2024-07-19 微信公众号精选安全技术文章总览

洞见网安 2024-07-19

榫卯江湖 2024-07-19 23:58:07

CrowdStrike发布声明,针对Windows主机的Falcon内容更新导致部分主机出现蓝屏错误,已确认问题由CrowdStrike引起而非微软。Linux和Mac主机未受影响。CrowdStrike正与受影响客户紧密合作,问题已定位并修复,更新后的通道文件已部署。建议客户访问支持门户获取最新信息。Windows 7/2008 R2主机不受影响,时间戳在0527 UTC后上线的主机亦安全。对于受影响的主机,CrowdStrike提供了重启下载更新或手动删除问题驱动的解决方案,以及公共云环境下的应对措施。此次事件未涉及安全入侵或网络攻击,CrowdStrike承诺持续更新情况并保障客户安全。

漏洞修复

系统崩溃

安全更新

驱动程序安全

云服务安全

加密与密钥管理

迪哥讲事 2024-07-19 23:47:34

本文分析了通过cookie参数引发的SQL注入问题。文章指出,在请求的cookie参数中,名为lang的参数存在SQL注入漏洞。当在该参数中注入单引号时,会触发SQL语法错误,而注入第二个单引号后,错误消失,说明输入未被正确转义或过滤。文章通过示例展示了正常请求与受到SQL注入攻击时的请求差异,并通过构造恶意SQL查询,如使用'UNION SELECT'语句,来窃取或修改数据。攻击者可以通过注入查询语句来测试服务器响应时间,确认注入存在后,进一步利用漏洞。文章还提到了如何通过攻击获取用户信息,如用户名和密码,以及如何通过响应检查获取敏感信息。最后,文章提供了参考链接,指向HackerOne上的报告,供读者进一步了解。

SQL注入

网络安全漏洞

Web安全

安全测试

漏洞利用

希潭实验室 2024-07-19 19:26:16

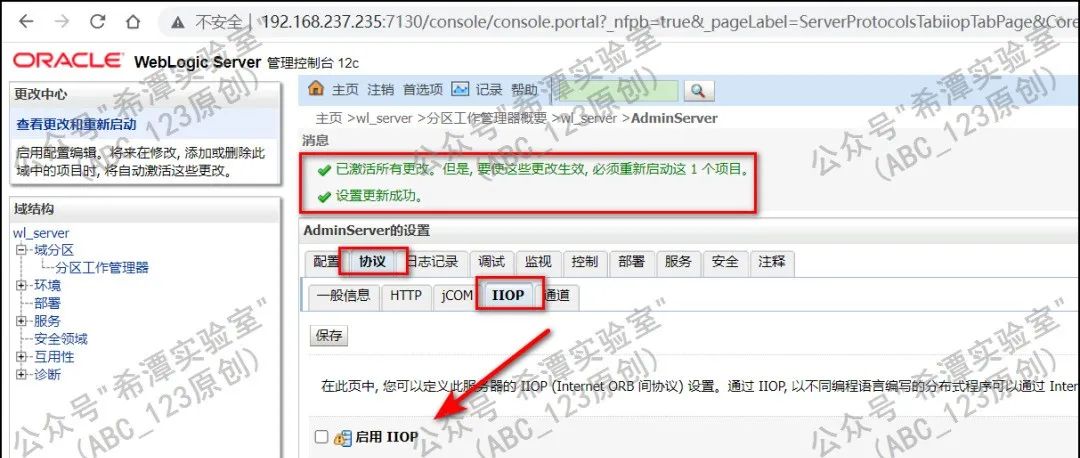

本文由作者ABC_123撰写,主要介绍了针对Weblogic中间件可能存在的0day或1day漏洞的临时修补方案。文章首先指出了近年来Weblogic反序列化漏洞与T3和IIOP协议的关联,并建议禁用这两种协议以提高安全性。作者详细描述了禁用T3和IIOP协议的具体步骤,包括进入Weblogic后台,选择相应的安全设置,并输入特定的连接筛选器规则。特别提到了不同版本的Weblogic在禁用协议后是否需要重启项目才能生效的差异。此外,作者还提供了其他修复方法,如使用安全设备和防火墙策略屏蔽协议,或在Weblogic前放置Nginx仅转发HTTP协议,以防止外部攻击。文章最后强调了公众号专注于网络安全技术,并提供了作者的联系方式。

Weblogic漏洞

T3协议安全

IIOP协议安全

临时修补方案

网络安全防护

渗透测试

安全咨询

苏诺木安全团队 2024-07-19 19:08:18

本文介绍了用友U8CRM系统中存在的一个任意文件上传漏洞。该漏洞位于接口import.php,攻击者可以利用该漏洞获取系统服务器权限。文章提供了漏洞的简述、检测方法和修复建议。检测方法包括使用提供的POC脚本进行单个URL检测或批量检测。官方已经发布了修复补丁,建议用户升级至最新版本以解决该漏洞。请注意,本文内容仅用于技术学习和讨论,不得用于非法活动。

网络安全漏洞

技术学习

漏洞检测

文件上传漏洞

安全防护

安服仔的救赎 2024-07-19 18:57:13

WindowsLog_Check是一款Windows日志分析工具,主要功能包括分析常规登录成功、登录失败、RDP登录、用户创建、服务创建等日志,判断是否存在爆破或代理登录行为。它还支持SQLServer数据库的分析,包括爆破和配置修改记录。此外,该工具可以分析域控主机日志,检查是否存在漏洞利用、密码抓取和后门用户。它还可以分析主机进程、外联和文件,以检测已知的恶意文件或IP。其他功能包括分析远控软件被控记录、计划任务、主机外联地址研判、被控日志分析、批量文件MD5计算、Kerberos协议分析等。该工具支持离线分析,适用于不同版本的Windows操作系统。

日志分析

入侵检测

安全审计

恶意软件分析

远程控制检测

横向移动分析

协议分析

权限维持检测

漏洞利用分析

离线分析

红队蓝军 2024-07-19 18:16:01

白帽子安全笔记 2024-07-19 17:51:43

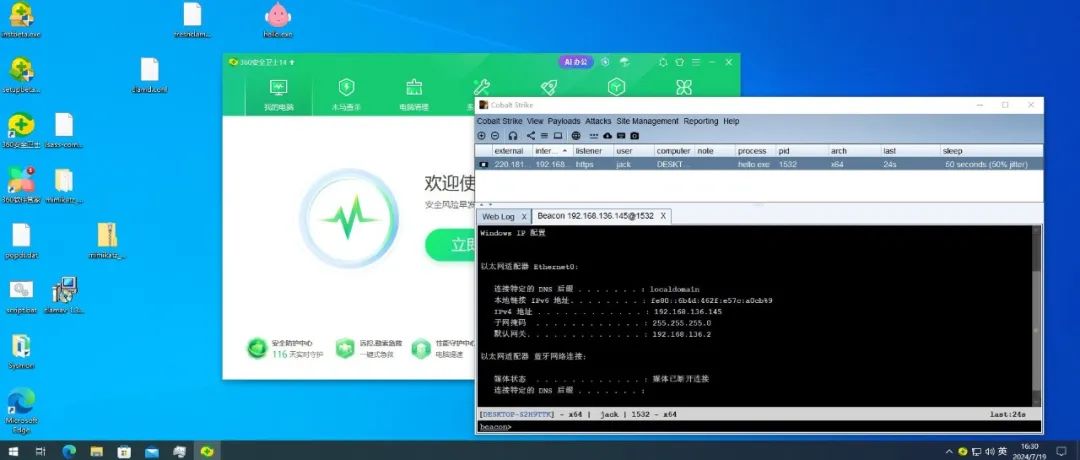

改之前的免杀小型项目,顺便介绍不免杀改到免杀的修改过程,并提供源码(文末)。

刑天攻防实验室 2024-07-19 17:13:50

本文详细分析了用友NC6.5版本的UploadFileServlet.class文件上传漏洞。环境配置包括Windows Server 2016操作系统、Oracle 11g数据库和Java 1.7.0_51。通过分析源码,发现在处理文件上传时,没有进行严格的校验,允许上传任意文件,包括webshell,从而可能导致服务器被控制。文章还指出,配置文件中的拦截器存在缺陷,可以通过构造特定的URL绕过鉴权,实现未登录状态下的接口访问。最后,文章通过构造数据包和蚁剑连接成功,验证了漏洞的存在,并提供了公众号二维码供读者关注获取更多信息。

文件上传漏洞

鉴权绕过

Java代码审计

Web应用安全

服务器端漏洞

Spring MVC

影域实验室 2024-07-19 16:35:03

使用 C++/汇编语言的 Windows 线程池 API 代理 DLL 加载的主题。

安全威胁纵横 2024-07-19 16:02:42

美国网络安全和基础设施安全局(CISA)警告称,GeoServer GeoTools软件存在一个严重远程代码执行漏洞(CVE-2024-36401),该漏洞正在被积极利用。GeoServer是一个开源的地理空间数据服务器,使用Java编写。6月30日,该漏洞被披露,严重性评级高达9.8。漏洞原因为不安全地评估XPath表达式,导致commons-jxpath库执行任意代码。GeoServer的公告指出,漏洞影响所有实例,尤其是错误应用于简单特征类型的XPath评估。研究人员发布了PoC,展示了如何利用漏洞执行远程代码。项目维护人员已修补2.23.6、2.24.4和2.25.2版本,并建议用户升级。CISA要求联邦机构在8月5日前修补服务器。ZoomEye报告约有18760台GeoServer服务器暴露在网上,主要位于美国、罗马尼亚、德国和法国。CISA的警告也适用于私营机构,建议立即升级并检查系统。

远程代码执行(RCE)

漏洞披露

安全补丁

漏洞利用

网络安全威胁

政府机构要求

网络资产暴露

私营机构安全

山石网科安全技术研究院 2024-07-19 14:30:39

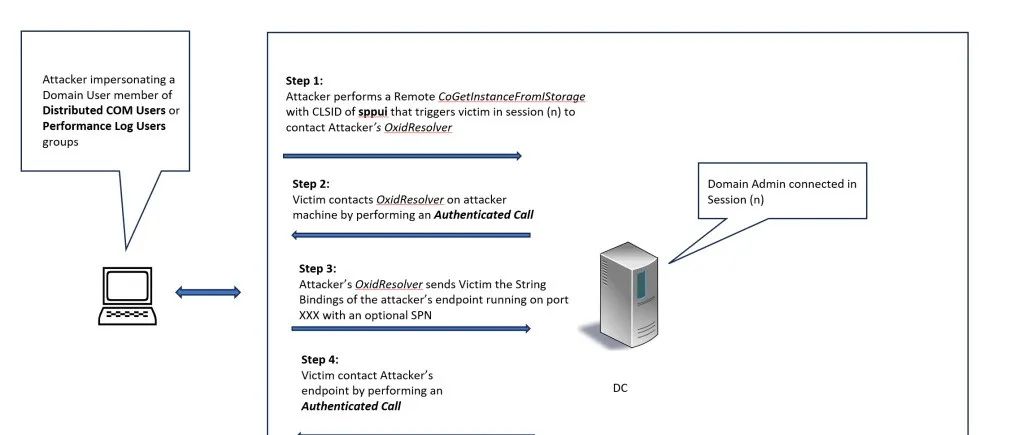

本文详细分析了域控制器上默认DCOM权限的潜在安全风险。通过Powershell脚本,作者发现应用程序ID sppui具有远程激活权限,且存在安全漏洞。利用Oleview工具,作者进一步分析了slui.exe程序,发现其与许可激活服务相关,并提供了接口。文章提出使用'potato exploit'进行强制认证,成功截获域管理员的NTLM认证。作者使用SilverPotato工具,冒充普通域用户,通过远程认证获得了管理员权限。之后,作者尝试了多种方法,包括利用ntlmrelayx和ForgeCert工具获取CA私钥,以及请求证书。文章还探讨了利用Kerberos中继的可能性,但测试未成功。最后,作者强调了审查和保护'分布式COM用户'和'性能日志用户'组的重要性,并指出远程强制和中继高权限账户认证的危险性。

域控制器安全

DCOM安全

权限提升

漏洞利用

身份验证攻击

证书伪造

二进制空间安全 2024-07-19 14:21:22

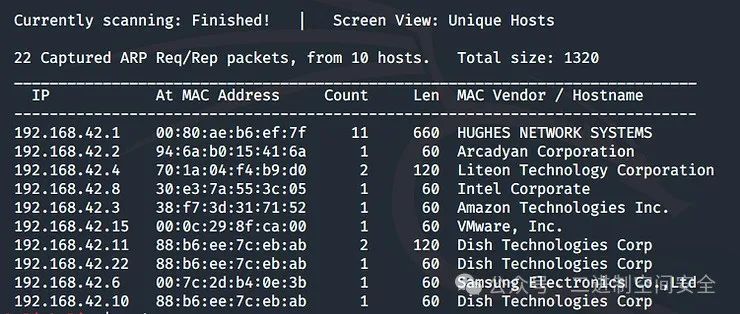

本文深入探讨了黑客利用ARP协议进行网络侦查和攻击的手法,并提出了全面的防御策略。文章首先介绍了ARP协议的基本工作机制,以及攻击者如何通过ARP协议漏洞进行网络探测和中间人攻击。通过案例分析,展示了攻击的实施过程和潜在危害。文章还详细介绍了ARP攻击原理,包括ARP请求广播和回复单播的过程,以及黑客如何利用ARP协议进行侦查和攻击。最后,文章提出了包括网络层面防御、终端设备防御、加密和认证、监控和检测、策略和管理等多层次的防御措施,以保护网络免受ARP攻击的威胁。

ARP协议

网络攻击

网络安全

中间人攻击

网络侦查

防御策略

网络设备

网络协议

攻城狮成长日记 2024-07-19 12:10:09

提升效率必备:利用Paramiko和多线程优化SSH任务执行!

掌控安全EDU 2024-07-19 12:00:42

独眼情报 2024-07-19 11:38:48

文章主要讨论了暗网和明网中的0day漏洞情报。提到breachforums.st泄密论坛是数据泄露中的佼佼者,GLPI HelpDesk存在0Day RCE漏洞,威胁行为者正在出售。文章还讲述了作者入侵朋友电脑的经历,使用了C2框架sliverC2创建植入程序,通过内核版本扫描发现漏洞并利用UAF漏洞提升权限。随后,作者使用GRUB LPE漏洞维持访问权限,创建了“init2”植入程序,通过重启设备和修改.zshrc文件保持对受感染机器的访问。文章最后提到了相关的0day信息链接。

暗网

0day漏洞

入侵技术

权限提升

维持访问权限

网络安全教育

小羽网安 2024-07-19 10:53:30

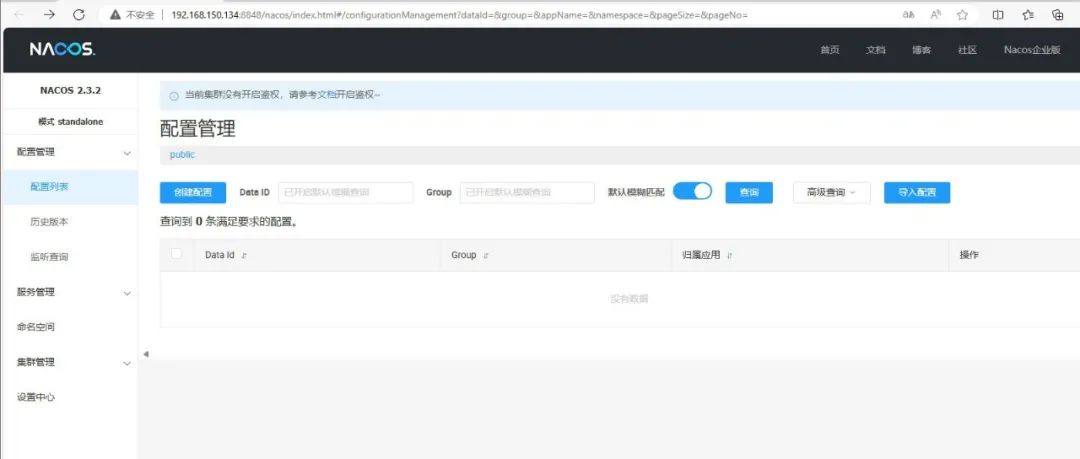

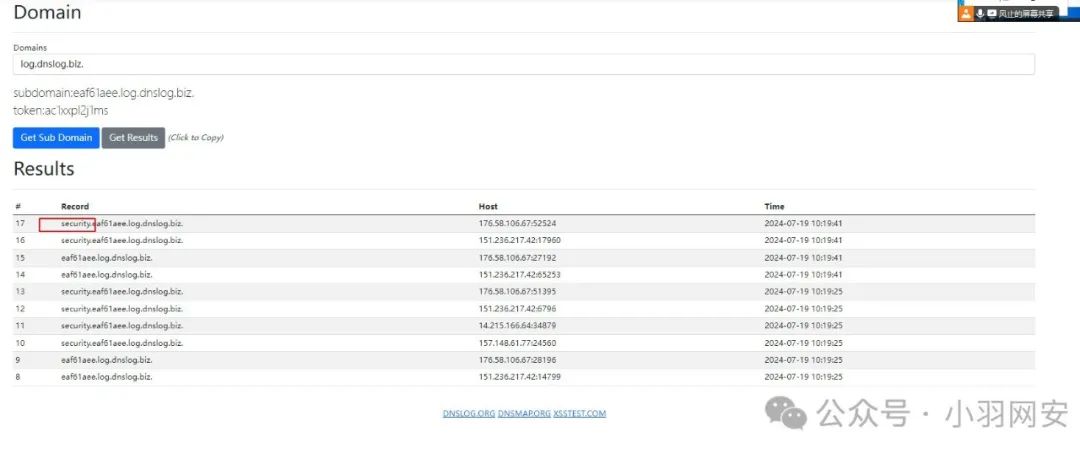

本文阐述了DNSlog注入技术,利用DNS系统将数据从目标服务器隐蔽地传输出来。DNSlog外带基于DNSlog原理,通过在高级域名中嵌入信息,借助DNS解析日志传递数据。关键在于使用Load_file函数读取文件,结合SQL注入漏洞,于URL中构造特定请求。实战中,通过concat函数拼接SQL语句与DNS请求URL,实现数据库信息的外带,如数据库名、表名和列名。然而,此方法受限于URL字符集,部分特殊字符无法直接传递,因此采用十六进制编码绕过限制。整体而言,DNSlog注入是渗透测试中一种有效获取敏感信息的技术手段。

DNSlog注入

SQL注入

信息泄露

安全漏洞

网络安全

技术教程

AI与网安 2024-07-19 10:16:10

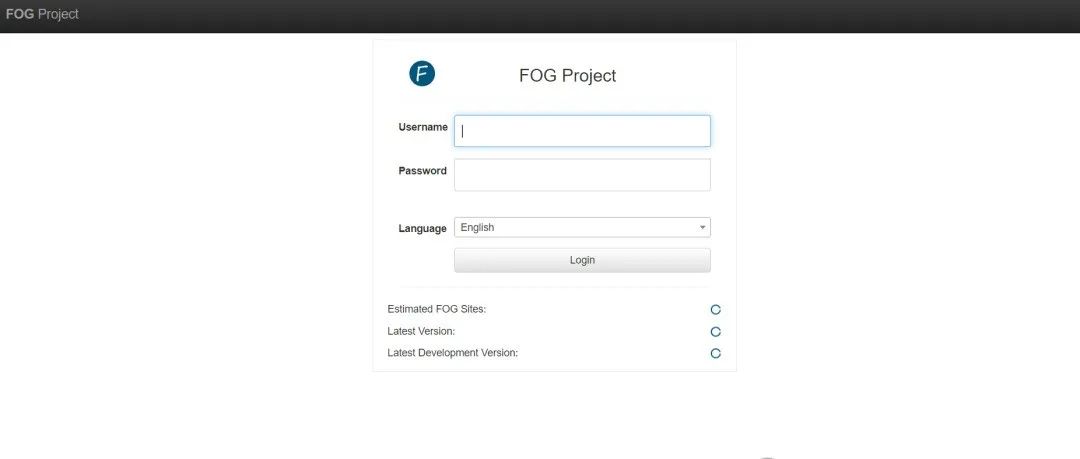

本文是一篇关于CVE-2024-39914漏洞的学习笔记,详细介绍了FOG项目中存在的命令注入漏洞。漏洞影响版本为FOG小于1.5.10.34,具体存在于/fog/management/export.php的文件名参数中。文章首先概述了漏洞,然后通过FOFA搜索语句定位潜在目标。接着,详细复现了漏洞利用过程,包括发送数据包和访问回显文件。文章还提供了nuclei poc脚本,用于验证漏洞存在。最后,文章给出了利用该漏洞写入webshell的EXP,并强调了修复建议,即升级到最新版本,以防止潜在的网络安全风险。

AI与网安 2024-07-19 10:16:10

文章是关于CVE-2024-32238漏洞的复现过程。该漏洞影响H3C ER8300G2-X路由器,存在不正确的访问控制问题,导致路由器管理系统的密码可以通过管理页面登录界面访问。文章提供了FOFA搜索语句来定位受影响的设备,并详细描述了漏洞复现的过程,包括发送特定的数据包和分析响应内容以获取密码。此外,文章还提供了一个nuclei poc文件,用于自动化漏洞扫描和验证。最后,文章建议受影响的用户升级到最新版本以修复漏洞。

AccessControl

PasswordLeakage

CVSSHigh

CVE

RouterSecurity

NetworkEquipment

PocProvided

VulnerabilityExploitation

PatchUpdate

安全聚 2024-07-19 09:39:09

近日,安全聚实验室发现JumpServer存在严重文件写入漏洞,编号CVE-2024-40629,CVSS评分10。该漏洞允许攻击者通过Ansible playbook编写任意文件,导致Celery容器中的远程代码执行。JumpServer是一款开源堡垒机系统,用于加强服务器和设备的安全管理。攻击者可利用此漏洞窃取敏感信息、创建管理员账户或操纵数据库。受影响版本为3.0.0至3.10.11。官方已发布修复版本JumpServer 3.10.12,建议用户尽快更新。更多详情可参考官方安全通告和下载地址。

文件写入漏洞

远程代码执行

权限提升

数据库访问

漏洞预警

CVSS:10

安全更新

安全聚 2024-07-19 09:39:09

近日,JumpServer开源堡垒机系统被发现存在任意文件读取漏洞(CVE-2024-40628),CVSS评分为10,属于严重级别。攻击者可利用Ansible playbook读取Celery容器中的任意文件,导致敏感信息泄露。Celery容器以root身份运行,具有数据库访问权限,使攻击者能够窃取主机的所有敏感信息、创建具有管理员权限的新JumpServer账户或以其他方式操纵数据库。该漏洞影响范围为3.0.0至3.10.11版本。目前已发布修复版本,建议用户尽快更新至JumpServer 3.10.12或更高版本。

漏洞预警

文件读取漏洞

CVSS评分

权限管理