2024-06-07 微信公众号精选安全技术文章总览

洞见网安 2024-06-07

Beacon Tower Lab 2024-06-07 23:05:06

XAMPP在PHP-CGI模式下存在一个严重的远程代码执行漏洞,编号为CVE-2024-4577,漏洞评分为9.8,利用复杂度低。该漏洞影响PHP版本8.1至8.1.29、8.2至8.2.20和8.3至8.3.8,在Windows平台且使用特定语系(如繁体中文950、日文932、简体中文936等)时可被利用。漏洞于2024年6月7日由推特安全上的orange公开,PHP官方已修复此漏洞。攻击者可通过此漏洞获取服务器权限。目前,漏洞的POC/EXP已在DayDayPoc网站公开,链接为https://www.ddpoc.com/DVB-2024-7248.html。为应对这一威胁,建议用户尽快更新至安全版本的PHP,并进行自查及防护。PHP官方的修复方案和下载链接可在https://www.php.net/downloads.php找到。

洞源实验室 2024-06-07 20:00:33

《Cybersecurity Incident \\x26amp;amp; Vulnerability Response P

中孚安全技术研究 2024-06-07 19:40:55

关于PHP CGI Windows平台远程代码执行漏洞(CVE-2024-4577)简要说明

有恒安全 2024-06-07 19:33:00

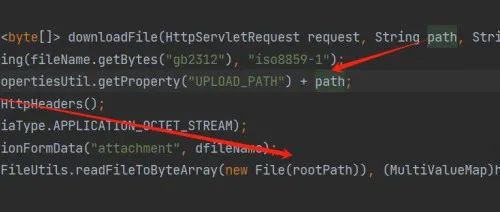

文章描述了一次通过文件下载漏洞获取网站源代码的详细过程。首先,作者发现了一个网站的文件下载漏洞,该漏洞位于上传附件处,允许下载任意文件。通过构造特定的URL,作者成功下载了服务器的历史命令文件,进而推断出源码的存储路径。随后,作者下载了源码文件并进行了反编译。在代码审计阶段,作者发现了多个安全漏洞,包括文件下载漏洞、SQL注入、敏感信息越权、配置信息泄露和垂直越权。每个漏洞都详细描述了其发现过程、影响和可能的利用方式。例如,SQL注入漏洞通过构造特定的creatorId参数实现,而敏感信息越权则通过访问特定接口并控制id参数来获取用户身份证信息。此外,还发现了微信公众配置信息的泄露,可能导致进一步的安全风险。最后,作者通过未授权的文件上传接口实现了垂直越权,成功修改了网站的图标。

信安王子 2024-06-07 18:42:43

这篇文章详细介绍了PHP最新远程命令执行漏洞CVE-2024-4577的概况、影响范围以及修复建议。漏洞存在于PHP-CGI模式中,当其在Windows平台运行并使用特定语系时,攻击者可以注入恶意的CGI模式命令参数,从而在服务器上执行任意PHP代码。文章提供了具体的POC链接,让读者可以更直观地理解漏洞的严重性。同时,文章列出了受影响的PHP版本,包括PHP 8.3 < 8.3.8、PHP 8.2 < 8.2.20、PHP 8.1 < 8.1.29,并建议用户升级到安全版本以修复该漏洞。

黑客在思考 2024-06-07 18:22:23

本文详细讨论了红队攻防中的终端对抗领域的“武器化”概念。作者首先介绍了Potato提权的基本原理和流程,包括触发认证和模拟令牌两个步骤,并指出这些技术细节不是文章的重点。文章重点在于如何将这些技术实际应用到红队攻防中,特别是如何将Potato提权技术集成到C2框架中。作者强调,要实现这一目标,首先需要理解Potato的技术原理和运行流程。接着,文章讨论了土豆提权的规避方法,以及如何在不同的环境下进行操作。作者还提到了一个四年前的CS插件,该插件通过巧妙的方式避免了Fork&Run机制的使用,并利用CS自带的功能直接调用,从而规避了土豆提权去创建进程的操作。最后,文章总结了做一个趋向完美的Potato插件需要具备的技术和理解,包括对Potato提权技术、CS运行机制、RDI技术的理解等,并指出难的是同时具备这些技术,还要有高于常人的攻防实战经验,以及这些知识、历练、实践中磨练出的一个很高的视角看待所做的事情。

赛博昆仑CERT 2024-06-07 18:07:02

-赛博昆仑漏洞安全通告-【复现】PHP CGI Windows 平台远程代码执行漏洞(CVE-2024-4577)的风险通告

红队蓝军 2024-06-07 18:03:57

BOF及cna插件开发初探

迪哥讲事 2024-06-07 17:30:21

微步在线研究响应中心 2024-06-07 16:45:46

戳我查看修复方案

追梦信安 2024-06-07 15:06:52

漏洞比较鸡肋,但是可以出于学习目的去进行调试分析研究,以达到触类旁通的效果,形成对这种大型框架的全局观。

弱口令安全实验室 2024-06-07 12:07:57

紫队安全研究 2024-06-07 12:00:57

大家好,我是紫队安全研究。建议大家把公众号“紫队安全研究”设为星标,否则可能就无法及时看到啦!

暗魂攻防实验室 2024-06-07 12:00:39

2024年了,外边的代码还是那么的飘逸…各家的poc是各家的poc…为了统一规范,花了一点时间写了下ARL的poc,抛砖引玉,希望各位师傅能一起来开发poc,尽管ARL已经下架了。

白泽安全实验室 2024-06-07 09:01:01

APT组织Lazarus 在Rootkit(获取内核权限)攻击中使用了微软的0day漏洞;APT组织Kimsuky利用软件公司产品安装程序进行伪装展开攻击;NoName057(16)组织DDoSia项目持续更新;

独眼情报 2024-06-07 09:00:06

背景 有些人认为,只要不点击危险链接、不打开可疑文件或不安装来自不可信来源的程序,就可以避免恶意软件的感染。

小黑子安全 2024-06-07 08:46:54

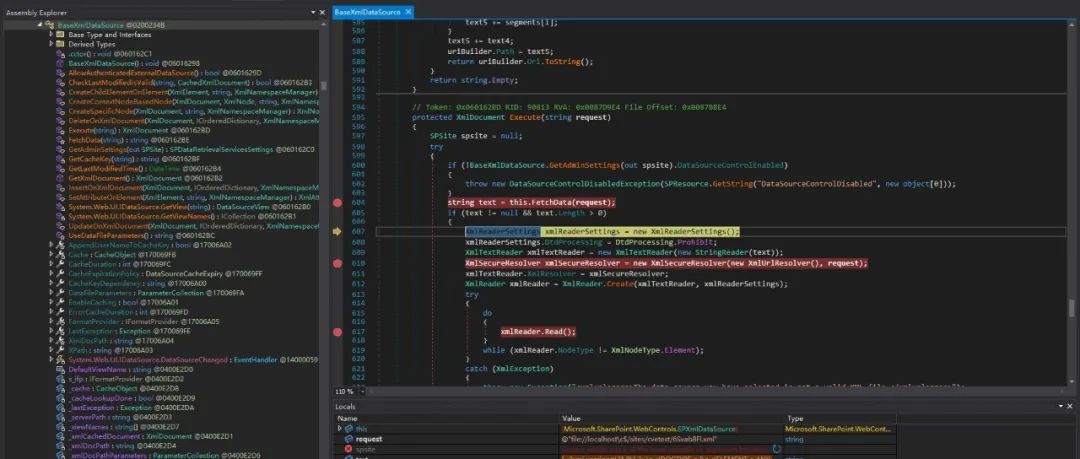

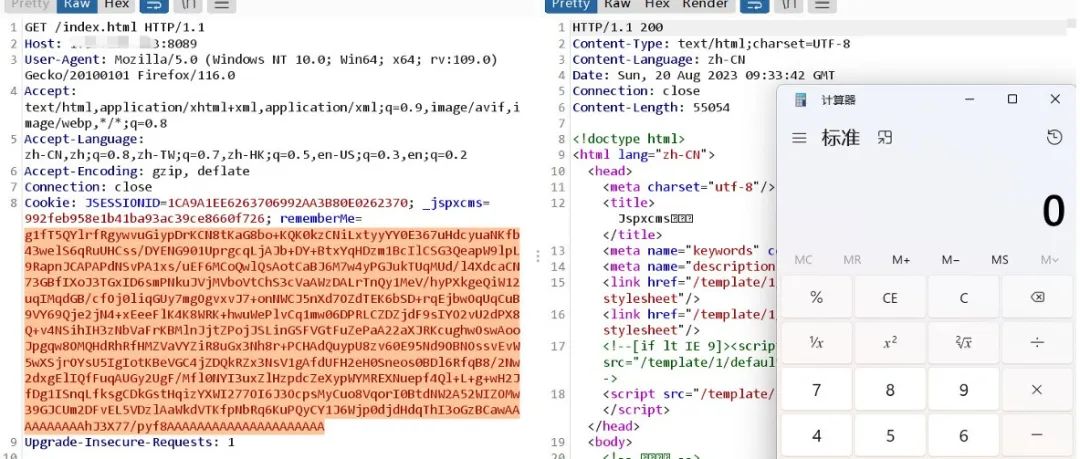

本文详细讲述了Java项目中的反序列化漏洞,包括Java序列化和反序列化的概念、序列化函数接口、Java序列化特征、Java反序列化使用场景、利用类别、挖掘思路等方面。特别指出,在审计过程中需要重点关注导入模板文件、网络通信、数据传输、日志格式化存储、对象数据落磁盘或DB存储等业务场景。同时,文章还介绍了如何利用ysoserial、shiro、jackson、CommonsCollections等工具和框架组件进行反序列化漏洞的挖掘和利用。最后,文章通过一个具体的Java项目-jspxcms-shiro框架反序列化漏洞案例,详细讲解了挖掘和利用过程,包括环境搭建、依赖包查看、漏洞利用方法、生成payload、爆破rememberMe Cookie等步骤。

NOVASEC 2024-06-07 08:00:35

使用DNS辅助SQLMAP注入快速利用

wavecn 2024-06-07 07:48:02