说起黑产,许多人可能比较陌生或者感觉神秘,但黑产就在我们每个人身边,例如常见的“羊毛党”。

黑产的全称是网络黑色产业链,是指通过网络技术形成的分工明确、衔接密切的利益团体,通过入侵计算机信息系统、非法窃取包括个人信息在内的计算机信息系统数据等,谋取非法利益的产业体系。

据不完全统计,2017年我国黑产的从业人员在百万级以上,每年造成的损失达千亿元级规模。

针对黑产套利,企业不会坐以待毙,因此黑产的存在也催生了专门的风控团队与之对抗。攻防之间,套路不断演变、战场不断扩大、技术不断升级,这个动态进化过程完美诠释了什么叫“魔高一尺,道高一丈”。

下面,将为您详细解说黑产与风控的攻守对抗。

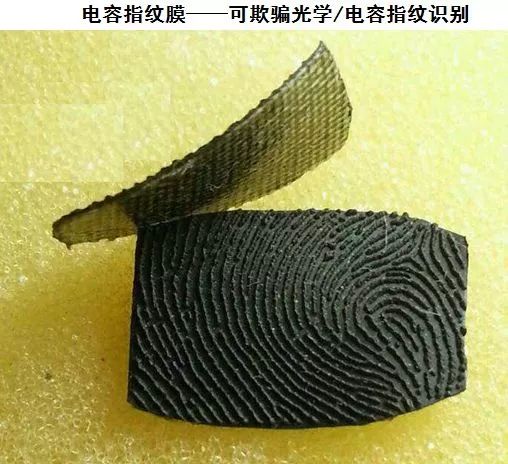

在生物识别领域,所有的技术手段都是为了验证操作者“就是你本人”,所以,黑产想要攻破防线,就必须想方设法模拟用户的生物特征,以便通过验证。下面一一做个介绍:

(1)手机指纹识别

手机指纹识别已经普及多年,但真的绝对安全吗?不见得!黑产人员只要愿意,可以通过采集用户遗留在各种物体表面上的指纹印记,重构出一片带有纹理沟壑的指纹膜,套在任何一个人手上,就可以成功骗过一般的指纹识别。

因此,比较高级的手机,都采用了分辨率更高的指纹识别模块,除了使用真人手指倒模而成的指纹膜之外,不会轻易被前述的指纹痕迹构造的指纹膜(少了很多指纹细节)所欺骗。

(2)人脸识别

在早期技术较为落后的年代,人脸识别系统还停留在五官特征识别的阶段,黑产人员使用一段带有用户人脸的视频,或者3D打印的人脸面具(需要不同角度的人脸信息),就可以骗过认证系统。

因此,今天大家常见的人脸识别场景,都增加了活体识别功能,随机要求用户做出眨眼、点头、摇头等表情/动作,确保拍摄对象是真人。

虽然这限制了一部分黑产的攻击尝试,但更高端的黑产已经开始使用3D软件建模渲染出用户的人脸,并且可以模拟简单的动作和表情,骗过活体识别。

针对这种安全要求更高的场景,风控人员为人脸识别集成了最新的眼纹识别技术,以检测人眼当中独特的血管分布,一般黑产是不太可能获取如此高清晰度的用户照片,通过技术手段模拟的难度极高。

更高级的终端设备,具备景深摄像头和红外摄像头,能够滤掉3D打印的脸模欺骗(脸模的热分布和正常人脸不一样)、识别任何类型的视频欺骗(因为视频播放设备是平面的屏幕,不具备人脸的景深)。

另外,在普通终端设备上,风控可以增加额外的声纹识别步骤,要求用户念出随机的文字,以防止黑产继续在图像上做文章。

用户隐私数据一直是黑产想啃的一块肥肉,毕竟有了这些,许多系统和业务的大门就完全敞开了,手持大量隐私数据想要牟利真的是易如反掌。

黑产的技术人员(通常是上游的黑客)通过破解服务提供商的服务器,攫取大量敏感数据(如账号、密码等),这在业内称之为“拖库”。

业务平台面对黑客攻击,必须及时为操作系统打补丁(修复安全漏洞),升级各类依赖库,加强业务代码的安全性,降低被攻破的可能。

但世上没有完美的系统,业务平台的数据库一旦被黑客攻破,大量用户数据泄露,对应的平台就不再安全(例如几年前某大型电子邮件提供商的用户名和明文密码泄露),特别是电子邮件服务被攻破,许多其他服务的账户以邮箱作为密码恢复方式的,也会变得岌岌可危。

因此,除了常规的系统加固,业务平台也要对用户敏感数据进行加密存储(如密码),对信令/日志中的敏感数据做脱敏处理(例如手机号156****4321),尽可能少地以明文方式记录核心敏感信息。

值得注意的是,

黑产团伙除了直接攻击业务系统,也不会放过普通用户,他们使用木马/病毒直接截获用户在客户端设备上的数据或输入,或者通过钓鱼网站欺骗用户交出自己的敏感信息。

但最容易得手的,还是通过非IT技术手段的欺诈,即通过交流来诱导受害人通过安全认证从而侵入到敏感信息——类似这样的坑蒙拐骗术,国内通常称为电信诈骗,英文叫法却很中性甚至有点文艺——social engineering(社会工程学)……由此衍生而来的就是社工库(social engineering database),一个黑客们将获取到的用户数据进行整理归档(也称洗库),以便集中查询的数据库。

社工库里除了典型的账户密码,甚至还包括关联的其他社交信息、银行信息等等。需要说明的是,有些社工库可以提供免费查询,还有一些需要付费。另外,在神秘的暗网里,也可以查询或购买到相当多的敏感用户信息。

因为风控无法保证所有平台的安全,所以,他们除了被动的防御,也会主动出击,

监控黑产情报,包括对各大社工库数据进行分析,可以及时获知哪些账号已被攻破,针对此类高危账户产生的业务请求有效提高对应的风控级别。

不过,黑产为了扩大获利面,总会尽可能广撒网,因此黑产行为越来越多的向批量化和自动化演进,这就向风控提出了新的挑战。

比如,一般业务平台为了营销,经常会开展优惠或者返现等活动,黑产闻风而至,大规模套利,业内称之为“薅羊毛”,最常见的手段就是大量注册新用户领取平台的活动奖励。

针对这种现象,风控介入后,最基本的要求就是——

用户必须使用手机号作为账户主体进行注册,待用户注册后,风控会通过短信验证码的方式确保手机号处于正常在网状态。

但这难不倒黑产。他们会从卡商那里购买即将废弃但仍然可以接收短信的手机卡或者廉价的物联网卡,再通过短信收码平台来获取短信验证码(每条仅需几毛钱),然后回传给脚本工具,快速完成大量新号注册。

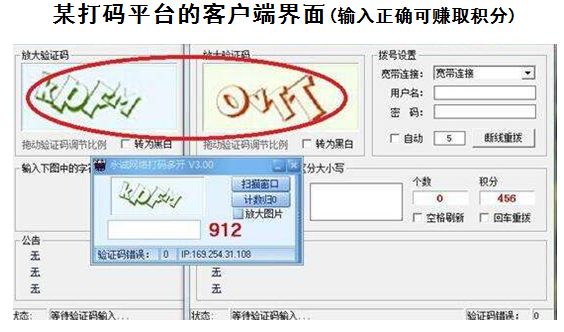

为了防止黑产的脚本登录,风控通常会强化登录验证,最常见的就是随机图片验证码和拼图验证,由于图片本身不易被程序翻译成文本,加上拼图的随机性,阻挡了许多脚本的尝试。

然而,随机验证码虽然挡住了脚本,却依然还是要给人识别出来的。黑产设立的打码平台(网赚平台),利用低廉的佣金吸引闲暇时间比较多的人群来帮忙人肉翻译验证码,然后把翻译好的文本回传给脚本,连同撞库的用户名、密码再尝试登录。

有实力的黑产团体,甚至可以使用图像识别技术,直接搞定验证码图片到文本的转换,而拼图验证也可以通过图像识别配合鼠标轨迹脚本,完成拼图,成功登录。

既然验证码无法阻止黑产,风控系统就在客户端部署鼠标轨迹侦测代码,配合机器深度学习,归纳真人操作鼠标的移动规律,让黑产的自动脚本无计可施。

但黑产不会就此无功而返。他们从社工库或者其他渠道获取用户的账号密码之后,会尝试去其他平台使用上述账号密码组合碰碰运气(因为不少用户在多个平台上使用同一套密码),也就是所谓的“撞库”。

一些比较老旧的服务平台,登录接口只需要提供用户名和密码即可,黑产人员使用简单脚本即可轻松尝试所有已知的用户名和密码组合,总有一部分会成功登录,进而扒取更多的敏感信息甚至借用账号实行骗贷和网络诈骗。

对此,风控系统增加了新的限制规则,客户端在请求消息中会携带手机的串号或其他设备信息(如IP地址),风控规则不准同一台手机/同一个IP频繁执行注册或不断切换账号尝试登陆。