2024-10-17 微信公众号精选安全技术文章总览

洞见网安 2024-10-17

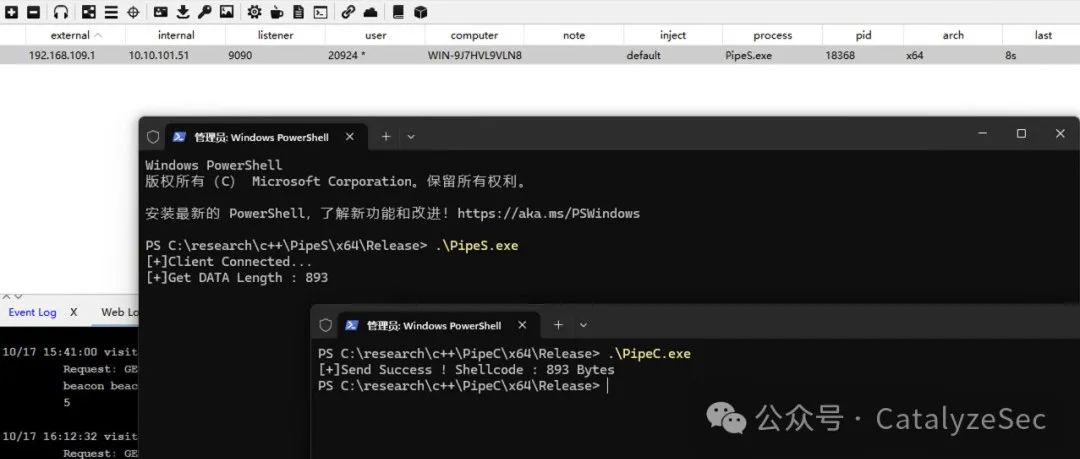

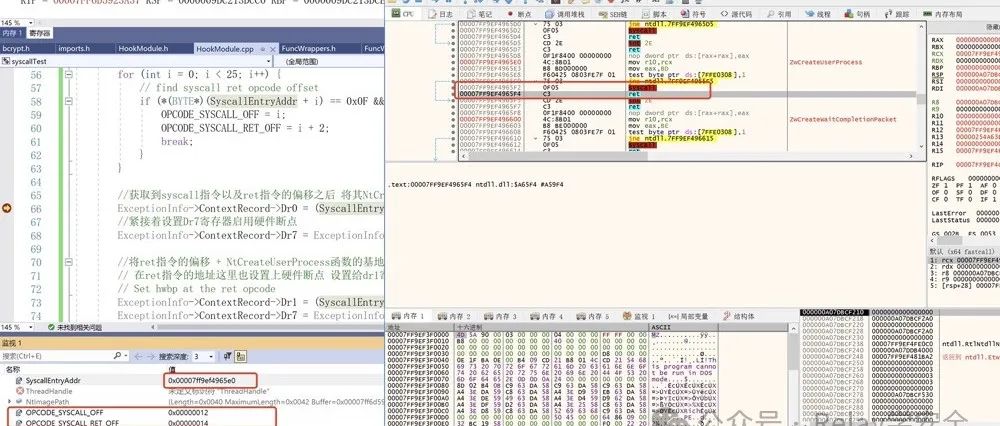

CatalyzeSec 2024-10-17 19:24:13

小肥羊安全 2024-10-17 19:06:14

本文讨论了迅雷下载功能如何绕过403禁止访问的问题。文章首先声明了免责,指出文章内容仅用于学习目的。文章提到,在某些情况下,迅雷下载可以绕过网站的访问限制,原因可能包括迅雷下载节点数量多,消耗了WAF(Web应用防火墙)资源,或者迅雷的下载节点地址在WAF的白名单中。文章进一步解释了迅雷使用Referer域名白名单来防盗链的原理,并通过一个HTTP请求示例说明了如何通过添加Referer绕过403。此外,文章还讨论了通过IP访问网站时遇到403的问题,并提出了一些解决方法。最后,文章提到了CDN(内容分发网络)在攻击中的应用和防护手段的交流需求。

Web安全

WAF绕过

防盗链技术

CDN安全

网络安全测试

云科安信Antira 2024-10-17 18:36:23

本文详细复盘了在一次渗透测试中,发现并利用某小程序的两个业务逻辑漏洞的过程。第一个漏洞是加密绕过,通过拦截并解密数据包,发现了横向短信轰炸的问题。攻击者可以利用这个漏洞,无限制地向多个手机号发送验证码,导致短信轰炸。第二个漏洞是越权漏洞,攻击者可以通过修改加密数据包中的patid参数,查询他人的身份证号。这两个漏洞都允许攻击者获取未授权的高权限访问,可能导致数据泄露、系统控制、服务中断和声誉损失等严重后果。文章最后介绍了云科安信的全域应用风险防护系统,该系统能够动态签名每个数据包,防止数据包被劫持、重放、修改等恶意操作,有效阻止业务逻辑攻击对系统的影响。

加密绕过

横向短信轰炸

越权漏洞

业务逻辑漏洞

数据包解密

风险防护系统

TIPFactory情报工厂 2024-10-17 17:31:19

某EDR检测的“高超”技术

创宇安全智脑 2024-10-17 16:59:55

创宇安全智脑是基于知道创宇16年来AI+安全大数据在真实攻防场景中的经验积累构建的下一代全场景安全智能算力平台

芳华绝代安全团队 2024-10-17 16:55:20

本文详细描述了作者如何通过发现一个硬编码的 Basic 认证头漏洞,进而获取了管理员权限的过程。作者首先使用工具收集目标组织的所有子域名,并通过 httpx 工具过滤出存活的子域名。在手动搜索过程中,作者发现了一个包含硬编码 Basic 认证头的 js 文件。通过简单的测试,作者证实了这个 Basic 认证头可以提供未经授权的访问权限。尽管初步报告被漏洞处理团队关闭,但作者通过深入研究和测试,最终通过 WordPress API 创建了一个拥有管理员权限的后门用户,并成功获得了后台管理面板的访问权限。这个过程展示了作者如何逐步扩大思路,从简单的发现到最终利用漏洞的整个过程。

子域名枚举

存活域名筛选

敏感信息泄露

硬编码漏洞

Basic认证绕过

WordPress安全

双因素认证

API安全

漏洞报告与赏金

Relay学安全 2024-10-17 15:10:50

车小胖谈网络 2024-10-17 13:44:19

文章详细摘要:文章讨论了一个关于网络安全的问题,即在使用HTTPS协议配置SSL的情况下,一个OJ系统通过8080端口提供服务时,实际使用的端口是443还是8080。文章解释了客户端(浏览器或APP)如何通过URI解析与服务器的8080端口建立TCP连接,并在该连接上建立TLS会话以实现加密传输。指出虽然使用了HTTPS协议,但实际通信的端口仍然是8080。同时,文章还讨论了TLS握手过程中可能遇到的问题,如版本不兼容和中间人攻击的风险,以及SSL 3.0版本的弱点。最后,通过URI解析的例子,说明了客户端如何根据URI信息进行DNS查询、建立TCP连接、进行TLS握手和发送HTTP请求。

端口安全

SSL/TLS配置

HTTPS协议

DNS解析

中间人攻击

证书链验证

白帽子左一 2024-10-17 12:00:36

APT攻击

网络钓鱼

漏洞利用

供应链攻击

恶意软件

权限提升

防御规避

横向移动

数据外泄

案例分析

网络安全防御

EDI安全 2024-10-17 11:30:48

欢迎各位师傅加入EDI,大家一起打CTF,一起进步。

山石网科安全技术研究院 2024-10-17 10:39:08

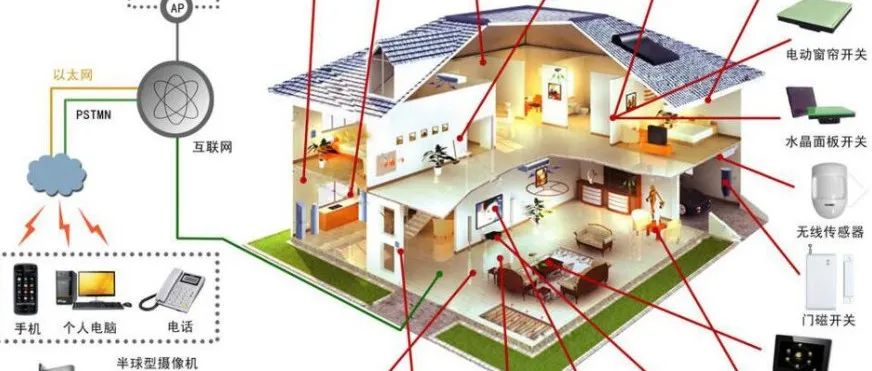

本文详细介绍了ZigBee协议的基本概念、协议栈结构、数据帧的具体分布和帧结构、安全机制以及安全风险。ZigBee是一种低功耗、低成本、低速率的近距离无线通信技术,基于IEEE 802.15.4标准,支持多种网络拓扑结构,广泛应用于智能家居、工业自动化等领域。ZigBee协议栈由物理层、传输层、网络层和应用层组成,确保数据的可靠传输和网络的有效管理。数据帧包括物理层的SHR、PHR、PSDU,传输层的MHR、MSDU、MFR,网络层的帧头和有效载荷,以及应用层数据和服务。ZigBee提供三种安全模式,包括非安全模式、访问控制模式和128位AES加密的安全模式。密钥类型包括主密钥、网络密钥和链接密钥等。文章最后讨论了ZigBee的安全风险,包括中间人攻击和密钥攻击,指出密钥安全是ZigBee协议安全性的关键环节。

无线通信安全

协议分析

加密与密钥管理

中间人攻击

密钥攻击

物联网安全

起凡安全 2024-10-17 10:00:36

本文记录了一次简单的SQL注入挖掘和绕过过程。作者通过在搜索框输入单引号测试,发现当输入特定的SQL语句时,返回了200状态码,但无数据。经过一系列测试,发现当参数值不是整数时无数据,为整数则返回数据。当参数值为710时,返回500状态码,推测是因为使用了exp函数计算e的710次方导致数据库报错。在测试过程中,发现加号被过滤,导致使用加号或注释符号时返回404。通过参数污染和注释符号代替空格,成功构造了数据包并绕过了过滤。在注入用户名时,发现当执行结果包含exp(1000)时,无论条件是否正确都会执行并返回500状态码。通过控制结果为exp(20)和1,分别得到了无数据和全部数据。最终确定了注入规则,只需注入用户名即可,不需要注入表。文章详细描述了整个注入和绕过的过程,以及如何逐步发现和利用数据库的漏洞。

SQL注入

安全漏洞

参数污染

数据库安全

Web安全

爬虫逆向小林哥 2024-10-17 09:06:23

本文介绍了如何通过OkHttp3和Retrofit2通信框架拦截抖音的通信请求和响应。首先,作者说明了OkHttp的特点和使用方法,包括支持多种协议和数据压缩,以及如何设置代理。接着,文章解释了Retrofit的作用,即将HTTP API转换为Java接口,并简化网络请求操作。文章详细分析了拦截抖音通信的过程,包括定位Retrofit封装的Response和hook操作,最终获取请求的URL和响应内容。最后,作者提到了一个Cronet的开关,可以通过hook操作降级抓包,并分享了使用青果网络代理的个人体验。

HTTP客户端安全

网络抓包

数据加密与解密

代理服务器安全

API安全

移动应用安全

HOOK技术

协议降级攻击

秋风的安全之路 2024-10-17 09:00:13