美国科学家首次利用 DNA 攻击计算机,目前风险不大

据《 麻省理工科技评论 》网站报道,美国华盛顿大学研究人员把恶意代码植入基因微粒中,然后控制用于分析基因测序数据计算机设备,这可能是全球首例利用 DNA 成功攻击计算机软件事件。

为实施这次攻击,由大仓河野(tadayoshi

kohno)和路易斯·赛兹(Luiz Ceze)领导的研究团队,把恶意软件编码到从网上购买的一小段 DNA

上,然后对其进行测序,在一台计算机试图处理测序数据时获得了这台计算机的 “ 完全控制权

”。研究人员警告,有朝一日黑客可以利用动过手脚的血液或唾液样本入侵大学计算机,窃取警方法医实验室信息,或感染科学家共享的基因数据文件。

目前,DNA

恶意件不会构成太大的安全威胁。研究人员承认,为了成功实施入侵,他们创造了 “ 最可能成功 ”

的入侵条件,例如关闭安全功能,甚至在一款不经常使用的生物信息学软件中加入一处缺陷。家谱网站 MyHertige.com

首席科学官、遗传学家、程序员雅尼夫·埃利克( Yaniv Erlich )表示,“ 他们的入侵方法基本上不切合实际。”

据悉,该研究团队将出席下周在温哥华举行的 Usenix 安全研讨会,公布有关 DNA 恶意件攻击的研究成果。大仓河野的安全和隐私研究实验室研究生彼得·奈伊(Peter Ney)说,“ 我们关注新兴技术,调查它们是否隐藏有潜在的安全威胁,以提前应对 ”。

《麻省理工科技评论》表示,为了制作恶意软件,研究人员将一条计算机命令转换为由

176 个 DNA 碱基(用 A、G、C 和 T 表示)组成的短链。以 89 美元(约合人民币 594 元)的价格订购 DNA

后,研究人员对购买的 DNA

进行测序,测序结果以二进制方式存储。埃利克表示,攻击利用了所谓的溢出效应,即超出存储缓冲区的数据会被解释为计算机命令。在这次研究中,计算机命令会联系由大仓河野团队控制的一台服务器,研究团队通过服务器控制实验室中用来对

DNA 文件进行分析的计算机。

制造合成 DNA 链的公司已经提高对恐怖分子的警惕。研究人员表示,未来他们可能还需要检查 DNA 序列是否会危及计算机系统安全。华盛顿大学研究团队警告称,由于基因数据越来越多地出现在网络上,甚至能通过应用商店获取,黑客可能采用更传统的手段对基因数据下手。

来源:腾讯数码

锁定硬盘的勒索病毒Mamba卷土重来?卡巴斯基发出警告

早在

2016 年 9 月,Morphus Labs

安全研究人员发现了一种名为“曼巴(Mamba)”的勒索病毒,这是一种典型的加密恶意软件,其攻击对象大多为预先确定的较大片存档区域,并锁定整个硬盘驱动器。还将操控操作系统的启动过程,最后导致计算机无法正常开机。

根据国外媒体消息,该恶意软件背后的网络犯罪嫌疑人似乎又有所行动,根据安东·伊万诺夫(Anton

Ivanov)和卡巴斯基实验室恶意软件分析师奥尔坎·马梅多夫(Orkhan

Mamedov)的一篇博文指出,巴西和沙特阿拉伯目前受到最新一轮的攻击,曼巴仍然使用合法的开源程序 DiskCryptor

来锁定计算机中的整个硬盘。

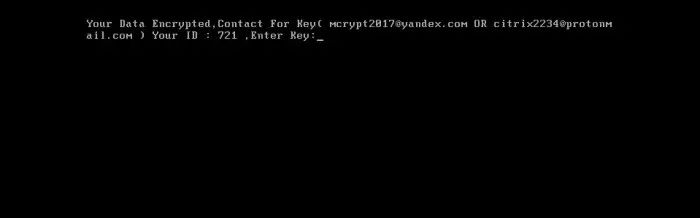

据悉,当人们安装上恶意程序之后,系统将会被强制重启,恶意软件将开始修改主引导记录(MBR),然后使用密码对磁盘分区进行加密。一旦整个加密过程完成,计算机会被再次重新启动,如果受害者不按照程序的引导进行系统操作,将会收到勒索提示如下图。

不幸的是目前还没有有效地方法来解密曼巴锁定的文件和驱动器,卡巴斯基称其拥有强大的加密算法,并建议用户谨慎上网,远离恶意网站,以降低重要文件被锁定的风险。

来源:威锋网

美国瞻博 (Juniper) 路由器与交换机的开源 GD 图形库存在高危漏洞

据外媒报道,美国知名网络通讯设备厂商瞻博网络( Juniper Networks )于 8 月 10 日发布安全警报,宣称 Juniper 路由器与交换机的开源 GD 图形库( libgd )2.1.1 版本存在 CVSS 分值 8.1 的高危漏洞( CVE-2016-3074 ),允许黑客远程操控部分版本的 Junos OS 系统。

调查显示,受影响的

Junos OS 系统版本为 12.1 X46、12.3 X48、15.1 X49、14.15、15.1、15.1 X53、16.1 与

16.2,其中运行上述软件的硬件产品包括 Juniper 路由器 T 系列与 MX 系列,以及四款 Juniper 交换机。Juniper

安全顾问表示,该漏洞允许黑客在用户处理 gd2 压缩数据出现堆溢出时,执行任意代码或实施拒绝服务攻击。

据悉,使用以上漏洞产品的企业在过去一年内普遍遭受影响,其中不乏知名企业

HP Enterprise、Red Hat、Fedora 与 Debian

等。目前,各家企业已发布安全公告,建议用户更新软件、限制关键基础设施联网设备可利用攻击面,并使用访问列表或防火墙过滤器限制访问可信网络设备。

来源:cnbeta

往期热门内容推荐

更多详情、资讯,戳左下角“阅读原文”

或者网页浏览 看雪学院 www.kanxue.com

即可查看哦!