2024-08-10 微信公众号精选安全技术文章总览

洞见网安 2024-08-10

在下小白 2024-08-10 22:07:13

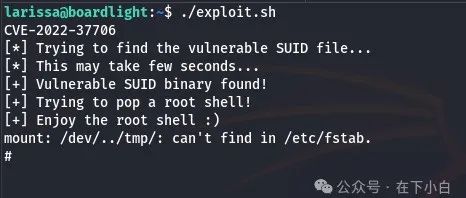

本文是关于Hack The Box平台上的BoardLight靶机渗透测试的详细过程。首先,通过Goby工具扫描发现靶机IP 10.10.11.11开放了80端口。利用wfuzz工具进行子域名爆破,成功获取到子域名crm.board.htb。访问该子域名后发现一个Dolibarr CMS的登录界面。通过尝试默认密码登录,发现可以添加网页。在创建页面的过程中,发现网站有定时删除机制,但通过大小写绕过技术成功执行了命令。接着,通过添加PHP反弹Shell获取了靶机的Shell。在内网渗透阶段,通过查找flag文件和数据库配置文件,发现了用户账号密码信息。利用这些信息,成功登录到larissa用户,并继续寻找flag。最后,在Linux提权环节,尝试了多种方法,包括DirtyPipe和linPEAS,但都未能成功。最终,通过利用enlightenment漏洞,成功拿到flag。

Web渗透

子域名爆破

CMS漏洞利用

命令执行

反弹shell

内网渗透

信息泄露

权限提升

漏洞利用

迪哥讲事 2024-08-10 20:58:44

本文讨论了SQL注入攻击导致的远程代码执行(RCE)问题。文章首先介绍了正常API请求的格式和参数,如请求特定场景对象信息时的POST请求,其中包含SCEN_ID、ExpectSigned、INT_SOFT_ID等参数,这些参数确保了请求的合法性和安全性。随后,文章通过一个SQL注入攻击的例子,展示了攻击者如何操纵API请求来执行未授权的数据库操作。攻击请求中,攻击者在SCEN_ID参数中注入了SQL代码,使用DECLARE声明变量,并通过EXEC Master.dbo.xp_cmdshell执行操作系统命令,如ping命令,发送ICMP包到攻击者控制的服务器。文章还指出了ExpectSigned参数设置为“No”可能是API设计上的安全漏洞,允许未经验证的请求被接受。最后,文章提供了一个参考链接,指向一个HackerOne平台上的报告,供读者进一步了解。

APT250 2024-08-10 20:53:48

TryHackMe - Include使用服务器利用技能来控制 Web 应用程序。

SSRF

LFI

RCE

Information Gathering

Privilege Escalation

Bypass Filters

Log Poisoning

TryHackMe

儒道易行 2024-08-10 20:00:09

本文主要描述了一种网络设备远程命令执行漏洞,该漏洞允许远程攻击者利用特殊的请求以ROOT权限执行任意命令。漏洞存在于网络设备中,包括企业交换机、路由器、负载均衡器和VPN网关等。文章提供了具体的漏洞利用方法,包括构造payload的步骤和示例。同时,作者在文中表达了对漏洞利用的谨慎态度,并强调了使用者需自行承担由此引起的后果。此外,文章还包含了免责声明和转载声明,明确了作者的责任界限和对文章内容完整性的要求。最后,作者提供了其在不同平台上的联系方式和链接,包括CSDN、公众号、博客、先知社区和FreeBuf等,以供读者进一步交流和学习。

远程命令执行漏洞

网络设备安全

漏洞利用

信息安全

漏洞分析

安全聚 2024-08-10 16:49:49

近日发现的Windows远程桌面授权服务远程代码执行漏洞(CVE-2024-38077),允许攻击者无需权限即可执行远程代码并获取服务器最高权限。此漏洞影响多款Windows Server版本,包括从2008至2022的不同版本及其Server Core安装方式。安全研究人员已验证此漏洞,并提供了漏洞复现方法。为了复现该漏洞,需在受影响系统上手动启用远程桌面许可管理服务(RDL)。官方已发布修复版本,建议用户尽快更新以避免潜在风险。

星悦安全 2024-08-10 12:39:36

本文介绍了一款基于ThinkPHP 6.0.9的U支付系统源码,该系统允许用户通过API实现ERC20和TRC20等数字货币的充值和转账功能,并支持自动充值和资金自动归集。然而,该系统存在两个严重漏洞:一是位于/index/controller/Index.php控制器send方法中的SQL注入漏洞,该漏洞利用Db::query方法执行未过滤的查询参数,导致攻击者能够注入恶意SQL语句;二是同一控制器get_trc20方法中的任意文件写入漏洞,此漏洞通过file_put_contents函数写入由用户控制的数据到服务器文件中,使得攻击者可以上传Webshell。以上两个漏洞均可以通过构造特定的请求参数触发,从而实现远程代码执行(RCE)。

SQL注入

任意文件写入

RCE(远程代码执行)

Web安全

代码审计

ThinkPHP框架

小兵搞安全 2024-08-10 11:31:53

微软远程桌面授权服务(RDL)存在一个高危的远程代码执行漏洞(CVE-2024-38077),该漏洞允许攻击者远程执行代码并获取系统控制权,可能导致敏感数据泄露和恶意软件传播。RDL服务广泛部署在启用远程桌面服务的Windows Server上,且通常与3389端口一起被管理员启用,以增加会话数量或满足特定场景需求。尽管RDL服务默认不启用,但许多服务器因管理员操作而暴露。2024年7月9日,微软发布修复补丁,但漏洞的POC验证代码被公开,引发广泛关注。受影响的系统包括多个Windows Server版本,特别是未及时更新7月补丁的系统。检测该漏洞的方法包括检查135端口的banner信息,确认是否包含特定的UUID。微软提供了自动更新和手动安装补丁的方式,同时奇安信也推出了专门的检测工具。用户应警惕网上的POC和检测工具可能携带的木马后门,确保安全更新。

远程代码执行漏洞

Windows Server 安全