摘要:自打美国国家安全局的黑客工具被神秘组织泄露后,网上就一直没消停过。

编者注:早先极客公园曾提到了一个名为「Shadow Brokers」的神秘组织,它盗取并泄露了美国国家安全局的多个黑客软件。而昨天世界规模的网络袭击或与此事件有关。随着信息社会的发展,我们的网络安全建设也急需提上日程。

本文编译自 The New York Times(http://t.cn/RolX1fU), 原文标题「Cyberattack Hits Ukraine Then Spreads Internationally」,编译时略有删减。

就在昨天,一场国际性的网络攻击席卷了从乌克兰到美国在内的众多欧美国家,其「作案手法」与之前「WannaCry」勒索病毒所使用的极为相似。

在乌克兰首都基辅,街上的 ATM 机已完全瘫痪。到达乌克兰机场和邮局的人们看着随处可见的空白屏幕气得跳脚。乌克兰的基础设施部、邮政系统、国家铁路局、以及该国最大的通讯公司 Ukrtelecom 都受到了影响。

而距基辅约 80 公里的切尔诺贝利核电站此刻也是急得火烧眉毛,由于网络袭击导致电脑系统瘫痪,工人们只能被迫手动检测这古老电站的核辐射状态。

从马士基(Maersk,丹麦船舶企业集团)到默克(Merck,美国药业巨头),全球(尤其欧美)的企业都被这突如其来的网络攻击杀了个措手不及。

目前尚不清除这场网络攻击的幕后黑手是谁,而其造成的影响也是一时难以估算。这场网络袭击起初表现为针对乌克兰政府和企业电脑系统的网络攻击——袭击日期被设定在乌克兰某节日的前一天。该节日是 1996 年乌克兰于苏维埃联盟中脱离后,本国第一条宪法实施的纪念日。在乌克兰倒下后,这场袭击变得一发不可收拾,引发了全球范围的震荡。

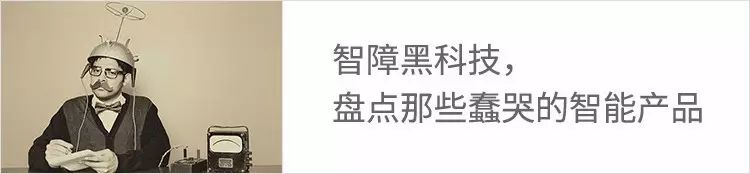

本周二爆发的勒索病毒在受感染电脑上生成的界面截图。乌克兰政府将该截图发布到其 Facebook 账号上。

本周二爆发的勒索病毒在受感染电脑上生成的界面截图。乌克兰政府将该截图发布到其 Facebook 账号上。

系列袭击,层出不穷?

这场袭击是迄今为止一系列网络袭击事件中最新、可能也是最复杂的一次袭击。该系列袭击所使用的都是从美国国家安全局偷窃而来的黑客工具。这些黑客工具是在今年四月份由一个叫做 Shadow Brokers 的秘密组织泄露在网络上的。极客公园在此前报道 CIA 路由器事件时,也对该组织有所提及。

像今年五月爆发的 WannaCry 病毒一样,这次爆发的网络袭击同样会控制受感染的电脑,并向使用者索取电子赎金。如若不然,该电子设备将无法被使用者继续使用。据赛门铁克(Symantec,美国著名电脑安全公司)研究者称,这次网络袭击所使用的黑客工具同样是 WannaCry 所盗用的美国国家安全局的 Eternal Blue(永恒之蓝)。不但如此,这次袭击所经由的两种病毒传播途径与 WannaCry 当初使用的也别无二致。

美国国家安全局暂未承认其黑客工具被盗用于 WannaCry 和其他网络袭击上。但全世界的电子安全专家都在呼吁并要求美国安全局立即帮助世界平息其网络武器所带来的风波。

针对 Eternal Blue 所利用的 Windows 软件漏洞,微软已于今年三月开放了其漏洞补丁的下载。但是根据 WannaCry 所造成的影响来看,世界上数以万计的企业和个人都没有安装该补丁。

不但如此,据芬兰网络安全公司 F-Secure 称,因为周二新爆发的勒索病毒利用了两种新的传播途径——包括窃取感染者安全证书——意味着即使打了微软三月补丁的用户也会成为该病毒、或是随后其他病毒攻击的对象。

微软发言人称该公司最新的杀毒软件可以保护系统免受此次攻击。

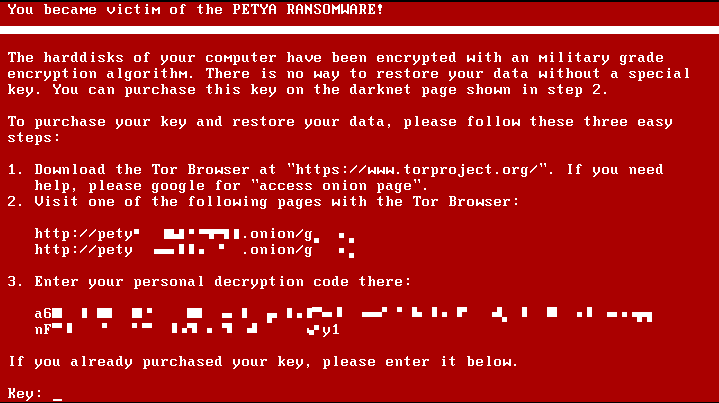

WannaCry 界面截图

WannaCry 界面截图

影响甚广,殆害无穷

乌克兰政府称其多个政府部门、地方银行和城市系统都受到了病毒影响。包括俄罗斯能源巨头 Rosneft 公司、法国著名建材公司圣戈班(Saint-Gobain)和英国广告公司 WPP 在内的其他欧洲公司都宣称他们成为了病毒的勒索对象。

乌克兰官方影射俄罗斯是此番网络袭击的始作俑者,然而众多的俄国公司也受到了病毒波及。据俄国媒体 RBC 网站新闻称,俄罗斯五十大贷方公司之一——Home Credit 银行现已瘫痪,其全部银行点业已关闭。RBC 同样称,俄罗斯的一家拥有约 8 万名员工的钢铁开采制造企业——Evraz,同样受到了勒索病毒的影响。

在美国,跨国法律公司欧华律师事务所(DLA Piper)也称受到了病毒袭击。在宾夕法尼亚州,病毒接二连三地袭击了其医疗服务供应商 Heritage Valley Health System、宾州两个郡的多家医院、以及全州的卫星定位系统,导致全州的许多医院都被迫关闭。

许多电脑专家称此次勒索软件和之前一个名为 Petya 的病毒十分类似。Petya 在俄语里是「小彼得」的意思。有些人会由此名字想到谢尔盖·普罗科菲耶夫(原苏联著名作曲家、钢琴家)1936 年的交响乐《彼得与狼》。该交响乐讲述的是一个小男孩捕狼的故事。

许多报道称此番爆发的勒索病毒是 Petya 的变体,掩盖了袭击者的踪迹。有人曾在「网络黑市」上售卖过 Petya,并将其售卖行为标榜为「病毒即服务(ransomware as a service)」,这句话改编自硅谷术语「软件即服务(software as a service)」,指软件可通过网络直接传输至目标。

这意味着任何人都可以通过轻轻点击鼠标来启动病毒运行程序,加密某人的计算机,并索要赎金。如果受害者支付了赎金,Petya 的病毒编写者——他们自称「杰纳斯-网之罪(Janus Cybercrime,Janus 是古罗马看守门户的两面神,也被用于土卫十的命名)」,会得到一定比例的赎金。

正是由于谁都可以获得该病毒,使得对本次袭击始作俑者的调查变得愈发棘手。

但据美媒 ABC News 报道,卡巴斯基实验室(Kaspersky Lab)认为「这次的病毒前所未见」,并不是 Petya 的变体。他们甚至将该病毒命名为「NotPetya」。

更可怕的是,一些网络安全研究者称勒索赎金并不是此番网络袭击的最终目的。埃森哲安全公司(Accenture Security)全球应急响应总经理 Justin Harvey 说:「这场袭击可能是在声东击西。如果你居心叵测,想要捅出天大的篓子,是不会在一开始就打草惊蛇的。」

感受到了袭击者满满的恶意,大家有没有觉得不寒而栗呢?这次网络袭击会不会波及中国,美国国安局又会不会出手?不用担心,关注极客公园,我们会给你带来最快的前瞻报道和最 in 的防毒资讯。 ■

![]()

本文由极客公园原创

转载联系 [email protected]