2024-08-21 微信公众号精选安全技术文章总览

洞见网安 2024-08-21

筑梦之月 2024-08-21 21:16:00

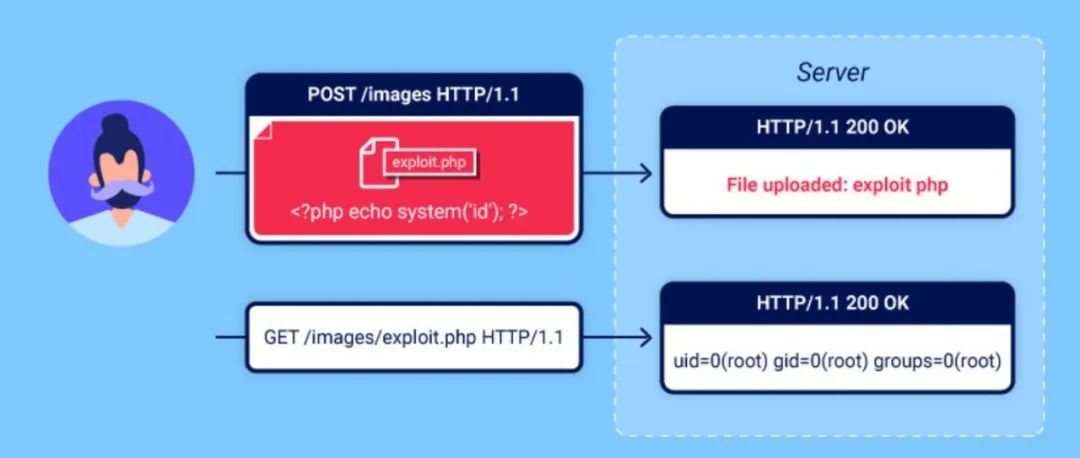

本文详细介绍了文件上传漏洞,这是一种常见的网络安全问题。文章首先解释了文件上传漏洞的概念,即Web服务器未能充分验证用户上传的文件信息,如文件名、类型、内容或大小,导致攻击者能够上传恶意文件。文章列举了文件上传漏洞可能带来的主要危害,包括文件覆盖、WebShell后门、DDoS攻击和敏感信息泄露。接着,分析了产生这种漏洞的根因,指出开发人员对文件上传的限制不足或存在缺陷。文章还提供了防御文件上传漏洞的方法,如使用文件后缀名白名单、文件名校验过滤、文件上传权限控制和文件存储权限最小化等。最后,文章通过实例说明了如何利用不受限制的文件上传来部署web shell,从而完全控制服务器。

文件上传漏洞

Web安全

Web Shell

安全防御

网络安全漏洞

渗透测试

逆向成长日记 2024-08-21 21:10:20

文章详细分析了谷歌防护的一种实现方式——pairip。作者首先指出pairip的特征,包括只能从谷歌商店下载、依赖谷歌服务、文件格式为xapk或apks等。在分析过程中,作者遇到了两个主要问题:一是基于APK格式分析时未能直接找到libpairipcore.so文件;二是运行后对libart.so的hook失效。通过深入分析,作者发现pairip使用了VMRunner类和WizzAirApplication进行签名验证和执行代码,涉及到的关键方法是readByteCode和executeVM。最后,作者提出了两种后续思路:一是剥离谷歌防护,替换AndroidManifest.xml的入口;二是实现更隐蔽的hook以避免检测。

Android安全

APK逆向分析

谷歌服务依赖

VMP保护

Hook技术

动态加载

安全防护绕过

泾弦安全 2024-08-21 20:41:30

国家利益 高于一切🔥师傅您好:为了确保您不错过我们的最新网络安全资讯、技术分享和前沿动态,请将我们设为星标�

云下信安 2024-08-21 18:30:15

红队蓝军 2024-08-21 18:01:04

吾爱破解论坛 2024-08-21 15:13:28

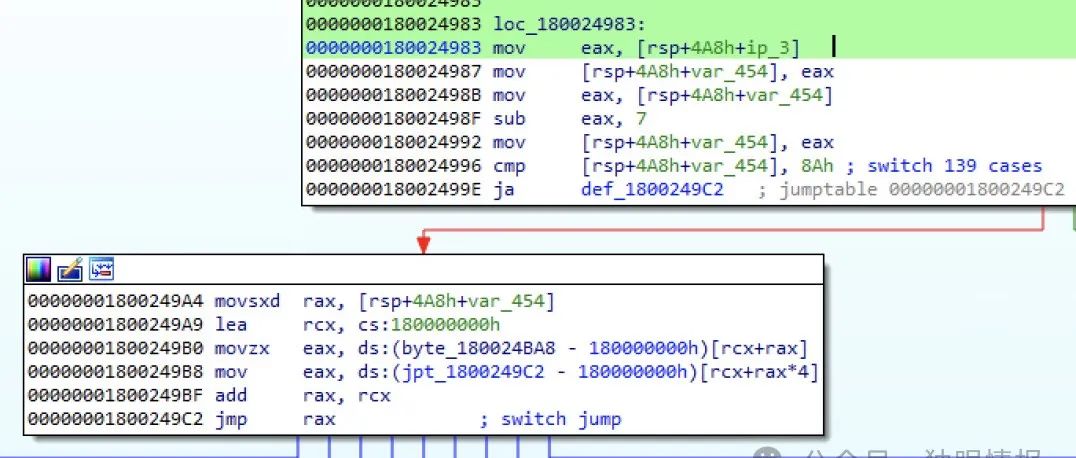

本文是关于Android虚拟定位软件Fake Location 1.3.2.2专业版破解的教程。作者首先使用算法助手定位到软件的“试用专业版”弹窗,然后通过jadx反编译dex文件,利用frida等工具进行hook分析,找到了判断是否为专业版的逻辑。通过修改特定方法的返回值,实现了破解。文章还介绍了如何绕过双向证书校验,通过justTrustMe插件和burp代理,找到并转换了隐藏的证书和密钥。最后,作者深入分析了so层加密,通过ida工具和伪代码转换,定位到解密函数,并成功编写解密代码。文章强调了逆向工程的复杂性与学习的重要性,并提醒读者支持正版软件,同时声明内容仅供学习交流,不提供破解成品。

逆向工程

软件破解

安全测试

证书校验绕过

加密解密

Android安全

紫队安全研究 2024-08-21 12:02:35

本文由紫队安全研究撰写,主要探讨了现代企业在构建主机防御体系时的关键步骤和成功实践。文章首先强调了服务器在企业运营中的核心地位,并指出攻击者往往以获取服务器权限为目标。接着,文章提出了构建强大的终端检测防御体系的重要性,包括部署终端检测防御系统,实时更新病毒库,以及根据行业需求配置特殊功能。此外,强化边界防御体系,如DDoS防护、防火墙等,是构筑企业第一道防线的关键。文章还强调了网络流量监测体系的必要性,通过监测系统捕捉潜在威胁,并与终端检测系统和边界防御系统联动,快速处置恶意流量。最后,通过实际案例展示了如何通过部署态势感知平台、边界防火墙设备和内网终端查杀工具,建立完整的终端防御体系,实现常态化监控和告警信息的溯源研判,有效提升了企业的网络安全水平。

主机防御

横向攻击防护

恶意程序检测

网络安全策略

态势感知

防御体系建设

篝火信安 2024-08-21 12:00:27

本文记录了作者对从互联网捕获的恶意样本'ttt.exe'的分析过程。首先,通过查询威胁情报,样本被标记为可疑但未被完全确定为恶意。作者初步判断该样本是使用PyInstaller打包的Python程序。接着,作者使用'pyinstxtractor'工具将.exe文件反编译成.pyc文件,并进一步使用'pycdc'工具将.pyc还原为原始的Python代码。在分析源代码后,作者发现该样本是一个shellcode加载器,核心功能是加载加密字符串解码后的buf变量内容。具体实现方式包括使用ctypes库调用Windows API进行内存分配、数据复制和线程创建。最后,作者提到了生成shellcode加载的相关操作,并提醒读者注意公众号的星标设置以便于获取最新内容。

重生之成为赛博女保安 2024-08-21 11:28:51

本文介绍了一款名为Agenst的Java-agent内存马工具,具有以下特点:支持自定义注入路径,增加校验功能,以及注入自定义内存马。工具亮点包括防止被扫描和捡走,适应魔改shell等情况。使用方式简单,通过java -jar命令运行,支持冰蝎、Neo-reg和自定义内存马,可通过WEB访问进行注入。工具提供自定义校验机制和注入路径,默认条件下的冰蝎和Neo-reg代理有预设密码。作者计划后续讲解工具原理,并提供了GitHub获取方式和交流群信息。

网络安全

内网渗透

工具开发

技术教程

风险提示

独眼情报 2024-08-21 11:14:10

本文介绍了一种新型后门木马Backdoor.Msupedge,它利用DNS隧道技术与命令和控制服务器通信,这种技术虽非首次出现,但在此类攻击中较为罕见。该后门以DLL形式存在,被发现安装在特定的文件路径下,并通过Apache加载。它使用基于公开工具dnscat2的代码,通过DNS解析接收命令,并根据解析IP地址的特定部分来改变行为。Backdoor.Msupedge支持多种命令,包括创建进程、下载文件、设置不同时长的睡眠模式以及创建和删除临时文件。初始感染可能是通过一个最近修补的PHP漏洞CVE-2024-4577实现的,该漏洞允许远程代码执行。尽管多个威胁行为者正在扫描易受攻击的系统,但目前没有证据指向特定攻击者,攻击动机也未知。赛门铁克的终端产品能够检测并阻止该后门,并列出了相关的威胁指标。

州弟学安全 2024-08-21 09:07:58