2024-08-24 微信公众号精选安全技术文章总览

洞见网安 2024-08-24

Jiyou too beautiful 2024-08-24 22:24:57

KeepHack1ng 2024-08-24 20:51:29

本文是关于HTB-GreenHorn靶机的渗透测试过程的详细记录。首先,通过nmap扫描目标IP地址10.10.11.25,识别出22, 80, 3000端口,并使用gobuster工具对Web目录进行枚举。发现网站使用的CMS存在远程代码执行(RCE)漏洞,尝试利用该漏洞但遇到问题,原因是需要授权。随后,通过克隆3000端口的git服务,发现了硬编码的SHA512密码。使用john工具破解密码后,成功登录系统。在junior用户的家目录中找到了用户flag,但无权读取。通过优化shell交互,找到了特权文件,并利用git服务的密码切换到junior用户,成功读取flag。最后,通过下载并分析PDF文件,使用Depix工具去除马赛克,提取出隐藏的密码,完成了整个渗透测试。

信息收集

漏洞利用

权限维持

密码破解

横向移动

数据分析

端口扫描

目录枚举

Web应用安全

儒道易行 2024-08-24 18:00:38

本文详细描述了一个系统存在的任意文件读取漏洞。该漏洞允许低权限用户通过特定的漏洞利用方法,获取系统中的任意文件内容。具体来说,漏洞存在于名为log_download.cgi的文件中,通过修改type参数,可以读取并下载日志文件以外的其他文件。例如,通过使用'../../'路径跳转符,攻击者可以访问到系统的根目录,进而读取包括/etc/passwd在内的敏感文件。文章还提供了漏洞利用的实战演示,包括如何利用该漏洞登录后台系统,并获取访客用户的默认账号密码。此外,作者在文末提供了免责声明和转载声明,强调了使用该文章信息进行传播或利用可能带来的后果和责任。文章最后列出了作者在不同平台的个人资料链接,包括CSDN博客、微信公众号、GitHub博客、先知社区和FreeBuf作者页面,显示了作者在网络安全领域的活跃度和影响力。

比伯信安 2024-08-24 17:38:23

Acunetix Web Vulnerability Scanner(AWVS)是一款自动化网络漏洞扫描工具,用于检测网站和Web应用程序的安全漏洞。它支持对SQL注入、XSS等攻击的检测,适用于各种规模的企业内外部网络。文章提供了AWVS v24.6版本的详细安装教程,包括Windows和Kali Linux平台的安装步骤。Windows平台需要解压缩、接受协议、输入邮箱密码等步骤,最后进行安装。Kali Linux平台则需要上传程序包、解压、执行安装脚本,并在安装过程中同意许可、输入主机名、邮箱密码等。文章还提供了破解AWVS的方法,包括覆盖破解补丁和设置文件权限等步骤。最后,文章提醒读者资源仅供学习交流,严禁非法使用,并提供了获取AWVS软件和知识星球的途径。

网络安全

漏洞扫描

软件安装

软件破解

技术教程

版权声明

扫地僧的茶饭日常 2024-08-24 15:26:42

本文介绍了瑞斯康达智能网关的list_base_config.php接口存在远程命令执行漏洞的情况。攻击者通过该漏洞可以获取系统权限。文章提供了FOFA搜索语法来定位受影响的设备,并指出全版本均受影响。漏洞复现部分包含了详细的HTTP请求示例,包括如何构造恶意请求来利用该漏洞。此外,文章还提供了Python脚本用于批量验证目标URL是否存在该漏洞,脚本中使用了requests库来发送请求,并利用dnslog.cn服务来检测漏洞利用是否成功。脚本还包含了命令行参数解析,允许用户指定单个URL或从文件中读取多个URL进行检测。最后,作者提醒读者,所提供的POC或工具仅供授权测试使用,未经授权的测试属于非法行为,并强调了合法使用技术的重要性。

远程命令执行漏洞

批量验证脚本

安全警告

HTTP请求

SSL/TLS忽略

DNS日志验证

扫地僧的茶饭日常 2024-08-24 15:26:42

本文介绍了百易云资产管理运营系统的一个安全漏洞,该漏洞存在于comfileup.php接口,允许未经身份验证的攻击者上传恶意文件,执行任意代码,从而可能获取服务器权限。文章提供了漏洞的搜索语法FOFA,以及一个批量验证脚本的Python代码,该脚本可以检测目标URL是否存在该漏洞。脚本使用requests库发送POST请求上传测试文件,并检查响应中是否包含特定的字符串来判断漏洞是否存在。同时,文章提醒读者,所有提到的工具和POC仅用于授权测试,未经授权使用将承担法律责任。

漏洞复现

文件上传漏洞

Web安全

代码审计

安全工具

教育和培训

扫地僧的茶饭日常 2024-08-24 15:26:42

注:本文中提到的漏洞验证 poc 或工具仅用于授权测试,任何未经授权的测试均属于非法行为。

猫头鹰安全团队 2024-08-24 14:11:56

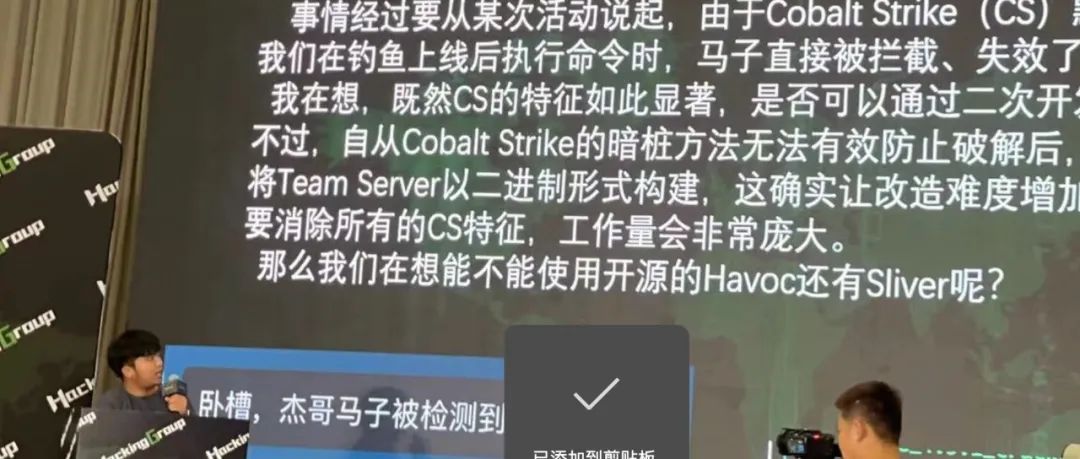

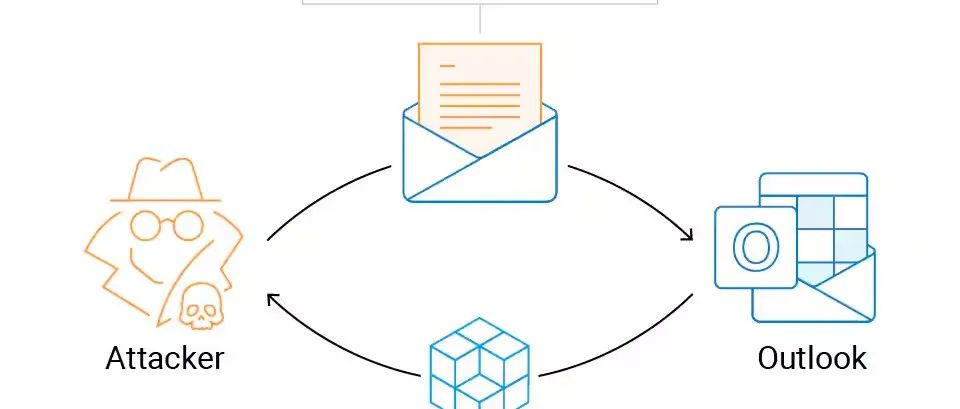

本文讨论了跨平台C2(命令和控制)框架与内存对抗技术在网络安全中的应用。作者从一次实际活动出发,指出Cobalt Strike(CS)的默认特征过于明显,导致在钓鱼行动中执行命令时,木马被拦截失效。作者考虑通过二次开发来消除CS的特征,但FORTA团队将TeamServer以二进制形式构建,增加了改造难度。同时,消除所有CS特征的工作量巨大。文章提出了使用开源的Havoc和Sliver作为替代方案的可能性,以规避CS的明显特征和对抗内存检测技术。

网络安全

APT攻击

C2框架

内存对抗

开源工具

红细胞安全实验室 2024-08-24 14:03:54

本文分析了某友U8+CRM系统中存在的SSRF(服务器请求伪造)漏洞。SSRF允许攻击者通过服务器向内网服务发送请求,常见于服务器端脚本中,如PHP的file_get_contents()、curl_exec()等函数。文章通过代码审计,发现xxxx.php文件中存在漏洞,其中$filePath参数可控,可能导致任意文件读取和SSRF攻击。审计过程中,分析了tglobal.lib和tpagecache.lib文件,发现通过extract函数导入全局变量,使得POST或GET请求的参数可以被导入当前符号表,从而可能被恶意利用。文章强调了代码审计的重要性,并提醒读者在进行安全测试时要做好保护措施,同时声明信息仅供学习和研究之用,作者不对使用信息导致的损失负责。

SSRF漏洞

代码审计

内网探测

文件读取

网络安全研究

PHP安全

服务器端漏洞

云隐安全 2024-08-24 13:57:03

IPWhitePass是一个专门设计用于网络安全防护中的IP过滤工具,主要功能是帮助用户在封禁恶意IP的同时,通过白名单机制保护那些不能封禁的IP地址,如负载均衡IP和CDN IP,避免影响正常业务。该工具支持网段格式的IP地址,包括IPv4和IPv6,以及它们的网段格式。它还具备IP过滤后的高亮显示、IP去重、从Excel文件读取IP、自动复制过滤结果到粘贴板、以及监控粘贴板自动过滤等功能。工具经过迭代,提供了V2.2和V3.1两个版本,V2.2版本使用文本文件存储白名单,而V3.1版本则采用SQLite数据库提高性能。两个版本在功能上保持一致,用户可以根据个人习惯选择使用。V2.2版本需要用户手动编辑配置文件并重新打开程序以应用更改,而V3.1版本则提供了更简洁的操作界面,允许用户直接在程序中添加、删除和查看白名单IP。此外,V3.1版本还支持将白名单导出为CSV文件。文章最后提供了资源获取方式和免责声明,提醒读者仅将工具用于合法的学习目的。

IP白名单管理

网络安全工具

IP过滤

IP去重

数据读取与写入

用户体验优化

版本迭代

安全合规

阿呆攻防 2024-08-24 11:54:16

水文之工具系列:测试水平越权使用的虚拟身份X生成器+1576个Goby附加POC

身份信息生成

命令行工具

服务器模式

Docker容器化

代码审计

安全工具

信息收集

法律风险

红云谈安全 2024-08-24 09:04:39

免责声明由于传播、利用本公众号红云谈安全所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,

道一安全 2024-08-24 08:31:00

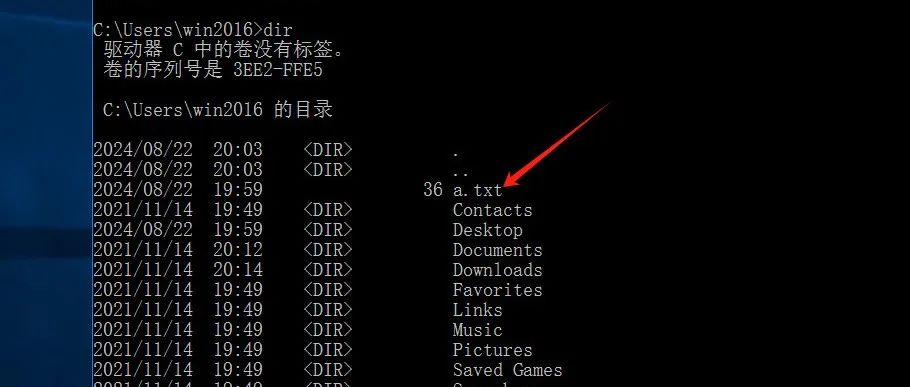

文章详细介绍了IPC(Internet Process Connection)在网络安全中的利用方法。IPC通过共享命令管道实现进程间通信,允许用户建立安全的通道进行数据交换,实现对远程计算机的访问。文章详细说明了如何开启139、445端口,利用默认共享获取目标主机的账号密码(hash),并通过建立IPC管道连接来读取目标主机目录、文件,上传下载文件,以及执行命令。文中列举了建立、查看、删除IPC连接的命令,以及如何查看目标共享资源、上传文件、创建计划任务、执行和删除计划任务等操作。此外,还提到了使用at命令执行特定任务和清除记录的方法。

IPC通信

网络安全

远程访问

系统管理

安全漏洞

白帽学子 2024-08-24 08:11:55

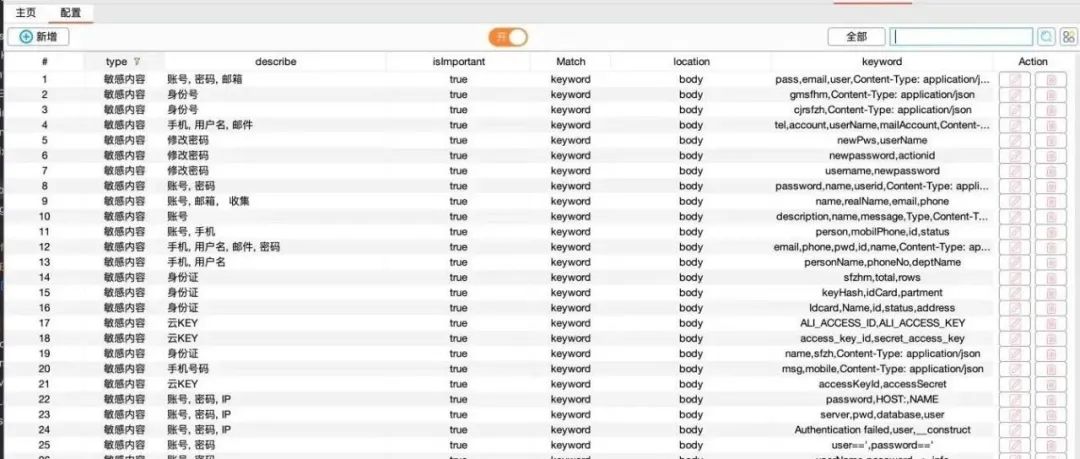

本文介绍了一款开源的BP插件,用于网络安全演练中辅助发现潜在漏洞和未授权访问问题。该插件能识别未授权访问、敏感信息泄漏,并分析动态内容,如HTML和JS文件中的URL链接。它支持自定义关键词和URL匹配,提高安全测试的灵活性。通过主动接口探测,插件帮助安全团队提前发现攻击面,增强系统防御能力。文章详细说明了插件的功能、安装方法,并提供了下载链接,同时强调了对API接口的定期审查和监控的重要性。

API安全

敏感信息泄露

动态内容分析

权限控制

安全测试工具

自定义扫描规则

主动防御