警惕!近千款安卓APP被植入恶意程序

近日,有安全研究人员在扫描Android(安卓)平台时,发现近千款手机APP中被植入了广告木马程序Xavier,关键的是这些应用已被数百万人次下载,并用于窃取用户的个人信息。

警惕!近千款安卓APP被植入恶意程序

近千款安卓APP被植入恶意程序

攻击者利用Xavier收集和泄漏用户的设备数据,硬件层面包括制造商、SIM卡制造商、产品名称、设备ID等等,个人设定则包括设备名称、使用语言、操作系统版本、已安装应用程序、Google Play帐号,以及最常使用的电子邮件地址等。

除了盗取数据外,攻击已进化到让骇客可以远端锁定移动设备并安装其他应用程序至设备内部,让用户难以察觉中毒。据悉,目前大多数下载被Xavier感染APP的用户,都来自东南亚国家。

此外,上周另一波安全团队也发现Android平台上一个潜伏在广告中的恶意程序。用户浏览到嵌入恶意程序广告的设备会自动下载名为“Ks Clean”的恶意程序。

骇客将该程序伪装成Android系统清理工具,并于安装完成后跳出通知请使用者进行更新。多数使用者一旦点击更新后,该程序便会安装另一个伪装的文件,并要求使用者授权管理权限。这个开放的动作被锁定,无法关闭。因此一旦开启,用户的个人信息就随时暴露在危险中。

安全研究人员指出,Ks Clean可执行各种恶意行为,诸如载入或卸载文件系统、读写书签历史纪录、覆盖系统界面、变更设备设定,或是自动下载其他文件等等。目前该恶意程序的主要功能是不论何时何地都能跳出广告弹窗,就算在使用其他程序时也一样。

来源:中关村在线

恶意软件 Rufus 针对印度 ATM 机中过时的 XP 系统展开攻击

据外媒报道,印度政府近期发现黑客利用恶意软件 Rufus 针对使用过时 Windows XP 系统的 ATM 机展开攻击活动。目前,印度西孟加拉邦、古吉拉特邦、奥里萨邦与比哈尔邦等多地 ATM 机纷纷遭殃,导致大量资金被盗。

调查显示,网络犯罪分子于夜间瞄准无人值守的 ATM 机,使用已感染的驱动器插入 ATM 机上 USB 端口以感染目标系统。一旦恶意软件成功感染 ATM 机,它将重新启动系统、中断与服务提供商服务器的连接。此外,恶意软件 Rufus 在感染系统后将生成特定代码并回传,攻击者将代码译成密码后便利用 ATM 机自动 “ 吐钱 ” ,整个过程无需破坏硬件或窃取用户信用卡数据。知情人士透露,由于该恶意软件绕过 ATM 服务器,因此黑客在窃取资金时设备不会发出警报。

安全专家表示,此类问题系由 ATM 机本身缺乏必要的安全措施导致,预计印度政府将迫使 ATM 制造商升级系统设备。不过,ATM 供应商否认了其设备“存在任何安全漏洞并已被攻击者利用”这一说法。印度储备银行正与国家支付企业紧密合作,旨在提高金融设备安全性。

来源:hackernews

ProtonMail 推出免费 VPN 服务

提供端对端加密的电子邮件提供商 ProtonMail 正式宣布推出 VPN 服务 ProtonVPN 对抗屏蔽和政府监视。开发者表示,他们的使命是让隐私和安全人人都可触手可及,因此该服务是免费的。免费付费如何长久支持呢?开发者表示,和 ProtonMail 一样,ProtonVPN 也有付费账号,利用付费账号的收入支持免费服务。免费版的 ProtonVPN 只能在一台设备上使用,只能访问三个国家的 VPN 服务器,速度也有限制,而付费版有三个档次:每月支付 4 欧元,支持两台设备同时使用,可以访问在所有国家的 VPN 服务器;每月支付 8 欧元,支持五台设备同时使用,速度更快;每月支付 24 欧元,支持十台设备同时使用。开发者承诺,他们不会像 Google 和 Facebook 那样滥用用户隐私去销售广告。

来源:solidot.org

新型银行恶意软件 Pinkslipbot 利用受感染设备作为 “HTTPS 控制服务器”通信

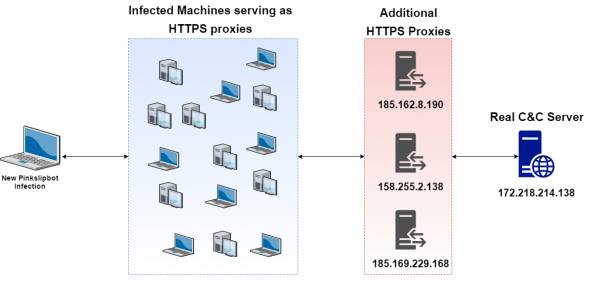

据外媒 6 月 19 日报道,McAfee Labs 安全研究人员发现一款新型银行恶意软件 Pinkslipbot(又名:QakBot / QBot)可使用复杂多级代理通过 “HTTPS 控制服务器”通信。

Pinkslipbot 最初于 2009 年被赛门铁克检测曝光,是首款利用受感染机器作为 HTTPS 控制服务器的恶意软件。此外,Pinkslipbot 还是一款具有后门功能的爬虫,可在采集登录凭证的僵尸网络中聚集受感染设备。近期,Pinkslipbot 变种新增了高级规避检测功能。

安全专家注意到,Pinkslipbot 使用通用即插即用(UPnP)功能为目标设备提供路径,以感染恶意软件 IP 地址列表中提供的 HTTPS 服务器。这些设备充当 HTTP 代理并将路径传输至另一层 HTTPS 代理,能够允许对真实的 C&C 服务器 IP 地址进行伪装。

据悉,该恶意软件只能使用美国 IP 地址利用 Comcast Internet 测速仪检测目标设备是否连接。如果目标通过速度测试,恶意软件将点击 UPnP 端口检查可用服务。目前,研究人员尚未分析清楚攻击者如何判定“受感染设备有资格成为控制服务器代理”的确切程序。

研究人员认为,评价结果或将取决于受感染机器是否满足三个条件,即 IP 地址位于北美、高速上网以及使用 UPnP 打开 Internet 网关设备端口的能力。一旦检测到可用端口,恶意软件将感染防火墙后的目标设备并通过建立永久端口映射路由流量,旨在起到 C&C 代理的作用。

目前,受感染机器从新 Pinkslipbot 感染源接收到控制服务器请求后,立即通过使用 libcurl URL 传输库的附加代理将所有流量路由传输至真实控制服务器中。为防止设备感染该恶意软件,用户应保留本地端口传输规则,并仅在必要时打开 UPnP。

来源:hackernews

更多详情、资讯,戳左下角“阅读原文”查看哦!

或者网页浏览 看雪学院 www.kanxue.com,即可查看哦!

往期热门内容推荐

更多优秀文章,长按下方二维码,“关注看雪学院公众号”查看!

看雪论坛:http://bbs.pediy.com/

微信公众号 ID:ikanxue

微博:看雪安全

投稿、合作:www.kanxue.com