Xtecher【错别字基金】温馨提示:如果您在阅读过程中发现错别字,请在文章底部留下说明+联系方式,我们会立刻发给您5-88元随机红包一个。

英国网友发现的神秘网址的确是有效地阻止了该病毒的更大范围的传播。但是

,

这仅仅阻止了病毒的传播

,

已经被感染的电脑依然被攻击

,

文件会被加密锁死。Xtecher建议还没有被感染的用户赶紧用文中的方式打补丁。

作者|赵心源

编辑|陈光

网址|www.xtecher.com

微信公众号ID|Xtecher

5月14日,北京市委网信办、北京市公安局、北京市经信委联合发出《关于WannaCry勒索蠕虫出现变种及处置工作建议的通知》。《通知》指出,有关部门监测发现,WannaCry勒索蠕虫出现了变种,与之前版本的不同是,这个变种取消了所谓的Kill Switch,不能通过注册某个域名来关闭变种勒索蠕虫的传播。该变种的传播速度可能会更快,该变种的有关处置方法与之前版本相同,建议立即进行关注和处置。

据Xtecher了解,WannaCry目前已经出现了几十种变种,截止到昨日,海外的移动安全公司Trustlook已经收集到了51个样本。

过去的样本中,网络上爆出已有专家查找出一个异常域名(http://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com),注册该域名后,如果病毒能成功访问这个域名,就会停止传播。火绒安全表示,这仅仅阻止了病毒的传播,已经被感染的电脑依然会被攻击,文件会被加密锁死,病毒会加密以下后缀名的文件:

病毒是如何传播的,应该如何修复?

而在最新的变种中,一个变种中,能让病毒停止传播的异常域名已经被改变;另外一个样本中,停止传播的功能已经被去掉。绿盟科技的安全专家向媒体表示,这两个变种应该是基于原有病毒样本修改而成的,不是基于源代码编译的。不排除有人同样利用这种方式生成其他变种,以造成更大破坏。

无论是变种,都是基于“永恒之蓝”这个漏洞传播的,“永恒之蓝”是指NSA泄露的危险漏洞“EternalBlue”。此前Xtecher曾发布过相关报道,在2016年8月,“Shadow Brokers”的黑客组织声称入侵了方程式黑客组织,并窃取了大量的机密文件,将部分文件公开到了互联网上,被公开的文件包括不少地下黑客工具。今年4月14日,Shadow Brokers继续公布NSA的绝密数据,包含多个Window 高危漏洞。

漏洞主要影响以下操作系统:Windows 2000,Windows 2003,Windows2008,Windows2012,Windows XP,Windows Vista,Windows7,Windows8,Windows10。病毒只攻击Windows系统的电脑,手机等终端不会被攻击。

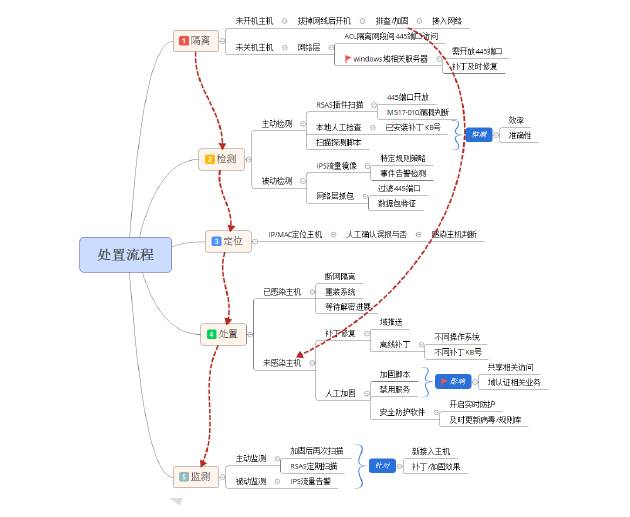

因此给系统打补丁是必须的。难点在于,本次漏洞会通过内网进行传播,在漏洞被修复之前进入互联网环境非常危险。众多安全公司都发布了解决方案,以绿盟的“WannaCry”勒索事件处置手册为例,修复应遵循以下步骤,如图:

Xtecher建议,对于个人用户来说,应遵循以下几点:

1.备份数据

2.关闭漏洞端口,安装系统补丁,

腾讯云鼎实验室给出了解决方案

:

a) 可以采用一些免疫工具进行自动化的补丁安装和端口屏蔽,比如电脑管家勒索病毒免疫工具

(下载地址:

http://dlied6.qq.com/invc/xfspeed/qqpcmgr/download/VulDetector.exe)

b)手动关闭端口,下载安装补丁,为确保补丁安装,请一定要手工安装补丁。

i. 补丁下载地址:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598、http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

ii. 利用防火墙添加规则屏蔽端口

Vista以上系统如果开启了自动更新,就不需要使用任何免疫工具,更不需要手工关闭相关端口。

为什么政府机关和大学是重灾区?

火绒安全发布文章表示,根据“火绒威胁情报系统”的数据,互联网个人用户被感染的并不多。火绒安全发现,目前这个病毒通过共享端口传播,除了攻击内网IP以外,也会在公网进行攻击。但是,只有直接暴露在公网且没有安装相应操作系统补丁的计算机才会受到影响,因此那些通过路由拨号的个人用户,并不会直接通过公网被攻击。如果企业网络也是通过总路由出口访问公网的,那么企业网络中的电脑也不会受到来自公网的直接攻击,但并不排除病毒未来版本会出现更多传播渠道。

很多校园网或其他网络存在一些直接连接公网的电脑,而内部网络又类似一个大局域网,因此一旦暴露在公网上的电脑被攻破,就会导致整个局域网存在被感染的风险。

已经被加密的用户,还有办法能解决吗?

据Xtecher了解,恶意软件通过调用“CryptGenKey”功能生成一个2048位的RSA密钥,然后导出公钥和私钥。公钥保存为“000000000.pky”,并通过使用另一个公钥加密私钥,该公钥存在于二进制文件中,并保存为“00000000.eky”。相关的私钥由恶意软件作者持有。

也就是说,如果没有私钥,解密的可能性可能几乎为0。

病毒的制作者没有承诺,在支付之后,提供给用户解密的密钥。火绒安全表示,这次的WannaCry病毒存在一个致命缺陷——病毒作者无法明确认定哪

些受害者支付了赎金,因此很难给出相应的解密密钥。

用户可使用数据恢复软件通过恢复被删除的加密前的文件,能恢复部分文件,并提供了恢复工具。有公司经研究发现,“永恒之蓝”勒索病毒的加密方式主要有两种:

a.对于大于1.5MB(0x180000字节)的文件,是按照正常文件总大小整除3,得到每个间隔块大小M,将文件分为M、2M大小的两个间隔块,每个间隔块的前512扇区

被填0,被加密的512扇区都会被填0,并将加密的多个512扇区写入到文件尾部。该类文件数据大多数没有被加密,特别是数据库之类的大文件。

b.对于小于1.5MB(0x180000字节)的文件,其全部内容都进行了加密,但是在加密小文件时,会先加密,再删除原文件。因此,如果计算机被加密,对于一些小文件,可以使用专业数据恢复软件进行数据恢复。

但Xtecher认为,数据恢复只是存在可能性,这是由于硬盘的存储机制决定的。

a.普通的机械硬盘可以恢复,是因为删除文件只是删除文件分配表中的文件的名称,文件其实还在。如果没有写入其它数据,就可以挽回。

b.固态硬盘SSD有数据磨损平衡机制,会在空闲的时候,把数据自动挪来挪去,以平衡磨损。所以,删掉文件,即使不再写入,也会被自动写入的其它数据覆盖。机会不大。

日前,众多安全专家接受了Xtecher的采访,威客安全CEO陈新龙认为,日后通过加密进行勒索的方式会层出不穷,取消隐蔽支付与变现,是遏制这类事件发生的关键,安全防御能力的自动化防御将是趋势。

这次事件唤起了个人和国家对网络安全的高度重视,希望大家提高自己的安全意识,及时打补丁,不要让自己的电脑“裸奔”。

━━━━━

封面来源:网络 排版:陈光 校对:杨静

━━━━━

Xtecher官网平台现开通认证作者,

有发稿意向的个人或媒体,可联系微信:

jueshao121

(添加好友请注明公司、职位、事由)

点击

|

关键词

|

查看对应内容

Xtecher

精品文章

人 物

人工智能