2020年12月9日(北京时间),微软发布了安全更新,共发布了58个CVE的补丁程序,同比上月下降54个,涵盖了Microsoft的众多组件和软件。

在漏洞安全等级方面,有9个漏洞被微软官方标记为“Critical”,46个漏洞被标记为“Important”; 在漏洞类型方面,有23个远程代码执行漏洞,14个权限提升漏洞以及9个信息泄露漏洞。

截至2020年12月,微软在各月修复的漏洞数量如下所示:

● 总体上来看,微软本月修复的漏洞数量减少到了58个,相较于上月减少了54个漏洞。

● 千里目安全实验室在综合考虑往年微软公布漏洞数量的数据统计和今年的特殊情况,初步估计微软在明年1月份公布的漏洞数将维持在此数量左右。严重类型漏洞数也会维持在10个左右。

2017-2020年,12月份的漏洞数趋势如下图:

2017-2020年,12月份的漏洞危险等级趋势和数量如下图:

2017-2020年,12月份的漏洞各个类型数量对比如下图:

●

从漏洞总数来看,今年出现了明显增长。

微软在2020年已经连续7个月发布110个以上的CVE补丁程序,这是微软有史以来连续发布CVE安全补丁数量最多的一年。十二月份的漏洞数量终于回归到较为正常的58个,但仍然比往年要多一些。

●

从漏洞的危险等级来看,“Important”等级漏洞数量明显增长。

单个的重点高可利用漏洞并未出现过度增长,但单个具有普通影响力的漏洞明显增多,这加大了漏洞利用链形成的风险。这种趋势,对于APT组织或成熟的攻击组织来说是一个利好消息,大幅度增加的普通影响力的漏洞提供了诸多的攻击路径和攻击手段组合的选择。

●

从漏洞类型来看,权限提升漏洞(EoP)大幅增加。

远程代码执行漏洞(RCE)数量相较于前两年有一定增加,其他漏洞类型的数量与往年相比差别不大。权限提升漏洞(EoP)大幅增加,虽然影响力不如远程代码执行漏洞,但是权限提升漏洞在内网和局域网等场景下有很大的发挥空间,需要引起高度重视,尤其是在配合社工手段的前提下,甚至可以直接接管整个局域网并进行进一步扩展攻击。远程代码执行漏洞(RCE)一定数量的增加,这对于攻击者而言是个好消息。远程代码执行漏洞有利于攻击者更容易的获取受害者机器的执行权限,对于普通用户以及企业来说,远程代码执行类型的漏洞是危害比较大的。

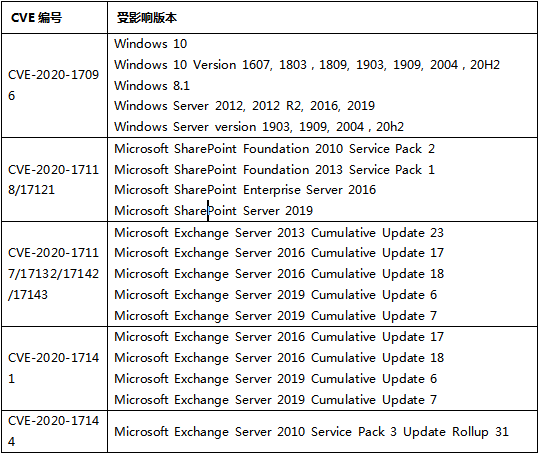

NTFS

:CVE-2020-17096,该漏洞是NTFS的内存错误漏洞,经过身份验证的攻击者可以以SMB2为媒介触发远程代码执行漏洞。NTFS是一种文件系统,用户使用的Windows操作系统中的文件系统有一大部分都是NTFS。当NTFS对目录句柄执行无效的请求时,将会发生内存错误,攻击者可以在远程通过SMB协议进行构造请求,从而远程执行代码。该漏洞经过评估,危害比较大,我们建议用户及时更新微软安全补丁。

Microsoft Exchange Server

:CVE-2020-17117/17132/17141/17142/17144,这五个漏洞为远程代码执行漏洞,CVE-2020-17143为信息泄露漏洞。攻击者可以通过漏洞利用链先泄露出用户的敏感信息,然后获取远程Microsoft Exchange Server的权限,进而执行任意代码,由于今年爆发了很多Microsoft Exchange Server相关的漏洞,所以使得漏洞挖掘者对Microsoft Exchange Server的关注更多了一些。使用Microsoft Exchange Server的用户需要关注微软补丁更新,及时更新安全补丁。

Microsoft SharePoint

:CVE-2020-17118/CVE-2020-17121,这两个漏洞均为Microsoft SharePoint的反序列化漏洞,且均可以造成远程代码执行。Microsoft SharePoint可以为个人、信息和公司创建门户页面。由于Microsoft SharePoint对用户输入的验证不足,存在反序列化漏洞,导致用户可以输入一些精心构造的数据,造成内存破坏,从而造成远程代码执行。11月份微软安全更新也曝出了一个Microsoft SharePoint的远程代码执行漏洞,我们建议用户及时更新微软安全补丁。

微软官方已更新受影响软件的安全补丁,用户可根据不同版本系统下载安装对应的安全补丁,安全更新链接如下:

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-17096

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-17118

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-17121

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-17117

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-17132

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-17141

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-17142

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-17143

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-17144

https://msrc.microsoft.com/update-guide/releaseNote/2020-Dec

https://www.zerodayinitiative.com/blog/2020/12/8/the-december-2020-security-update-review