专栏名称: 深信服千里目安全实验室

| 深信服科技旗下安全实验室,致力于网络安全攻防技术的研究和积累,深度洞察未知网络安全威胁,解读前沿安全技术。 |

目录

相关文章推荐

|

豆瓜的投资笔记 · 外围又暴涨了 · 昨天 |

|

豆瓜的投资笔记 · 外围又暴涨了 · 昨天 |

|

疯子与书 · //@栝-cheetahs-每天吃一个西红柿 ... · 昨天 |

|

价值投资家 · 2月7日操作公开,今天中午大盘3315.41 ... · 昨天 |

|

价值投资家 · 2月7日操作公开,今天中午大盘3315.41 ... · 昨天 |

|

龙岩图书馆 · 2月12日活动报名 | ... · 2 天前 |

|

蓝钻故事 · 台积电,被忽悠瘸了 · 3 天前 |

推荐文章

|

豆瓜的投资笔记 · 外围又暴涨了 昨天 |

|

豆瓜的投资笔记 · 外围又暴涨了 昨天 |

|

龙岩图书馆 · 2月12日活动报名 | 漆扇流光·非遗传承——匠心绘古韵,亲子共传薪 2 天前 |

|

蓝钻故事 · 台积电,被忽悠瘸了 3 天前 |

|

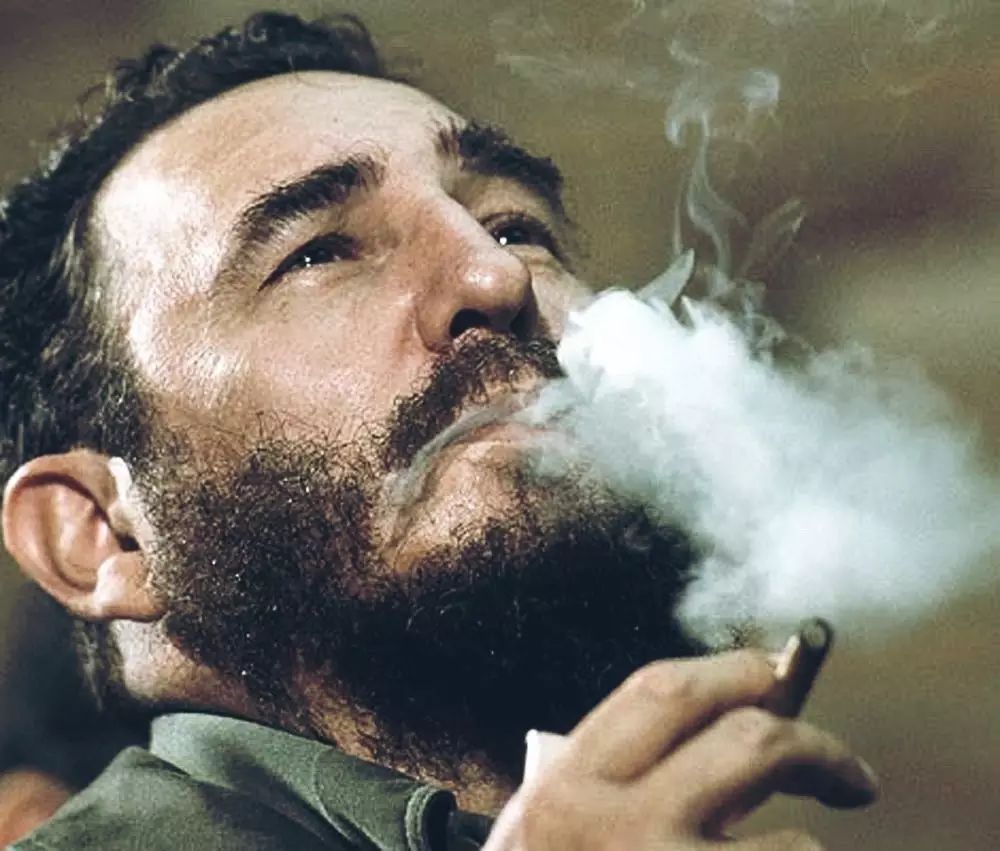

六神磊磊读金庸 · 三胖和卡斯特罗到底有啥不一样? 8 年前 |

|

家教智慧 · 为什么从不给孩子检查作业?这位妈妈的回答让人意想不到 8 年前 |

|

济宁拉呱 · 紧急提醒!千万不要在手机里存这几张照片,后悔莫及! 8 年前 |

|

济宁大小事 · 妹子别跳了,你的胸都跳到腰上去了! 7 年前 |

|

良仓 · 一部手机×徕卡相机×潘通流行色×圣马丁时尚 7 年前 |