艾瑞巴蒂,最近一直在关注三节课的朋友们可能知道,我们上周末对公众号进行了迁移,也宣布了三节课公号即将改版,我们会围绕着某个行业中值得关注的事件,为您摘取汇总各大媒体或各种行业专家、大V们的观点,有时也会再辅以我们自己的解读,串联为一篇角度较为丰富,同时也具备可读性的文章。这样的内容,或许会更有助于大家迅速获得关于一个事件较为全面的信息和思考。

今天是我们迁移和改版后的第一篇文章,说来也是有毒,这第一篇文章,三节课两位有毒的美少女小编就要带大家来围观一个有毒事件:永恒之蓝。

以下是正文部分

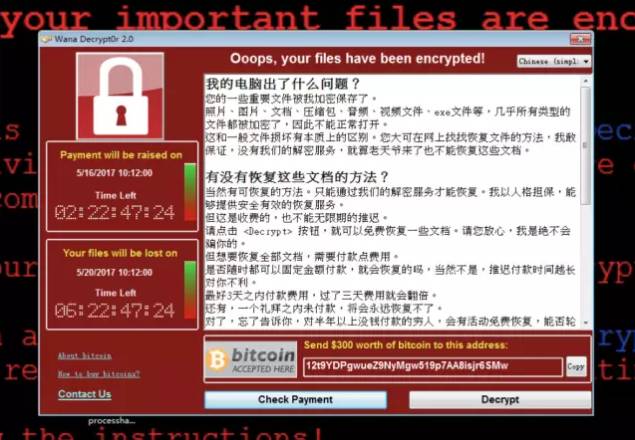

上周五,据美联社等多家媒体报道,一种名为WanaCry的电脑勒索病毒正在全球蔓延,近百个国家的政府、高校、医院等机构和个人的Windows电脑受到病毒感染,全球至少有10万台机器已受到感染,波及范围之广,在海内外形成刷屏之势,科普病毒的、剖析原因的、给出预防措施的,应有尽有。

WanaCry是由不法分子利用美国国家安全局

(NSA)

泄露的危险漏洞“EternalBlue”

(永恒之蓝)

进行传播的,根据网络安全机构通报显示,永恒之蓝是NSA网络军火库民用化第一例。它会自动扫描445文件共享端口的Windows机器,无需用户任何操作,就可以远程控制木马,导致大量用户的文档、图片、视频等无法打开,进而向用户勒索“赎金”。

此次病毒感染事件,黑客要求每个被攻击者支付比特币赎金后方能解密恢复文件,勒索金额最高达5个比特币,价值人民币5万多元。那么为什么是比特币呢?5月15日早上,

@第一财经日报

(上海)

发表文章

《年涨幅260%的比特币 为何成为黑客的"最佳选择"? 》

,作者在文中对于为什么是比特币进行了总结:

有的观点认为比特币自身方面有着相对于其他传统支付工具的优势:

有的观点认为上面提及的有点其实是有漏洞的,主要是“如果勒索者收到比特币后不使用和交易,那么仍然无法追踪。 ”

此外,也有观点认为黑客很可能想要搜罗比特币。

此次病毒的受害者很多,《每日邮报》的报道病毒爆发当天就表示,至少19家位于英格兰和苏格兰的NHS所属医疗机构遭到网络攻击,这些机构包括医院和全科医生诊所。 虽然很早之前微软官方就已经宣布过,对Windows XP、Windows Server 2003等系统停止服务,但很多政府部门、医院、高校等并没有选择更新系统,所以,即使微软昨天考虑到病毒进一步扩散的可能性,对这些系统推出了安全补丁更新,也仍无济于事,因为这些部门已经沦陷了。

中国政府部门、高校、公安局等对旧版Windows系统青睐有加的单位也是此次病毒的重灾区。关于为何这些机构会成为重灾区,我们不妨来看看

《深访10+位安全专家:这场全球比特币勒索病毒,究竟如何收场?》

一文中,

@Xtecher

对10多位安全专家的采访。华为云安全负责人娄伟峰认为:

从经济利益的角度看,微软的用户远大于苹果的用户,因此成了被攻击的原因之一。

360安全首席工程师郑文彬认为:

这类机构多使用内网、较少与外界接触,以至于在防范意识上存在疏漏。而另一方面,这些机构并不能保证完全隔绝互联网,一旦被病毒扫描,则同样会中毒——而只需一台电脑被扫描,便会像人类感染病毒一般传染到其它电脑。

青莲云CEO董方认为:

学校使用教育网,教育网是专网,其特点为,学校的某一个网站被攻击以后,会在专网中迅速传播,且教育网防护的等级不是很高,导致学校成为重灾区。

今天下午@

36氪

的

《勒索病毒并非“病毒”,而是一种商业模式》

一文中,作者

@宋长乐

也有提到机构安全市场的投入严重不足的问题。中国整个安全市场占整个中国IT市场的投入是 2%,而全球尤其是美国安全市场,占整个美国IT市场的也不过 9%,两个超级大国的投入已经如此,更不用提其他国家了。

@宋长乐

认为:

这导致病毒来袭之后,安全系统弱的机构手足无措,漏洞更新也颇为困难,因为这可能牵涉到整个机构系统的大变动,这也是为何企业客户明显比互联网个人用户反应慢的原因所在。

这也印证了安全行业的一种说法:重视运营,就是安全产品上线的第一天也是失效的第一天。

相关数据显示,48%的受勒索软件威胁的企业表示面临这种问题时会同意支付,2016年勒索软件数10亿美元的收入中,很大一部分也是由企业缴纳的赎金组成的。可能这也是病毒制造者选择机构、企业下手的原因之一。

此外,作为主要受害平台的Windows也成为被质疑对象。对此,今天早上,

@驱动之家MyDrivers

在文章

《微软:勒索病毒完全是美国国安局的锅 》

中陈述了这个事情,文章中提及有一些观点认为微软对于漏洞的麻木和疏漏是造成此次勒索病毒大范围蔓延的原因。

对此,微软方面则表态,病毒完全是美国国安局的原因:

勒索病毒爆发完全是美国国安局(NSA)的锅,是他们私自握有黑客工具,并对系统漏洞隐瞒不报造成了这次大规模攻击事件。

病毒出没,已经感染了的只能焦急等待,如何提前预防就成为大家最为关心的问题。目前这个病毒造成的危害还在继续,今天早上,

@澎湃新闻网

(上海)

发表的文章

《勒索病毒威胁远未消失:15日是重要考验关口 》

、中午

@海外网

(北京)

发表的文章

《中央网信办:勒索病毒还在传播 但速度已放缓 》

等都表明了用户仍旧面临风险,且“勒索”未来可能持续的现状。

腾讯

公号代表腾讯电脑管家相继发布两篇看似有点“震惊”标题党,实则是在实实在在教大家如何避免勒索的文章:

《速扩散!敲诈勒索病毒入侵99个国家,这样做可以免遭勒索》

、

《注意 | “勒索病毒”持续肆虐!今天开机请先拨网线》

。文中,

@腾讯

列举了一些上班族今天上班后的正确开机步骤,避免感染勒索病毒。例如:

-

开机前断网;

-

备份重要文档至移动硬盘或U盘;

-

下载免疫工具;

-

等待漏洞修复完成后重启电脑。

(具体步骤大家可以自行搜索,这里不再一一赘述)

此外,

@豆腐店店长

发表的文章

《比特币勒索病毒疯狂蔓延,Windows 用户该如何度过难关?》

中,作者对于Windows用户也提出了建议:

-

开启Windows安全更新;

-

安装安全软件;

-

其它方法:手动关闭端口。

针对勒索软件,360安全专家表示,要加强安全意识,不明短信链接不要点,不明文件不要下载,不明邮件不要点开,同时强烈建议到正规的应用市场下载软件。

其实,最好的预防方法就是平时要有防御意识,养成备份和及时更新的习惯,不管是电脑,还是手机,时时备份数据,这样即使电脑损坏,手机丢失,也能将损失降到最小。

相较于其他的观点,360安全技术负责人郑文彬关于“勒索病毒是一种商业模式”一说显得很是新奇。

受到感染的机器会弹出一个对话框,告诉你,你的电脑出了问题,并介绍了恢复这些文档的方法。

恢复的方法有很多,可以选择免费恢复一部分,也可以选择支付一些费用,恢复剩余的部分,当然,支付拖延时间越长,费用越高。甚至在半年后没付款的用户,还可以得到一次免费解除的机会,但就要看运气了。