2016年是勒索软件危害扩大的一年。网络犯罪者使勒索软件进一步恶化,成功地将企业或个人用户的重要数据作为人质来要求更多的赎金。去年最新被确认的勒索软件截止到2016年9月末已经达到146家族,与2015年的29家族相比大幅度增加了。以这样的背景下,在平台、功能、手法上进行全面改良的网络犯罪者横行于世。

瞄准智能手机用户的新型勒索软件威胁已经被确认了。以及,其他的瞄准操作系统的勒索软件也被制作出来,面向会员们和新加入的网络犯罪者的地下黑市上出售。用于Linux系统的最初被制作出的勒索软件“Linux.Encoder”是恶意利用存在于Web网页插件或EC网站平台“Magento”等软件中的漏洞,攻击Linux的Web主机系统。瞄准Mac OS X的勒索软件被确认是“KeRanger”。该勒索软件被确认为伪装成被篡改文件共享应用程序和Rich文本格式(扩展名“RTF”)文件的非法Mach-O文件。

这些勒索软件的共同特征是“瞄准Unix系列”。Unix是使用命令行的多用户操作系统。使用一元化的文件系统和Shell、命令语言等简易且强有力的工具运行多项任务。根据其移植性和程序员的人气进行普及,衍生至Linux和Mac OS X等各种其他的系统。

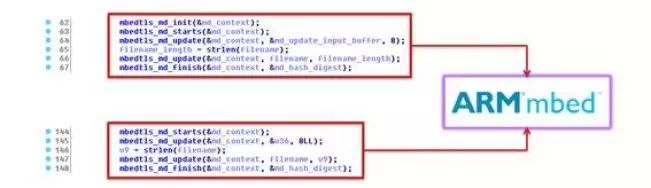

“Linux.Encoder”(上)和“KeRanger”(下)的加密化程序库的相似点。两者都利用了提供SSL/TLS加密功能的“ARM mbed TLS”

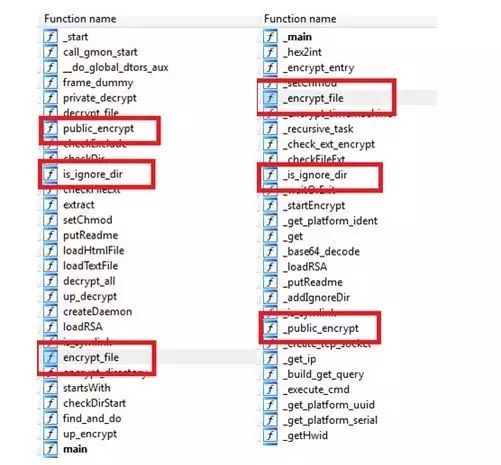

“Linux.Encoder”(左)和“KeRanger”(右)的函数名称的类似点(摘要)。由于两者都存在相同函数的理论,“KeRanger”有可能是“Linux.Encoder”的另一种写法。

无论哪个勒索软件都被视作典型的Windows版勒索软件的感染手法,但是入侵时则无需用户的参与。“Linux.Encoder”是恶意利用了安全上缺点。

“KeRanger”的特征是可回避检验下载应用软件开发商署名的Mac OS保护功能“Gatekeeper”,窃取Apple的正规证明书。从被双方勒索软件利用的Packer、加密化程序库、函数名、恐吓信、以及构造上的相似点看,“KeRanger”很可能是“Linux.Encoder”的重新编译版。

通过对可以说是瞄准Unix系列勒索软件先驱的勒索软件进行分析,能够预测网络犯罪者的瞄准目标以及最终目标。例如,“KeRanger”可加密或消除内置于Mac OS X里的备份功能“Time Machine”,具备未使用的功能。利用勒索软件的开源代码制作的“Linux.Encoder”为了修复加密活动的不完善,被多次更新。感染“Linux.Encoder”的Linux服务器数量很多,第三个版本在世界上已有600台以上的服务器受到感染。

瞄准Unix系列的勒索软件目前或许还处于实验阶段,但是通过以Linux和Android等、Unix系列OS为对象的其他家族的登场,不知从何处开始产生分歧,为了尽可能地扩大攻击对象增加受益不知会搭载何种功能越发趋于明朗化。以下是比较有代表性的瞄准Unix系列勒索软件家族列表。

-

KillDisk(RANSOM_KILLDISK.A)

-

Rex(RANSOM_ELFREXDDOS.A)

-

Encryptor RaaS(RANSOM_CRYPRAAS.B)

-

KimcilWare(RANSOM_KIMCIL)

-

Svpeng(ANDROIDOS_SVPENG)

-

Koler(ANDROIDOS_KOLER)

-

Synolocker(RANSOM_SYNOLOCK)

-

CryptoTrooper(RANSOM_CRYPTOTROOPER)

-

PHP Ransomware(PHP_CRYPWEB)

已经被确认的是2014年Linux版勒索软件“Synolocker”。关于“CryptoTrooper”和“PHP Ransomware”,与“Linux.Encoder”一样,被证明存在恶意利用以教育为意图被公开的开源代码的危险性。

但是,Unix系列OS不是勒索软件那样粗暴的威胁容易瞄准的平台。从市场份额和利用人数来看可以说,其区别在于也可由结构引起。例如,类似Linux的Unix系列OS软件可以从源文件或被检验的储存库进行汇编。另外,即使是在许可过程中,较难得到访问和加密文件所必需的权限。反之,Windows用户账号控制(UAC)功能,使用标准用户权限被限制软件的使用且不能随意更改,但是很多时候,程序员容易得到系统的变更许可,而且组织上用户也容易得到管理者权限的访问许可。虽说如此,Unix也不是绝对的安全。可通过远程执行代码,利用过程调用的漏洞,以及社会工程学的邮件,无论采用哪种方法,都有可能存在索软件入侵系统的威胁。

虽然瞄准Unix系列的勒索软件的活动正处于摸索阶段,但已被广泛应用于服务器、工作站、Web应用程序框架、数据库、移动设备等领域。考虑到Unix的普遍性,今后安全上可能存在更大的课题。搭载Unix系列OS设备活用于IT服务业、教育、医疗、金融、零售、媒体、制造等各种业界中。例如,Linux系统是大多数主机服务提供商和存储服务提供商的主流,多数的客户端需要同时管理各种Web网站。类似数据中心的组织,作为不允许终端的基础业务操作执行平台,离不开Unix系列的系统。

IT管理者与信息安全专家不可忽视系统管理的必要性。如果被勒索软件入侵的话,会出现妨碍公司正常运营、失去信用、利益受损等危害且远不止于此。

Linux的系统管理者不使用未通过验证的第三方存储器,或者需要使用的时候要充分考察清楚。Linux为了软件包下载持有中央存储库,有权限的用户可下载未验证的第三方存储库。对于处理不使用权限升级的漏洞威胁,有必要限定拥有访问权限的用户。“root”用户的登录不可运行默认登录功能,但是由于root用户权限在被许可的情况下可运行,因此系统管理者和IT管理者可使用root用户权限执行命令,有必要限制“sudo”用户的追加。