远程控制功能中的一个漏洞可以让攻击者轻易入侵。

据英特尔公司和网络安全研究人员于本周一公布的消息表示,自从2010年起,英特尔出售所有具有远超控制功能的芯片中皆含有一个严重的漏洞,

可以让攻击者获得目标电脑的一切权限。

该漏洞主要存在于英特尔的主动管理技术(AMT),小企业技术(SBT),以及标准管理(ISM)平台当中。这些平台主要用于远程管理。对于普通的消费者来说,他们的英特尔芯片基本不包含这些功能,所以不会受到影响。

英特尔将此漏洞评为严重级,并建议所有受到影响的用户及时安装补丁。

在其公告中,英特尔表示一切使用6.x, 7.x, 8.x 9.x, 10.x, 11.0, 11.5, 以及 11.6版本的AMT,SBT,和ISM平台的用户都受到该漏洞的影响。6版本之前和11.6版本之后的用户则幸免。

网络安全专家们是第一批对其作出反应的人。他们在周一用了一整天的时间对其危害程度进行了估算。有人在一篇报告中表示,

“从Nehalem到Kaby Lake的每一个英特尔平台都有着一个可以被远程攻击的安全漏洞”,

并且在这么多年里从未被发现。

有一些专家则表示,该漏洞只能在英特尔AMT平台于一个局域网内被开启并设置后才能通过互联网进行利用。

而另外一些专家则表示,

成功利用该漏洞的难度应该比想象中更低

。因为Windows系统中的Local Manageability Service服务将会在操作系统的IP地址中暴露AMT服务的漏洞。

对此,网络安全评估公司Atredis Partners的研究与开发部部长HD Moore表示说:“该漏洞的问题在于,

它在LMS服务运行的情况下可以通过操作系统的IP地址来进行远程操作。

对于开启AMT以及TCP 16992或16993端口的服务器,攻击者可以通过AMT的独立IP地址,或者在LMS被开启的情况下通过操作系统的IP地址进行攻击。了解该漏洞的并且可以连接到这两个端口的攻击者,可以获得AMT网络界面的管理权限,得到可以在操作系统中随意安装以及运行任何程序的能力。”

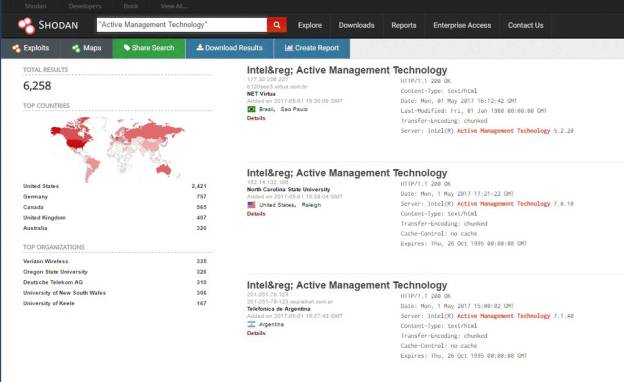

Moore还表示,他通过Shodan搜索引擎(编辑注:一个可以搜索到互联网空间中所有在线设备的搜索引擎)找到了不到7000台开启16992或16993端口的服务器。

虽然这个数字不高,但是由于它们背后可能连接着数万台电脑,其危险程度还算是非常高的。

一切启用LMS和AMT系统的公司都应该于第一时间安装此漏洞的补丁。

在这两个端口之外,该漏洞还可以攻击开启TCP 623端口的电脑。虽然Shodan没有显示出任何开启该端口的设备,但是发现该漏洞的安全公司Embedi表示:“没有AMT功能的英特尔系统也有被攻击的可能”

这是因为,包含AMT,SBT,以及ISM功能的母系统–英特尔管理引擎(Intel Management Engine)- 中的漏洞

可以让攻击者登录目标电脑的硬件并享受与管理员相同的权限

,比如安装新的程序。

由于

AMT拥有直接使用系统网络硬件的权限

,这种操作不会被操作系统记录下来。当AMT被启用之后,该电脑的一切网络数据包会首先被转给管理引擎,再被其转给主动管理系统,从而完全避开操作系统。

英特尔给出的报告中也公布了第二个,没有第一个这么严重的漏洞。该漏洞可以让攻击者在获得低级权限后进行本地权限提升。虽然不会轻易给出管理者权限,但是也会为攻击者提供许多便利。

不论如何,

使用英特尔2010年之后的芯片的公司都需要注意,

该打补丁了!

-End-

编辑:陈翔宇

参考:https://arstechnica.com/security/2017/05/intel-patches-remote-code-execution-bug-that-lurked-in-cpus-for-10-years/

「DeepTech深科技」

招募全球记者、采编

申请加入:[email protected]