2024-07-25 微信公众号精选安全技术文章总览

洞见网安 2024-07-25

红蓝攻防研究实验室 2024-07-25 19:19:20

近期分析了一款名为“360自查工具.exe”的钓鱼样本,该样本伪造了360的签名并使用Notepad++图标作为伪装。初步观察发现它直接与C2服务器通信而未实施其他行为。通过IDA逆向工程确认其为Rust语言编写,并发现样本含有环境检查和调用CMD的功能。分析表明样本可能利用APC机制执行Shellcode。由于样本包含PDB路径,因此分析过程较为简单。经研究,该样本使用了一个开源的RustLoader生成,用于加载经过加密的Shellcode。RustLoader的主要流程包括加密Shellcode、编译Loader并对其进行签名。进一步分析发现,Loader解密Shellcode后将其写入内存并通过APC执行。样本在调试器中设置断点于VirtualProtect函数,以捕获Shellcode的加载位置及大小。解密出的Shellcode内容显示其为经过修改的CobaltStrike反射加载器,同时样本也包含了一些定制化的Beacon配置。最终确定这是一个基于魔改CobaltStrike Payload并通过RustLoader生成的恶意软件,具有一定的反沙箱能力,如检查桌面文件数量以避免在沙箱环境中运行。

钓鱼样本分析

恶意软件

反沙箱技术

Rust编程语言

免杀技术

CobaltStrike

IOC

星盟安全 2024-07-25 17:43:47

本文总结了红队信息搜集的方法和技术,强调了信息搜集作为渗透测试初期关键步骤的重要性。文章提供了一个简化的检查列表,包括子域名、路径、端口、旁站等信息,并介绍了whois查询工具,用于获取域名注册人的详细信息。此外,还探讨了子域名的层次结构及发现工具如ffuf、Sublist3r等的使用方法。对于端口扫描,提到了RustScan这一高效工具。文章还介绍了如何通过CDN服务识别和绕过技术来查找真实IP地址,并列举了一些敏感文件发现工具。最后,提及了利用指纹识别工具和GitHub开源信息进行进一步的安全研究。

信息搜集

红队行动

whois查询

子域名发现

端口扫描

CDN检测

CDN绕过

敏感文件探测

指纹识别

备案信息查询

RongRui安全团队 2024-07-25 17:33:18

文章标题为'2024新型钓鱼木马',内容主要描述了一种新型钓鱼邮件,其中包含的木马在各大平台均未被检测到,因此提醒网络安全学习者注意。该木马具有合法签名,增加了其隐蔽性。文章还提供了区分正规文件和非正规文件的方法,包括文件大小和运行时的行为特征。具体来说,正规文件在x64系统中大小为4,912,480字节,而非正规文件大小超过5,000,000字节,且可能在运行时隐藏并弹出蓝色窗口。

钓鱼邮件

木马

网络安全

恶意软件分析

文件分析

蚁景网安 2024-07-25 17:33:11

文章主要讨论了后门函数技术在二进制对抗中的应用。通过修改二进制文件中的特定字节或函数,可以实现加密和解密的转换,从而在逆向工程中节省大量时间。文章以一个实际的题目为例,详细分析了如何通过修改程序中的异常处理函数、TLS回调函数和关键函数等来绕过反调试机制,并最终通过修改加密函数为解密函数来实现文件的解密。文章还提到了使用工具来解密内置的PE程序,并分析了关键函数的调用关系。最后,文章提供了一种通过修改二进制文件的导入表和指令来调用解密函数的方法。

二进制分析

反调试技术

后门技术

加密与解密

动态链接库

漏洞利用

二进制空间安全 2024-07-25 16:14:44

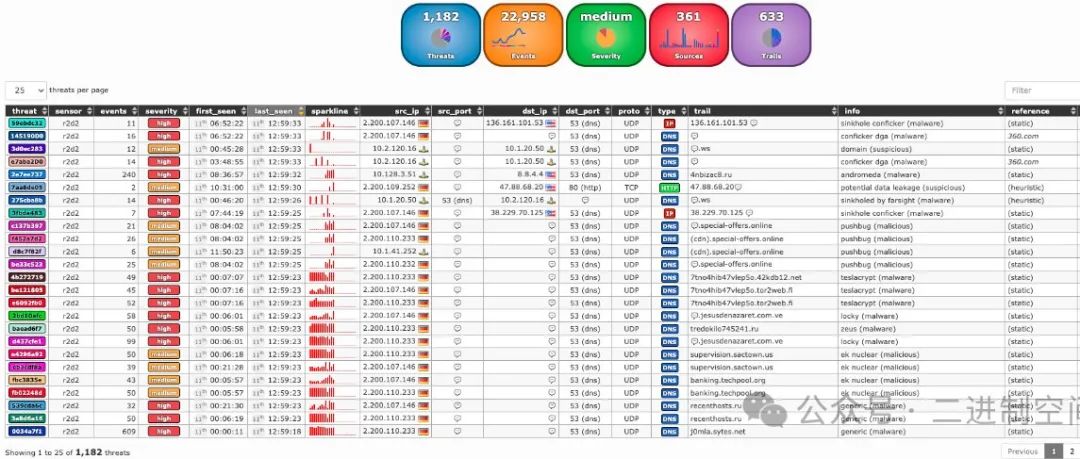

Maltrail是一款免费的开源恶意流量检测系统,通过公开黑名单和自定义用户特征识别恶意流量,并具备高级启发式机制来检测未知威胁。其架构包括传感器和服务器两个主要组件,传感器负责监控流量并发送匹配事件至中央服务器,服务器则存储这些事件并为前端报告提供支持。传感器可以在不同类型的监控节点上运行,如SPAN/镜像端口、Linux网桥或蜜罐机器。服务器和传感器可运行在同一台机器上以简化部署,也可分开部署以适应更复杂的安全架构需求。Maltrail提供了详细的安装指南,包括使用Docker一键安装方法和针对Ubuntu/Debian及SUSE/OpenSUSE系统的传感器安装步骤。通过Web界面可访问系统,默认登录账号为admin,密码为changeme!,用于查看系统检测到的可疑HTTP请求等恶意流量记录。

恶意流量检测

网络安全监控

开源安全工具

安全事件日志

高级启发式机制

创宇安全智脑 2024-07-25 16:14:33

创宇安全智脑是基于知道创宇16年来AI+安全大数据在真实攻防场景中的经验积累构建的下一代全场景安全智能算力平台

紫队安全研究 2024-07-25 12:00:58

本文介绍了一套全面的0day漏洞防护策略,通过六步法:伪装、异构、阻断、拦截、诱捕和排查,构建网络安全防线。包括伪装关键应用指纹以迷惑攻击者,异构部署防护设备提升防御能力,严控出网访问权限阻断攻击,强化主机安全防护,布置内网诱捕陷阱,以及监控零日漏洞利用痕迹。文章还提及了部署入侵检测系统、高交互蜜罐、零信任架构、APT攻击捕获战法和高密度异构蜜罐构建等手段,以及基于威胁情报构筑动态防御体系的重要性。

0day防护

网络防御

蜜罐技术

主机安全

零信任架构

威胁情报

三沐数安 2024-07-25 11:58:52

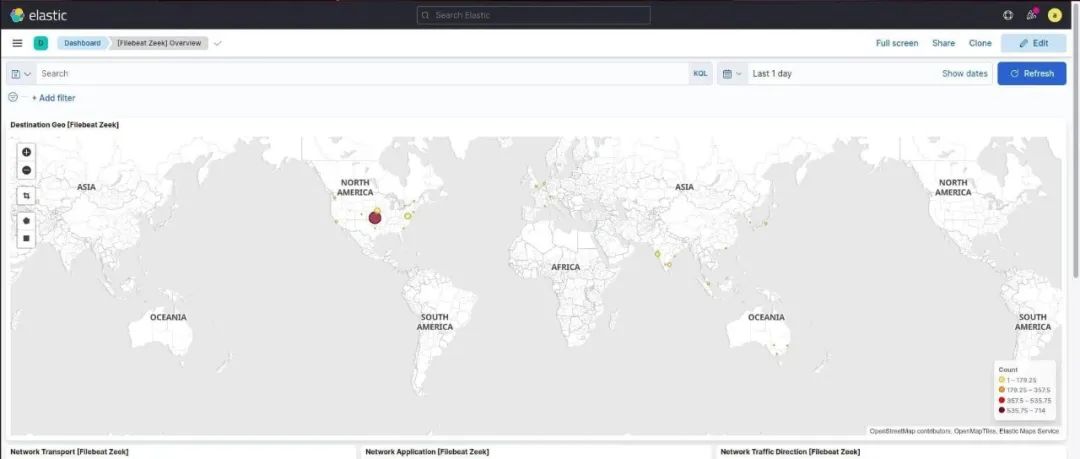

Zeek的前身为Bro,是一款性能良好的开源网络安全监控工具,可以实时分析网络流量,帮助用户监测网络活动、安全

七芒星实验室 2024-07-25 11:40:19

本文介绍了一种针对大型日志文件的应急响应策略,主要讨论了在Windows平台上通过文件分割技术来处理大文件日志分析的问题。文章提出了使用PowerShell命令进行文件行数统计、查看文件前后部分内容的方法,并介绍了如何利用`split`命令进行文件分割。此外,还推荐了glogg作为有效的日志分析工具,帮助用户更好地加载和分析大文件日志。文中将应急响应分为事件型与异常型两类,分别阐述了针对不同类型的安全事件的应对措施,强调了与客户的沟通以及日志分析的重要性。

日志分析

应急响应

文件分割

安全工具

安全事件

漏洞分析

攻击溯源

良月安全 2024-07-25 10:15:06

本文分享了致远OA系统的多个安全漏洞,包括后台权限获取和权限绕过的方法。文章首先列出了致远OA系统的默认口令,然后介绍了用户名枚举、thirdpartyController任意管理员用户登录、ucpcLogin审计管理员登录等漏洞利用方式。此外,还提供了rest接口密码重置和致远前台任意用户密码修改的漏洞利用方法。文章最后提到了致远不同版本的权限绕过缺陷,并简要介绍了作者所在的星球安全内容分享社区及其价格信息。

漏洞分析

网络安全

权限绕过

漏洞利用

系统安全

教育与研究

nday POC 2024-07-25 10:07:53

某天星CMSV6车载定位监控平台存在SQL注入漏洞,该漏洞位于/edu_security_officer/disable接口处,由于未对用户输入进行有效过滤,导致系统易受攻击。攻击者可利用该漏洞配合任意文件读取功能获取网站绝对路径,进而写入后门文件执行远程代码。为修复此漏洞,建议关闭互联网暴露面或设置接口访问权限,并尽快升级至官方发布的新版本,以获取修复补丁或安装包。

SQL注入

远程代码执行

网络安全漏洞

Web应用安全

系统安全

潇湘信安 2024-07-25 09:30:13

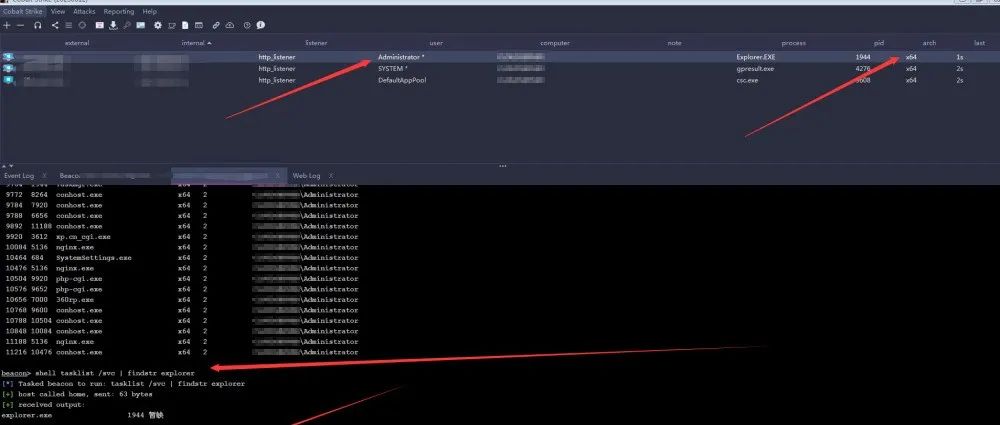

本文是一篇网络安全实战提权技巧分享,作者通过日常学习笔记和实战经验,介绍了如何在遇到数字Defender 2016时进行提权操作。文章首先声明了版权和使用限制,提醒读者不要用于非法测试。作者在拿到webshell后,发现无法执行命令,推测需要找到可读可写的地方上传cmd等工具或使用免杀的木马和漏洞利用程序。接着,作者尝试使用哥斯拉自带的土豆提权,尽管获取到了system token,但在CreateProcessAsUser时被拦截。文章提到使用csc.exe作为注入进程文件,因为csc.exe在白名单中,被拦截的可能性较小。然后,作者使用execute-assembly命令,通过内存加载执行编译好的土豆,成功上线了一个system权限的会话。文章还提到了使用steal_token技巧来解决线程权限问题,以及使用inject迁移进程来完成提权。最后,作者推荐了CobaltStrike后渗透插件(PostExpKit),并提供了知识星球的加入优惠信息。

网络安全

实战技巧

系统提权

渗透测试

安全防护绕过

技术分享

yudays实验室 2024-07-25 09:06:42

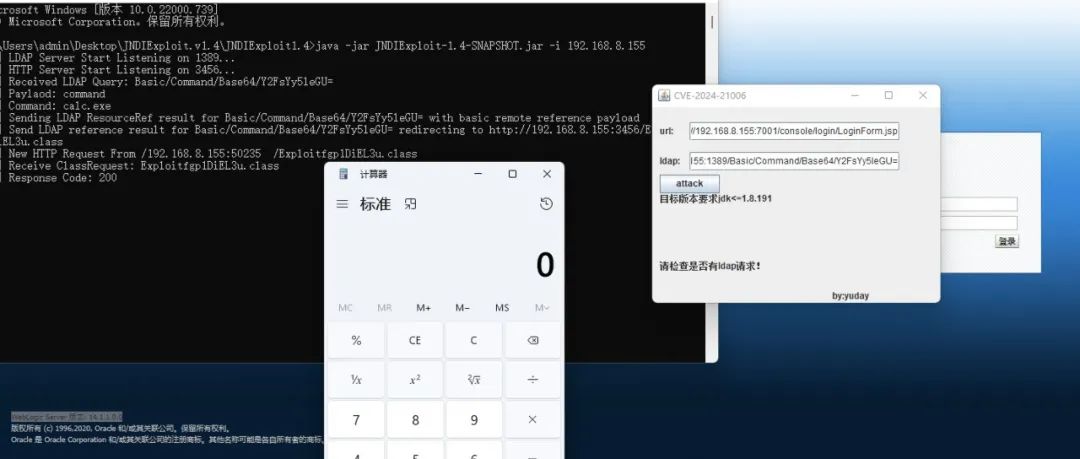

文章讨论了Oracle WebLogic Server产品中的一个漏洞,该漏洞影响版本12.2.1.4.0和14.1.1.0.0。攻击者可以利用这个漏洞,通过网络访问T3或IIOP协议,未经授权地访问关键数据或完全访问Oracle WebLogic Server可访问的所有数据。文章提供了漏洞利用工具和修复方案,并强调这些信息仅供学习参考,不得用于非法目的。

WebLogic 漏洞

远程代码执行

漏洞利用工具

安全补丁

网络安全学习

白帽学子 2024-07-25 08:11:11

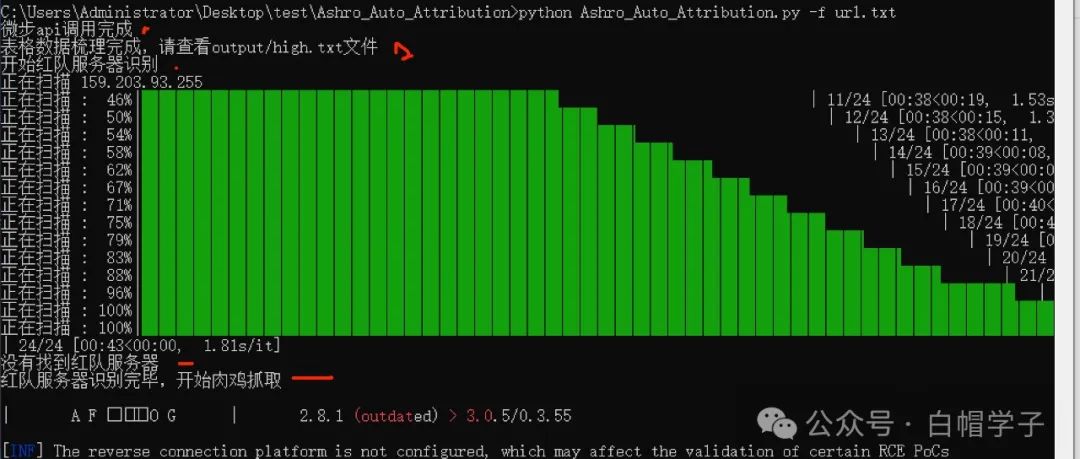

在网络安全领域,自动化溯源IP地址是一个重要的技术需求,尤其是在安全演练和红蓝对抗中。Ashro_Auto_Attribution是一个开源的网络安全工具,它通过调用微步API实现了大批量IP地址的自动化查询和处理。用户可以将IP地址列表放入url.txt文件中,然后使用工具进行批量查询,查询结果会以csv格式保存在output目录下。该工具还能筛选出高价值的可溯源目标,如恶意IP,并将其输出到high.txt文件中。此外,Ashro_Auto_Attribution支持与黑客工具和漏洞扫描工具的结合使用,例如利用指纹针进行服务器搜集和afrog进行漏洞抓取。文章还强调了API调用、结果处理、漏洞扫描以及数据处理分析的重要性。最后,文章提供了工具的下载链接,并声明了版权和使用注意事项。

IP地址溯源和筛选

API调用和批量查询

结果处理和转换

漏洞扫描

数据处理和分析能力

技术修道场 2024-07-25 08:04:11

本文详细分析了Windows系统常见的漏洞类型及其危害,并提供了防范措施。文章指出,Windows系统漏洞包括远程代码执行、本地提权、信息泄露、拒绝服务和安全配置错误等。举例了几个近年来的高危漏洞,如PrintNightmare、ForgedLogon、Windows Defender漏洞等。这些漏洞可能导致系统被控制、数据泄露、服务中断,损害企业形象。为防范这些漏洞,建议及时安装安全补丁、启用安全功能、提高安全意识、定期安全扫描和做好数据备份。强调IT安全人员需密切关注漏洞信息,确保系统安全稳定。

远程代码执行

本地提权

信息泄露

拒绝服务

安全配置错误

安全补丁

Windows系统安全

吉祥学安全 2024-07-25 06:48:25

本文描述了一次在HVV活动中成功诱捕并反制红队的过程。蓝队通过一封钓鱼邮件引诱红队获取一个特定的OA系统账号密码(即蜜标),该蜜标一旦被使用,则触发预设机制。当红队尝试登录时,防火墙检测到蜜标的使用并将红队的流量导向一个高度仿真的蜜罐环境。蜜罐环境中的OA系统几乎与真实系统无异,除了细微的域名差别。红队在不知情的情况下,使用其远控工具试图控制蜜罐,此时蓝队通过预先准备的技术手段修改了红队的远控工具,实现了对红队工作站的反控制。此外,文中还提到了一种替代方案,即在蜜罐环境中植入恶意JavaScript代码,利用浏览器漏洞实现对红队PC的控制。文章最后附带了一些关于网络安全技术方法的资源分享。

蜜罐技术

钓鱼攻击

网络安全防御