一、 漏洞简介

CVE-2017-0199漏洞是一个Office远程执行代码漏洞,该漏洞利用Office OLE对象链接技术,将伪装的恶意链接对象嵌在文档中,由Office调用URL Moniker(COM对象)将恶意链接指向的HTA文件下载到本地,通过识别响应头中content-type的字段信息调用mshta.exe执行下载的HTA文件。

受该漏洞影响的Microsoft Office版本包括:Microsoft Office 2016、Microsoft Office 2013、Microsoft Office 2010和Microsoft Office 2007。

在补丁发布之前,该漏洞的利用代码能够绕过大多数安全措施,但安天仍检测到了相关的恶意文件。例如,安天在对勒索病毒Petwrap(Petya变种)的跟踪分析中发现其使用的传播方法正是Microsoft Office远程执行代码漏洞CVE-2017-0199。

二、安天追影对样本的分析

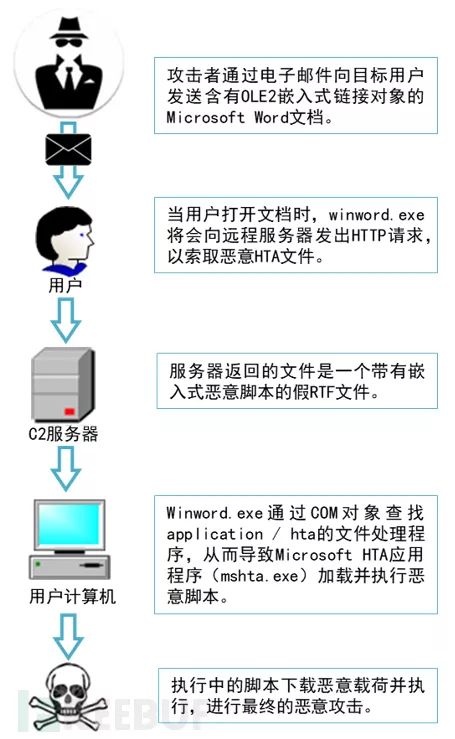

在对利用CVE-2017-0199漏洞的一些样本及变形的分析中得出了该类样本的一些惯用攻击手法。这些样本无论采用何种混淆方式,使用何种载体类型,都具备如下的一个典型攻击过程。

图:利用CVE-2017-0199漏洞的典型攻击过程示意图

根据上述攻击过程,安天追影对利用CVE-2017-0199漏洞的一个典型样本的分析如下。

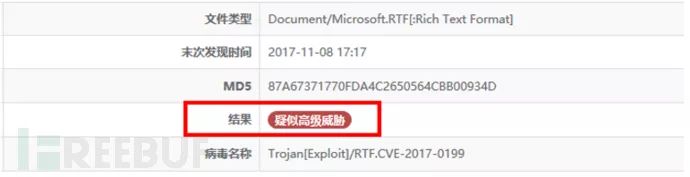

1、样本信息

2、检测环境

3、执行过程

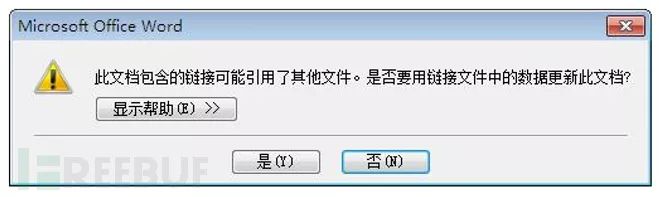

在检测环境中打开被检测的文件,弹出如下窗口。

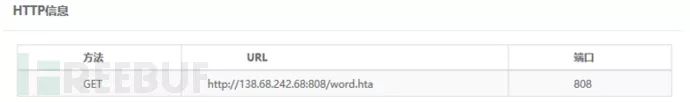

Winword.exe运行后,内嵌的OLE-LINK对象会自动调用远程的资源更新,向远程服务器发出HTTP请求,以进行资源下载。安天追影中截获的URL如下:

在虚拟机中连接网络时存在两种情况:

1)安天追影不具备连接外网的条件,或攻击者远程命令与控制服务器已失效

在此情况下,虽然获取不到真实的payload,但仍然可以根据OLE对象嵌入和发送HTTP请求的可疑行为,产生相应的报警。目前,安天追影能够对网络访问做出简单的模拟响应,并自动提取到该样本尝试访问的网络连接,此线索可作为进一步分析的依据。

2)安天追影具备连接外网的条件,且攻击者的远程命令与控制服务器仍正常工作

这种情况下,安天追影的动态分析环境能够访问真实的互联网,样本在运行中能够成功地访问到存放恶意文件的C2服务器,下载C2服务器上的恶意文件并执行。安天追影可对其执行过程进行监控、payload提取和分析、行为采集并输出报告。

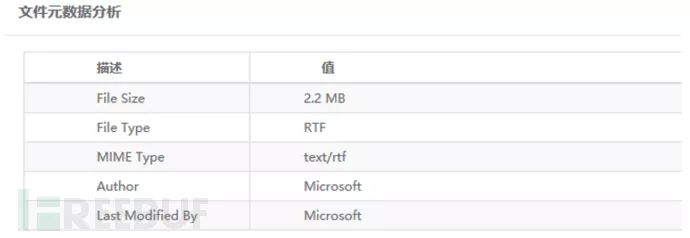

文件元数据鉴定器能够提取完整的文件信息,作者、标题、大小及文件类型(如下图所示),这些信息可供人工进一步分析。

4、检出行为

5、分析结果

三、安天追影的产品优势

1、有效漏洞触发

安天追影支持多种虚拟环境,通过环境模拟还原样本运行的真实环境,模拟交互操作,最大可能地触发行为,包括漏洞利用。并且通过检测结果的回溯可以发现对未知漏洞的利用行为,为人工分析未知漏洞的关键过程提供有效数据支撑。