上周爆发的比特币勒索病毒“WannaCry”已经波及150国,各国网民的应对方式也是层(nao)出(dong)不(da)穷(kai),有升级自己系统补丁的,有查找系统漏洞的,还有向黑客哭穷的……

哭...哭穷?

对,你没看错!

就是这样!

那就让咱们先来看看

各国网友应对病毒的不同姿势。

英国小哥一不小心阻止了一场全球性的网络攻击(差一点)

受此次病毒爆发影响最大的是安装Windows系统的电脑用户。病毒在爆发后极短的时间内,快速攻击了世界上许多国家和地区的网络,中国许多高校的校园网受到了严重的影响。

正当全世界人民束手无策之际,英国一名安全人员站出来说,他分析了病毒的代码,发现在代码的一开始,有一个特殊的域名地址。这个域名,看起来像是病毒作者给自己留的一个紧急停止开关,防止事情失去他自己的控制……

▲这就是英国小哥找到的那个“杀毒”域名

正当大家以为这场“勒索病毒”要停止蔓延的时候,国家网络与信息安全信息通报中心紧急通报:监测发现,在全球范围内爆发的WannaCry 勒索病毒出现了变种。

在整个事件中,美国国家安全局(NSA)难逃干系。

网络攻击所用的黑客工具“永恒之蓝”,就是来源于早期NSA泄露的网络武器库。可以毫不夸张地说,本次事件是美国网络空间战略酿造的重大后果之一。美国占据全球网络空间绝对优势地位,一直以全球网络空间安全卫道士著称。

尤其在奥巴马任期,最大的成就就是建立针对中国、俄罗斯等国具有进攻性的网络威慑战略。但是,美国在这场网络军备竞赛中的一马当先,并没有真正改善全球网络空间安全。

14日,社交媒体facebook群组“爆料公社”称,台湾网友陈子聪日前中了被名为“ThunderCrypt”的勒索病毒,他特地发邮件向黑客诉苦,表示“我月收入只有400美元,你们真的要这样对我吗?”

黑客居然回信同意免费解锁,并表示“你现在不用支付任何费用。待会系统将会帮你计算机解锁。如果没有的话,请再联络我们”。

和黑客讨价还价的不止这位网友。

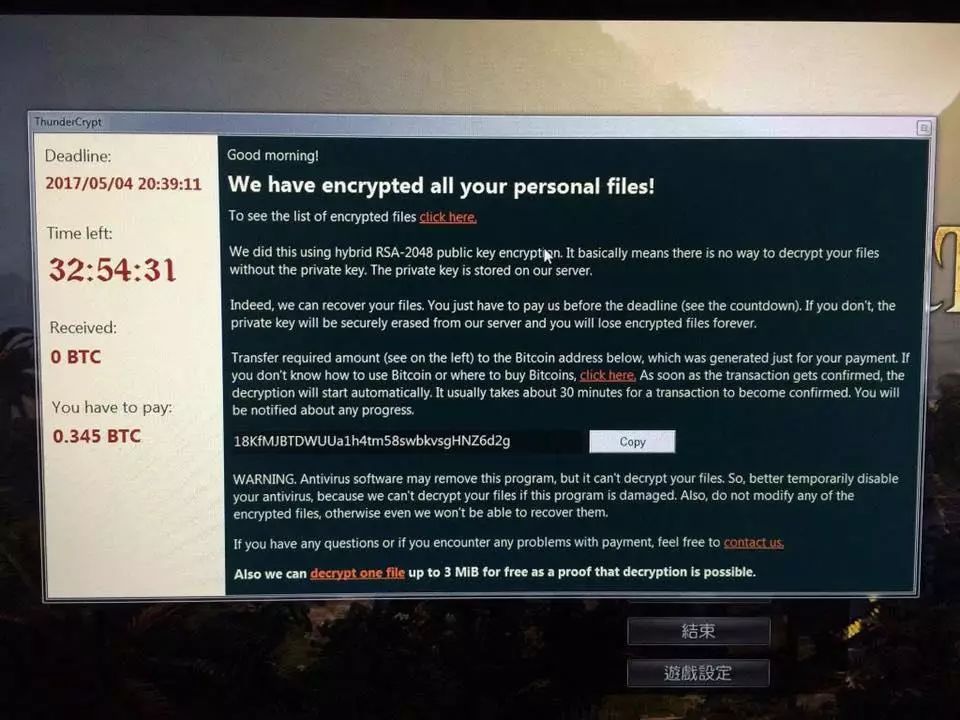

日前,网友“蓄势待发”在网络论坛mobile01上发文称,3日自己打开电脑发现文件已损毁,送去维修的时候跳出弹窗,发现是勒索病毒导致。黑客一开始要价0.345比特币(约3657元人民币)。但由于金额太高同时担心被骗,该网友发邮件和黑客联系,要求降价。

黑客一开始要价0.345比特币

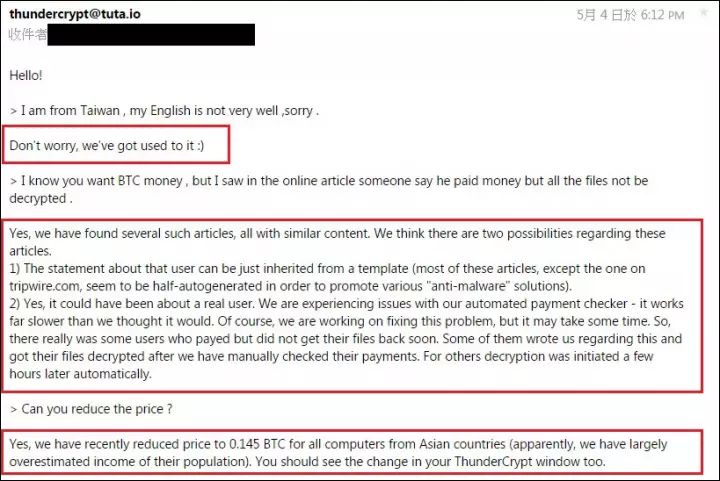

十几个小时之后,4日晚6点左右,黑客发邮件回复同意降价至0.145比特币(约1537元人民币)。

黑客回信同意降价

黑客将价格降至0.145比特币

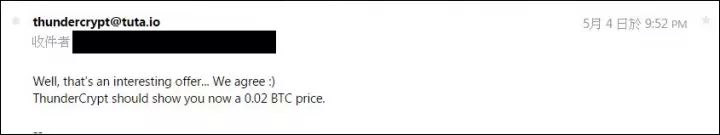

发现确实可以砍价,该网友略有心动于是再发邮件询问是否可以降至0.02比特币(约212元人民币),同时自己也会在论坛发文,证明付款确实可以恢复已中病毒的电脑文件。

黑客也回信表示“很有趣的提案…我们同意。现在软件应该显示只需要 0.02 比特币了。”

黑客回信同意降至0.02比特币

砍价成功之后,该网友去全家购买比特币后付款,通过解密程序,顺利取回电脑文件。解密完成之后,还会跳出弹窗。

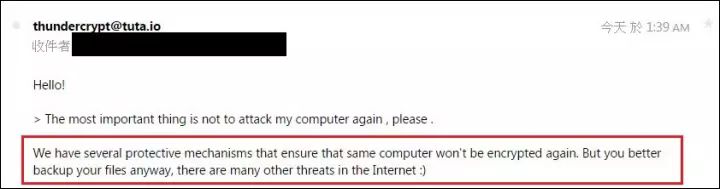

拿回文件之后,该网友还发邮件请求黑客不要再次攻击自己的电脑。黑客回信表示:“我们有一些保护机制确保已经中毒过的计算机不会再受到我们的攻击。”甚至还不忘温馨提示,“但是你还是最好备份你的文件。网络上还有很多其他的威胁。”

该贴在论坛引发了不少网友的讨论,有人认为该网民的经验确实可用作参考,勒索病毒绝非一人所为,“无奈之下大概也得是乖乖付款”。

但也有人表示,该网友的行为其实在助长黑客恶行,“有助长歪风的嫌疑”“看起来有‘鼓励’受害者付费去解密档案的感觉”“勒索病毒真的很好赚”。

其实,如果已感染病毒机器应立即断网,避免进一步传播感染!因为即使交了赎金,也没能恢复文件的例子确实有!

那么,如何保证你的文档安全?

防范措施1:尽快给你的电脑打补丁!

这次中招的用户几乎都是Windows 7用户,其它操作系统如 mac OS、Android、iOS 均未中招。

目前,微软已经发布了相关的补丁 MS17-010 用以修复被 “ Eternal Blue” 攻击的系统漏洞,请尽快安装此安全补丁,网址为:https://technet.microsoft.com/zh-cn/library/security/MS17-010(戳链接可获取。)

请注意:对已经停止支持的旧版Windows系统不能自动获取到最新的安全补丁,但微软这次也对停止支持的Windows发布了专门的修复补丁,用户点击上面的链接自行下载对应的操作系统版本的补丁进行安装。当然最好的就是升级到Windows 10更新版。记得把补丁下载回本地,重要资料所在电脑采用断网打补丁形式。

友情提示:安装一个靠谱的杀毒软件。目前敲诈者病毒已经被各个安全软件公司所关注,当然相应的各个知名杀毒软件也能够查杀该病毒及其后续可能出现的一些变种,所以安装一款靠谱的杀毒软件还是有必要的。

防范措施2:Windows用户可手动关闭端口和网络共享

默认状态下,Windows 的 135、139、445 端口处于开放状态。而此次 WannaCry 正是通过 445 端口来进行大规模传播的,因此用户也可以选择手动来关闭以上端口以及关闭网络共享。方法如下:

①运行 输入“dcomcnfg”

②在“计算机”选项右边,右键单击“我的电脑”,选择“属性”。

③在出现的“我的电脑属性”对话框“默认属性”选项卡中,去掉“在此计算机上启用分布式 COM”前的勾。

④选择“默认协议”选项卡,选中“面向连接的TCP/IP”,单击“删除”按钮

关闭 135、137、138 端口

→在网络邻居上点右键选属性,在新建好的连接上点右键选属性再选择网络选项卡,去掉 Microsoft 网络的文件和打印机共享,和 Microsoft 网络客户端的复选框。这样就关闭了共享端 135 和 137 还有 138端口

关闭 139 端口

→139 端口是 NetBIOS Session 端口,用来文件和打印共享。关闭 139 的方法是在“网络和拨号连接”中“本地连接”中选取“Internet协议 (TCP/IP)”属性,进入“高级 TCP/IP 设置”“WINS设置”里面有一项“禁用 TCP/IP的 NETBIOS ”,打勾就可关闭 139 端口。

关闭 445 端口

→开始-运行输入 regedit. 确定后定位到 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Servi ces\NetBT\Parameters,新建名为“SMBDeviceEnabled”的DWORD值,并将其设置为 0,则可关闭 445 端口。

防范措施3:尽快将你所有的文档资料云端备份

养成定期的文档备份习惯是非常重要的事情。在你的电脑未感染前,请将电脑中的所有重要文档进行云端备份。但请尽量避免用U盘和移动硬盘等可执行摆渡攻击的设备,避免病毒通过设备传染,且U盘容易丢失损坏。关于云端备份方法,可以参考:

其他,我们还要注意什么?

南报菌联系了百度的技术专家,为大家解惑答疑。

1.如已中毒不要缴纳赎金,赎金费用高昂,且未必能恢复。重装系统前把硬盘低级格式化,然后安装操作系统。

2.关闭电脑包括TCP和UDP协议135和445端口。

3.做好个人重要数据备份。个人的科研数据、工作文档、照片等,根据其重要程度,定期备份到移动存储介质、知名网盘或其他计算机中。

4.注意个人计算机安全维护。自动定期更新系统补丁,安装常用杀毒软件和安全软件,升级到最新病毒库,并打开其实时监控功能。

5.停止使用微软官方已经明确声明不再进行安全漏洞修补的操作系统和办公软件。office文档中的宏是默认禁止的,在无法确认文档是安全的情况下,切勿盲目打开宏功能。

6.养成良好的网络浏览习惯。不要轻易下载和运行未知网页上的软件,减少计算机被侵入的可能。

撰文(部分) | 南方日报记者 彭琳

来源 | 网络新闻联播(wangluoxinwenlianbo)、环球时报、观察者网、南方都市报

编辑 | 洪鑫 陈茜

校对 | 梁永忠