2024-12-08 微信公众号精选安全技术文章总览

洞见网安 2024-12-08

网络技术联盟站 2024-12-08 20:01:42

学网络,尽在网络技术联盟站!

防火墙技术

网络安全防护

网络工程师知识

企业网络安全

数据包过滤

网络安全策略

羽泪云小栈 2024-12-08 20:00:10

本文是关于HTB_Vintage靶场的渗透测试总结,作者通过一系列步骤详细描述了从获取初始凭证到最终提升至域管理员权限的过程。首先,使用ldapsearch获取域信息,并通过pre2k工具发现旧版Windows计算机对象fs01$。接着,利用bloodyAD工具操作组权限和属性,获取gmsa01$的票据,并尝试修改svc_sql的密码。文章还提到了使用kerbrute进行密码喷洒攻击,以及通过evil-winrm使用krb5协议登录。最后,作者通过dpapi解密得到c.neri_adm的权限,并将svc_sql加入DELE组,最终冒充L.BIANCHI_ADM用户获取域管理员权限。文章还强调了时间同步的重要性,并提供了相关的配置文件和参考链接。

域渗透

票据攻击

密码攻击

权限提升

工具使用

时间同步

配置文件

信息收集

横向移动

金星路406取证人 2024-12-08 19:34:30

本文是关于第一届数证杯个人赛APK分析部分的解题思路分享,主要针对Java代码审计和静态分析apk能力的考查。文章详细介绍了如何分析APK检材,包括程序申请的系统权限、入口邀请码的提取、恶意行为时使用的加密算法和密钥,以及上传文件的URL。通过分析,作者指出了程序中存在的恶意行为,即开启前置摄像头,并提供了详细的步骤和代码片段来支持分析结果。文章旨在知识分享,提醒读者勿用于违法活动,并鼓励同行指正可能存在的错误。

APK分析

Java代码审计

逆向工程

加密算法分析

恶意行为检测

系统权限分析

网络通信分析

sec0nd安全 2024-12-08 18:35:19

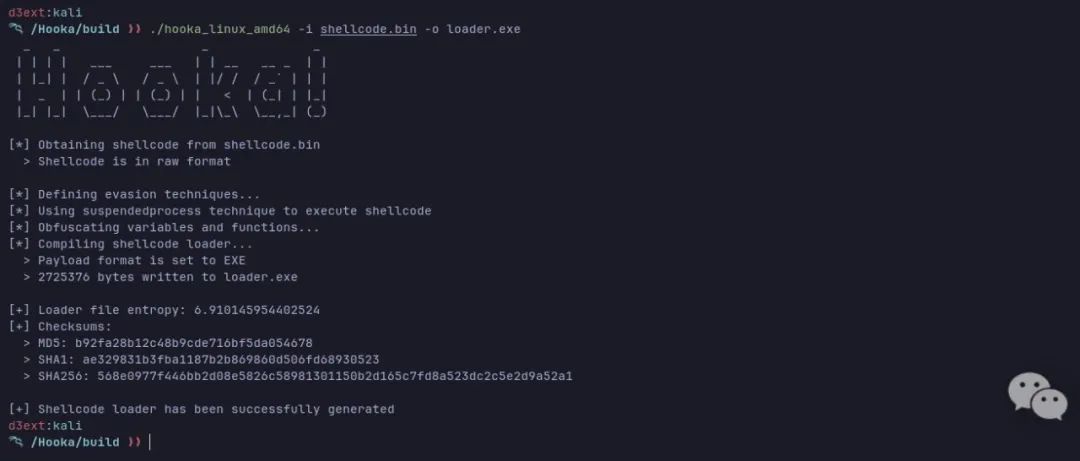

Hooka是一款基于Go语言开发的多功能Shellcode加载器生成器,它集成了多种Shellcode注入技术,如SuspendedProcess、ProcessHollowing、NtCreateThreadEx等,并提供了强大的防御和规避功能。支持从不同来源获取Shellcode,并能生成EXE或DLL格式的加载器。Hooka具备加密和混淆Shellcode的能力,默认启用AMSI和ETW补丁,还包含反沙箱检测、ACG Guard保护等高级功能。使用Hooka需要指定输入的Shellcode、输出文件名和格式,还可以通过参数配置执行技术、加密算法、防御措施等。该项目仍在开发中,计划添加更多系统调用支持和OPSEC功能。

风铃Sec 2024-12-08 15:48:48

文章深入解析了PE文件格式中的NT头部,它是操作系统加载PE文件时的核心结构。NT头部由PE标识符、文件头和可选头三部分组成,其中PE标识符是一个固定的4字节签名,用于标识PE文件。文件头包含了目标机器类型、节区数量等基本信息;而可选头则包含程序入口点地址、图像基地址等关键信息,尽管名为“可选”,实为必须。文章详细介绍了文件头中Machine字段指明了支持的硬件平台,NumberOfSections定义了文件中的节区数,TimeDateStamp记录文件创建时间。对于可选头,Magic字段区分32位与64位PE文件,AddressOfEntryPoint定义程序执行起点。此外,ImageBase指定默认加载地址,SectionAlignment和FileAlignment规定了内存和磁盘上的对齐方式。MajorOperatingSystemVersion和MinorOperatingSystemVersion字段描述了程序所需的操作系统版本。最后,文章还探讨了如SizeOfImage、CheckSum、Subsystem等字段的作用,以及DllCharacteristics字段所指示的DLL特性,包括是否支持ASLR、NX兼容性等。这些内容共同构成了PE文件加载和执行的关键配置。

PE文件结构

Windows执行文件分析

二进制逆向工程

恶意软件分析

程序开发与调试

安全编码实践

七芒星实验室 2024-12-08 15:04:48

本文详细介绍了在网络安全领域中进行RDP(远程桌面协议)连接多开的两种方法及其利用思路。首先,文章通过实际测试环境展示了在默认情况下,无论是同一账户还是不同账户,RDP连接都无法实现多开,用户会被强制下线。接着,文章提供了两种多开RDP连接的方法:一是使用mimikatz工具的privilege::Debug和ts::multirdp命令,该方法对于不同账户有效,但同一账户仍会被强制下线;二是使用rdpwrap工具,通过安装和配置后,可以实现同一账户和不同账户的同时登录。文章还补充了远程桌面开启状态的检查方法、端口号查询、以及如何在meterpreter中开启和关闭远程桌面等扩展知识。最后,文章指出虽然多开RDP连接在某些情况下实用性有限,但在团队协作进行渗透测试时仍具有一定的辅助作用。

远程桌面协议(RDP)

渗透测试

多用户同时登录

mimikatz工具使用

rdpwrap工具使用

Windows操作系统安全

注册表修改

防火墙配置

魔影安全实验室 2024-12-08 14:26:49

文章详细解析了Malleable C2配置的各个部分,包括公共选项、http-get、http-post、http-config、stage、process-inject、post-ex、code-signer、TCP Beacon、SMB Beacon、DNS Beacon等。这些配置项可以用于定制C2通信,以规避流量检测。文章还介绍了如何设置多种配置,以及如何避免GET和POST名过长等注意事项。参考了malleable-c2和Cobalt Strike的官方文档,以及相关博客文章。

['Malleable C2 Profile', 'Cobalt Strike', 'Malleable C2']

暴暴的皮卡丘 2024-12-08 13:16:14

本文详细介绍了安卓JSB(JavaScript Bridge)风险漏洞的挖掘方法。文章首先解释了JSB的基本原理,包括addJavascriptInterface方法和URL拦截模式两种通信方式。接着,通过具体代码示例展示了安卓中JSB的使用案例,并分析了JSB的安全风险,包括未授权方法调用、跨域恶意注入和数据注入与代码执行等。文章还提供了漏洞挖掘的步骤和常用Payload,以及动态调试和静态分析的工具推荐。最后,文章提出了JSB的安全防护措施,如严格控制暴露接口、绑定安全域和输入参数校验等,以增强安卓应用的安全性。

移动安全

Web安全

漏洞分析

漏洞挖掘

防护措施

新蜂网络安全实验室 2024-12-08 13:00:48

文章探讨了Mitre Att&ck框架中的T1056.002(图形界面输入捕获)技术,该技术属于‘凭据访问’战术,旨在通过模仿操作系统GUI组件来诱骗用户提供凭证。攻击者利用这一技术可以创建看似合法的提示,如伪造的安装程序或恶意软件移除工具,以获取用户凭据。此外,攻击还可以结合用户活动监控,在用户访问敏感信息时进行欺骗。在Linux环境中,攻击者可能通过shell脚本启动对话框来收集凭证。

文中详细描述了一种基于Linux系统的攻击实现方法:攻击者首先入侵目标主机并获得root权限后,创建一个名为backdoor_sudo.sh的后门脚本文件,该脚本伪装成sudo命令,当用户尝试使用sudo执行命令时,会提示用户输入密码,并将输入的密码记录到日志文件中。然后,攻击者将系统中的sudo命令替换为这个后门脚本,一旦用户上当,其密码就会被记录下来。最后,攻击者能够查看这些密码,并在完成攻击后恢复原始的sudo命令,删除所有痕迹,包括后门脚本和日志文件。此过程展示了攻击者如何巧妙地利用操作系统特性来窃取用户凭证,同时强调了此类攻击的隐蔽性和危险性。

凭据访问

输入捕获

社会工程学

后门植入

权限提升

Linux安全

高级红队专家 2024-12-08 12:06:18

文章详细介绍了反虚拟机技术的几种方法,包括文件系统检测、硬件检测、基于时间的沙箱逃逸和注册表检测。首先,通过检测特定虚拟机的特征文件来判断系统是否为虚拟机。其次,利用DeviceIoControl函数获取硬盘供应商ID,以识别虚拟机。再次,通过比较系统睡眠前后的时间差,来判断是否在沙箱环境中。最后,检查注册表项和值,以确定是否为VirtualBox虚拟机。文章还提供了相应的代码示例和编译方法,以及如何在实际环境中应用这些技术。

反虚拟机技术

文件系统检测

硬件检测

注册表检测

沙箱逃逸

恶意代码编写

掌控安全EDU 2024-12-08 12:02:22

文章《渗透测试 | 记一次信息泄露到学工系统》讲述了作者通过信息搜集和漏洞利用成功进入某高校学工系统的经历。文中首先介绍了信息搜集的方法,包括浏览器搜索、使用Fofa查询特定关键字、访问学校官网以及社交平台等途径来获取学生个人信息如学号和身份证号码。接着,作者描述了如何利用搜集到的信息对学校的内部系统进行测试,并发现学工系统存在默认密码问题(身份证后六位),从而得以登录并进一步探索系统。作者还详细说明了针对不同编程语言框架的测试策略,特别是对于.NET应用中的SQL注入攻击方法,包括报错注入和布尔盲注的具体实施步骤。此外,作者提到了在家庭信息模块发现了逻辑越权漏洞,并成功触发了XSS攻击。最后总结强调了信息搜集的重要性、全面测试每个功能点以提高发现漏洞的概率,同时提醒读者所有渗透活动均需获得授权,不可用于非法目的。

信息搜集

默认凭证利用

SQL注入

越权访问

XSS攻击

渗透测试

安全意识

赛博新经济 2024-12-08 11:35:58