11

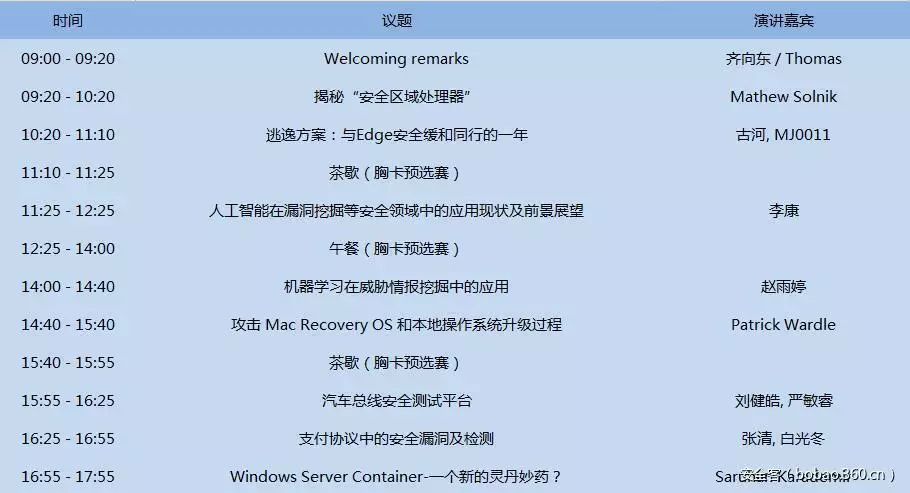

月24日,SyScan360国际前瞻信息安全会议在上海拉开大幕,这场盛会被称为中国安全圈年内最后一次黑客大派对。这也是SysCan360自2012年创立以来首次登陆上海滩。

SyScan360

国际前瞻信息安全会议由与中国第一大互联网安全公司—360公司与SyScan前瞻信息安全技术年会(The Symposium on Security for Asia Network,以下简称SyScan)共同举办,迄今已经是第五届。

每年SyScan360大会,世界各地优秀互联网安全专家聚集一堂,分享最新信息安全研究成果,呈现亚洲信息安全需求的演讲课题,发表最新国际安全消息。同时,大会秉承严谨的态度,精心筛选不同信息安全领域的顶尖人气讲师,使演讲题材专注于技术研讨,在业内拥有良好的口碑和忠实的拥趸。

今年的Syscan360仍然得到了圈内顶尖黑客支持,往年以中美两国黑客打擂台不同的是,今年的议题来至少包括中国、美国、西班牙、巴西、德国、英国等六个国家。

前不久美国发生智能设备大反攻,大半个美国互联网瘫痪事件,而SyScan360早早就宣布今年的主题聚焦人工智能安全和用人工智能解决安全。

安在小编在听完第一天的演讲后,同样感受到国际最前沿的技术分享,满满的干货,让台下的大批听众直呼过瘾。

看点一:揭秘“安全区域处理器”

OffCell Research

总经理Mathew Solnik,主要研究领域在移动、M2M 和专注于蜂窝网络的嵌入式研究、硬件/基带、操作系统安全研究/开发利用。这次带来的议题是《揭秘“安全区域处理器”》

“安全区域处理器”(SEP)是苹果发布 iPhone 5s 的时候,作为 A7 SOC 的一部分介绍给公众的,主要用于支持其指纹技术和 Touch ID。SEP 作为一个安全集成电路系统被配置用来为其他的 SOC 提供在不直接访问主处理器前提下的安全服务。事实上,“安全区域处理器”运行着具有完整功能的操作系统:SEPOS,它有着自己的内核,驱动,服务和应用程序。

在演讲中,我们会看到硬件设计和”安全区域处理器“的引导过程,包括 SEPOS 的架构本身。也会详细的介绍 iOS 内核和 SEP 如何使用精心制作的邮箱机制来进行数据交换,以及这些数据如何被 SEPOS 处理和转发到它自己的服务和应用程序中。最后,会评估 SEP 攻击面和突出讲一些我们研究重要成果,包含潜在的攻击向量。

看点二:与Edge安全缓和同行的一年

来自360公司的安全研究员古河以及MJ0011(郑文斌)讲述了他们与Edge浏览器这一年来的爱恨情仇,在2015 年,360Vulcan Team 曾发表过关于微软 Edge 安全特性的议题,同时公布了一个可以从微软 Edge “更安全”的沙箱中逃逸的高危漏洞。

一年过去了,微软在Edge浏览器中增加了更多新的安全缓和技术,而他们的研究也随之继续。

他们首先讲解了这些在 Windows 10 RS1 中被加入的沙箱安全特性。介绍这些安全机制是如何被实现的,以及他们如何使得Edge沙箱更加强大。

针对每个沙箱攻击面,他们介绍了相应的、未被公开的真实安全漏洞(包括我们用于 Pwn2own 2016 上的多个内核漏洞),并且展示他们是如何利用这些漏洞来从 Edge 沙箱中逃逸的。

除了沙箱,他们还介绍了他们在 Pwn2own 2016 中使用的绕过 Edge 浏览器的控制流保护的技巧,同时还介绍了微软是如何在最新的操作系统中防护这些技巧的。

看点三:人工智能与漏洞挖掘

来自美国乔治亚大学,Cyber Immunity Lab 负责人李康教授带来了《人工智能在漏洞挖掘等安全领域中的应用现状及前景展望》。

李康教授首先分析了自动化安全分析系统的现状以及人工智能在漏洞挖掘中的已有应用情况,包括遗传算法在漏洞自动挖掘系统中的使用,机器学习在对恶意行为的分类等。 演讲同时也提到了机器学习等算法在安全领域中遇到的困难,以及对近期应用场景的展望。

看点四:美女黑客眼中的机器学习和威胁情报

SyScan360

大会史上第一位女讲师、360追日团队威胁情报高级研究员、病毒分析师赵雨婷首先与大家分享了一种基于机器学习的威胁情报识别方法及装置。

依托自动化流程高效地检测并识别出 APT 攻击中的威胁情报,将会有助于提高 APT 攻击威胁感知系统的效率与精确性,实现对APT攻击的快速发现和回溯。

随后,她介绍了相关流程采用向量机学习算法,依托 360 的多维度海量数据,对多种类型的威胁情报定制相应的策略,具备“自学习、自进化”的能力。

通过对海量数据进行类行为特征提取及分析,自动建立数据的行为模型,自动归纳总结出一套机器学习分类算法,建立了恶意程序检测引擎,提高了识别 APT 攻击中威胁情报的效率。该流程在发现和追踪 APT 攻击的过程中起到了关键性的作用。

看点五:面对汽车破解威胁,我们该做点儿什么?

来自360 汽车安全实验室的刘健皓以及严敏睿介绍了他们独立开发的一套汽车信息安全检测平台和框架。可以被安全研究人员和汽车行业/OEM的安全测试人员使用进行黑盒测试。

本软件可以发现电子控制单元ECU、中间人测试攻击、模糊测试攻击、暴力破解、扫描监听CAN总线报文、被动的分析验证CAN总线报文中的校验和和时间戳。

同时可以对于分析出来的报文可以通过可视化的方式分析出报文的变化量,从而确定控制报文的区间值。通时还可以在平台内共享可编程的汽车测试用例。

通过演示对BYD汽车的总线数据的破解,展示了CAN-PICK工具的强大能力并且系统的介绍汽车总线协议的逆向分析方法,演示对于汽车总线的注入攻击,突破汽车总线安全设计。

看点六:有防也有攻,18岁少年两分钟劫持汽车仪表盘

大会期间,还举行了首次汽车破解大赛,小编了解到,此次汽车破解大赛有5支队伍参赛,其中三支由在校大学生组成,另外两支是由汽车白帽子组成。

比赛将破解目标对准了汽车CAN总线和仪表盘,比赛选手将通过工具进入CAN总线,劫持汽车仪表盘的24项功能,随意控制引擎故障、安全带、打压异常、安全气囊、速度、油耗、转向等功能。

最终,来自上海科技大学的King团队仅用了2分钟就攻破了汽车电脑,并成功劫持了汽车的仪表盘,随意控制仪表盘上的引擎故障灯。King团队的核心成员小秦是一名只有18岁的大一新生,小秦以前参加过很多次的CTF比赛,参加汽车破解还是首次。

小秦对记者称,自己本身是一个汽车爱好者,现在汽车的智能化程度很高,但是控制和连接的基本结构跟电脑和互联网接近,所以自己想通过参加比赛挑战一下。

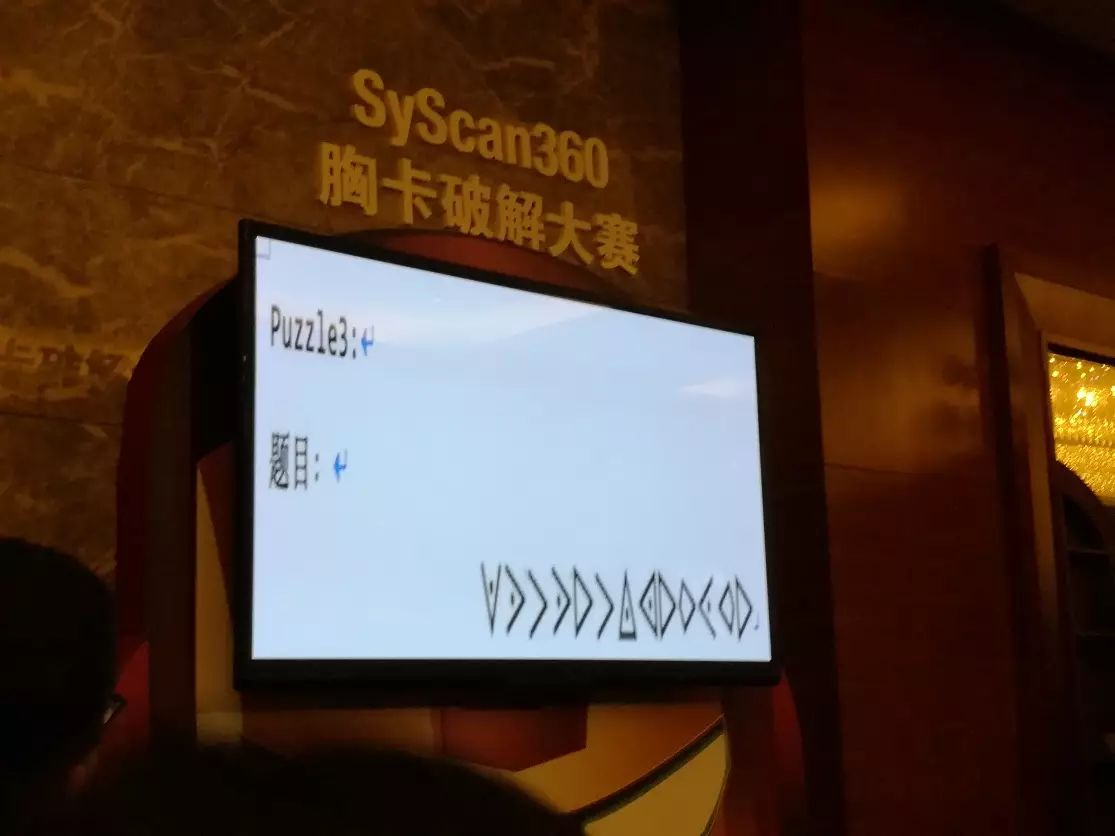

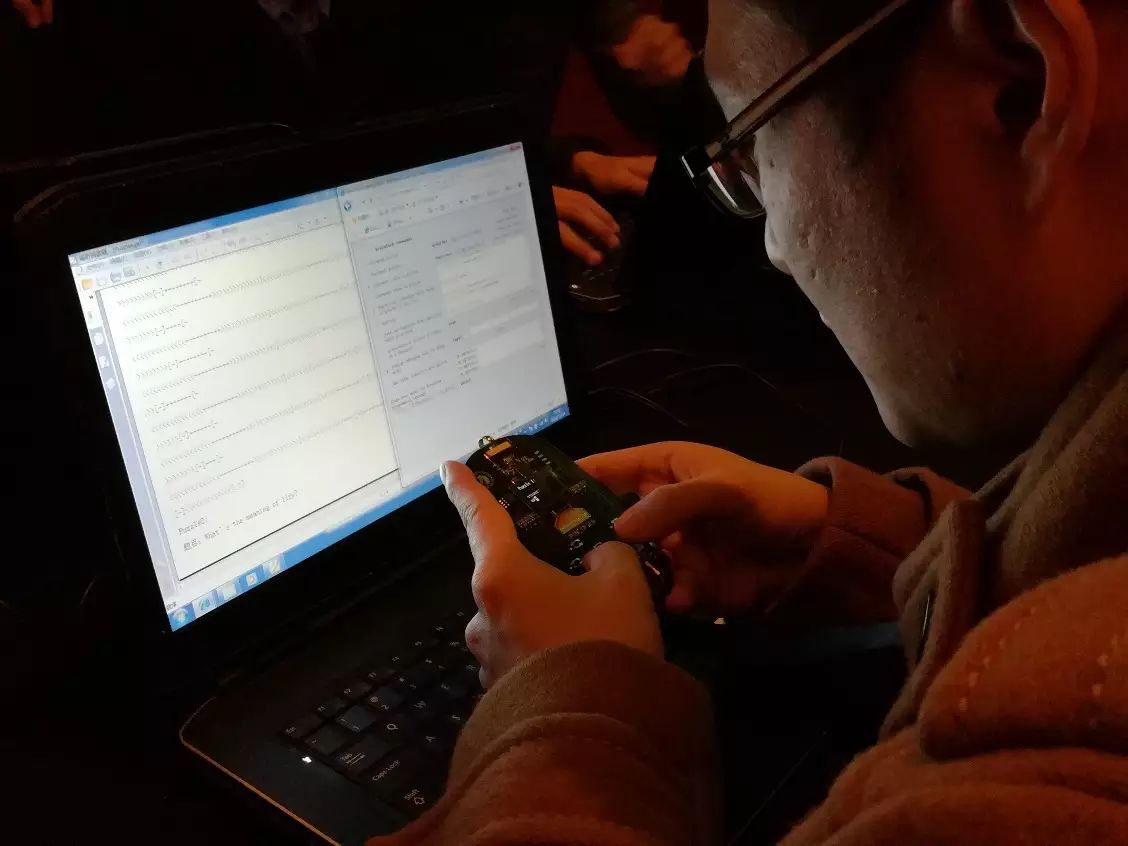

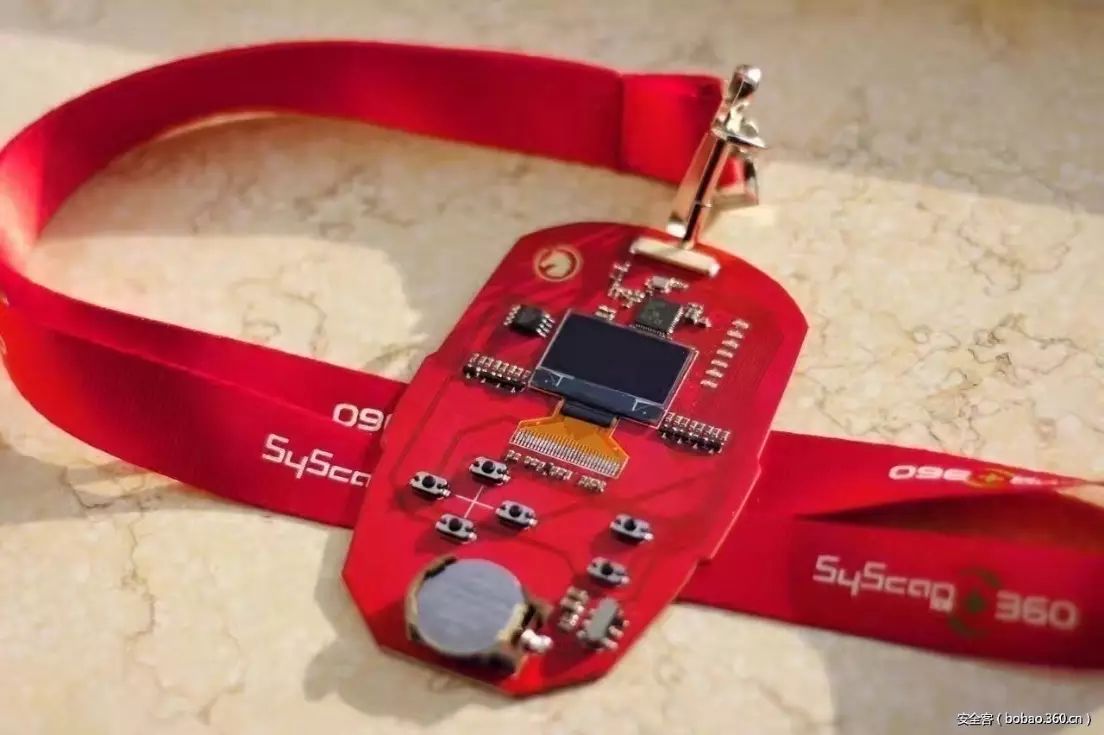

看点七:胸卡破解乐趣升级,黑客精神无处不在

SyScan360

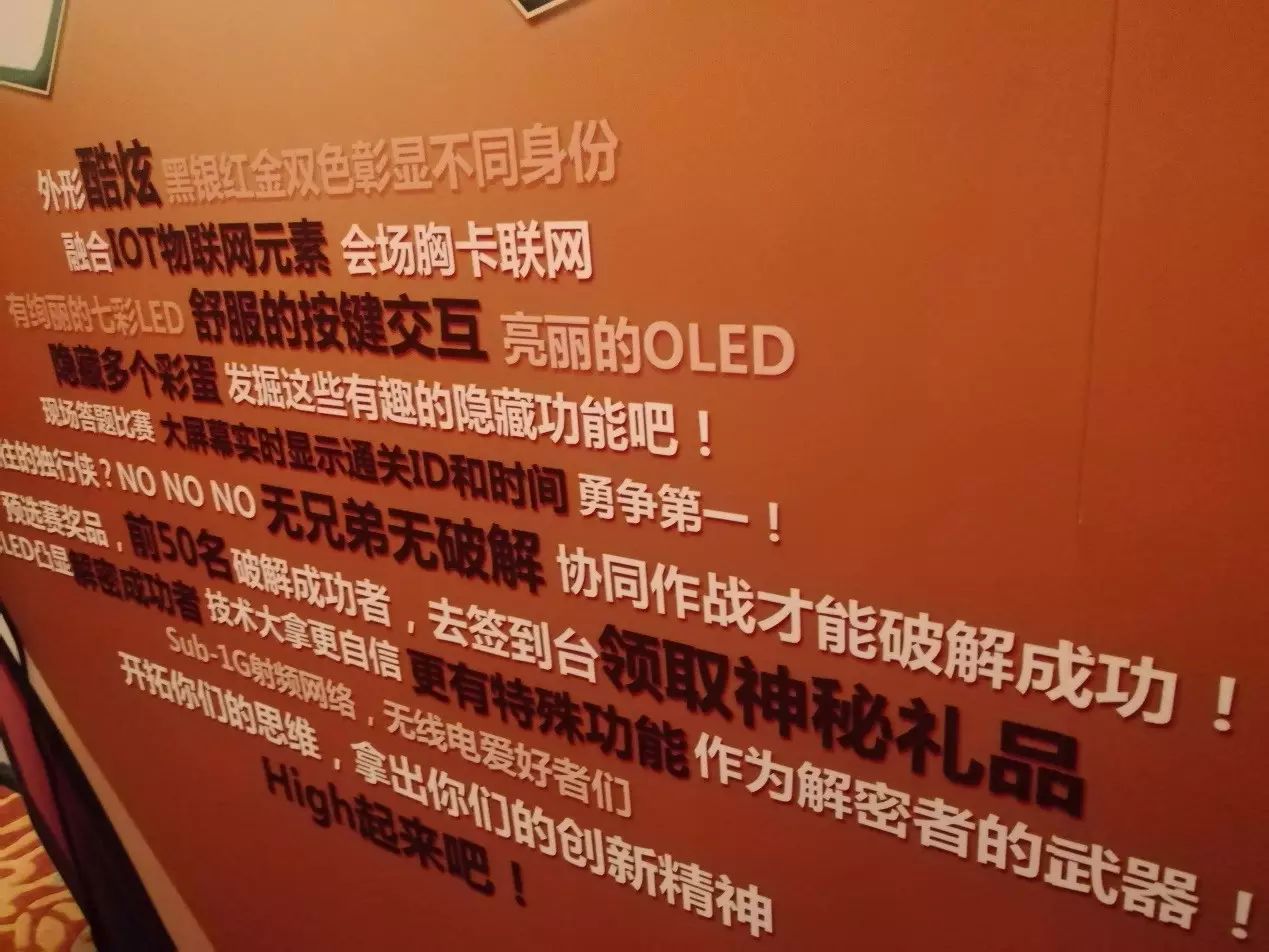

历年的胸卡破解都能成为最受关注的花絮,今年的胸卡破解更是精彩纷呈,安全“钢铁侠”的新形象、600余张胸卡连成一个物联网,选手可以同时在线解题,更刺激的同时,难度也更大!

历届SyScan360的badge都是由360独角兽团队打造,今年也不例外,高颜值胸卡不仅仅是外表炫酷,小编了解到:只有成功解开其中的题目才能开启胸卡的TV-Be-Gone功能,原来钢铁侠的两只眼睛不仅仅是闪闪发光的LED,还有两颗大功率红外模块在上面!