想在网络中真正匿名“隐身”并不容易!

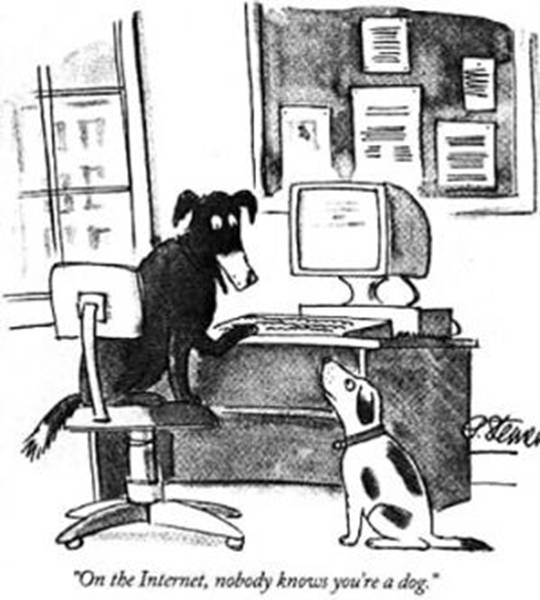

美国《纽约客》杂志一则著名漫画“在网络上,没人知道你是一条狗。”(On the Internet,nobody knows you’re a dog.),表现了互联网世界网民的基本形态:人们似乎可以利用假名或匿名活跃在这个世界里,随心所欲地扮演各种角色,而完全不用担心被发现真实的自己。

然而这可能并不是事实的全部。根据《信息通讯技术前沿》杂志(Frontiers in ICT)发布的一项最新研究结果表明:人们上网浏览的行为会生成独一无二的数据信息,由此可以推断出此人的个性特征。而这种推断有时仅需上网者在网络上待上30分钟就可以产生。一个人惯常的上网浏览习惯受其独特的个人心理特征支配,因此个人的选择倾向、兴趣偏好以及对事件的反应都可以在网络使用习惯中反映出来。

这项发现来自马来西亚工艺大学伊库珊·艾德耶米(Ikusan R.Adeyemi)教授及其同事的实验研究。他们对来自马来西亚各个大学志愿者的互联网使用状态进行了8个月的考察,了解志愿者们的上网聊天时间、网页浏览数量和网站请求总量等,并结合他们的性格测试进行对比分析。

其中性格测试共有五项,包括受测者对新体验的开放度、责任心强弱、外向性、友好度和敏感度。通过这些数据分析可以揭示出个人的性格特征与其上网浏览习惯具有非常密切的关联。比如具有责任心特质的人们会更适合在线交流;使用匿名形式在网络上表达意见的人普遍敏感度更高。

在过去的研究中,对于网络使用习惯能否揭露网民个性特征的讨论主要集中于社交媒体。Ikusan R.Adeyemi教授补充称:“人们的性格和生活特性可通过其惯常的上网行为推断出来,而这不仅仅局限在Facebook或Twitter这样的社交媒体平台,在整个互联网平台都有所体现。”

这意味着,想在网络中真正匿名“隐身”并不是件容易的事。

而就在最近,世界第一黑客凯文·米特尼克现身说法,他将教会人们如何在网络世界里隐藏自己。

如果你跟我一样,早上做的第一件事就是查看电子邮件,我想你一定也跟我一样想知道是否有其他人读过自己的邮件。这并不是什么偏执的问题,因为如果你使用的是基于Web的邮件服务(例如Gmail或Outlook365),我想答案是非常明显而又可怕的。

即使你删除了在电脑或手机上阅读的电子邮件,那也并不意味着邮件的内容就已经彻底地清除了,它可能还在某些地方存储了副本。Web邮件是基于云的,所以为了让用户能够随时随地从任何设备上访问到邮件,就必须要有冗余副本。例如,如果你使用的是Gmail,那么通过Gmail账户发送和接收的每一封邮件都会在全球各地的Google服务器上保存一个副本。

如果你使用的是Yahoo、Apple、AT&T、Comcast、Microsoft或是工作场所提供的邮箱服务,结果也是如此。你所发送的任何邮件都会随时随地遭到服务托管方审查。据说他们是为了过滤掉邮件中的恶意软件,但事实是,第三方可以并且确实访问了我们的电子邮件,以满足他们更为险恶和自私的理由。

虽然我们大多数人可能会容忍第三方服务扫描我们的邮件来过滤恶意软件,而且可能有些人还能忍受他们出于广告目的的扫描行为,但是这种肆意阅读我们的邮件,并私自提取有用信息的行为却让我感到了深深地不安。我想是时候采取一些行动来增加他们的工作难度了。

一. 从加密开始

大多数基于Web的电子邮件服务在邮件传输过程中都会进行加密。但是,当某些服务器在邮件传输代理(MTA)之间传输邮件时可能并没有使用加密手段,因此你的邮件就处在了开放的状态中。如果想要实现“隐身”,你需要加密你的电子邮件信息。

大多数电子邮件加密使用的是所谓的非对称加密(asymmetrical encryption)。也就意味着,我需要生成两个密钥:一个存储在我的设备里,不用跟他人共享的私钥,以及一个可以直接在网上跟他人分享的公钥。这两个密钥虽然不同,但在数学上它们其实是相关的。

例如,Bob想要给Alice发送一封安全的电子邮件。他可以在互联网上找到Alice的公钥,或者也可以直接从Alice处获取,当发送邮件信息给Alice时就可以用她的公钥来加密信息,而这封加密邮件只有Alice使用自己的私钥才可以解密并读取信息。

那么如何加密你的电子邮件的内容呢?

目前电子邮件加密最流行的方法就是赛门铁克公司开发的PGP,即“Pretty Good Privacy(很好的隐私)”。它并不是一款免费的产品,但是它的创造者Phil Zimmermann也发布了一个免费的开源版本——OpenPGP。你还可以选择由Werner Koch创建的第三种PGP(GNU Privacy Guard),它同样也是免费的。好消息是,这三种加密技术都是互操作的。这就意味着,无论你使用哪个版本的PGP,其基本功能都是一样的。

当爱德华·斯诺登(Edward Snowden)首次决定曝光从国家安全局(NSA)拷贝的机密数据时,他需要全球各地与他志同道合的人的帮助。隐私权倡导者兼电影人Laura Poitras最近刚刚完成了一部关于“泄密者斯诺登”的纪录片。他们在通过电子邮件沟通时,斯诺登希望与Poitras建立一条专门的加密通信信道,但是只有少数人知道Poitras的公钥。

于是斯诺登接触了电子前沿基金会(EFF)的Micah Lee,Lee的公钥是可以直接在网上找到的,而根据Intercept发布的一篇报告,Lee获得了Poitras的公钥。在获得Poitras的同意后,Lee便将她的公钥分享给了斯诺登。

鉴于他们即将共享的秘密的重要程度,斯诺登和Poitras不可能使用他们常用的电子邮箱地址。为什么呢?因为他们的电子邮箱账户中包含很多跟他们相关联的信息,例如邮箱资料、联系人列表等,通过这些信息可以成功识别出他们的身份。因此,斯诺登和Poitras决定创建新的新建电子邮箱地址来进行联系。

接下来,他们又是如何知道对方的新电子邮箱地址的呢?换句话说,如果双方都是匿名的,他们怎么知道对方就是那个自己可以信任的人呢?例如斯诺登是如何排除不是国家安全局的特工假扮成Poitras跟他联系的呢?私钥很长,所以你不可能通过一部安全电话就把字符读给对方听,他们还需要一个安全的电子邮箱地址交换方法。

又到了Lee登场的时刻,斯诺登和Poitras可以把Lee作为信任纽带来交换彼此的新匿名电子邮箱账号。Poitras首先将她的新公钥分享给了Lee,Lee不会直接使用这个密钥,而是对这个密钥进行计算来生成一个长度为40个字符的缩写(或指纹),然后他在将其发布到公共网站Twitter上。

这就告诉我们,有时候想要变得“不可见”,你就必须使用可见的因素。

现在,斯诺登就可以通过匿名访问lee的Twitter,比较自己收到的信息和这个缩写就可以确定邮件是否由Poitras本人所发。如果信息不匹配,斯诺登就不会信任这封邮件中提及的信息,也不会继续使用该邮箱地址,因为它可能已经遭到泄漏。

据悉,斯诺登最后发送给Poitras一封加密的电子邮件,并将自己标注为“第四公民(Citizenfour)”,该签名也成为Poitras那部关于隐私权运动的奥斯卡奖记录片的名字。

这个故事看起来像是结束了——现在他们可以通过加密的电子邮件来进行安全通信。但事实却并非如此,这还只是一个开始。

二. 选择一种加密服务

数学运算的强度和加密密钥的长度决定了没有密钥的人是否能够轻易地破解你的代码。

如今所使用的加密算法都是公开的,存在很多安全缺陷,这就意味着任何人都可以故意破坏它们。每当一个公开算法变得易受攻击或已经被破解后,它就会退出历史舞台,一个更新更强的算法就会来取代它。

因为密钥(或多或少)是掌控在你手中的,所以,可想而知对其管理有多么重要。如果你自己生成了一个加密密钥,你(而不是其他人)肯定会将其保存在自己的设备上。如果你让第三方企业在云端执行加密,那么在你使用完这个密钥后,该公司很可能还会将其存储下来,也可能会被法庭强制命令,与执法部门或政府机构分享该密钥信息。

当你加密信息(电子邮件、文本信息或电话呼叫)时,一定要使用端到端加密。这就意味着,你的信息在到达预期收信人手中以前是不可读的。使用端到端加密,只有你和你的收件人拥有解码信息的密钥。就算执法部门或政府机构强制要求电信运营商、网站管理员或应用程序开发者交出你的信息,也是无法实现的。

你可以谷歌搜索“端到端加密语音通信”,如果应用程序或服务不提供端到端加密,请根据具体情况选择另一种方式。

可能这些话听起来非常复杂,不过它确实如此。但是Chrome和Firefox等浏览器都提供了PGP插件,可以让加密变得更加容易。其中值得一提的就是Mailvelope,它能够很好地管理PGP的公共和私有加密密钥。只需在Mailvelope中输入密码即可生成公钥和私钥。然后,每当你编写一个基于Web的电子邮件时,只需要选择一个收件人,如果收件人具有一个可用的公钥,你就可以选择向该人发送加密邮件。

三. 对元数据(Metadata)进行加密

即使你用PGP加密了你的电子邮件信息,你邮件中的一小部分信息仍然是可读的。美国政府为了回应“棱镜门”监控丑闻,一再表示他们并没有收集公民电子邮件的实际内容,因为在PGP加密的保护下这部分数据是不可读的。但是,政府表示他们只会收集电子邮件的元数据。

什么是邮件的元数据呢?其实指的就是邮件中收件人和发件人的信息,以及邮件在发送过程中所经过的服务器IP地址,它还包括邮件主题行和部分可破解的加密信息内容。元数据是互联网早期的产物,但是现在仍然存在于每封发送和接收的电子邮件中,只是现代电子邮件阅读器会将这部分数据隐藏起来。

这可能听起来还不错,因为第三方并没有真正读取到你邮件的内容,而且你可能也不关心这些电子邮件的运行机制,但是当你知道其他人可以或多或少地从电子邮件传输路径和邮件发送频率来获取到你的信息时,我想你应该会感到惊讶。

根据斯诺登所言,NSA和其他情报机构一直都在收集我们的电子邮件、短信文本和电话元数据。但是政府究竟能否收集到所有人的元数据呢?至少从技术层面上来说是不可能的。不过,从2001年开始,政府“合法”收集信息的力度就一直大幅上涨。

想要在数字世界中变得真正地“隐身”,你需要的不仅仅是加密你的消息,你还需要做到以下几点:

1. 删除你的真实IP地址:IP地址是你连接网络的入口,也是数字指纹。它会暴露你的地理位置(详细到实际地址)和你所使用的ISP(互联网服务提供商)。

2. 模糊你的硬件和软件:当你连接到网站时,网站很可能会记录下你所使用的硬件和软件信息。

3. 保障你的匿名性:匿名性使得证明你在案件发生时在现场变得异常艰难。但是如果你在星巴克上线之前拍了照片,或是使用信用卡在星巴克购买了拿铁咖啡,那么这些操作可以在几秒钟后与你的在线状态相关联。

首先,你的IP 地址会暴露你在世界上哪个地方,你使用的网络提供商是谁,以是谁在为你的网络服务付费(可能是你,也可能不是你)。所有这些信息都包含在电子邮件元数据中,以后还可以用这些数据作为识别你身份的唯一标识。任何通信(无论是否为电子邮件)都可以根据你在家里、公司或其他地方所使用的分配给你的路由器的内部协议(IP)地址来识别你。

电子邮件中的IP地址当然是可以被伪造的。因为我们可以使用一个代理地址来隐藏我们真实的发件IP地址。代理人就像是一个外语翻译者一样,你可以跟翻译交谈,然后翻译人员负责跟说其他语言的对方交流,传递的信息保持不变。这里有一点要说明的是,有人可能会使用来自中国甚至德国的代理人来逃离对北韩电子邮件的检测。

除了托管自己的代理外,你还可以使用一种称为匿名remailer的服务,它也能隐藏你的电子邮件IP地址。匿名remailer在将邮件发送到其预期收件人之前,只需要更改发件人的电子邮件地址。收件人可以通过remailer进行回复。这是最简单的版本。

隐藏IP地址还有一种方法就是使用洋葱路由器(Tor),这也是斯诺登和Poitras的选择。Tor只要为生活在严酷制度下的人们而设计,以此来避免对大众社交媒体和服务的审查,并防止用户的网络活动被追踪。Tor是免费的,任何人都可以使用——即使是你。

Tor是如何工作的呢?Tor颠覆了访问网时的传统模型。当你使用Tor时,你和目标网站之间的直接线路会被其他节点隐藏,而且通信节点每十秒就会更换一次链接且不会中断。换句话说,如果某人想要通过目标网站来追溯并尝试找到你的话,几乎是不可能的,因为通信路径一直都在不断变化。除非你的入口点和出口点以某种方式关联。否则你的连接将一直处于匿名状态。

想要使用Tor,你需要从Tor站点(torproject.org)下载一个修改版的Firefox浏览器。记住,一定要从Tor项目的官方站点下载合法的Tor浏览器,不要使用第三方网站。对于Android用户来说,Orbot是Google Play提供的一款合法免费Tor应用,可以加密你的网络流量并隐藏你的IP地址。在iOS设备上,用户可以直接从iTunes商店下载安装Onion Browser。

除了允许浏览可搜索的网站外,Tor还允许你访问不可搜索的网站——即所谓的“暗网”。这些网站通常不能解析为常用名称(例如Google.com),而是以.onion扩展名结尾。这些隐藏的网站会提供,销售非法的项目和服务。其中一些网站是世界上受压迫地区人们维护的合法场所。

即使掌握如此多优点,使用Tor你还是必须忍受以下几个缺点:你无法控制可能受政府或执法机构控制的退出节点;你仍然可以被剖析或识别;Tor上网很慢。

话虽如此,如果你仍然决定使用Tor,那么建议你不要在用于浏览的同一物理设备上运行它。换句话说,你用一台笔记本电脑浏览网页时要单独使用一个运行Tor软件的设备。在这种情况下,即使有人能够破解你的笔记本电脑,因为Tor运行在一个单独的物理设备上,他们仍然不能剥离你的Tor传输层。

四. 创建新的(隐形)帐户

传统电子邮件帐户可能会以各种方式联系到你生活中的其他部分——比如朋友、习惯以及工作等。为了实现保密通信,你需要使用Tor创建新的电子邮件帐户,以便设置帐户的IP地址与你的真实身份无关。

创建匿名电子邮件地址是有挑战性的,但也是可能的。

因为如果你使用常用私人电子邮件工作时,你将留下足迹。Gmail、Microsoft、Yahoo以及其他要求你提供电话号码才能验证身份的服务商,都会保存你的身份信息。显然,你不能使用你的真正的手机号码,因为它可能连接到你的真实姓名和真实地址。如果支持语音认证而不是SMS身份验证,你可以设置一个Skype电话号码;但是,你仍然需要现有的电子邮件账号和预付的礼品卡才能设置。

有些人认为只有恐怖分子、皮条客和毒贩才会使用burner phones(一次性手机),但burner phones其实有很多完全合法的用途,它可以为一些需要保密的人提供语音,文本和电子邮件服务。

然而,匿名购买burner phones会是个棘手的事情。当然,我可以走进沃尔玛,然后用现金购买一部burnerphones和100分钟的通话时间。谁会知道呢?事实上很多人会知道。

首先,我是如何到达沃尔玛的?我是搭乘了一辆Uber车吗?这些记录都可以被调取出来。我也可以自己开车,但是执法部门会在大型公共停车场使用自动牌照识别技术(ALPR)来寻找失踪或被盗的车辆以及牌照持有人。而这些ALPR记录也可以被调取。

即使我是步行到了沃尔玛,一旦进入商场,我的脸就会出现在商场多个监控摄像机中,而这些视频信息仍然可以被调取。

此外,激活预付费电话需要拨打移动运营商的客服电话或是在运营商的官网上操作。为了避免被“服务质量评分”记录到信息,还是选择网络激活更安全。更改MAC地址,更改MAC地址后,在开放的无线网络上使用Tor应该是最低限度的保护措施。您应该填写您在网站上输入的所有订阅者信息。对于你的地址,只要搜索一个酒店的地址填上即可。如果您将来需要联系客户服务,请一定要填写一个你能记住的出生日期和PIN码。

使用Tor随机化你的IP地址后,会创建与你的实际电话号码无关的Gmail帐户,这时Google会向你的电话发送验证码或语音电话,现在,你的Gmail帐户就几乎不可追溯了。借助Tor,我们就可以生成相当安全的(IP地址匿名的)电子邮件了;而借助PGP加密,邮件在送达预期收件人手中之前内容无法读取。

为了保持这个账号的匿名性,你只能在Tor中访问账户,以便你的IP地址永远不会与其关联。此外,你不应在登录到匿名Gmail帐户时执行任何互联网搜索,因为这些操作可能会暴露你的真实身份信息。例如,即使是搜索天气信息也会暴露你的位置信息。

如你所见,变得“隐形”或始终保持自己在网络世界中“隐身”的话,你需要强大的纪律性和付出巨大的努力,而这些努力肯定是值得的。更重要的是:首先,要知道有人可以识别你的所有方法(我提到或没提到的),即使你采取了所有可行的预防措施。此外,使用匿名账户时也要时刻谨言慎行,切莫作恶多端,因为所有犯罪行为终将受到惩处,没有例外!FBI的眼睛已经锁定你了~~~

回复关键字,看最经典的黑客传奇

回复010:原创 | 智者大潘

回复011:原创 | 360谭晓生的方法论

回复012:原创 | 龚蔚:我不是黑客教父

回复013:原创 | Ucloud之父季昕华

回复014:原创 | “苹果”是我干掉的,韩争光

回复015:原创 | 云舒,我为什么要离开阿里

回复016:原创 | TK,从妇科圣手到黑客教主

回复017:原创 | 乌云来了,我是方小顿

回复018:原创 | 破解了特斯拉的林伟

回复019:原创 | 刺风有道,吴翰清的云端飞扬

回复020:原创 | 铁马“冰河”,侠骨黄鑫

扫描二维码 关注更多精彩

新锐丨大咖丨视频丨白帽丨在看

回复关键词获得关于安在更多信息