先欣赏一个朋友圈流传的段子:

“扁鹊见蔡桓公”之“微软见客户”:

微软见用户,立有间,微软曰:“君有漏洞在电脑,不治将恐深”。用户曰:“寡人无疾。”微软出,用户曰:“医之好治不病以为功!”

居十日,微软复见,曰:“君之病在端口,不治将益深。”用户不应。微软出,用户又不悦。

居十日,微软复见,曰:“君之病在病毒,不治将益深。”用户又不应。微软出,用户又不悦。

居十日,微软望用户而还走。用户故使人问之,微软曰:“疾在漏洞,补丁之所及也:在端口,组策略之所及也;已中毒,司命之所属,无奈何也。今已中毒,臣是以无请也。”

居五月,用户电脑被锁,使人索微软,微软复述如上。

用户文件遂亡。

轻信谣言可能面临二次中毒,看完以下文章,你就清楚到底该如何正确自救了~~

5月12日,黑客驱动WannaCry/Wcry蠕虫病毒,向全球用户发出“勒索”挑战。一些从来不知道“打补丁”,不清楚什么是445端口的无辜群众因此受难。随后,网上流言四起,一种说法是“数据可以自行解密”,另一种说法是“数据可以通过软件恢复”,为了查明真相,亚信安全技术支持中心通过逆向病毒行为分析,发现了数据恢复中的“重大秘密”!

近期,网上流传一些“解密方法”,甚至有人说病毒作者良心发现,已经公布了解密密钥,通过验证,这些都是谣言。亚信安全建议广大公众,轻信谣言的结果,还可能面临“二次中毒”的风险。

针对本次爆发的勒索蠕虫WannaCry, 到目前为止还没有公布私钥,而从黑客采用的加密技术原理来讲,除非拿到对称密钥,否则无法实现解密。亚信安全技术支持中心测试发现:目前,能减少客户损失的方法只有通过数据恢复技术,而非解密技术来还原数据。

这一次WannaCry病毒引发的全球勒索蠕虫风暴,不仅是全球首款通过系统漏洞实现传播的勒索蠕虫,更在加密手段上独树一帜。经过亚信安全对已经获取到的病毒样本的逆向行为分析后发现,编写病毒的黑客,为了提高加密效率,WannaCry病毒有3种不同的加密行为。

亚信安全技术支持中心发现,WannaCry勒索病毒首先会选择用户的“桌面”进行加密,同时使用垃圾数据填充原文件(文件经过多次重写),然后删除。黑客充分研究了普通用户保存数据文件的行为,利用了大多数人将手头重要文件保存在桌面的“坏习惯”。而在这种情况下,因为原文件已经被覆盖填充,所以这种方式处理过的文件是不可能被恢复的!

第二种加密行为:系统盘文件可部分恢复,“文件名”彻底丢失

针对系统盘(一般是C盘), 勒索病毒在加密文件后, 会重命名原文件为数字.WNCRYT,如:1.WNCRYT、2.WNCRYT等,然后把这些文件移动到“%TMP%目录”下。这种方式处理过的文件,只能部分被恢复为*.WNCRYT文件。需要查看文件头,确定文件类型后, 手动修改为原始原件类型。例如1.WNCRYT修改为xxx.doc后可以恢复为原始的WORD文件。

第三种加密行为:其他盘符文件恢复可能性较大,概率由“磁盘剩余空间”决定

针对其他盘符(如D,E盘等),勒索病毒在加密文件后,直接删除原文件。这种方式处理过的文件是有可能被恢复的。至于能恢复多少,要取决于原文件所在的扇区是否被重写或者覆盖过。通过测试发现,当一个盘符里面的数据量较少时(例如使用了30%),几乎能恢复所有数据;当一个盘符里面的数据量较大时(例如使用了90%),只能恢复部分数据,有一部分数据丢失;当磁盘空间已满时,有的原始文件根本没有被加密, 这种情况下,与普通数据恢复原理相同,大多数数据可以恢复。

为了证实以上3种行为与数据恢复之间的关联性, 亚信安全技术支持中心分别进行了相关实验。

使用病毒样本感染测试机, 然后尝试使用数据恢复软件恢复桌面上的文件。测试步骤和结果如下:

病毒加密之后,桌面文件被加密。

尝试数据恢复,可以发现所有C盘可恢复的用户文件都在%TMP%下。

恢复之后发现,恢复的文件都是C盘其他目录下的文件。 桌面文件无法恢复。

使用病毒样本感染测试机, 然后尝试使用数据恢复软件恢复系统盘文件。测试步骤和结果如下:

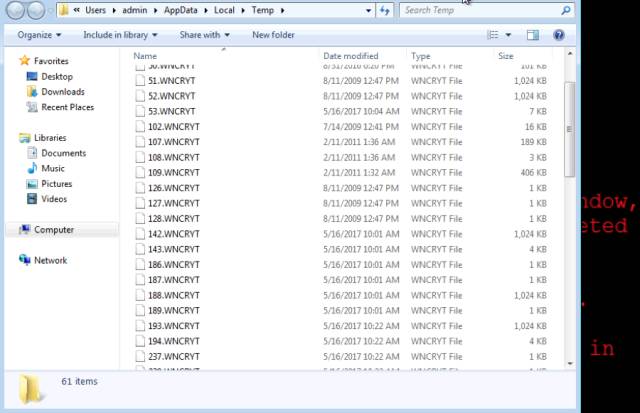

图1所示,病毒在加密之后, 可以在%TMP%目录下看到很多以WNCRYT为后缀的文件。

图1:文件名后缀被修改为WNCRYT

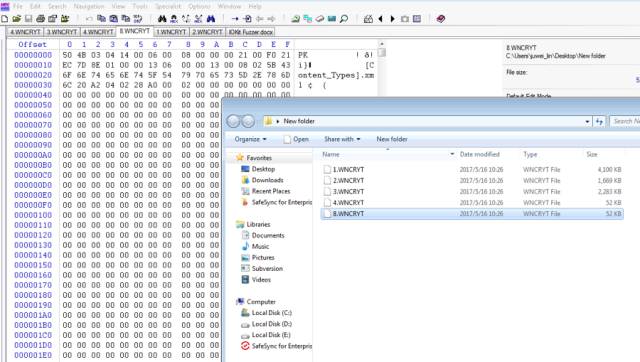

2. 使用数据恢复软件恢复出来的数据也是WNCRYT格式的文件。可以使用工具查看文件头信息。 图2中可以看到8.WNCRYT文件的真实文件类型是docx文件。

图2:WNCRYT文件的真实文件类型是docx文件

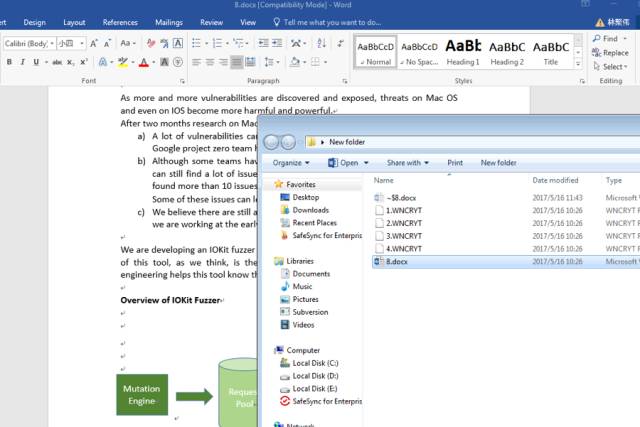

3. 可以直接重命名文件格式, 就可以恢复该文件。但是原始文件名是无法恢复的。

图3:重命名文件格式可恢复文件

使用病毒样本感染测试机, 然后尝试使用数据恢复软件恢复D盘和E盘文件。测试步骤和结果如下:

在磁盘有空余的情况下, 几乎能100%恢复数据。

在磁盘满的情况下, 只有部分文件被加密。很多原文件直接被保留在磁盘上。

为了保证测试的准确有效,亚信安全技术支持中心测试了两个操作系统、若干病毒样本,多种数据恢复软件,测试结果一致。结论如下:

WannaCry 勒索软件是不法分子通过改造之前泄露的NSA黑客武器库中“永恒之蓝”攻击程序发起的网络攻击事件,利用了微软基于445 端口传播扩散的 SMB 漏洞MS17-010。在提醒用户及时安装相关补丁和网络安全软件、开启防火墙封堵网络端口的同时,亚信安全经过上述实验,建议受到WannaCry感染的客户,请优先恢复D,E等其他盘符内的文件,对系统盘内的文件用户请选择性恢复。

相关阅读:

中高端IT圈人群,欢迎加入!

赏金制:欢迎来爆料!长期有效!

我的天!又一个...Uiwix勒索软件现身,它比Wannacry还凶猛!

紧急通报:勒索病毒现变种WannaCry2.0 传播速度或更快

全球近100国家遭勒索软件攻击 7.5万台计算机感染