前段时间曝光的存在于iOS设备上的BootROM漏洞checkm8,即开源越狱工具ipwndfu,通过该工具可以在存在漏洞的设备上面读取苹果的SecureROM。

▲https://github.com/axi0mX/ipwndfu

而BootROM漏洞存在于硬件之上,无法通过软件来修复,且该漏洞存在于从A5开始到A11的所有Apple A系列处理器之上,因此影响了从iPhone 4S开始到iPhone 8、iPhone X的所有iPhone,还有其他使用同款A系列处理器的iPad、iPod touch等iOS设备。

因此,在漏洞曝光后,很多苹果用户或者有需求的用户开始寻找一个能够简单快捷越狱的工具,而checkra1n的项目就是干这个,这是一个使用checkm8漏洞修改bootrom并将越狱镜像加载到iPhone的项目。

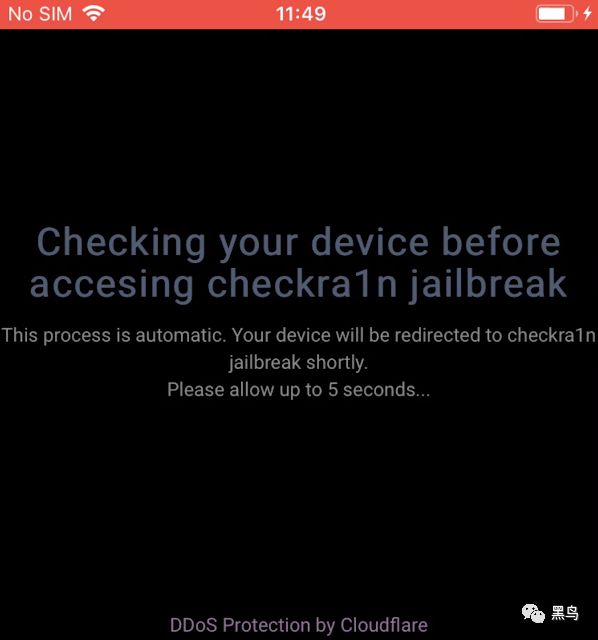

然而,出现了一些通过利用该项目为噱头的攻击者,其中一个伪造了一个名为checkrain.com的假网站。

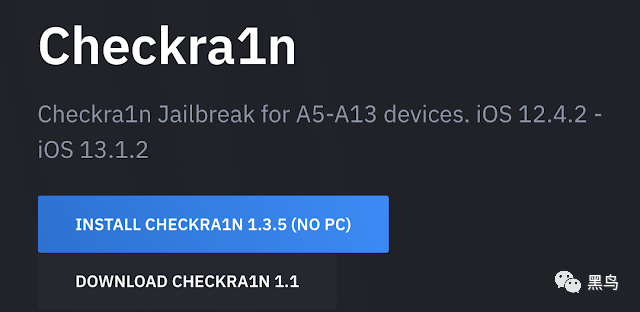

checkm8漏洞利用(并因此造成checkra1n越狱)仅影响在A5至A11芯片组上运行的iOS设备。

而该假网站提及A13设备也可以越狱实际上是错误的,而且该网站还称可以在没有PC的情况下安装checkra1n越狱,而实际上,checkm8漏洞需要iOS设备处于DFU模式,并且可以通过Apple USB线连接进行攻击。

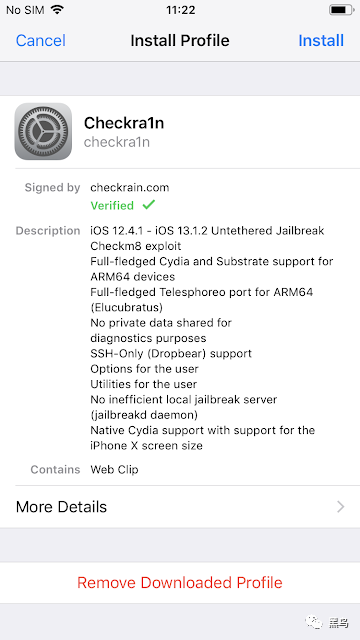

使用此伪造的Checkrain.com iOS越狱软件,会要求用户在从hxxps:// checkrain.com/checkra1n.mobileconfig

获取iOS设备并安装“ mobileconfig”配置文件,请注意,所使用的SSL证书是LetsEncrypt生成的证书并且名称为“ checkra1n”,真实的checkra1n网站不使用SSL证书。

这也证明了抢注的重要性。

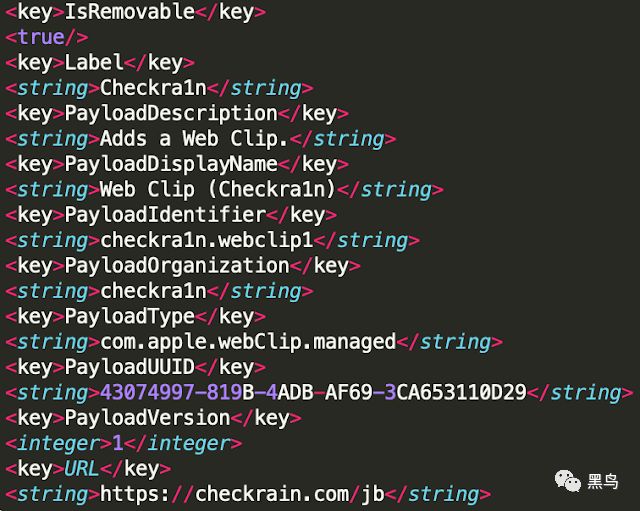

下载并安装该应用程序后,该用户的iOS跳板上会出现一个checkra1n图标。

该图标实际上是一种用于连接URL的书签。

从用户的角度来看,该图标看起来像是一个应用程序,但实际上在系统级别上根本无法像一个应用程序那样工作。

这是已安装的配置文件:

这是为了允许用户“单击”越狱应用程序,从而假装准备iOS越狱。

而查看配置文件时,可以识别一些恶意活动。

可见,这利用了Apple开发人员功能“

Apple Web Clip

”,该功能导致网页以全屏方式加载,并且没有搜索栏,地址/ URL栏和书签。

这仅显示checkrain ,com/jb网页,该网页提供了虚假的越狱体验。

该网页还配置对用户进行指纹识别,以确保他们正在从iOS设备访问它

。

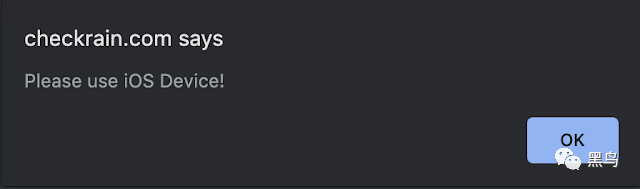

如果用户使用桌面浏览器访问该网站,则它会显示以下错误消息:

从下面的视频来看,用户的iOS设备上发生了多次重定向。

最终,这会发生诱骗点击,从而产生多个验证,最后完成iOS游戏安装并提供应用内购买。

完整视频如下

在此过程中使用了多次广告跟踪行为,诸如验证,获取地理位置定位以及最终的广告投放。最后,他

会从Apple商店下载一个名为“ POP!

Slots”的老虎机游戏iOS应用。

而假的越狱应用会告诉用户要玩7天,以确保其解锁完成。

这显然是胡说八道,用户将仅通过游戏进行点击和互动,只为了被当成攻击者的敛财工具,毕竟玩游戏就会看广告。