专栏名称: 嘶吼专业版

| 为您带来每日最新最专业的互联网安全专业信息。 |

目录

相关文章推荐

|

创业最前线 · 清越科技业绩上市即变脸,参股公司疑卷入合同诈骗案 · 16 小时前 |

|

创业最前线 · 清越科技业绩上市即变脸,参股公司疑卷入合同诈骗案 · 16 小时前 |

|

题材小表格 · 新方向!最新A股数据出海概念股梳理 · 昨天 |

|

题材小表格 · 新方向!最新A股数据出海概念股梳理 · 昨天 |

|

中国半导体论坛 · 刚刚!柔宇被裁定破产! · 2 天前 |

|

中国半导体论坛 · 刚刚!柔宇被裁定破产! · 2 天前 |

|

专注业绩潜伏 · 人形机器人概念最全个股 · 2 天前 |

|

专注业绩潜伏 · 人形机器人概念最全个股 · 2 天前 |

|

FDA食安云 · 关于举办:“食品安全精髓是什么”——免费公益 ... · 5 天前 |

|

FDA食安云 · 关于举办:“食品安全精髓是什么”——免费公益 ... · 5 天前 |

推荐文章

|

创业最前线 · 清越科技业绩上市即变脸,参股公司疑卷入合同诈骗案 16 小时前 |

|

创业最前线 · 清越科技业绩上市即变脸,参股公司疑卷入合同诈骗案 16 小时前 |

|

题材小表格 · 新方向!最新A股数据出海概念股梳理 昨天 |

|

题材小表格 · 新方向!最新A股数据出海概念股梳理 昨天 |

|

中国半导体论坛 · 刚刚!柔宇被裁定破产! 2 天前 |

|

中国半导体论坛 · 刚刚!柔宇被裁定破产! 2 天前 |

|

专注业绩潜伏 · 人形机器人概念最全个股 2 天前 |

|

专注业绩潜伏 · 人形机器人概念最全个股 2 天前 |

|

FDA食安云 · 关于举办:“食品安全精髓是什么”——免费公益课的通知 5 天前 |

|

FDA食安云 · 关于举办:“食品安全精髓是什么”——免费公益课的通知 5 天前 |

|

知心 · 我承认,我是变了。 8 年前 |

|

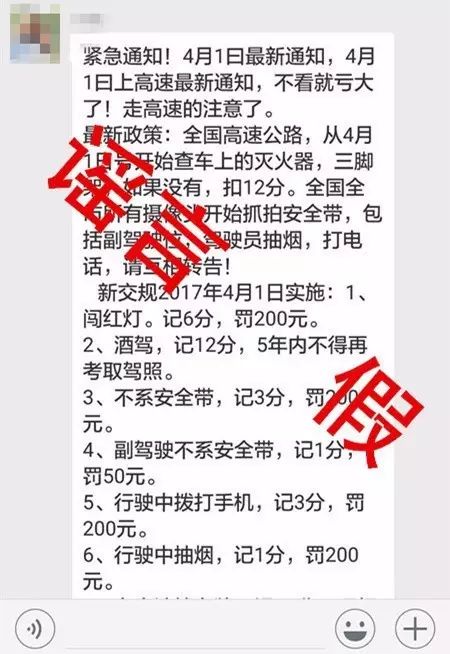

正商参略 · 3月朋友圈十大谣言,最后一条极其害人! 7 年前 |

|

最爱电视剧集 · 《爱我就别想太多》开机 陈建斌、李一桐谈恋爱 7 年前 |

|

每日经济新闻 · 母子分离、克扣伙食、与蛇同居?美国动物园“虐待”熊猫?权威说法是… 7 年前 |

|

创意铺子 · 时光造物,一只小恐龙的穿越之旅 7 年前 |