2024-07-29 微信公众号精选安全技术文章总览

洞见网安 2024-07-29

白帽子社区团队 2024-07-29 23:42:28

本文是一篇关于网络安全技术研究的记录,作者明确指出文章内容仅供技术学习使用,强调遵守法律,禁止非法攻击。文章介绍了无问社区,这是一个为网络安全从业人员提供技术资料和服务的社区,拥有划词解析、资料推荐等特色功能。文章详细记录了作者在挖掘某系统漏洞过程中的步骤:首先尝试通过app爆破账号密码未果,然后通过查看js文件发现登录接口,利用fofa工具找到相同站点的登录数据包,并使用固定密码爆破成功获取token,进而访问接口。在渗透过程中,作者发现了多个接口,包括actuator和swagger,最终通过遍历找到了/api/lm/actuator/env接口,成功读取数据库密码并连接数据库。文章最后提到7月27日hvv情报推送和相关技术资料合集,为网络安全人员提供了学习资源。

网络安全

渗透测试

漏洞挖掘

接口安全

身份认证

锦鲤安全 2024-07-29 20:32:36

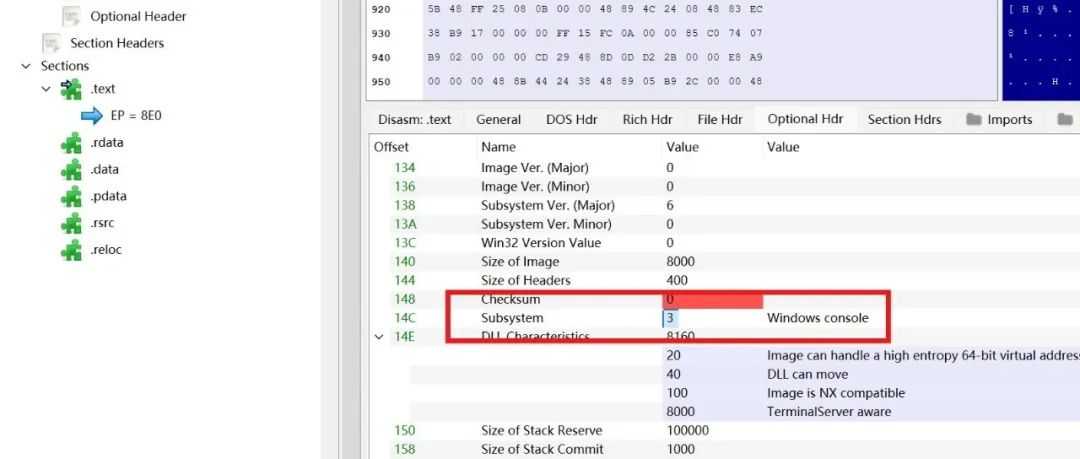

本文是关于Windows程序隐藏启动黑窗口的总结,提供了两种主要方法:一是将控制台程序转换为窗口程序,二是通过Windows API隐藏窗口。转换窗口程序的方法虽然常用,但容易引起杀软报毒。API隐藏方式更为隐蔽,但行为特征明显。文章详细介绍了使用#pragma预处理指令、VS属性设置、PE编辑器修改以及FreeConsole、GetForegroundWindow+ShowWindow等API函数和创建子进程等多种隐藏窗口的技术,并分析了各自的优缺点。最后,推荐在一般场景下使用转换窗口程序的方法,特殊场景下推荐使用创建子进程的方式隐藏窗口。

Windows 程序隐藏启动黑窗口

网络安全学习

技术文章

工具分享

苏诺木安全团队 2024-07-29 19:20:03

本文介绍了Raisecom智能网关中的一个远程命令执行漏洞。该漏洞存在于list_base_config.php接口,攻击者可以通过构造特定的GET请求来执行系统命令,从而控制服务器。文章提供了漏洞检测的POC,并说明了如何使用该POC来检测目标服务是否存在此漏洞。同时,为了提高检测效率,还提供了一个异步的检测脚本。最后,文章提醒用户,官方已发布补丁,建议升级到最新版本以修复该漏洞。

远程命令执行

RCE

Web应用漏洞

PHP代码注入

瑞斯康达Raisecom

Poc公开

补丁更新

魔方安全 2024-07-29 18:30:46

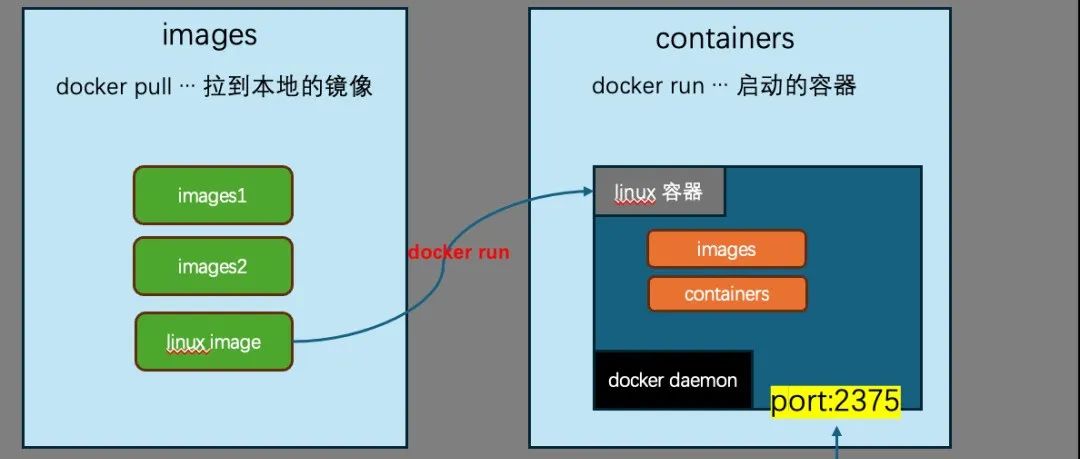

本期安全漏洞周报涉及多个重要安全公告和漏洞。FineReport发布安全公告,修复了影响全版本的高危viewReportServer安全漏洞,建议用户参考官方提供的缓解措施。泛微Ecology OA也发布了安全补丁,修复了新发现的安全问题,影响泛微Ecology 9.x和8.x版本,补丁版本号均小于v10.66。Apache RocketMQ存在敏感信息泄露漏洞,未经授权的用户可能获取敏感信息,官方已发布安全版本。Docker AuthZ插件被发现存在系统接管漏洞,攻击者可能绕过授权插件,建议用户更新至最新版本或限制对Docker API的访问。H3C Workspace云桌面产品存在前台任意文件下载漏洞,攻击者可绕过鉴权下载文件,官方已发布安全版本。魔方安全提醒用户关注并及时修复这些漏洞,保护企业网络资产安全。

漏洞公告

安全补丁

信息泄露

系统接管

文件下载

安全建议

红队蓝军 2024-07-29 18:02:47

本文介绍了Linux系统入侵检查的思路及防御措施。首先,检查系统用户,通过查看/etc/passwd和/etc/shadow文件,识别异常用户和密码信息。其次,分析用户历史命令,检查.bash_history文件中的可疑命令。接着,检查异常端口和进程,使用netstat和ps命令分析可疑网络连接和系统资源占用。计划任务排查通过crontab命令检查定时任务,防止恶意任务执行。异常文件检查关注敏感目录和文件的修改,使用find命令查找可疑文件。系统日志检查通过/var/log目录下的日志文件,分析错误登录和系统活动。开机启动项检查通过/etc/rc.local和crondtab -l查看启动服务。服务检查通过chkconfig命令查看自启动服务。最后,强调系统安全,建议设置复杂密码、更改默认端口、使用安全策略保护系统、禁ping、安装防火墙和防病毒软件。

系统安全检查

入侵检测

应急响应

防御措施

日志分析

AlertSec 2024-07-29 17:30:17

本文详细解析了Windows操作系统中的本地认证机制及其密码存储和加密方式。首先介绍了用户登录时,输入的密码如何与电脑本地存储的密码进行比对,并通过winlogon.exe和lsass.exe两个关键进程实现认证。其中,lsass.exe进程负责将用户密码加密成LM-Hash和NTLM-Hash,并与SAM文件中的加密密码进行比对。SAM文件位于C:\Windows\System32\config目录,存储了用户的账号信息和加密后的密码。LM-Hash由于安全性较低,从Windows Vista开始被禁用,而NTLM-Hash则使用MD4算法,安全性更高。文章还详细描述了LM-Hash和NTLM-Hash的加密过程,包括密码的转换、补全、分组、加密和拼接等步骤。最后,通过表格形式列出了不同Windows版本默认使用的密码加密方式。文章强调了在网络安全领域,专家、行家和赢家的区别,即复杂的事情简单做、简单的事情复杂做、重复的事情用心做。

Windows Security

Password Storage

Hashing Algorithms

Cryptographic Techniques

Authentication Mechanisms

T00ls安全 2024-07-29 16:34:31

文章讲述了利用Nginx WebUI的RCE漏洞进行渗透测试,通过Python脚本和NPS工具,成功获取内网服务和数据库访问权限的过程。

CatalyzeSec 2024-07-29 14:46:31

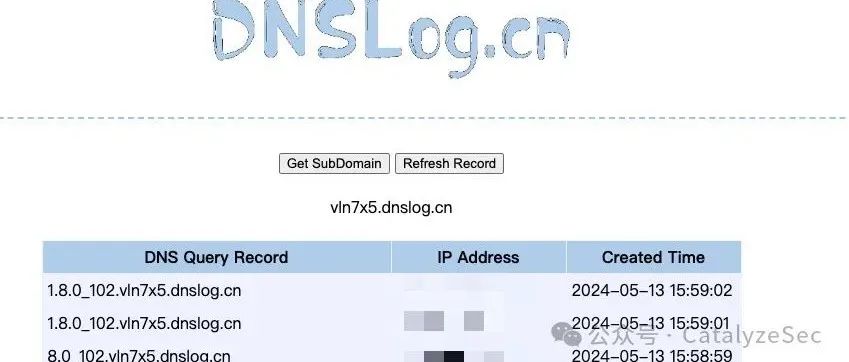

Apache Log4j是一个广泛使用的Java日志记录库,但存在安全漏洞。CVE-2017-5645漏洞允许攻击者通过发送特制的二进制payload执行任意代码,主要由于ObjectInputStream处理不可靠来源的input时未进行过滤。受影响版本为Apache Log4j 2.8.2之前的2.x版本。CVE-2021-44228漏洞则是一个JNDI注入漏洞,存在于Apache Log4j 2的2.0到2.14.1版本中,攻击者可通过控制日志内容执行任意代码。漏洞复现测试环境包括在4712端口启用TCPServer服务,并使用ysoserial工具生成payload发送至该端口,实现反弹shell。此外,还有JNDI注入漏洞的POC/solr/admin/cores页面测试方法,以及相关工具的GitHub下载地址。

Java安全

漏洞复现

远程代码执行

JNDI注入

反序列化漏洞

网络安全教育

零时科技 2024-07-29 14:31:46

2024年7月16日,监控到Ethereum上LI.FI Protocol遭受攻击,攻击者获利约22.7万美元。攻击者通过查询地址余额和可花费额度后,利用depositToGasZipERC20函数中的漏洞,调用任意合约并传入任意参数。攻击者构造特定inputData,通过LI.FI Protocol从受害地址转移2276295880553 USDT至攻击者控制地址。漏洞源于合约对参数校验不严,建议项目方加强代码逻辑验证和多重审计。

区块链安全

智能合约漏洞

攻击事件分析

安全审计

网络安全教育

安全随笔 2024-07-29 13:11:13

声明:请勿利用本公众号文章内的相关技术、工具从事非法测试,如因此造成一切不良后果与文章作者及本公众号无关!

掌控安全EDU 2024-07-29 12:01:22

本文由网络安全学习者分享了一次针对某学校研究院系统的漏洞挖掘过程。作者首先通过弱口令登录成功进入后台,随后尝试未授权访问和爆破接口但未发现有价值信息。接着,作者发现了一个未授权创建用户的漏洞,并成功创建了普通用户。在进一步测试中,作者发现了垂直越权漏洞,允许普通用户访问管理员权限的功能。此外,作者还发现了存储型XSS漏洞,该漏洞影响所有网站用户。文章最后总结了挖掘的多个漏洞,并强调所有渗透测试都需获取授权,遵守法律法规。

七芒星实验室 2024-07-29 11:40:42

ProFTPD是一款广泛使用的FTP服务器软件,支持多种操作系统。在1.3.3c版本中存在一个严重的命令执行后门漏洞,允许攻击者获取服务器的Shell权限。该漏洞的利用过程包括使用nmap进行端口扫描和版本检测,然后通过searchsploit和Metasploit框架(msfconsole)搜索并利用相关漏洞。攻击者可以设置目标主机IP、端口、载荷等参数,执行攻击以获取权限。文章还提供了修复建议,即升级到ProFTPD的最新版本,并给出了CNVD的参考链接。

星悦安全 2024-07-29 11:08:28

本文分析了某证书查询系统的文件读取漏洞。系统采用ThinkPHP开源内核,漏洞存在于FastAdmin框架的Ajax.php中。通过loadlang()函数,攻击者可以传入参数读取任意文件,例如通过构造特定的lang参数值,可以跨目录读取数据库配置文件。漏洞复现简单,只需构造特定Payload即可。文章提醒,该漏洞可用于代码审计、渗透测试等安全研究,但读者若用于其他用途,需自行承担法律责任。

代码审计

0day

渗透测试

系统漏洞

通用漏洞

RCE

良月安全 2024-07-29 10:27:52

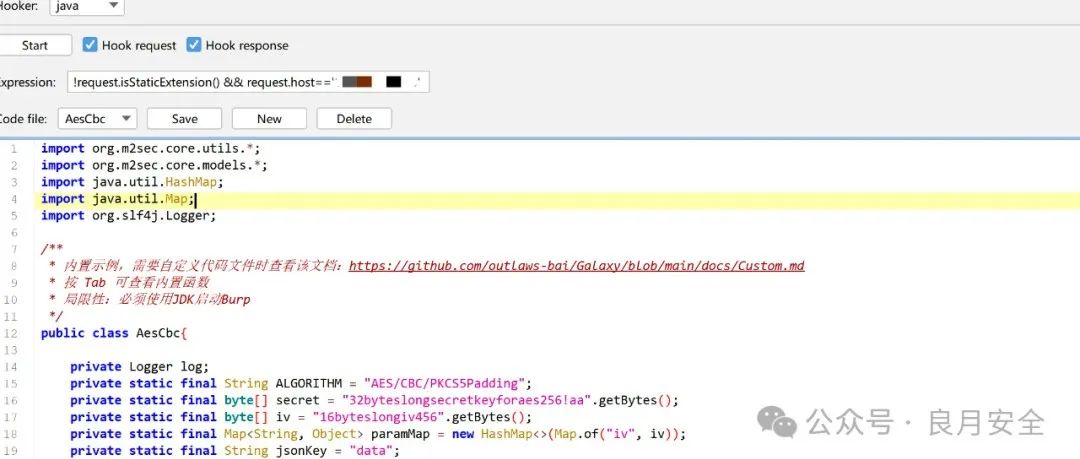

本文介绍了如何使用Burp插件Galaxy来处理渗透测试中常见的HTTP报文加密/加签传输问题。文章首先说明了靶场环境,其中请求体和响应体都经过加密,并且包含重放校验和时间戳校验。通过v_jstools工具定位到加密函数,发现使用的是AES算法,CBC模式,PKCS7填充。接着,文章详细说明了如何使用Galaxy插件编写模板来实现自动加解密,以及如何修改请求和响应的数据处理方法。最后,文章还介绍了如何通过修改requestId、timestamp和sign来实现重放攻击,并提供了暴力破解的思路。文章结尾提供了相关链接和星球信息,邀请读者加入共享安全内容。

渗透测试

加解密技术

Burp Suite插件

安全工具

HTTP协议

签名校验

安全教育

网络个人修炼 2024-07-29 10:00:42

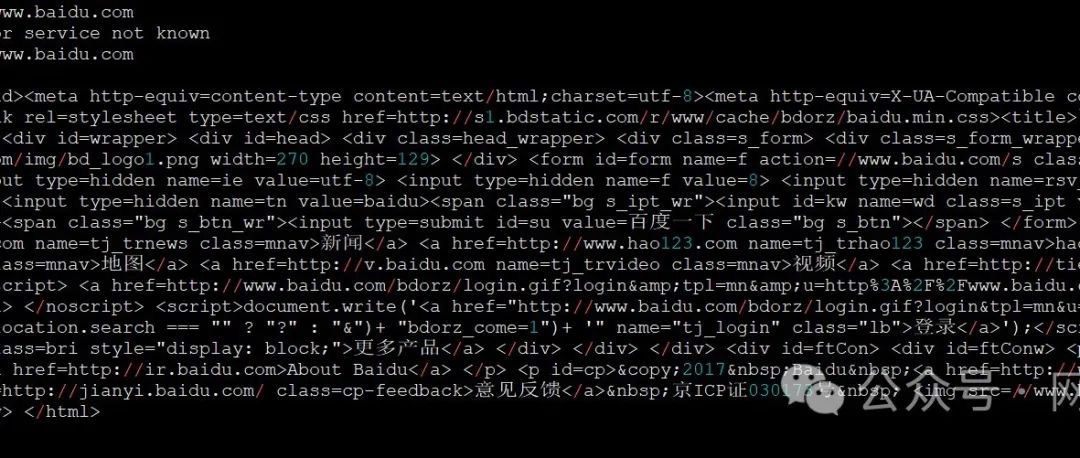

本文详细介绍了在CentOS 7.9操作系统上配置代理地址的方法。首先,指导用户如何编辑全局配置文件或个人配置文件来设置HTTP、HTTPS和FTP代理,包括如何填写代理地址、端口以及认证信息。接着,说明了如何通过重新加载配置文件或重新登录系统来使代理设置生效。最后,提供了使用curl命令验证代理设置是否成功的方法,并强调了ping命令不适用于验证HTTP/HTTPS代理的原因。

网络配置

代理服务器

系统管理

安全工具

云计算和网络安全技术实践 2024-07-29 09:21:53

本文介绍了在vulnhub平台的Tr0ll3镜像上的渗透测试实践过程。首先通过VirtualBox导入Tr0ll3.ova文件,使用netdiscover和nmap工具进行网络和端口扫描,发现靶机地址及SSH服务。通过SSH登录后,利用find命令找到权限文件,使用aircrack-ng进行密码破解。随后切换用户并查看sudo权限程序,发现nginx服务配置文件中的useragent程序Lynx。通过访问nginx服务获取新的用户名密码,进一步切换用户并获取maleus用户的私钥文件,最终利用私钥登录并发现sudo权限程序dont_even_bother,通过重新编译该程序获取root权限。

渗透测试

漏洞利用

权限提升

后门植入

密码破解

文件操作

服务配置

命令行操作

安全审计

飞羽技术工坊 2024-07-29 08:30:42

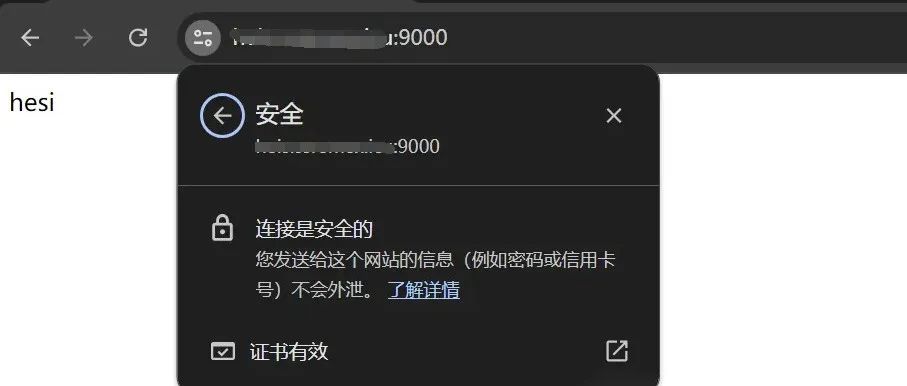

本文详细介绍了如何在云服务器上通过Nginx为域名配置HTTPS访问。首先,作者强调了安全性在服务部署中的重要性,特别是对于作为第三方后端接口的服务。接着,文章概述了配置HTTPS的三个主要步骤:申请域名SSL证书、DNS配置域名解析、Nginx配置SSL证书。作者说明了个人用户可以免费申请SSL证书,并注册了一元一年的域名。文章详细说明了申请免费证书的流程,并提醒免费证书不支持泛域名。在部署证书部分,作者提供了Nginx的配置示例,包括监听端口、证书路径、加密协议和套件的配置。最后,文章指出配置完成后需要重启Nginx服务,并在DNS解析中配置server_name,同时确保安全组端口开放,以实现HTTPS访问。