北京时间6月27日晚间,一轮新的勒索病毒袭击了欧洲多个国家,与5月爆发的“永恒之蓝”勒索蠕虫病毒(WannaCry)类似,被袭击的设备被锁定,并索要300美元比特币赎金。

安在(AnZer_SH)

了解到,乌克兰、俄罗斯、西班牙、法国、英国等多国均遭遇到袭击,包括政府、银行、电力系统、通讯系统、能源企业、机场等重要基础设施都被波及,律师事务所DLA Piper的多个美国办事处也受到影响。

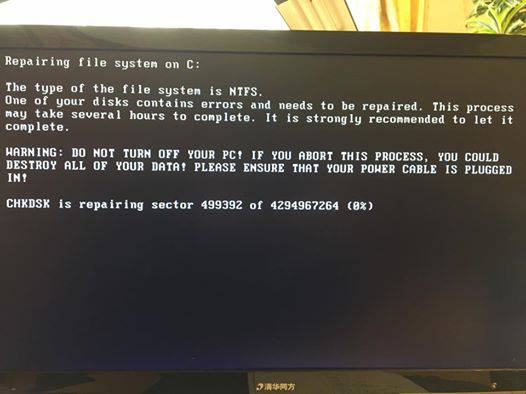

此次勒索最早出现在乌克兰,也以乌克兰损失最为严重,该国政府大楼里的电脑也都离线了。该国的副首相Pavel Rozenko在 facebook 上发布了一张电脑图片,显然电脑启动出现问题了。

乌克兰国家银行表示, 银行和其他金融机构已经对此次袭击事件发出警告。TV and radio的首席执行官莱克丝说,24 频道已经受到攻击, 其部分计算机设备受到影响。

在乌克兰首都基辅,乌克兰国家储蓄银行的自动付账机中毒

WannaCry续集,网络勒索将成常态?

Wannacry,这已经是个安全小白都知道的名字了。从5月12日至今,一个多月过去了,就在这场勒索病毒事件渐渐淡出大众视野时,又一轮的勒索来了。

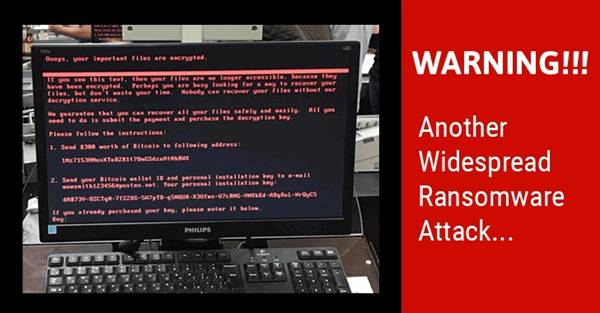

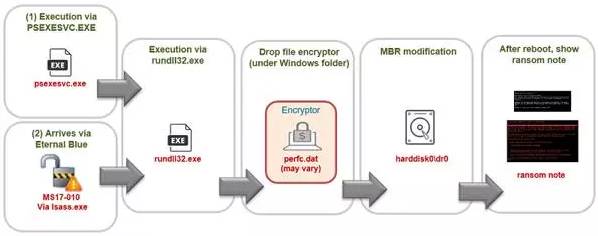

此次黑客使用的是Petya勒索病毒变种,该变种攻击方式与WannaCry相同,都是利用MS17-010(永恒之蓝)漏洞传播,不同于传统勒索软件加密文件的行为,Petya勒索病毒采用磁盘加密方式,通过加密硬盘驱动器主文件表(MFT),使主引导记录(MBR)不可操作,限制对系统的访问,此次黑客勒索金额为价值300美元的比特币。

提示支付赎金界面如下:

具体感染流程如下图所示:

Petya勒索病毒由来以久,但本次爆发使用了已知OFFICE漏洞、永恒之蓝SMB漏洞、局域网感染等网络自我复制技术,使得病毒可以在短时间内呈爆发态势。同时,该病毒与普通勒索病毒不同,其不会对电脑中的每个文件都进行加密,而是通过加密硬盘驱动器主文件表(MFT),使主引导记录(MBR)不可操作,通过占用物理磁盘上的文件名,大小和位置的信息来限制对完整系统的访问,从而让电脑无法启动,相较普通勒索病毒对系统更具破坏性。

从2016年开始,勒索软件达到了爆发式增长

,由于raas模式(勒索即服务模式,病毒编写者开发出恶意代码,提供给其他犯罪分子)以及比特币的掩护,勒索时间愈演愈烈,有安全专业预测,勒索病毒可能走向常态化发展。

而“防护”也将成为企业的一大重点

——企业不仅要重视事后数据恢复,更要在事前方面,注意员工安全意识培训,针对差异化数据,采取不同治理及备份策略。

黑客为何偏爱乌克兰?

这已经不是乌克兰第一次遭遇网络攻击,长久以来,乌克兰都是网络攻击的重灾区。

作为曾经的苏联的一份子,乌克兰近年来局势动荡,人民生活水平也一直在东欧各国中落后,而东欧的黑客,与其实力相比,曝光相对较少,技术上更讲究学以致用,不求名、唯求利。而像西欧、北欧那些高福利国家的黑客,很多则是因为兴趣,就是为了好玩,而非获利。

另一方面,乌克兰政府机构糟糕的安全应对也为世界各地的不法黑客带来了创富良机,乌克兰政府、电力系统及银行成为近些年来被黑客攻击最多的机构。

准备充足,国内机构大都幸免

据

安在(AnZer_SH)

了解,相比于Wannacry爆发时国内大批机构中招,此次事件,除了极少数跨境企业的欧洲分部中招,中国境内并没有接到中招的报告。

经过一个多月前Wannacry的洗礼,网络安全开始在全社会深入人心,而国内的大部分企业、机构和高校也开始在安全建设、病毒防护等方面重视起来,未雨绸缪下,此次的勒索事件并没有波及中国。

而就在昨天,中央网信办刚刚发布了《国家网络安全事件应急预案》。根据预案规定,网络安全事件发生后,事发单位应立即启动应急预案,实施处置并及时报送信息。各有关地区、部门立即组织先期处置,控制事态,消除隐患,同时组织研判,注意保存证据,做好信息通报工作。

事件发生后,

安在(AnZer_SH)

第一时间联系到了腾讯、阿里巴巴、360公司的安全部门,各大厂商也在第一时间密切关注事件进展,并在第一时间向用户提供了解决方案。

360安全监测与响应中心负责人赵晋龙建议,用户一定要及时更新windows系统补丁;务必不要轻易打开doc、rtf等后缀的附件;内网中存在使用相同账号、密码情况的机器请尽快修改密码,未开机的电脑请确认口令修改完毕、补丁安装完成后再进行联网操作。

在国内厂家庆幸自己躲过一劫的同事,我们可以预知,Petya并不是终点。企业后续在面对类似的安全问题时如何应急响应,就是我们将要面临的不容逃避的问题。

而要解决这些问题,就应该要放对着力点。网络安全的未来应该实现普遍化,实时化,人工智能化。在移动互联网、物联网及大数据时代下,则要求企业要充分利用大数据实时评估和提高企业安全成熟度,同时注重业务安全。