2024-05-22 微信公众号精选安全技术文章总览

洞见网安 2024-05-22

剑客古月的安全屋 2024-05-22 22:41:46

本文是一篇关于网络安全中代码审计的文章,作者分享了自己在参加服创西部赛区总决赛后的安全审计经历。文章详细介绍了作者在审计某人工智能语音系统时发现的多处安全漏洞,包括任意文件删除、SQL注入、任意文件上传和命令执行等。作者首先介绍了自己的审计工具和环境,包括sexy、phpstorm和phpstudy等。接着,作者详细描述了审计过程,包括查看路由情况、审计登录接口、搜索关键词等。在审计过程中,作者发现了多个安全漏洞,并详细介绍了这些漏洞的发现过程和验证方法。最后,作者总结了这次审计的经历,并表示将会分享更多的src挖掘技巧。

进击的HACK 2024-05-22 22:23:19

APKDeepLens 是一个基于 Python 的工具,用于扫描 Android 应用程序(APK 文件)以检测是否存在安全漏洞。它专注于识别 OWASP Top 10 移动漏洞,为开发人员、渗透测试人员和安全研究人员提供了一种简单而有效的 Android 应用程序安全评估方法。该工具的下载和使用过程包括克隆 GitHub 仓库、创建虚拟环境、安装依赖项,并通过命令行参数运行。在 Windows 系统上使用时,可能会遇到报错,解决方法包括下载官方 jadx 工具并替换原有文件,然后修改 jadx.bat 文件以正确指向 jre 目录。完成这些步骤后,程序应不再报错,用户可以继续使用 APKDeepLens 生成 HTML 格式的安全报告。

小兵搞安全 2024-05-22 22:16:28

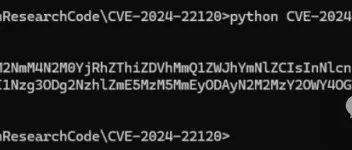

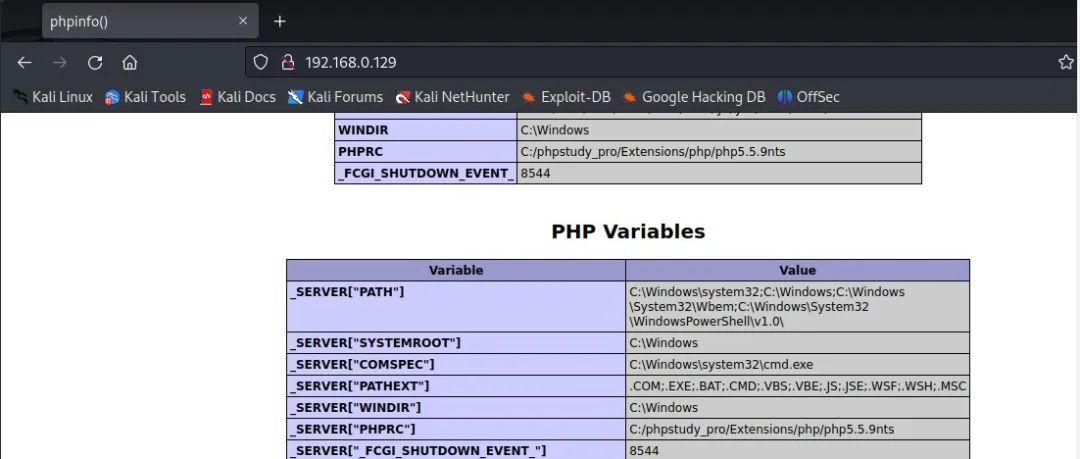

Zabbix是一个开源的监控软件工具,广泛应用于实时监控网络服务、服务器和应用程序的稳定性与性能。它支持跨平台部署,具备基于代理与无代理的监控能力,以及灵活的告警机制。Zabbix还提供数据可视化、自动发现功能和高度可扩展性,适合各种规模的企业使用。然而,Zabbix Server组件中存在一个高危的SQL注入漏洞(CVE-2024-22120),CVSS评分为9.1,攻击者可利用该漏洞获取敏感信息,甚至执行远程代码。漏洞位于audit.c文件中,由于clientip字段未经适当清理,攻击者可通过时间盲注SQL注入攻击。影响版本包括Zabbix 6.0.0至6.0.27、6.4.0至6.4.12以及7.0.0alpha1至7.0.0beta1。解决方法包括升级到安全版本、应用安全补丁、审计配置和加强监控。官方已提供修复版本和补丁。此外,还有公开的PoC和利用工具,复现步骤包括使用低权限用户登录、抓包获取sessionid、找到hostid,然后利用脚本提取管理员session_id和session_key,进而伪造zbx_session实现权限提升。尽管漏洞高危,但直接被利用的可能性低,需要特定条件配合。

暗魂攻防实验室 2024-05-22 19:28:29

利用弱口令进入phpmyadmin后台,获取key6;在phpmyadmin中写马获取第一层靶机的服务器权限,从网站根路径获取key7;在第一层靶机的回收站里面获取key8;以第一层靶机作为跳板机获取第二层靶机的服务器权限,最后find提权

七芒星实验室 2024-05-22 18:11:00

本文详细介绍了在网络安全领域中进行RDP(远程桌面协议)连接的多开方法及其利用思路。文章首先阐述了普通情况下,无论是同一账户还是不同账户,Windows系统默认只允许一个用户登录RDP。接着,文章提供了两种实现多开RDP连接的方法。第一种方法使用mimikatz工具,通过执行特定命令允许不同账户同时登录,但无法解决同一账户的多端登录问题。第二种方法是使用rdpwrap工具,通过安装和配置,实现同一账户的多开登录,但在渗透测试的早期阶段可能不太实用。文章还补充了关于远程桌面服务状态的查询方法、端口查询、以及如何在Metasploit框架中开启和关闭远程桌面服务。此外,还介绍了如何修改防火墙规则以允许远程桌面端口(3389)的流量通过。整体而言,文章为网络安全从业者提供了实用的技术指导,以便在获得目标主机权限后,更好地进行远程管理和渗透测试。

红队蓝军 2024-05-22 18:00:15

本文详细介绍了Apache软件基金会的开源项目Commons Collections,它提供了丰富的数据结构和算法实现,用于扩展Java集合框架。文章重点分析了Commons Collections 3.2.1版本中的CC1链反序列化漏洞。首先,介绍了Commons Collections中的一些重要接口和类,如BidiMap、MultiMap和LazyMap,以及Transformer接口。接着,文章指导读者如何搭建分析环境,包括下载和配置JDK 8u65、添加Maven依赖以及获取JDK源码。文章还阐述了反序列化漏洞的利用方法,即通过寻找带有危险方法的类,回溯调用链,直至找到重写readObject方法的类。CC1链的起点是Transformer接口的transform方法,特别是InvokerTransformer类,它通过反射机制调用任意方法。文章继续探讨了如何利用TransformedMap类的checkSetValue方法和AbstractInputCheckedMapDecorator类的setValue方法,通过遍历Map触发漏洞。最后,文章指出了AnnotationInvocationHandler类的readObject方法在反序列化过程中的关键作用,并提出了利用该方法的完整攻击链。通过实例代码,展示了如何触发漏洞执行任意命令。文章还讨论了解决过程中遇到的几个问题,如处理Runtime类的序列化问题、选择合适的注解以及确保setValue方法调用正确。最终,通过ConstantTransformer和ChainedTransformer类,成功构造了完整的利用链。

极星信安 2024-05-22 14:35:39

本文是关于PHP Webshell免杀技术的研究,主要围绕PHP作为解释型语言的特性进行探讨。文章首先介绍了PHP代码执行的优先级,包括解释执行的顺序和括号内的优先执行规则。接着,文章详细解释了PHP的四种常见错误等级:Warning Error、Notice Error、Parse Error和Fatal Error,并说明了它们对脚本执行的影响。文章还讨论了error_reporting函数在Webshell中的应用,以及如何通过设置错误报告等级来降低被安全设备拦截的风险。此外,文章介绍了PHP中的assert函数和eval函数的区别,以及如何利用它们执行代码。文章还探讨了回调函数的概念,并提供了查找可用回调函数的方法。最后,文章提供了多种字符串变形技巧、base64编码和异或操作等技术,以及如何利用信息差和写文件函数来绕过安全检测。文章还提到了ZipArchive类和XMLWriter类的利用方法,以及如何通过iconv_mime_decode和iconv_mime_encode函数进行编码和解码操作。

独眼情报 2024-05-22 14:32:16

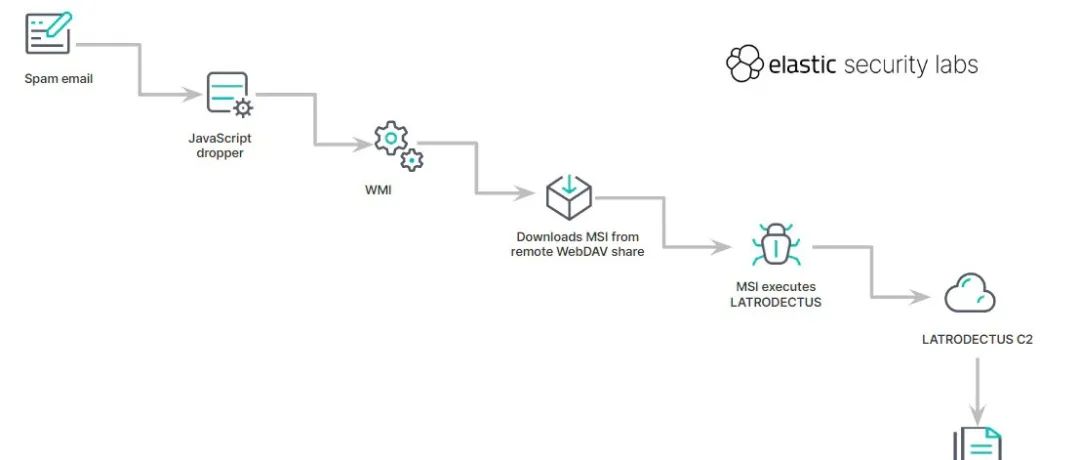

2023年10月,沃尔玛研究人员首次发现了一种名为LATRODECTUS的恶意软件加载器,它在网络犯罪分子中越来越受欢迎。LATRODECTUS与ICEDID有紧密联系,两者在行为和发展上有相似之处,包括一个下载和执行加密负载的命令处理程序。Proofpoint和Team Cymru发现两者的运营者在网络基础设施上也有联系。LATRODECTUS提供了广泛的功能,威胁行为者可以利用这些功能部署进一步的有效负载,在初步攻破后进行各种活动。其代码库没有被混淆,只有11个命令处理程序,主要集中在枚举和执行方面。LATRODECTUS自被发现以来,观察到了新的事件处理程序和自删除技术。Elastic Security通过内存签名、行为规则和威胁狩猎提供超高能力,以应对LATRODECTUS这样的威胁。从2024年3月初开始,Elastic Security实验室观察到通过电子邮件传播LATRODECTUS的活动有所增加。LATRODECTUS的样本最初打包成Bitdefender内核模式驱动程序组件,所有字符串都受到保护,使用简单算法对加密字节进行处理。LATRODECTUS在运行时模糊了大部分的导入,通过查询PEB和CRC32校验和来解析模块及其函数。它还执行一系列的反分析检查,如检查是否存在调试器、运行的进程数量、操作系统版本等。此外,它还使用互斥锁防止重新感染,生成硬件ID和活动ID,并设置持久化机制。通讯方面,LATRODECTUS使用base64和RC4加密其请求,使用硬编码密码12345。它的核心功能是通过命令处理程序驱动的,用于从受害机器收集信息,提供执行能力以及配置植入物。

网络技术联盟站 2024-05-22 14:29:28

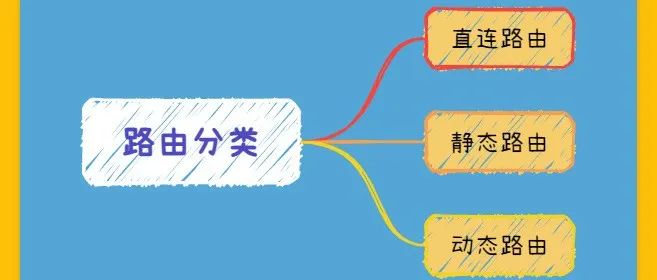

本文详细介绍了路由的三大类:直连路由、静态路由和动态路由。直连路由是自动生成的,适用于直接连接的网络,简单且可靠,但灵活性有限。静态路由由管理员手动配置,提供精确控制,适合小型稳定网络,但维护复杂。动态路由通过路由协议自动更新,适应性强,适合大型复杂网络,但配置复杂且资源占用高。文章通过具体示例和配置步骤,帮助读者深入理解每种路由类型的工作原理和应用方法。

爱喝酒烫头的曹操 2024-05-22 11:42:38

本文介绍了英飞达医学影像存档与通信系统的一个安全漏洞,即WebJobUpload接口的任意文件上传问题。攻击者可以利用这个漏洞上传恶意脚本文件,从而对服务器造成安全威胁。文章详细提供了漏洞复现的POC(Proof of Concept),包括使用的HTTP请求方法和参数。同时,文章还提供了nuclei批量检测的获取方式。为了修复这个漏洞,文章建议对上传文件类型进行严格验证,包括前端和后端的验证,如扩展名检测、MIME类型检测、限制文件大小等。此外,建议严格限制和校验上传的文件,禁止上传恶意代码文件,限制文件执行权限,以及对上传文件的格式和路径进行严格校验。最后,还建议对上传文件进行重命名和隐藏文件路径,以增强系统的安全性。

破壳平台 2024-05-22 11:30:54

本文详细分析了Openfind Mail2000电子邮件系统中存在的一个认证前RCE漏洞。Mail2000被广泛应用于台湾的公家机关和教育机构,其Web服务在处理多个文件的HTTP数据包时未进行数组边界检查,导致越界写堆地址。文章首先介绍了Mail2000的Web服务架构,包括Apache httpd、CGI程序和Openfind开发的核心库libm2k.so和libm2kc.so。漏洞成因分析指出,当发送的HTTP请求中的文件个数超过200时,会导致越界写堆地址。在漏洞利用部分,文章分析了覆盖函数指针和_IO_FILE结构体的可能性,并详细介绍了在32位和64位环境下利用该漏洞的方法。32位环境下,可以通过爆破堆地址和libc地址来绕过ASLR,而64位环境下由于地址随机性增加,爆破变得不现实。最后,文章总结了类似Mail2000架构的Web服务器的内存类漏洞利用难度较大,且利用通常只能在32位环境下完成。

透明魔方 2024-05-22 11:23:40

CatalyzeSec 2024-05-22 09:56:00

瑞星ESM防病毒终端安全防护系统是一款集成了主机防病毒、防火墙、漏洞扫描、资产管理和行为审计等多项功能的终端安全产品。它服务于多个重要领域,包括政府机关、航空航天、电力能源、军队军工和金融等。典型用户包括中共中央办公厅、国务院办公厅、最高人民检察院等政府机构,西昌卫星发射基地、中国航天科工集团等航空航天单位,国家电网公司总部、中国长江电力等电力能源企业,以及国家开发银行、中国工商银行等金融机构。此外,还有多所高校如中央财经大学、南京大学等教育机构也在使用该系统。瑞星ESM通过其综合性能,为这些重要部门和单位提供了强有力的网络安全保障。

imBobby的自留地 2024-05-22 09:02:21

蜜罐就像做陷阱捕鸟时撒的一把小米,引诱不谙世事的小鸟走进陷阱。

Attacker安全 2024-05-22 08:06:44