TechTarget 原创

FireEye公司威胁研究小组发现Bad Rabbit勒索软件和“Backswing”之间的关联,FireEye将后者描述为“恶意JavaScript分析框架”。根据研究人员介绍,Backswing自2016年9月就被发现被用于网络,而最近有些“窝藏”该框架的一些网站被重定向到Bad Rabbit分布URL。

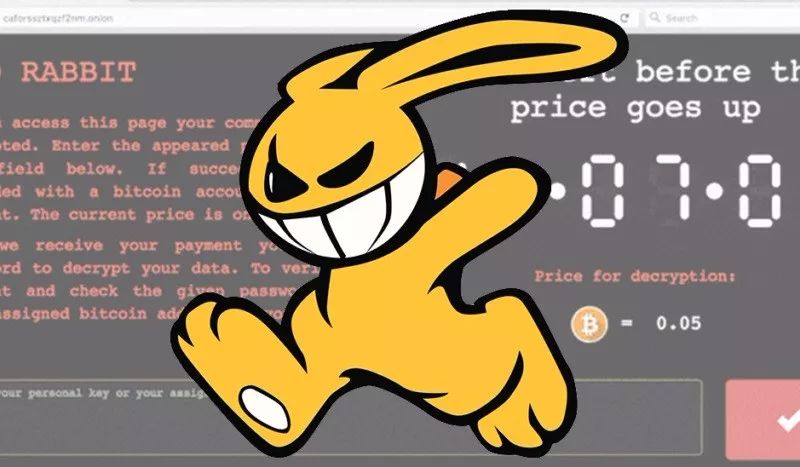

(图片来源于网络)

“恶意配置文件允许攻击者在部署有效载荷(在这种情况下是指Bad Rabbit‘flash更新’丢弃器)获取有关潜在受害者的更多信息,”FireEye研究人员写道,“而从受Backswing感染的网站分布来看,

其动机并不只是经济收益

。在过去一年,FireEye在受感染的土耳其网站和Montenegrin网站观察到这个框架。我们发现Backswing实例在乌克兰网站大幅增加,尤其是在2017年5月份。虽然有些托管Backswing的网站没有明确的战略联系,但这种部署模式表明战略赞助商可能是瞄准特定区域。”

研究人员补充说,通过Backswing收集有关目标的信息以及包含该框架的恶意网站不断增加都可能表明“攻击者可能在未来攻击中利用这些足迹”。

(图片来源于网络)

与此同时,卡巴斯基实验室研究人员发现Bad Rabbit勒索软件的漏洞,可能让受害者有机会在不支付赎金的情况下恢复加密数据。

卡巴斯基团队在一篇博客文章中写道,

Bad Rabbit勒索软件并不会泄露加密密钥,但该团队确实在代码中发现一个漏洞,该恶意软件不会从内存清除生成的密码,这让在进程终止前有机会来提取它。

“我们发现Bad Rabbit在加密受害者的文件后不会删除影子副本,”卡巴斯基研究人员写道,“这意味着如果可在感染之前启用影子副本,如果由于某些原因没有发生全磁盘加密,那么受害者则可通过标准Windows机制或第三方软件恢复加密文件的原始版本。”

802.11ax如何防御IoT安全漏洞?

实现勒索软件恢复?离线备份来帮忙

企业管理未来网络新形态:基于意图的网络