编者按

相信很多人听过“

暗网

”这个词,但真正亲密接触过的人或许并不多。很多犯罪分子通过

洋葱浏览器

(Tor Browser)完成肮脏的交易。遗憾的是,有关部门却很难追踪他们的蛛丝马迹。因此,洋葱浏览器逐渐成为暗网犯罪中主要使用的媒介。笔者会用2~3篇,介绍洋葱浏览器的运行原理,并通过两个实验介绍洋葱浏览器的取证方法。

一、洋葱浏览器的使用分布

由于Tor Browser下载使用便利,所以使用者范围相当广泛,小至一般民众基于个人隐私需求的使用,大至国家的军事用途使用。

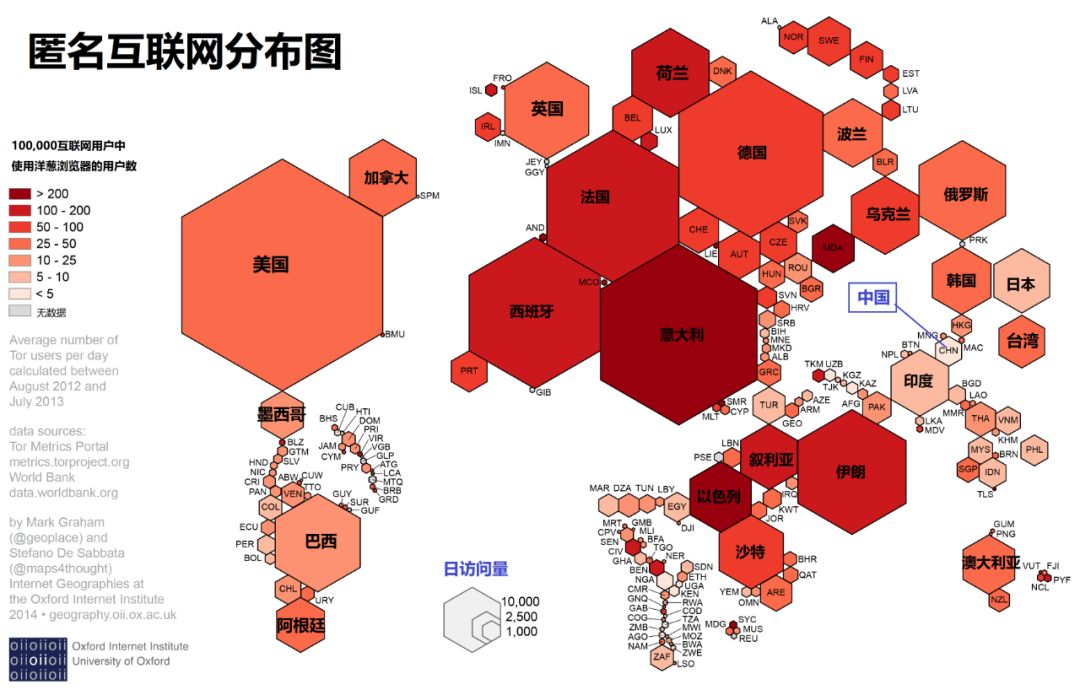

根据Oxford Internet Institute的研究,全球Tor使用者分布如图1所示。

▲图1 全球Tor使用者分布图(仅作部分翻译)

由图1可知,欧美地区的Tor使用者较多,且横跨国际,更可由图2得知目前的节点分布状况。Tor如此高度的使用率、广大的分布,再加上回溯源头困难的特性,无疑成为跨国网络犯罪的一大温床。

图2 目前节点的分布状况

一般使用者可以通过使用Tor,将自己的隐私信息隐藏,当然黑客也会运用这个特性来隐匿自己的行踪,增加电子取证人员调查的难度。于是,各种类型的网络犯罪也应运而生,最常见的莫过于暗网市场的非法交易,如毒品、枪械的黑市交易(暗网之非法行为详见图3),著名的“丝绸之路”犯罪团伙即是以Tor网络作为非法交易市场。

▲图3 暗网藏有的非法行为

暗网上的贩卖儿童广告

除此之外,殭尸网络(Botnet)利用洋葱作为最有效的网络攻击平台,勒索软件(Wannacry)利用洋葱作为支付赎金的方式等,众多的犯罪应用,使洋葱成为网络犯罪调查的一大重点。

二、洋葱路由的组成及运作

洋葱路由的组成包括

传送端

(Originator或Initiator)、

接收端

(Responder)、

目的端

(Destination)、

目录节点

(Directory Node(s))、

链/线路

(Circuit/Chain)、

入口节点

(Entry Node)、

出口节点

(Exit Node)以及

中继节点

(Relay Node(s))几个部分。

洋葱路由的运作方式如下所述,首先,其命名缘由在于讯信息会经一层一层的

非对称式加密

包装后,

形成类似洋葱形状的资料结构

,其层数取决于到目的端中间会经过的节点数。

其次,每经过一个节点,会将封包加∕解密,因此任一个节点都无法确切知道传送端与目的端的位置,使发送者达到匿名的效果,其过程可分为“网络拓朴建立”、“连结建立”、“信息传递”、“信息解密”等四大主要步骤,以下加以说明。

1、网络拓朴建立

确认网络拓朴已建立,相邻的网络拓朴有提供长期且稳定的连线的环境。

2、连结建立

第一步

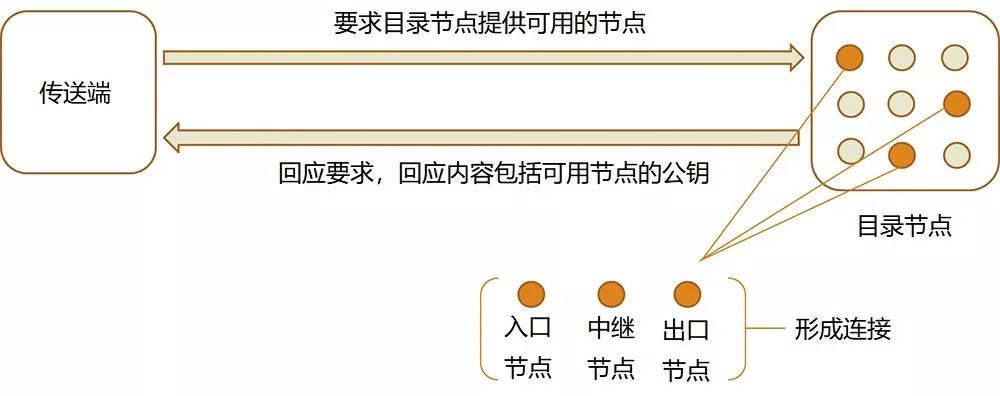

:传送端会由目录节点所提供的节点目录中选取一些节点,例如入口、中继、出口节点。

第二步

:目录节点同时也会传送给传送端,各个选取节点的公钥,以利后续进行非对称式加密使用,如图4所示。

图4 目录节点选取经过

第三步

:传送端也会传送会话密钥(Session Key)给选取节点,以利后续传送端与各节点传送信息时,所使用的对称式加密使用。

第四步

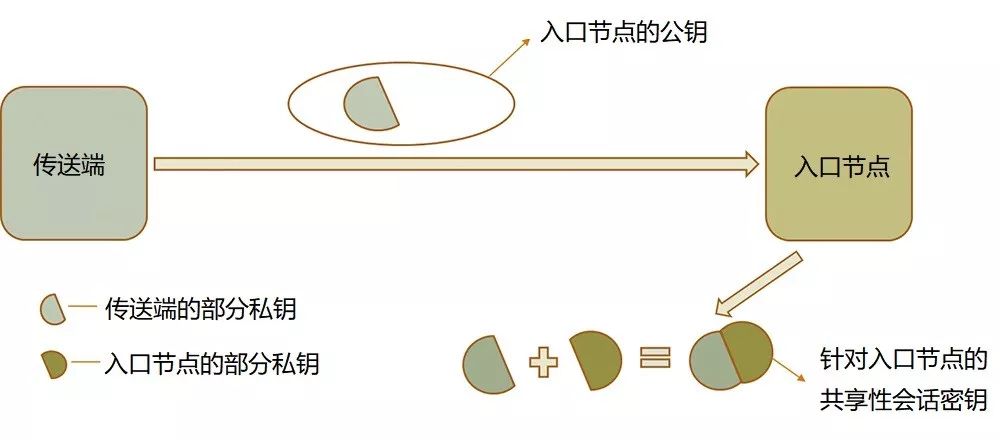

:传送端将本身的私钥结合入口节点的公钥加密后传送至入口节点,入口节点接收后进行解密,并将本身的私钥结合传送端的私钥,形成共享性会话密钥(Shared Session Key),如图5所示。

▲图5 共享性会话密钥形成经过

第五步

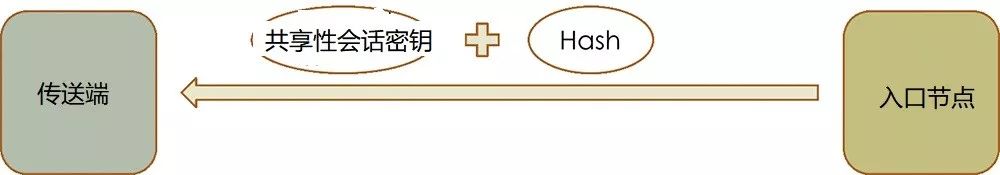

:入口节点将所得的共享性会话密钥进行Hash后,再将其Hash值连同共享性会话密钥一并回传回传送端,如图6所示。

图6 回传共享性会话密钥

第六步

:回传共享性对话金钥后,传送端与入口节点便建立连接。

第七步

:建立连线后,传送端可通过此连线,传送加密过的信息至链上的第二个节点,该信息将只有第二个节点可以解密。