第126期

(

2020.3.9

-2020.3.15)

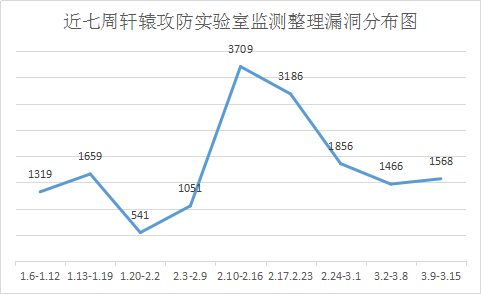

本期轩辕攻防实验室共收集、整理信息安全漏洞1568个,其中高危漏洞684个、中危漏洞826

个、低危漏洞58个,较上周相比较增加102个,同比增加6%。据统计发现sql注入

漏洞

是本期占比最大的漏洞。

图1 近7周漏洞数量分布图

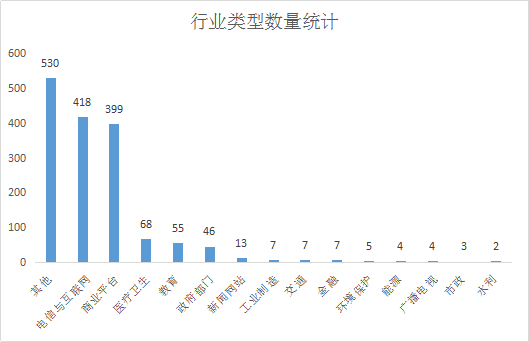

根据监测结果,本期轩辕攻防实验室共整理漏洞1568个,

其中

其他行业530个、

电信与互联网行业418个、

商业平台行业399个、

医疗卫生行业68个、教育行业55个、政府部门行业46个、

新闻网站行业13个、

交通行业7个

、金融

行业7个

、

工业制造7个

、

环境保护行业5个、能源行业4个、

广播电视行业4个、

水利行业2个

、市政

行业3个

,分布统计图如下所示:

图2 行业类型数量统计

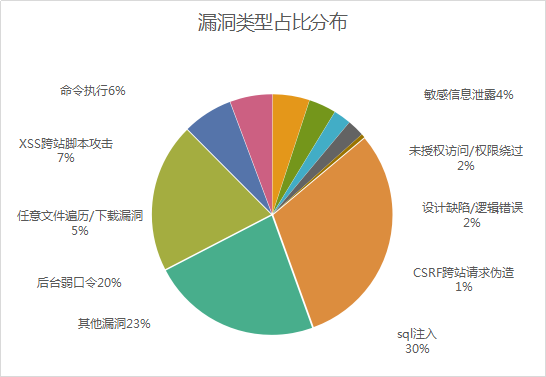

本期漏洞类型分布统计

本期

监测共有漏洞1568个,其中,漏洞数量位居首位的是

sql注入

漏洞占比30%

,漏洞数量位居第二的是

其他漏洞

占比23%

,位居第三的是

后台弱口令漏洞占比为20%

,这三种漏洞数量就占总数73

%,与上期相比较

,

sql注入漏洞

占比减少16

%

,发现其他

漏洞

数量占比减少1%

,

后台弱口令漏洞占比增加11%

;其他几种漏洞仅占总数的27%,这几种漏洞中,

xss跨站脚本攻击

漏洞占比7%、

敏感信息泄露漏洞占比4%、

设计缺陷/逻辑缺陷

漏洞

占比2%

、

任意文件遍历/下载漏洞占比5%、

未授权访问/权限绕过漏洞占比2%、命令执行漏洞占比6%、

CSRF跨站请求伪造漏洞占比1%。

本期

漏洞类型占比分布图如下:

图3 漏洞类型分布统计

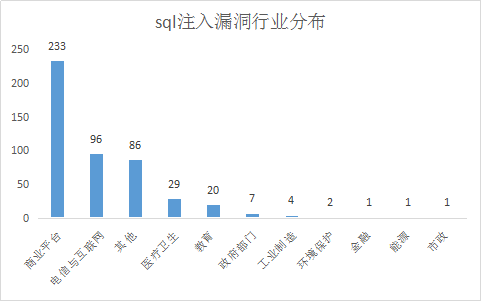

经统计,

sql注入

漏洞在其他行业存在较为明显。同时

sql注入

漏洞

也是

本期

漏洞类型统计中占比最多的漏洞,广大用户应加强对

sql注入

漏洞

的防范。sql注入

漏洞

在各行业分布统计图如下:

图4

其他漏洞行业分布统计

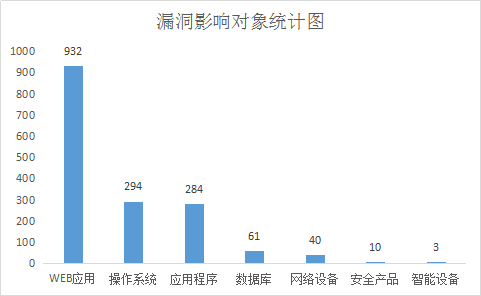

本期通用型漏洞按影响对象类型统计

WEB应用漏洞932个

、操作系统漏洞294个

、应用程序漏洞284

、

数据库漏洞61个、

网络设备漏洞40个、

安全产品漏洞10个、智能设备漏洞3个

。

图5 漏洞影响对象类型统计图

二、本期通用型产品公告

1

、

Microsoft

产品安全漏洞

Microsoft Windows Remote Desktop Gateway是一款基于Windows的远程桌面网关。Microsoft ASP.NET Core是一款跨平台开源框架。Microsoft Remote Desktop Client是一款远程桌面客户端。Microsoft Word是一套Office套件中的文字处理软件。Microsoft Dynamics Business Central是一套企业资源计划系统。Microsoft Windows是一套个人设备使用的操作系统。Microsoft Windows Server是一套服务器操作系统。本周,上述产品被披露存在远程代码执行漏洞,攻击者可利用漏洞执行任意代码。

收录的相关漏洞包括:Microsoft Windows Remote Desktop Gateway远程代码执行漏洞漏洞、Microsoft ASP.NET Core远程代码执行漏洞、Microsoft Windows SMBv3远程代码执行漏洞、Microsoft LNK远程代码执行漏洞、Microsoft Windows Remote Desktop Client远程代码执行漏洞(CNVD-2020-16712)、Microsoft Windows Graphics Device Interface远程代码执行漏洞、Microsoft Word远程代码执行漏洞(CNVD-2020-17174)、Microsoft Dynamics Business Central远程代码执行漏洞。上述漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0609

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0603

https://www.microsoft.com/

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2020-0729

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2020-0734

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2020-0883

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2020-0851

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2020-0905

2

、

Cisco

产品安全漏洞

Cisco Integrated Management Controller(IMC)是一套用于对UCS(统一计算系统)进行管理的软件。Cisco WebEx Network Recording Player是用于回放在在线会议参加者的计算机上记录的WebEx会议记录的应用程序。Cisco Webex Player是Cisco的用于播放视频会议记录的播放器。Cisco Nexus 9000 Series Fabric Switches是一款9000系列光纤交换机。Cisco Smart Software Manager On-Prem是一款用于Cisco产品许可证管理的组件。Cisco IOS XR Software是美国思科(Cisco)公司的IOS软件系列(包括IOS T、IOS S和IOS XR)中的一套完全模块化、分布式的网络操作系统。Cisco Firepower Threat Defense(FTD)是一套提供下一代防火墙服务的统一软件。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞提升权限,执行任意代码或造成拒绝服务等。

收录的相关漏洞包括:Cisco Integrated Management Controller权限提升漏洞、Cisco Webex Network Recording Player和Cisco Webex Player缓冲区溢出漏洞(CNVD-2020-16482、CNVD-2020-16484)、Cisco Nexus 9000 Series Fabric Switches缓冲区溢出漏洞、Cisco Smart Software Manager On-Prem信任管理漏洞、Cisco IOS XR Software中Cisco Discovery协议格式字符串漏洞、Cisco NX-OS Software中Cisco Discovery协议远程代码执行漏洞、Cisco Firepower Threat Defense访问控制错误漏洞。其中,除“Cisco Firepower Threat Defense访问控制错误漏洞”外,其余漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190821-imc-privilege

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190807-webex-player

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190807-webex-player

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190821-frpwr-td-info

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCvp92121

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-on-prem-static-cred-sL8rDs8

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200205-iosxr-cdp-rce

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200205-nxos-cdp-rce

3

、

Google

产品安全漏洞

Android是美国谷歌(Google)和开放手持设备联盟(简称OHA)的一套以Linux为基础的开源操作系统。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞获取敏感信息,提升权限,执行代码。

收录的相关漏洞包括:Google Android Media Framework代码执行漏洞(CNVD-2020-16074)、Google Android Framework竞争条件问题漏洞、Google Android System越界读取漏洞、Google Android System信息泄露漏洞(CNVD-2020-17105、CNVD-2020-17107、CNVD-2020-17111、CNVD-2020-17113、CNVD-2020-17114)。其中,除“Google Android System信息泄露漏洞(CNVD-2020-17107、CNVD-2020-17113、CNVD-2020-17114)” 外,其余漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://source.android.com/security/bulletin/2020-03-01

https://source.android.com/security/bulletin/pixel/2020-03-01

https://source.android.com/security/bulletin/2020-03-01

https://source.android.com/security/bulletin/2020-03-01

https://source.android.com/security/bulletin/2020-03-01

https://source.android.com/security/bulletin/2020-03-01

https://source.android.com/security/bulletin/pixel/2020-03-01

https://source.android.com/security/bulletin/pixel/2020-03-01

4

、

Qualcomm

产品安全漏洞

Qualcomm MDM9206、MDM9607、MDM9640、MDM9650、MDM9607、MSM8996AU、QCA6574AU等都是一款中央处理器(CPU)产品。SDX24是一款调制解调器。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞获取受影响组件敏感信息,导致

缓冲

区溢出或堆溢出

https://www.cnvd.org.cn/flaw/show/CNVD-2020-17114

等。

收录的相关漏洞包括:多款Qualcomm产品信息泄露漏洞(CNVD-2020-16056)、多款Qualcomm产品GSNDCP Module缓冲区溢出漏洞、多款Qualcomm产品WLAN组件缓冲区溢出漏洞、多款Qualcomm产品缓冲区溢出漏洞(CNVD-2020-16052、CNVD-2020-16064、CNVD-2020-16068、CNVD-2020-16070、CNVD-2020-16071)。其中,除“多款Qualcomm产品缓冲区溢出漏洞(CNVD-2020-16064)、多款Qualcomm产品WLAN组件缓冲区溢出漏洞”外,其余漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.qualcomm.com/company/product-security/bulletins/december-2019-bulletin