作者:Andra Zaharia是丹麦Heimdal Secruity公司的安全宣传官,2011年以来,Heimdal Security就在一直开发新技术,并提供安全情报信息,保护350000多个用户防御网络犯罪攻击和数据安全泄密事件。

网络犯罪分子正在往市场发布大量的勒索软件。

Uiwix勒索信

WannaCry也许消停了,但勒索软件这次大爆发还没有完。

正如我们在昨天的警报中担心的那样,名为Uiwix的另一个勒索软件变种已开始传播开来,它钻了Windows SMBv1和SMBv2中WannaCry所利用的同一个安全漏洞的空子。网络犯罪分子在迅速整合安全漏洞,尤其是在他们像“永恒之蓝”漏洞那样有望感染大量目标的时候。

不出所料,这个变种不包括killswitch域名,而WannaCry含有该域名。

我们猜测,这是随后会涌现的众多变种中的第一个,它们旨在钻这个漏洞的空子,并且感染尽可能多的设备,直到受害者打上必要的补丁。与WannaCry一样,Uiwix也具有自我复制功能。

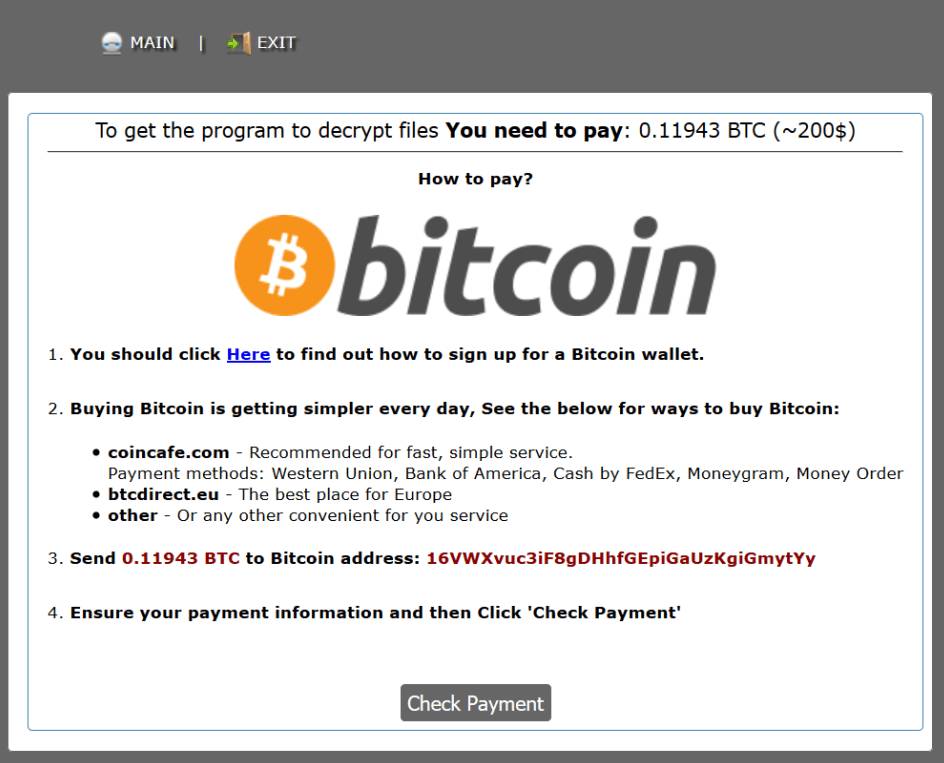

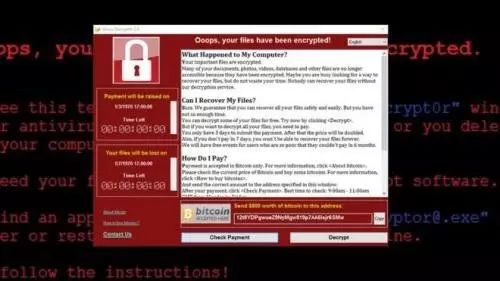

Uiwix的工作原理与其他勒索恶意一模一样。加密开始后,它将.uiwix扩展名添加到所有被感染文件。另外,它会投放一个名为“_DECODE_FILES.txt”的文本文件,该文件含有要求支付赎金以解密内容的信息。

该文本文件的内容如下:

>> ALL YOUR PERSONAL FILES ARE DECODED

Your personal code: [% unique ID%]

To decrypt your files, you need to buy special software.

Do not try to decode or modify files, it may be broken.

To restore data, follow the instructions!

You can learn more at this site:

https://4ujngbdqqm6t2c53.onion [.] two

https://4ujngbdqqm6t2c53.onion [.] cab

https://4ujngbdqqm6t2c53.onion [.] Now

If a resource is unavailable for a long time to install and use the tor browser.

After you start the Tor browser you need to open this link http://4ujngbdqqm6t2c53[.]onion

相关的TOR链接将受害者引到支付入口,收取0.11943个比特币,相当于约218美元。

Uiwix带来的威胁比WannaCry勒索软件还要大,原因在于它不包括kill switch域名;该域名被封阻后,就可以遏止传播。由于没有回拨(dial back)选项要封阻,眼下唯一的防御方法就是给受影响的操作系统打补丁(昨天的警报中已列出来)。

由于分析工作还在进行中,我们不久会添加关于攻陷指标(IoC)、指挥与控制服务器(C&C)、感染数量及受影响国家的更多详细信息。

此外,研究人员已经发现了一个同样不含有kill switch域名的WannaCry变种。

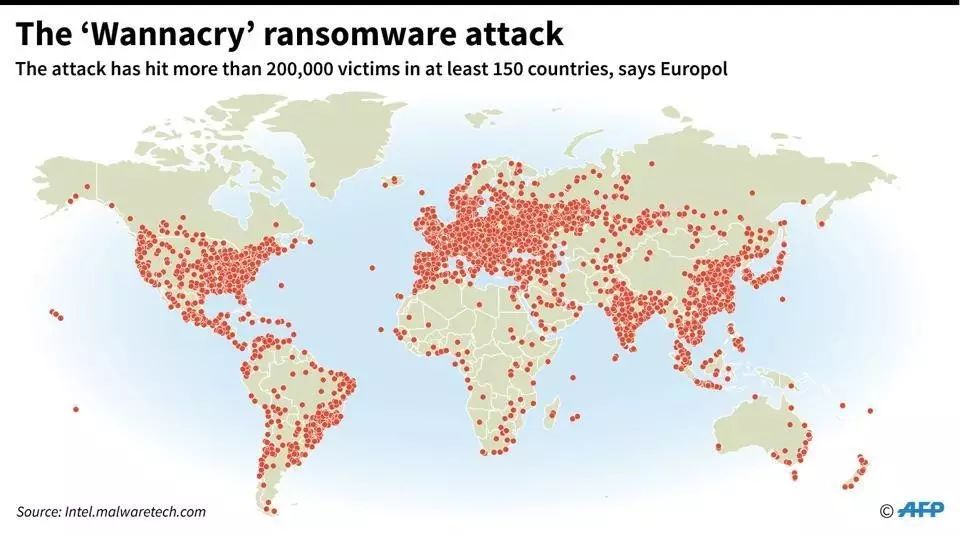

此外,Europol还证实,该威胁在逐级升级,感染数量不断增加。它现在已感染了“150个国家的200000多个受害者。”

这个勒索软件大爆发背后的原因

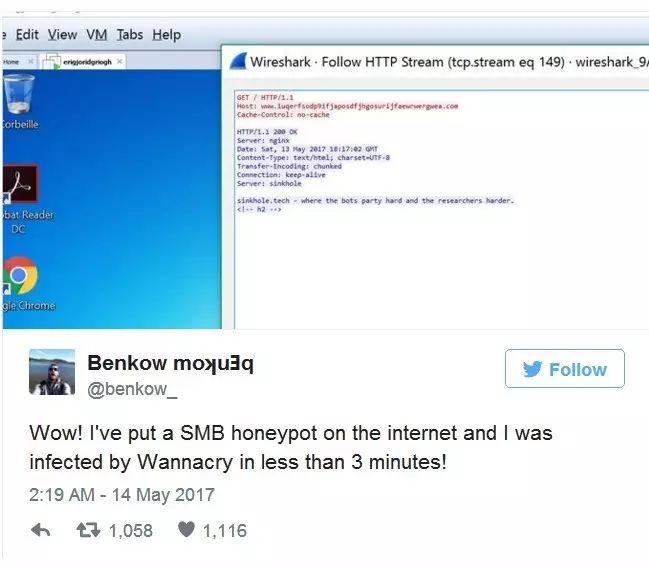

这次勒索软件攻击的范围极其广泛,原因是它钻了Windows SMBv1和SMBv2中的各种安全漏洞,大多数用户对它们并没有打上补丁,尽管微软在2017年3月已发布了危急补丁。

SMB(服务器消息块协议)

这是一种文件共享协议,让操作系统和应用程序可以读取数据,并将数据写入到系统。它还让系统可以向服务器请求服务。

来源:http://searchnetworking.techtarget.com/definition/Server-Message-Block-Protocol

该协议是作为一种应用层网络协议来运行的,它用于为用户提供共享访问权,以便访问连接至本地网络的文件、打印机及其他设备。

在过去的4个月,网络安全研究人员以及US-CERT先后警告:该协议会将系统暴露在远程代码执行和拒绝服务等安全漏洞面前。

如果该协议被启用,即便系统使用SMB v2或v3,攻击者也轻而易举就能钻网络中这些安全漏洞的空子;如果攻击者可以将通信协议降级至SMB v1,就能钻系统的空子。这时候,针对启用Windows SMB v1的系统的中间人攻击就成了个问题,即便该系统并没有被使用。

来源:http://searchsecurity.techtarget.com/answer/How-can-users-tell-if-Windows-SMB-v1-is-on-their-systems

打该补丁依赖每个用户和系统管理员,还依赖硬件基础设施以及花钱将软件升级到最新版本。这需要所有公司行动一致,这就是为什么像这样的安全漏洞留下了网络犯罪分子经常趁虚而入的后门。

然而,我们之前从来没有见过这么严重的攻击。

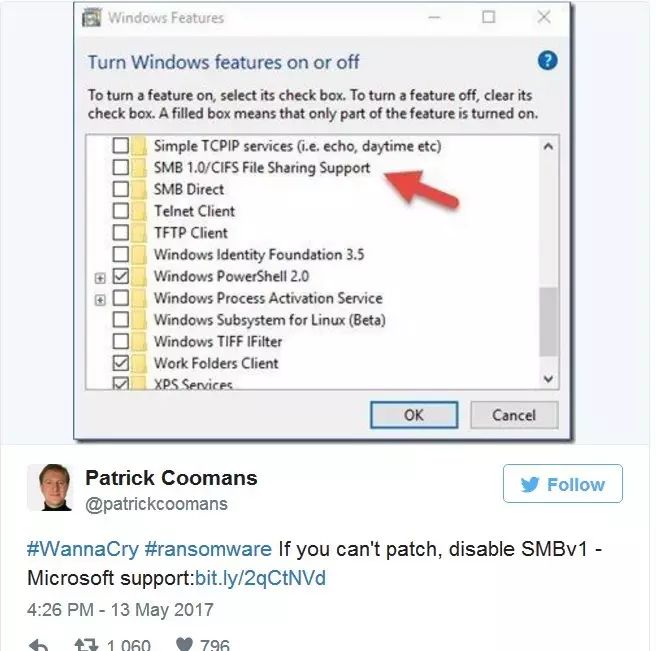

如果你不能给系统打补丁,就要确保禁用了Windows SMBv1:

这里是微软的一个实用链接:如何启用和禁用Windows和Windows Server中的SMBv1、SMBv2和SMBv3,详见https://support.microsoft.com/en-us/help/2696547/how-to-enable-and-disable-smbv1,-smbv2,-and-smbv3-in-windows-vista,-windows-server-2008,-windows-7,-windows-server-2008-r2,-windows-8,-and-windows-server-2012。

然而,US-CERT劝告用户和管理员还要确保自己“针对所有边界设备,在网络边界阻止所有版本的SMB,为此封阻TCP端口445。”

这种攻击会发生的另一个途径是,一台易受攻击的PC连接到公共无线网络后,直接上网,然后为企业网络构建VPN。这可能会让感染范围进一步扩大开来!

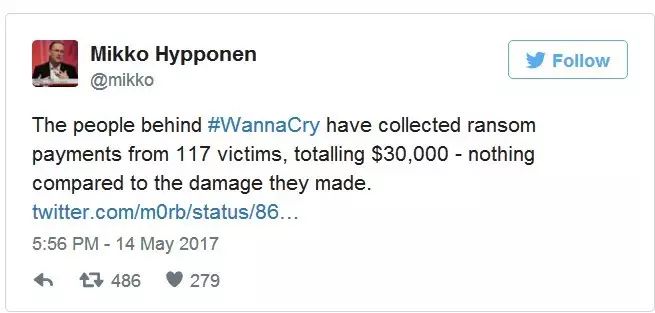

到目前为止,WannaCry背后的网络犯罪分子已牟利26000美元,但是许多公司和公共组织遭受的损失远不止赎金本身。这就是为什么预防在将来起到了至关重要的作用。

先发制人的安全措施有多重要怎么强调都不为过,因而防止WannaCry、Uiwix及其他勒索软件变种在你的计算机上或网络中自我复制。

确保你的端点打上了补丁,将那些未安装最新更新版的计算机隔离开来,并限制对SMB的访问,同时确保你在运行有效的反恶意软件和反病毒防护工具。

关于WannaCry详细信息:150个国家遭受攻击:公安、石油、银行、学校等中枪!

由于本次Wannacry蠕虫事件的巨大影响,微软总部刚才决定发布已停服的XP和部分服务器版特别补丁https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

360公司免疫工具下载链接:http://b.360.cn/other/onionwormimmune

360公司专杀工具下载链接:http://b.360.cn/other/onionwormkiller

360公司勒索蠕虫病毒文件恢复工具下载链接:https://dl.360safe.com/recovery/RansomRecovery.exe

华尔街日报消息:周末席卷全球的“勒索”病毒至少让150个国家的企业、医院和政府机构中招,执法部门警告说,周一上班后,这种病毒很可能继续扩散。

这是近十年来全球最受关注的一次电脑蠕虫病毒爆发,调查人员正在深入追查幕后黑手,世界各地的机构也在设法弥补攻击造成的损失。欧洲刑警组织(Europol)估计,至少有20万的个人终端沦为受害者,中国有关部门则认为全球受感染的个人终端最高可达100万。

欧洲刑警组织负责人Rob Wainwright在接受英国电视频道ITV采访时说,这是一次前所未见的攻击,在全球的波及范围史无前例。

法国汽车制造商雷诺公司(Renault SA)是此次攻击中知名度最高的企业之一,该公司被迫关闭了欧洲各地的工厂。

此次网络攻击涉及一个名为WannaCry的勒索软件,这种病毒在感染电脑后能够迅速扩散,被感染的电脑的文件将被加密,用户只有交纳比特币(一种难以追踪的网络货币)作为赎金才能将文件解密。

到目前为止,这种病毒还没有对硬件本身造成破坏。如果用户备份了数据,长期损失可能有限。但为了抵御或减缓病毒传播,一些受攻击的目标不得不关闭整个系统。

目前已有几十家英国医院和医护机构的电脑受到感染,但英国官员表示,尚无迹象显示电脑系统瘫痪使患者面临极大危险。官员们还表示,病患资料未被盗走。德国铁路运输公司Deutsche Bahn AG表示,尽管遭到网络攻击,但列车照常运行,不过该公司正竭尽全力恢复电脑系统。美国联邦快递集团(FedEx Co., FDX)也中招。

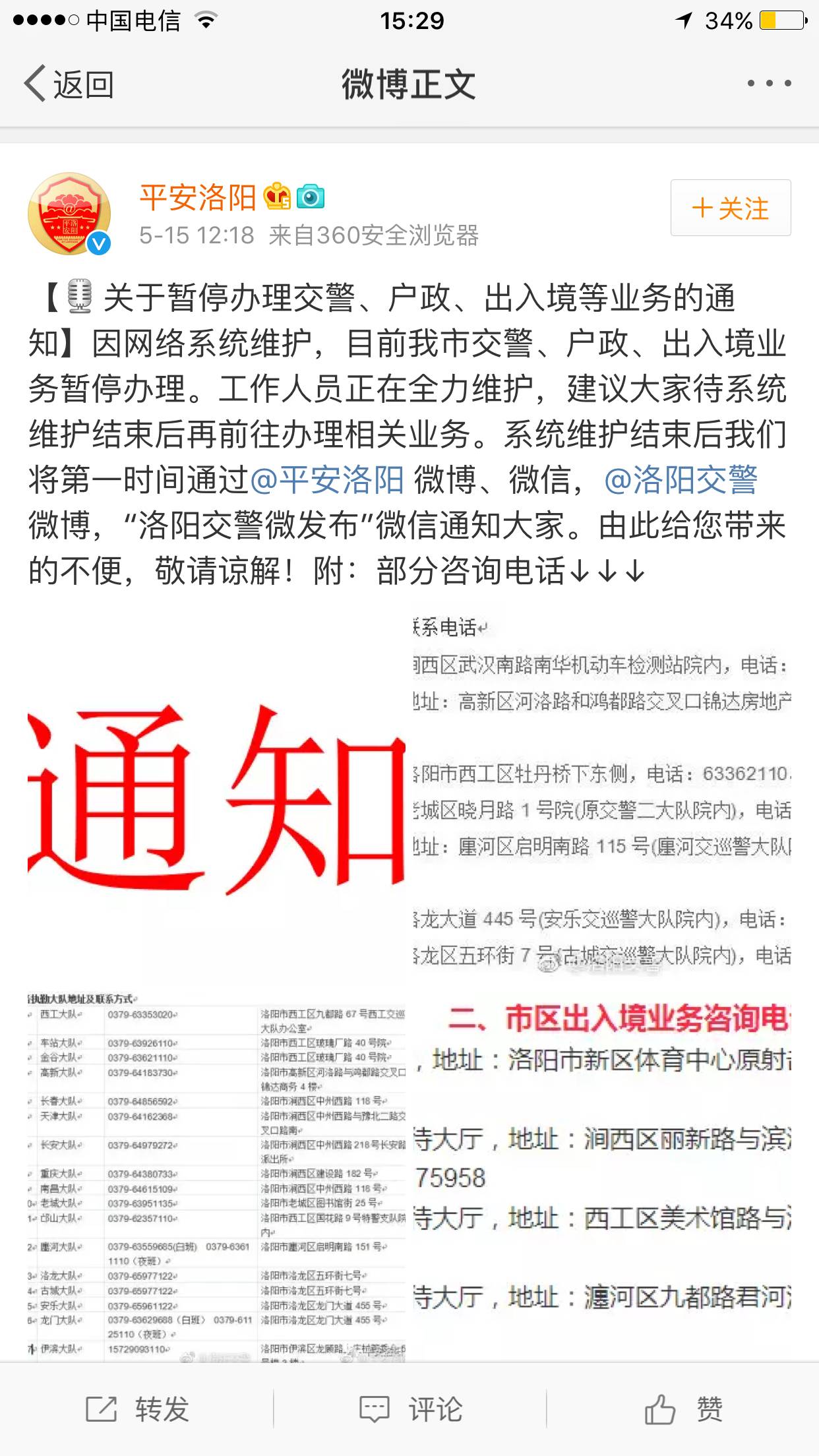

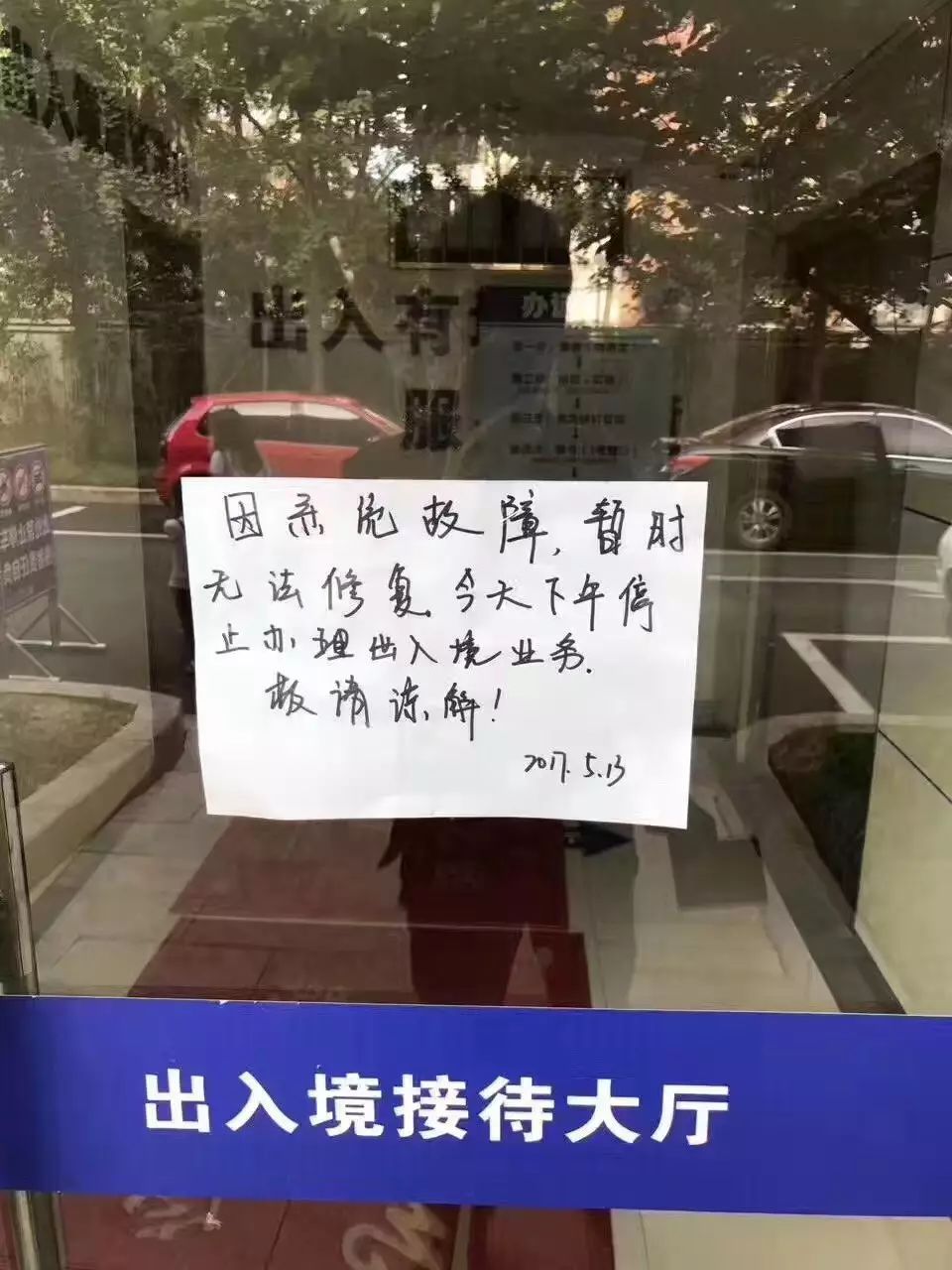

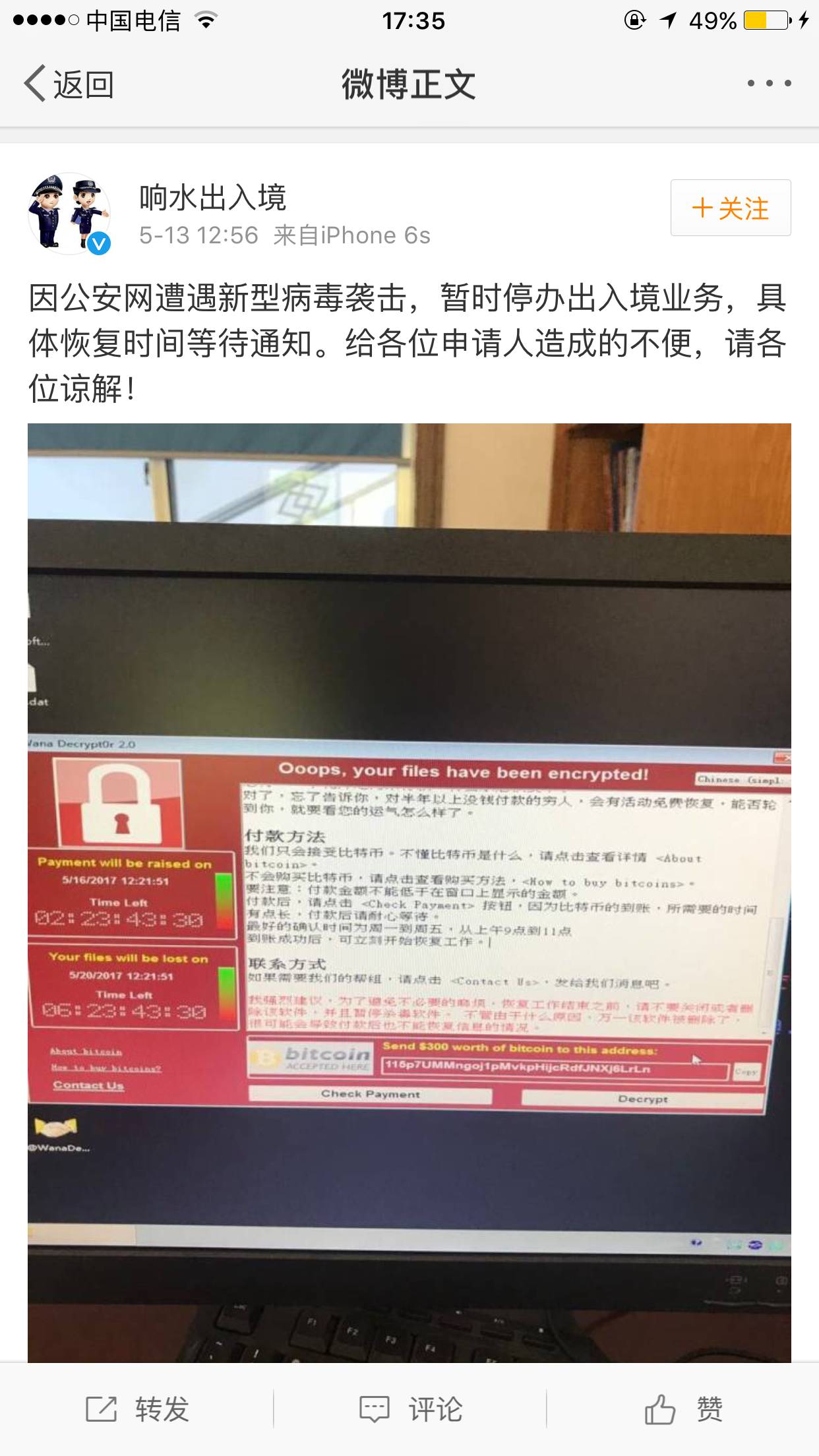

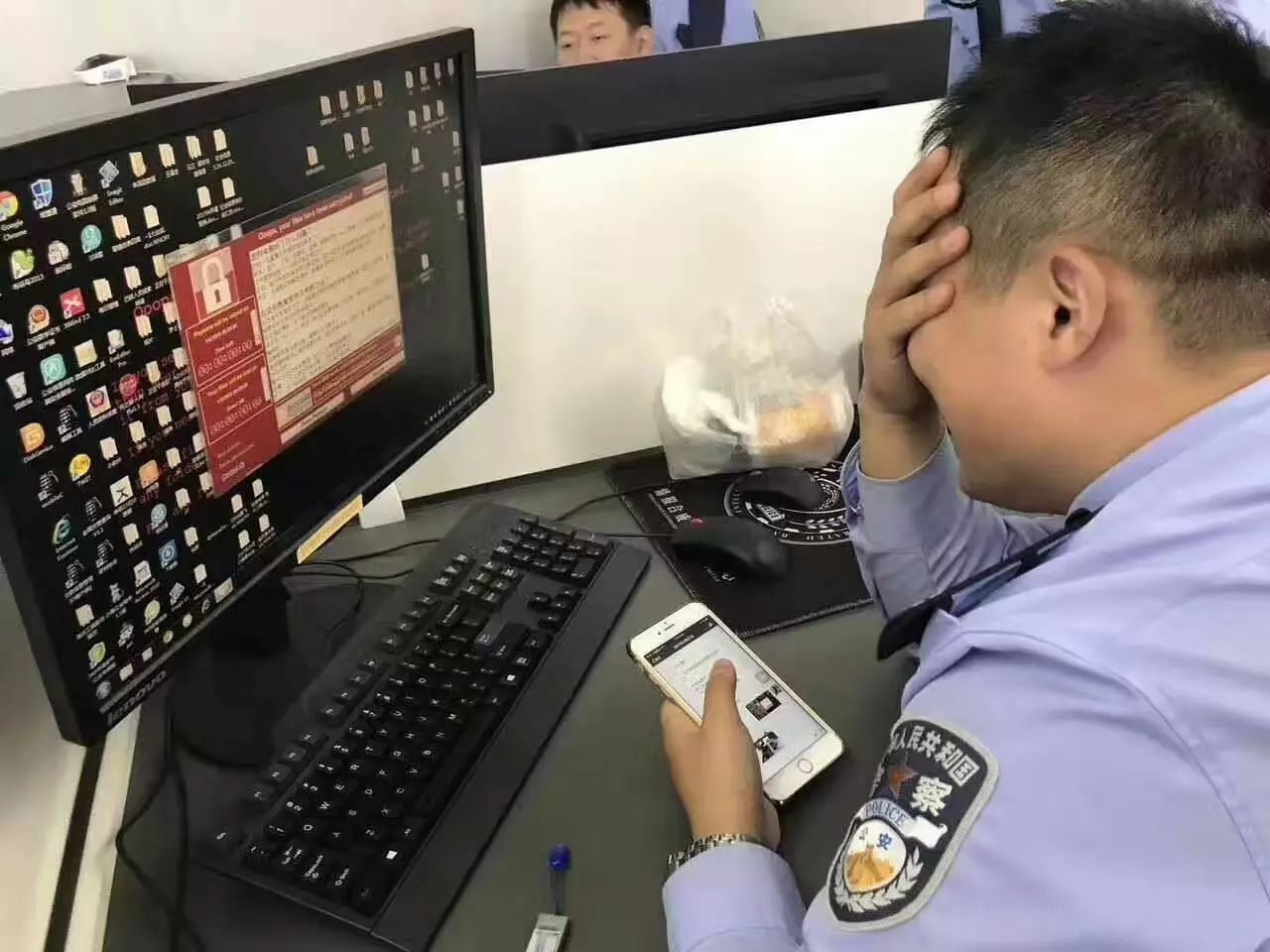

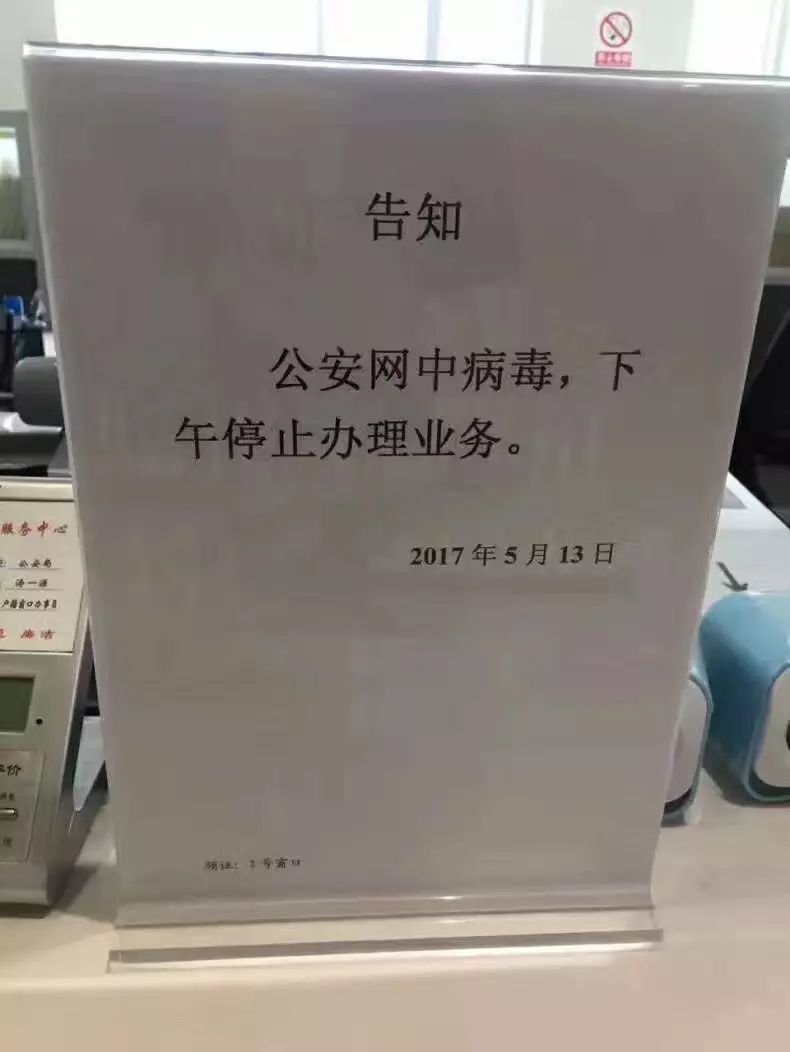

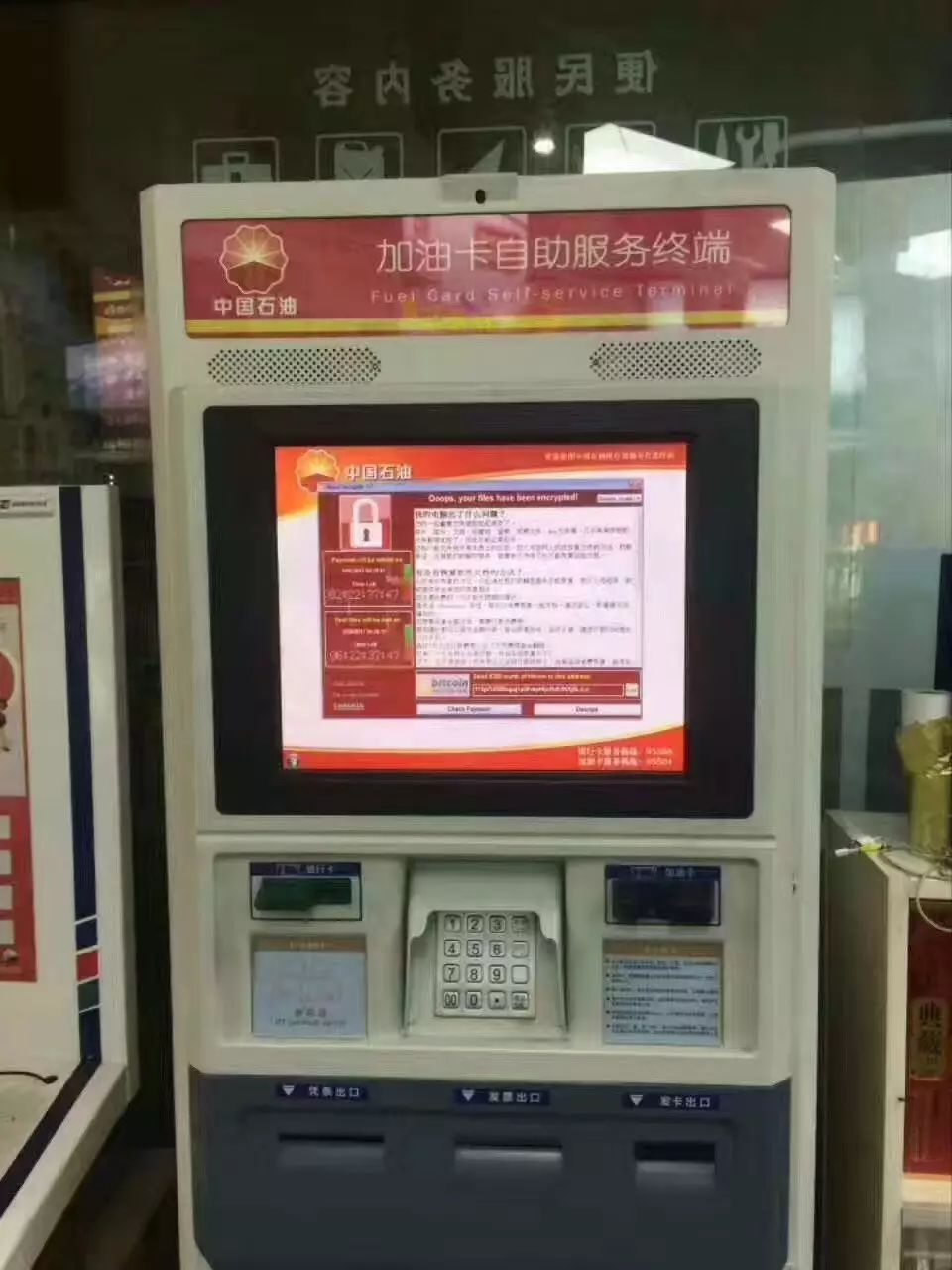

中国江苏省盐城市(上海以北约322公里)的响水县公安局出入境管理大队透过官方微博表示,由于公安网遭遇勒索病毒袭击,暂时停办出入境业务。中国石油天然气集团公司(China National Petroleum Corp.)运营的部分加油站也因遭受病毒袭击而暂时关闭。

据俄新社(RIA)报道,俄罗斯央行称国内银行已成为攻击目标。据报道,俄罗斯第一大银行俄罗斯储蓄银行(Sberbank)上周五晚间表示自己的网络基础设施成为攻击目标,但他们有效抵御了攻击。俄罗斯内政部称,约有1,000台电脑受到影响,但只限于局部地区。

英国国家网络安全中心(National Cyber Security Center)周日表示,没有再出现上周五那样的攻击,但病毒可能继续在网络内部传播。

该机构还表示,这意味着新一周的工作开始后,在英国和其他国家和地区可能出现更多大规模的勒索软件攻击事件。

计算机专家表示,在发现并激活了勒索病毒代码中内嵌的“应急开关”(Kill Switch)后,病毒蔓延的速度在周末减缓。但几乎没有人相信病毒已完全停止扩散,且一位安全专家周日晚些时候已发现至少有一种新的变种,虽然这种变种传播速度较慢,但不受“应急开关”影响。

相比欧洲和亚洲,美国中招程度似乎较轻,但美国联邦调查局(Federal Bureau of Investigation)、美国国家安全局(National Security Agency)和美国国土安全部(Department of Homeland Security)依然严阵以待。一位政府官员周日表示,周五夜间和周六早晨,特朗普(Donald Trump)的国土安全和反恐顾问Tom Bossert在白宫与多位内阁成员召开了紧急会议。

政府部门已展开针对病毒始作俑者的全球大搜捕,这是一次复杂的国际调查行动,对合作和情报共享的要求不亚于应对大型恐怖袭击。

安全专家追踪到少量比特币交易,他们表示,这些交易可能与勒索病毒索要的赎金有关。无法判定有多少公司在交纳赎金,交付给谁。与银行和其他金融账户不同的是,比特币账户理论上讲无法追踪到所有者。

此次攻击利用的是微软(Microsoft Co., MSFT)部分软件中存在的安全漏洞,这些软件要么太老,安全补丁已不支持,要么用户没有安装安全补丁更新。微软周日表示,攻击中使用的软件工具来自从美国国家安全局窃取的代码。美国国家安全局对此不予置评。

遭到攻击的电脑均未安装微软3月14日针对这一病毒发布的软件补丁,这些电脑可能运行不再接收软件更新的老版本微软Windows,也可能是公司未能及时安装该软件。(Nick Kostov / Jenny Gross / Stu Woo)

日立称全球网络攻击波及其电邮系统:日立成为周末席卷全球的网络攻击的最新受害者,其日本和海外分支均报告系统故障。日立表示,系统故障影响到员工的电邮收发。日立发言人说,问题尚未解决,公司正在调查恶意软件造成的全部损失。

该勒索软件已被确认为是WannaCry

洛阳关于暂停办理交警、户政、出入境等业务的通知

因网络系统维护,目前我市交警、户政、出入境业务暂停办理。工作人员正在全力维护,建议大家待系统维护结束后再前往办理相关业务。系统维护结束后我们将第一时间通过@平安洛阳 微博、微信,@洛阳交警 微博,“洛阳交警微发布”微信通知大家。由此给您带来的不便,敬请谅解!

中毒的德国火车站屏幕。。

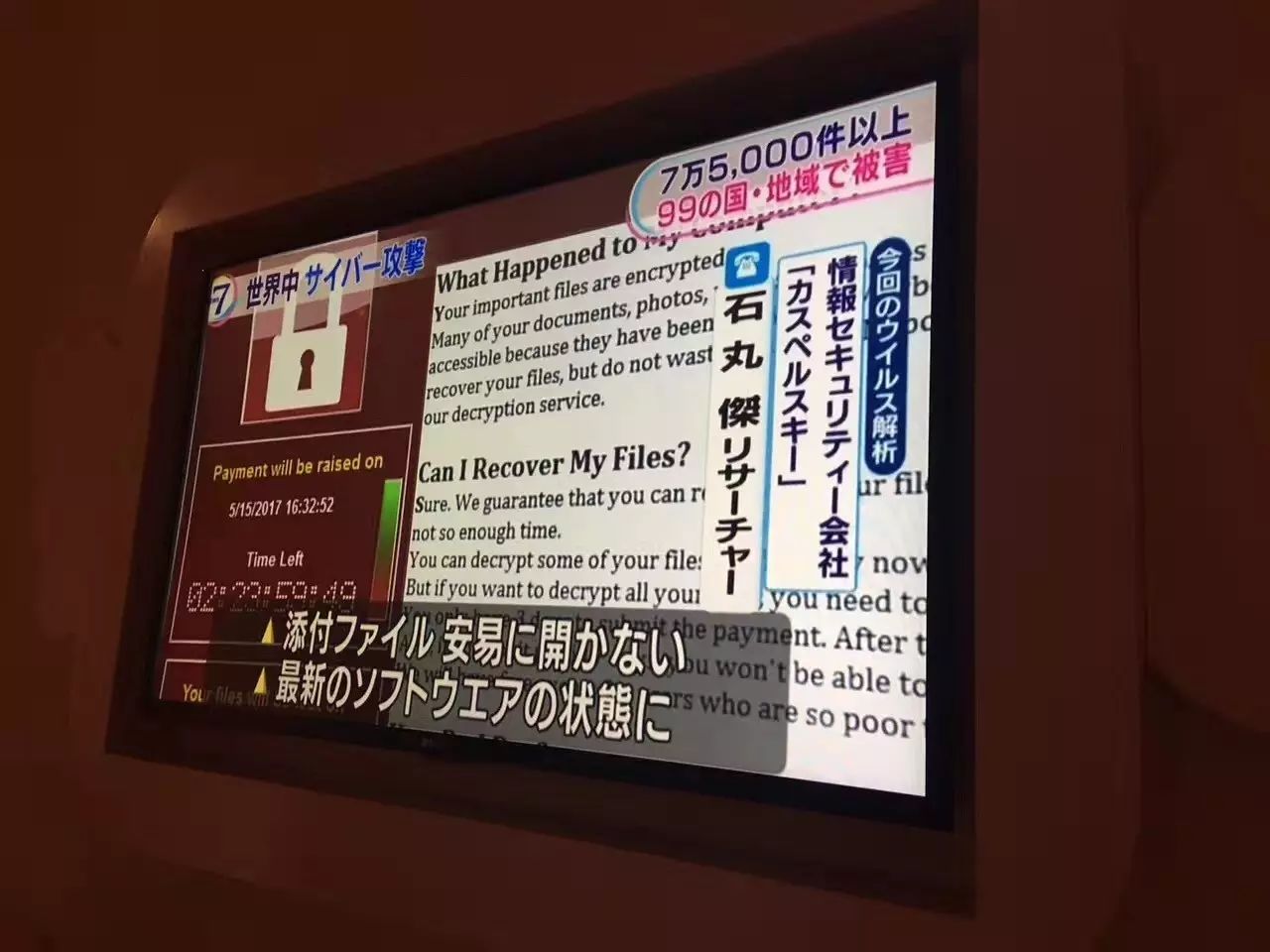

日本电视台。。。

某出入境大厅

响水出入境官方微博公告

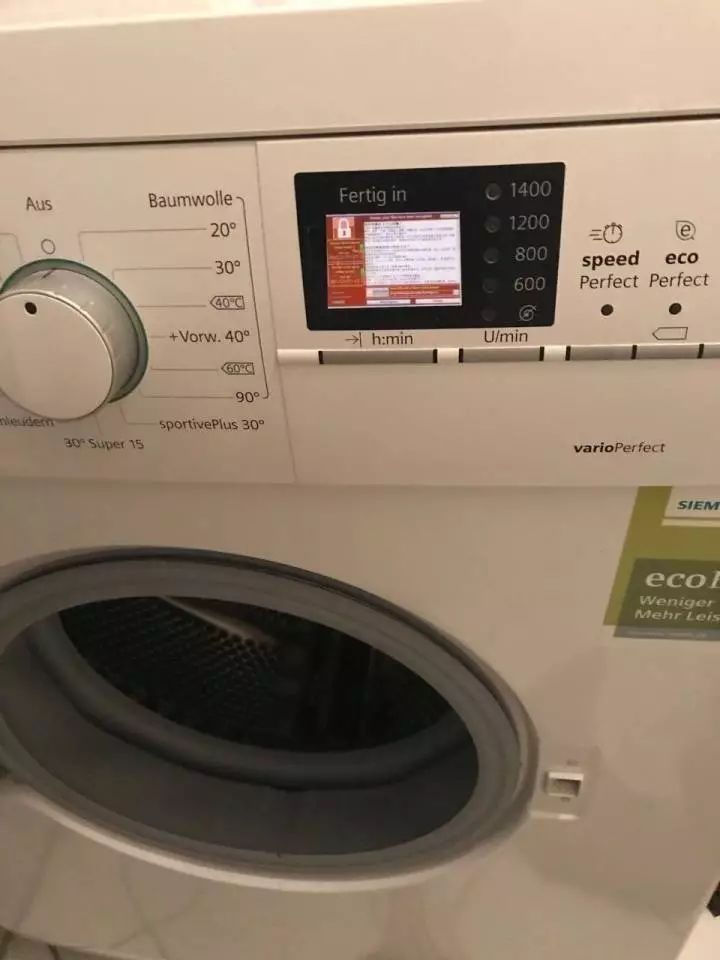

这个。。。这个。。。。

某银行ATM

某机场

中枪的联网设备

加油站。。。

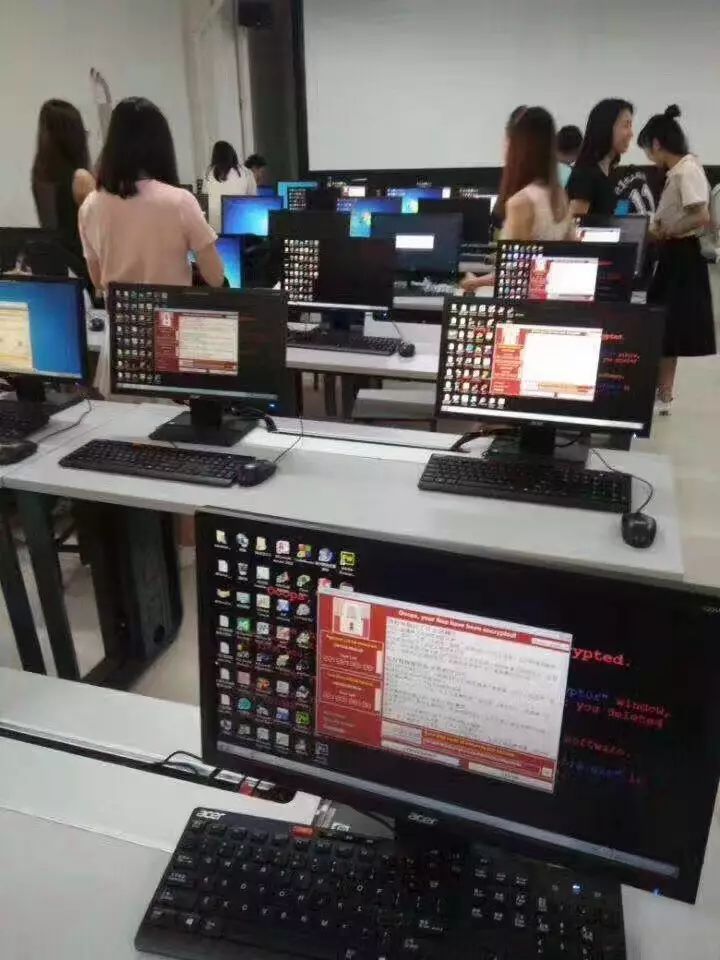

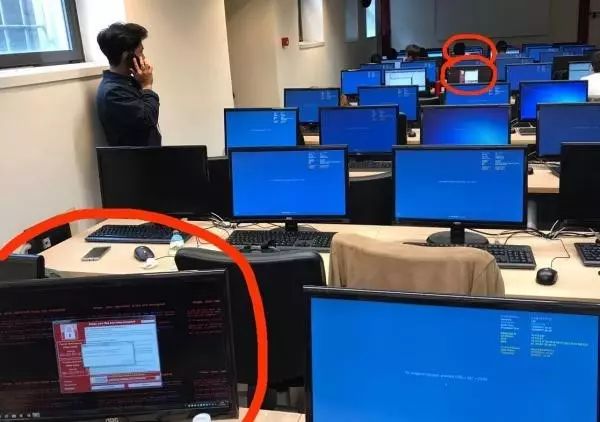

看来只能下课了。。。

朝鲜逃过此劫。。。

勒索者很有幽默感

最新消息9:勒索病毒波及中石油:2万座加油站断网 35小时恢复8成

每经实习记者 苏杰德 每经编辑 文多

5月13日上午,《每日经济新闻》记者独家报道,全国包括北京、上海、重庆、成都等多个城市的部分中国石油旗下加油站在当日凌晨突然出现断网,而因断网一时无法使用支付宝、微信、银联卡等联网支付方式,只能使用现金支付,不过,加油站加油业务可正常运行。

5月14日午间,中国石油相关负责人向《每日经济新闻》记者回应称,中国石油紧急应对比特币勒索病毒影响。5月12日22:30左右,因全球比特币勒索病毒爆发,该公司所属部分加油站正常运行受到波及。病毒导致加油站加油卡、银行卡、第三方支付等网络支付功能无法使用,加油及销售等基本业务运行正常,加油卡账户资金安全不受影响。

5月13日1:00,为确保用户数据安全和防止病毒扩散,中国石油紧急中断所有加油站上连网络端口,并会同有关网络安全专家连夜开展处置工作,全面排查风险,制定技术解决方案。5月13日13:00,根据现场验证过的技术解决方案,开始逐站实施恢复工作。

中国石油方面称,截至5月14日12:00,中国石油80%以上加油站已经恢复网络连接,受病毒感染的加油站正在陆续恢复加油卡、银行卡、第三方支付功能。14日13:00左右,记者从北京中国石油华威路加油站了解到,该站已经恢复了第三方支付。

近日,全球范围内大面积发生勒索病毒攻击事件,国内部分校园网也受到波及。值得注意的是,加油站外部支付需使用外网,而加油业务在内网运行。有网络安全专家分析称,从理论上,这次攻击只针对windows系统,石油系统及工业互联网不会被波及,除非有专门的针对这一系统的病毒被开发。

最新消息8:紧急通报:勒索病毒现变种 传播速度或更快

来源:国家网络与信息安全信息通报中心

国家网络与信息安全信息通报中心紧急通报:监测发现,在全球范围内爆发的WannaCry勒索病毒出现了变种:WannaCry2.0,与之前版本的不同是,这个变种取消了Kill Switch,不能通过注册某个域名来关闭变种勒索病毒的传播,该变种传播速度可能会更快。

请广大网民尽快升级安装Windows操作系统相关补丁,已感染病毒机器请立即断网,避免进一步传播感染。

北京市委网信办、北京市公安局、北京市经信委联合发出《关于WannaCry勒索蠕虫出现变种及处置工作建议的通知》。《通知》指出,有关部门监测发现,WannaCry 勒索蠕虫出现了变种:WannaCry 2.0,与之前版本的不同是,这个变种取消了所谓的Kill Switch,不能通过注册某个域名来关闭变种勒索蠕虫的传播。该变种的传播速度可能会更快,该变种的有关处置方法与之前版本相同,建议立即进行关注和处置。

关于WannaCry 勒索蠕虫出现变种及处置工作建议的通知

各有关单位:

有关部门监测发现,WannaCry 勒索蠕虫出现了变种:WannaCry 2.0,与之前版本的不同是,这个变种取消了所谓的Kill Switch,不能通过注册某个域名来关闭变种勒索蠕虫的传播。该变种的传播速度可能会更快,该变种的有关处置方法与之前版本相同,建议立即进行关注和处置。

一、请立即组织内网检测,查找所有开放445 SMB服务端口的终端和服务器,一旦发现中毒机器,立即断网处置,目前看来对硬盘格式化可清除病毒。

二、目前微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请尽快为电脑安装此补丁,网址为https://technet.microsoft.com/zh-cn/library/security/MS17-010;对于XP、2003等微软已不再提供安全更新的机器,建议升级操作系统版本,或关闭受到漏洞影响的端口,可以避免遭到勒索软件等病毒的侵害。

三、一旦发现中毒机器,立即断网。

四、启用并打开“Windows防火墙”,进入“高级设置”,在入站规则里禁用“文件和打印机共享”相关规则。关闭UDP135、445、137、138、139端口,关闭网络文件共享。

五、严格禁止使用U盘、移动硬盘等可执行摆渡攻击的设备。

六、尽快备份自己电脑中的重要文件资料到存储设备上。

七、及时更新操作系统和应用程序到最新的版本。

八、加强电子邮件安全,有效的阻拦掉钓鱼邮件,可以消除很多隐患。九、安装正版操作系统、Office软件等。

北京市委网信办

北京市公安局

北京市经信委

2017年5月14日

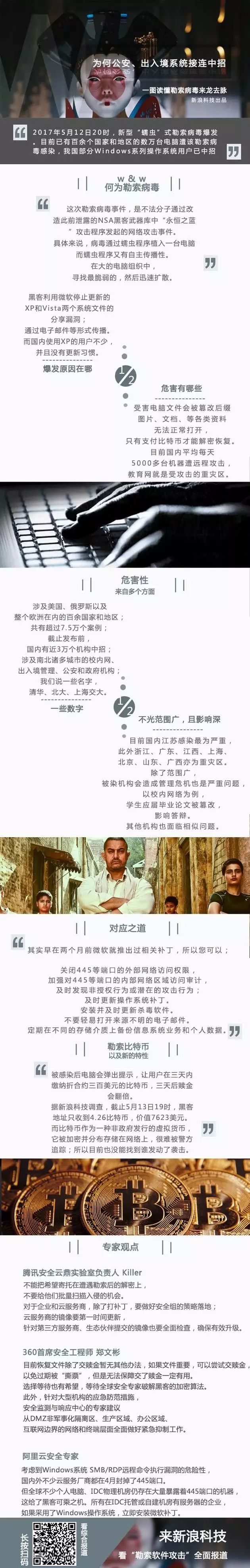

一张图读懂“勒索病毒”来龙去脉

最新消息7:360情报中心:国内2.8万家机构被攻陷 苏浙粤较严重

新浪科技讯 5月13日消息,针对全球爆发的Wannacry(永恒之蓝)勒索蠕虫攻击,360安全监测与响应中心对此事件的风险评级为危急。威胁情报中心显示,截至5月13日19:00,国内有28388个机构被感染,其中江苏为受灾最严重地区。

病毒覆盖国内几乎所有地区:

5月12日开始,WannaCrypt(永恒之蓝)勒索蠕虫突然爆发,影响遍及全球近百国家,包括英国医疗系统、快递公司FedEx、俄罗斯电信公司Megafon都成为受害者,我国的校园网和多家能源企业、政府机构也中招,被勒索支付高额赎金才能解密恢复文件,对重要数据造成严重损失,全球超10万台机器被感染。

360威胁情报中心显示,截至到当天下午19:00,国内有28388个机构被“永恒之蓝”勒索蠕虫感染,覆盖了国内几乎所有地区。在受影响的地区中,江苏、浙江、广东、江西、上海、山东、北京和广西排名前八位。

建议大型机构集中管控统一管理

据360安全监测与响应中心的专家介绍,大型机构具有网络庞大、接入方式复杂、设备数量众多、敏感数据多、业务连续性要求高等特点,尤其是生产系统的可用性和可靠性要求极高,出现安全事件的负面影响很大。为切实避免“永恒之蓝”勒索蠕虫对业务系统和办公终端带来影响,建议通过集中管控的方式对防护策略进行统一下发和管理。

而对于普通用户,360首席安全工程师郑文彬向新浪科技表示,目前恢复文件除了交赎金外暂无其他办法,如果文件特别重要,可以尝试交赎金,以免过期被“撕票”,但此举无法得到保障。选择等待也有希望,待全球安全专家破解黑客的加密算法。(韩大鹏)

针对大型机构的攻击防范举措:

1,首先应该确认影响范围,确保Win7及以上版本的系统安装MS17-010补丁。Win7以下的Windows XP/2003关闭SMB服务。

2,建议应从DMZ非军事化隔离区、生产区域、办公区域、互联网边界的网络和终端层面全面做好紧急抑制工作。

勒索病毒波及中石油:2万座加油站断网 35小时恢复8成

每经实习记者 苏杰德 每经编辑 文多

5月13日上午,《每日经济新闻》记者独家报道,全国包括北京、上海、重庆、成都等多个城市的部分中国石油旗下加油站在当日凌晨突然出现断网,而因断网一时无法使用支付宝、微信、银联卡等联网支付方式,只能使用现金支付,不过,加油站加油业务可正常运行。

5月14日午间,中国石油相关负责人向《每日经济新闻》记者回应称,中国石油紧急应对比特币勒索病毒影响。5月12日22:30左右,因全球比特币勒索病毒爆发,该公司所属部分加油站正常运行受到波及。病毒导致加油站加油卡、银行卡、第三方支付等网络支付功能无法使用,加油及销售等基本业务运行正常,加油卡账户资金安全不受影响。

5月13日1:00,为确保用户数据安全和防止病毒扩散,中国石油紧急中断所有加油站上连网络端口,并会同有关网络安全专家连夜开展处置工作,全面排查风险,制定技术解决方案。5月13日13:00,根据现场验证过的技术解决方案,开始逐站实施恢复工作。

中国石油方面称,截至5月14日12:00,中国石油80%以上加油站已经恢复网络连接,受病毒感染的加油站正在陆续恢复加油卡、银行卡、第三方支付功能。14日13:00左右,记者从北京中国石油华威路加油站了解到,该站已经恢复了第三方支付。

近日,全球范围内大面积发生勒索病毒攻击事件,国内部分校园网也受到波及。值得注意的是,加油站外部支付需使用外网,而加油业务在内网运行。有网络安全专家分析称,从理论上,这次攻击只针对windows系统,石油系统及工业互联网不会被波及,除非有专门的针对这一系统的病毒被开发。

最新消息6:英国研究人员找到隐藏开关 阻止勒索软件进一步传播

新浪科技讯 北京时间5月13日下午消息,据英国《卫报》报道,一名“意外的英雄”已发现,如何阻止勒索病毒WannaCry在全球范围内的传播。他花了几美元去注册隐藏在WannaCry中的一个域名。

此次勒索病毒事件给联邦快递和西班牙电信等大公司,以及英国国家医疗服务体系(NHS)造成了严重影响。NHS多家医院的运营已暂停,X光机无法使用,检测报告和患者医疗记录无法获取,而电话也难以接通。

在信息安全公司Proofpoint的达里恩·哈斯(Darien Huss)的帮助下,Twitter上自称@malwaretechblog的英国信息安全研究员发现了隐藏在WannaCry中的一个“删除开关”。

这一开关被编码在WannaCry之中。如果恶意软件的制造者希望停止其传播,那么就可以激活开关。根据开关机制,恶意软件会向长域名发送请求,如果请求得到响应,表明该域名已经上线,那么删除开关就会生效,恶意软件就将停止传播。

这名研究员表示:“我发现这个域名没有注册,我的想法是,‘我可以去试试看。’”购买这个域名花了他10.69美元的费用。在上线后,该域名收到了每秒数千次的连接请求。

Proofpoint的瑞安·卡莱姆伯(Ryan Kalember)表示:“他们获得了今天意外的英雄奖励。他们没有意识到,这对延缓勒索病毒的传播起到了巨大的作用。”

他表示,@malwaretechblog注册该域名的时间已经太晚,无法给欧洲和亚洲带来太大帮助。在这些地区,许多机构都受到了影响。不过,这给美国用户争取到了时间,使他们可以紧急给系统打补丁,避免感染病毒。

对于已被勒索病毒感染的计算机,这一删除开关无法起到帮助。此外也很有可能,携带其他类型删除开关的恶意软件仍在继续传播。

最新消息5:黑客已收到23笔比特币支付 总数仅4.26个比特币

新浪科技讯 5月13日下午消息,5月12日晚,全球爆发了一次大规模的勒索软件事件,并且这一事件还在继续。

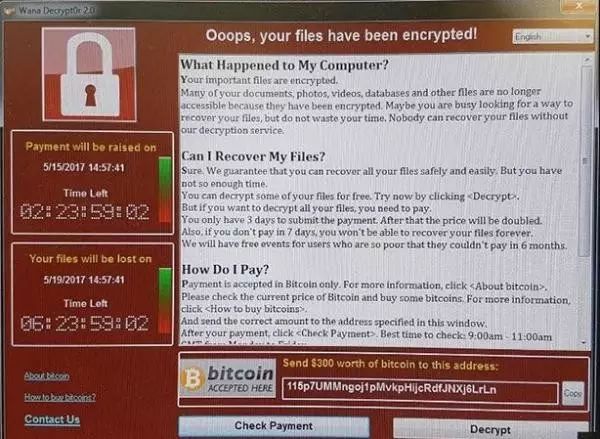

根据媒体报道,本周五,NHS机构的IT系统弹出消息,要求用户支付赎金。有截图显示,攻击者要求用户支付“价值300美元的比特币”,并将比特币转入特定的在线钱包地址。

按照攻击者留下的地址在区块链网络查询,发现截至发稿,黑客已收到23笔支付,但总数只有4.26个比特币。

根据Bitfinex网站的的数据显示,目前的比特币国际价格为1789.5美元,以此计算,这些比特币价值7623美元。

黑客为什么要收比特币?那要从比特币自身的匿名性说起,它的特点是加密并分布存储在网络上。一方面,黑客索要比特币能够很好地隐匿身份,不便于警方追踪;另一方面,比特币自诞生以来价格便水涨船高,本周甚至超过1800美元。(徐利)

最新消息4:据跟踪分析这个蠕虫及传播的多位专家表示,这可能是同类中危害程度空前的攻击之一。一位以MalwareTech之名发推文、写博客的安全研究人员告诉The Intercept:“我从未见过危害程度这么大的勒索软件攻击”,“我记得上一个危害程度这么大的蠕虫就是Conficker。”Conficker是一种臭名昭著的Windows蠕虫,2008年首次被发现,它后来感染了近200个国家的900多万台计算机。The Intercept详细描述如下:

今天的WannaCry攻击似乎利用了代号为“永恒之蓝”(ETERNALBLUE)的NSA漏洞,这个软件武器让这家间谍机构的黑客得以侵入数百万台Windows计算机中的任何一台,原因就在于某些版本的Windows实施一种通常用来共享文件、打印的网络协议存在一个缺陷,而NSA的黑客正是钻了这个空子。尽管微软在3月份的软件更新版中修复了“永恒之蓝”安全漏洞,但是这方面提供的安全有赖于计算机用户给系统打上最近的更新版,确保版本最新。很显然,与往常一样,许多人(包括政府的人员)并没有安装更新版。之前,知道只有NSA的敌人才需要担心“永恒之蓝”被用来对付他们,这多少让人获得安慰。可是从这家间谍机构在去年夏天对自己的漏洞工具失去控制那一刻起,就没有这样的保障了,人人自危。

今天完全表明了政府黑客无法牢牢保管虚拟武器后到底会有什么样的后果。

正如上个月跟踪泄露的NSA工具的安全研究人员马修·希基(Matthew Hickey)所说:“我实际上感到惊讶的是,这种性质的武器化恶意软件居然没有早一点传播开来。”

最新消息3:微软发布了声明,证实了这个安全漏洞的状况:

今天我们的工程师增添了检测和保护机制,专门对付名为Ransom:Win32.WannaCrypt的新恶意软件。

3月份,我们发布了一个安全更新版,提供了对付这个潜在攻击的额外保护。

运行我们的免费反病毒软件、启用了Windows更新功能的那些人受到保护。我们正与客户合作,提供额外的帮助。

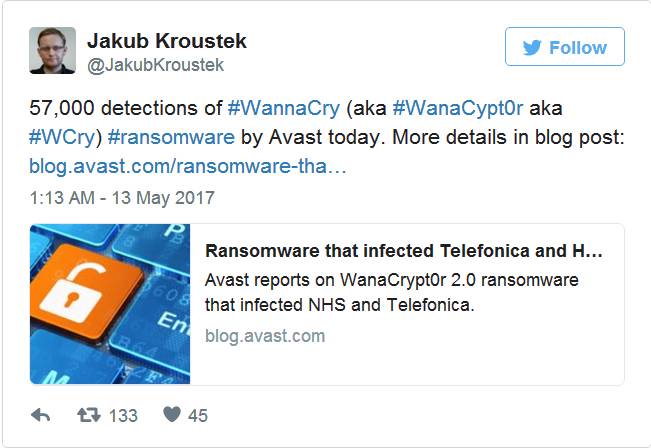

最新消息2:安全公司卡巴斯基实验室在过去的10个小时已发现了45000多次攻击。据卡巴斯基实验室声称,全球99个国家已受到了影响,受害者的数量仍在上升。据安全公司Avast声称,它在全球范围检测到了75000多次攻击,补充道“正迅速大范围传播开来。”

据Avast声称,这个勒索软件还盯上了俄罗斯、乌克兰和台湾。该病毒显然是首次出现在今年2月份的那个勒索软件的升级版。据信它只感染运行Windows的计算机,可以将受影响文件的扩展名改成“.WNCRY.”。然后,它向用户发去一份用文本文件格式的勒索信,索要300美元的比特币,只有在指定时间内悉数支付,受害者才能打开被感染文件。

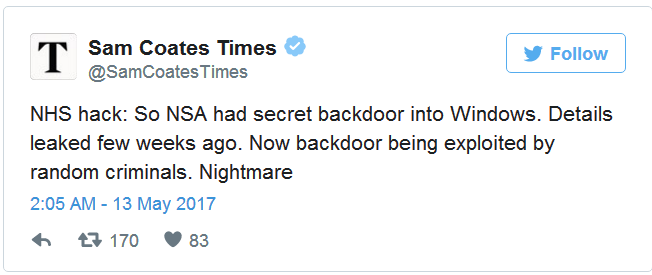

不光受害者的墙纸被更改,受影响用户还会看到倒计时计数器,提醒他们支付赎金的时间所剩无多。网络犯罪分子警告,要是他们敢不付赎金,数据将被删除。据《纽约时报》援引安全专家的话报道,勒索软件利用的正是“美国国家安全局(NSA)发现和开发的一个安全漏洞。”文章称,这个黑客工具是被一个自称是Shadow Brokers的团伙泄露出去的;自去年以来,该团伙就一直在网上发布窃取而来的NAS黑客工具。

一直提醒最终会发生这种事的爱德华·斯诺登(Edward Snowden)在推特上插话说道:“哇!@NSAGov当初决定开发瞄准美国软件的攻击工具现在威胁到了医疗患者的生命。”

最新消息1:《金融时报》爆出了一则令人震惊的新闻:对席卷全球众多机构组织的这波网络攻击负责的黑客使用了从美国国家安全局窃取的工具。

三名高级网络安全分析师表示,黑客将美国间谍开发的“永恒之蓝”这款黑客工具当作了武器,增强名为WannaCry的现有勒索软件的威力。西方国家的安全官员仍在竭力遏止这波攻击的传播势头,证实了这些安全分析师对这起事件的解读。NSA的“永恒之蓝”漏洞工具让恶意软件得以通过诸多组织(其中许多组织的网络遍布全球)使用的文件共享协议传播开来。

正如萨姆·科茨(Sam Coates)总结的那样:

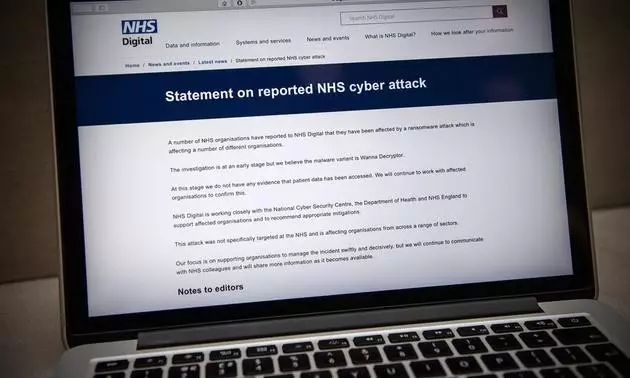

我们早些时候发布了这则令人不安的新闻:由于一次重大网络攻击,英国的多家医院陷入瘫痪。

英国的多家医院似乎遇到了一次重大的全国性网络攻击,导致电话线和计算机无法使用,许多医院陷入一片“混乱”,一些医院把除急诊病人外的所有病人转移到别处。BBC报道,在一些医院,病人被告知别前来急诊室,所有非紧急手术一律被取消。

英国国民保健署(NHS)称:“我们意识到,许多信托基金会已将潜在问题汇报给CareCERT小组。我们认为那是勒索软件在作崇。”NHS补充道,伦敦、布莱克本、诺丁汉、坎布里亚和赫德福特郡等地的多家信托基金会和医院受到了影响,声称遇到IT故障;一些情况下意味着没有办法使用电话或计算机。

在斯蒂芬艾治的利斯特医院,已全面禁用了电话和计算机系统,试图抵御这次攻击。

英国NHS表示,它意识到了这个问题,正在调查此事。

英国首相特蕾萨·梅(Theresa May)证实了今天NHS遭到大规模的网络攻击是全球攻击事件的一部分,所幸没有证据表明病人的数据被泄露。

BBC报道,勒索软件攻击已向全球范围扩散,形势已变得严峻了许多。

声称受到影响的多个用户在网上发布了屏幕截图,显示一个知名的程序锁住了计算机,要求用比特币支付赎金。

目前还不清楚这些攻击是否都有关联。一名网络安全研究人员在推特上发消息称,他检测到了这个名为WannaCry的勒索软件及其变种的36000例攻击。

他说:“数量多得惊人。”

英国、美国、中国、俄罗斯、西班牙、意大利、越南,台湾及其他地区出现了被感染的情况。

BBB详细报道,欧洲的其他地方显然也有受害者,其中就有好多西班牙公司。

电信巨头西班牙电信公司在声明中称,它已意识到了“网络安全事故”,不过其客户和服务还没有受到影响。

另外有媒体称,电力公司伊维尔德罗拉公司(Iberdrola)和西班牙天然气公司(Gas Natural)也受到了这次攻击的影响。

多家公司的员工被告知关闭计算机。

在意大利,一个用户发布了图片,显示了一家大学的计算机实验室被同一个程序锁住。

据称,似乎与勒索软件有关的比特币钱包已经开始收到大量的现金。

安全架构师凯文·博蒙特(Kevin Beaumont)说:“这是一起重大的网络攻击,影响了欧洲全境的多家组织,规模之大实属罕见。”

据安全公司Check Point声称,今天露面的勒索软件版本是个新的变种。

负责北欧的威胁防御负责人阿蒂什·帕特尼(Aatish Pattni)说:“即便如此,它还是在迅猛传播开来。”

密切关注此事的几位专家认为这些攻击与The Shadow Brokers这个团伙发布的安全漏洞有关联,该团伙最近声称已发布了从NSA窃取的黑客工具。

链接一:勒索软件是什么鬼东东?

勒索软件是犯罪分子经常用来攻击计算机系统的一种恶意软件。

黑客常常要求受害者支付赎金,之后才能访问文件或删除有危害的程序。

攻击者欺骗用户点击虚假链接,无论该链接是在电子邮件中还是在虚假网站上,从而导致计算机被感染。

在一些情况下,色情网站的广告会一再出现在屏幕上;在其他情况下,弹出窗口会显示信息:如果你不支付赎金,一部分数据将被破坏。

布莱克浦维多利亚医院是英国全境受到攻击的多家医疗机构之一,手术被取消,救护车被转移。

以NHS攻击为例,使用的勒索软件名为Wanna Decryptor或“WannaCry”病毒。

WannaCry病毒攻击的是微软的广泛使用的Windows操作系统。

该病毒加密计算机上的某些文件,然后向用户勒索赎金,用户支付赎金后才能正常访问文件。

它给用户只留了两个文件:一个文件表明接下来该怎么做,另一个是Wanna Decryptor程序本身。

该软件打开后,告诉用户他们的文件已被加密,有几天时间来支付赎金,否则文件将被删除。

它可通过公司或医院的整个计算机网络迅速传播开来,加密每台PC上的文件。

链接二:NHS使用过时的系统

去年12月份,有媒体报道,英国NHS信托基金会中大约90%的成员仍在使用Windows XP,而微软停止支持这款操作系统已过去了两年半时间。

美国软件公司思杰向63家NHS信托基金会发去了Freedom of Information请求,其中42家回复。The Inquirer报道,思杰披露,24家信托基金会连何时要升级都不清楚。

Windows XP是在15年前发布的,现在特别容易受到病毒的攻击。微软在2015年停止为老朽的Windows XP提供病毒警告服务。

继续运行过时软件的英国医院还包括:东苏塞克斯医院(East Sussex),估计有413台Windows XP系统; 谢菲尔德儿童医院,有1290台PC;以及盖伊和圣托马斯NHS信托基金会(Guy's and St Thomas' NHS Trust),有10800台运行Windows XP的PC。

目前已经波及到99个国家,7.5万台计算机感染

40秒学会关闭电脑445端口,预防勒索比特币病毒!

相关阅读:

中高端IT圈人群,欢迎加入!

赏金制:欢迎来爆料!长期有效!

紧急通报:勒索病毒现变种WannaCry2.0 传播速度或更快

交流群欢迎加入,群主微信:aclood