2024-09-18 微信公众号精选安全技术文章总览

洞见网安 2024-09-18

智佳网络安全 2024-09-18 22:48:17

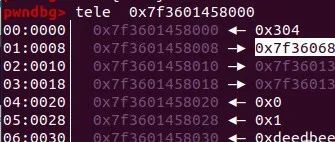

本文介绍了在禁用了ORW(open, read, write)系统调用的情况下,如何利用sendfile系统调用来绕过沙箱限制。sendfile函数能够高效地在文件描述符之间传输数据,无需在用户空间进行数据缓冲,从而提高性能。文章中提到,尽管open, write, read等系统调用被禁用,但可以通过openat, puts, readv等系统调用进行替代。作者还提供了使用pwntools库编写的汇编代码示例,该代码通过xor指令清零寄存器、设置文件描述符、调用系统调用来实现文件传输,最终实现对沙箱的绕过。

PWN技巧

沙箱绕过

系统调用

汇编语言

远程利用

安全挑战

骨哥说事 2024-09-18 22:22:59

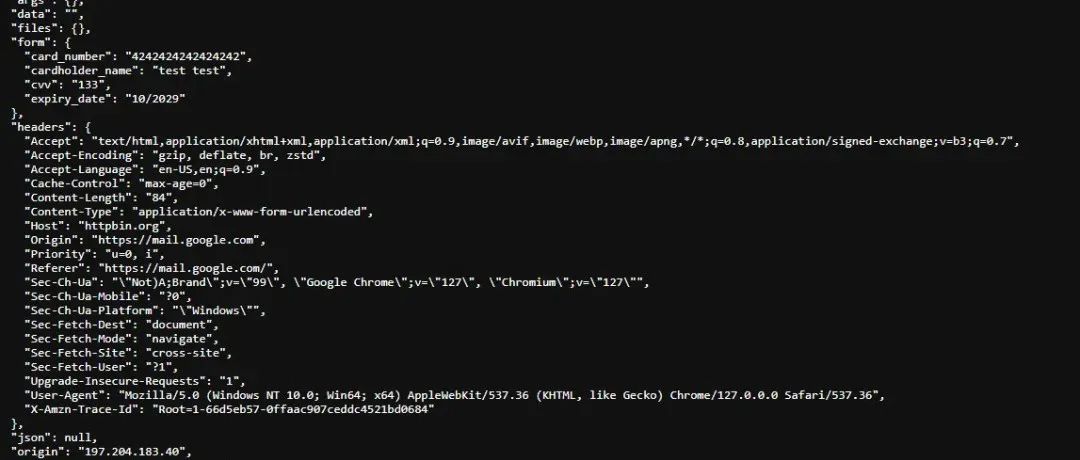

本文介绍了Gmail中一个潜在的安全风险,即HTML表单注入漏洞。文章指出,虽然Gmail会对包含密码输入的表单显示警告并禁用自动填充,但不会对请求信用卡详细信息的表单采取同样措施。攻击者可以通过发送包含信用卡信息收集表单的电子邮件,利用自动填充功能诱使受害者泄露信用卡信息。文章详细描述了攻击者在Chrome中添加假信用卡信息并发送恶意表单的过程,以及受害者如何在不自知的情况下泄露敏感信息。尽管谷歌认为这不是安全问题,但文章作者认为这存在重大的安全风险,并提醒读者注意。

HTML 注入漏洞

Gmail 安全措施

自动填充漏洞

社会工程学

支付安全

暴暴的皮卡丘 2024-09-18 22:08:55

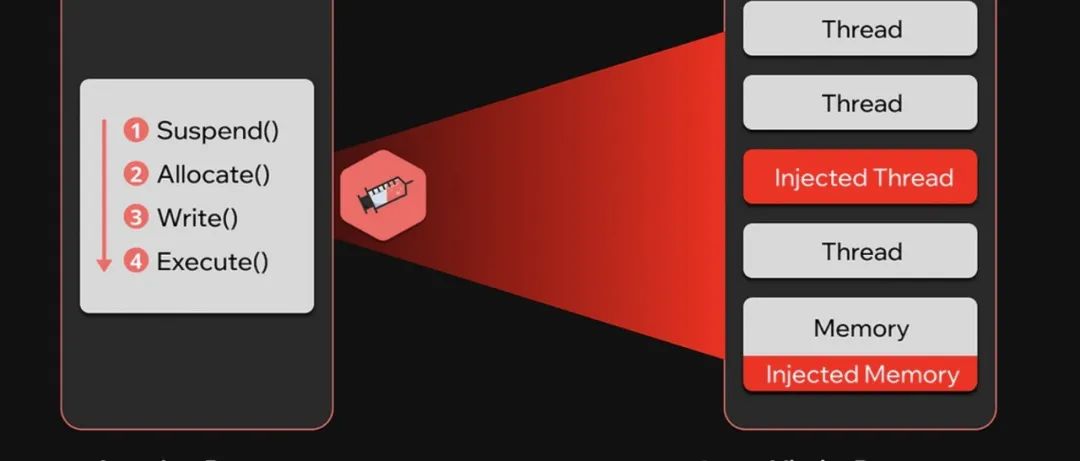

进程空洞(Hollow)注入(或称“挖空进程注入”)是恶意软件用来在合法进程的地址空间内执行恶意代码的一种隐秘技术。它涉及创建处于挂起状态的良性进程、删除其可执行代码、注入恶意代码、更改入口点,然后恢复该进程,从而逃避安全机制的检测

林言的安全圈 2024-09-18 21:14:22

本文介绍了主动信息收集的基本概念、特点、应用场景以及几种常见的收集手段。主动信息收集包括攻击者主动发起行为或请求,目标受到请求后发出反馈,攻击者根据反馈判断目标特征的过程。其优点在于信息针对性强、准确度高,并能获取未公开的敏感信息;缺点则是容易暴露且信息覆盖面较小。常见手段包括绕过CDN的方法如DNS历史记录查询、多地PING测试等,以及利用工具进行暴力枚举、网页爬虫和直接交互等方式收集信息。文章提供了技术示例,如使用Ksubdomain进行子域名枚举、利用NMAP进行端口扫描等。此外,还提到了编写主动信息收集工具的基本思路及信息处理方式,包括信息分类、拓扑绘制和整合等。最后强调,实战中的主动信息收集具有分布式、长时间、不连续性的特点,并需与被动信息收集结果进行匹配处理。文章最后附有作者声明,指出所有操作仅限于学习参考,严禁用于非法活动。

信息收集

网络安全

渗透测试

技术教程

风险评估

安全聚 2024-09-18 19:54:05

近日,安全聚实验室监测到 VMware vCenter Server 存在严重的堆溢出漏洞,编号为 CVE-2024-38812,该漏洞评分高达 9.8,表明其危害性极大。vCenter Server 是 VMware 提供的虚拟化管理平台,广泛用于企业级虚拟化环境的管理。攻击者可以利用该平台的 DCE/RPC 协议实现中的漏洞,通过发送特制的网络数据包触发,进而可能实现远程代码执行,对系统安全构成严重威胁。受影响的产品版本包括 VMware vCenter Server 8.0 之前的版本和 VMware vCenter Server 7.0 之前的版本,以及 VMware Cloud Foundation 相关版本。目前,VMware 已发布修复补丁,建议用户尽快更新至安全版本,以防止潜在的安全风险。

堆溢出漏洞

远程代码执行

虚拟化管理平台

漏洞预警

安全更新

CVE编号

剑客古月的安全屋 2024-09-18 19:25:21

本文是一篇关于Java代码审计的实战教学文章,主要涉及SSTI(服务器端模版注入漏洞)、SSRF(服务器端请求伪造漏洞)和XXE(XML实体注入漏洞)。文章首先对每个漏洞进行了基础介绍,并提供了相应的靶场实验环节。然后,通过一个名为OFCMS的系统,进行了实际的审计实战,包括SQL注入、SSTI模版注入和XXE漏洞的利用。最后,文章总结了在实际审计中,结合功能点和源码进行测试的重要性,并提示读者在学习过程中要遵守法律法规,不从事非法测试。

信息安全与通信保密杂志社 2024-09-18 19:03:16

网安学术

红队蓝军 2024-09-18 19:00:52

本文详细介绍了Redis数据库的安全漏洞利用方法。首先,文章阐述了Redis主从复制的概念,并指出通过构造恶意的rdb文件,可以在从节点上实现远程代码执行(RCE)。接着,文章提供了复现步骤,包括开启Redis数据库、设置主从状态、编译恶意代码、利用redis-rce工具进行getshell等。文章还介绍了gopher协议在SSRF攻击中的应用,以及如何通过搭建含有SSRF漏洞的lamp网站作为跳板攻击Redis服务器。最后,文章探讨了Redis DLL劫持的利用方法,包括寻找DLL劫持目标、使用Metasploit生成反向shell以及通过RedisWriteFile工具写入恶意dll文件。

Redis漏洞利用

主从复制攻击

代码执行

SSRF攻击

Gopher协议利用

DLL劫持

网络安全实验

白帽子安全笔记 2024-09-18 18:39:26

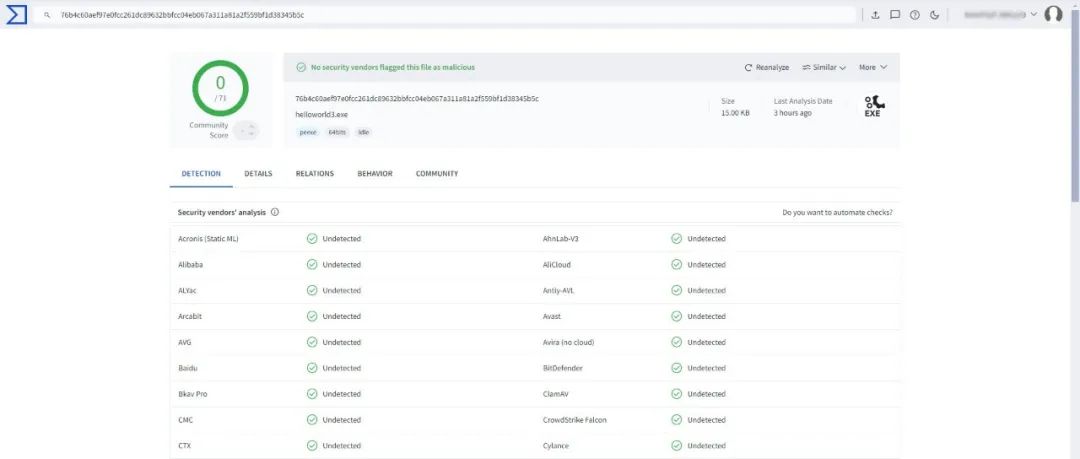

本文详细介绍了在网络安全领域中进行程序免杀的技术和方法。文章指出,即使是最简单的HelloWorld程序也可能被杀毒软件查杀,因此编译环境的处理至关重要。作者提出,通过改变编译器的默认配置,可以降低程序被杀软匹配到的可能性。文章中提到了一些具体的编译器配置技巧,如关闭调试、禁用优化、去除时间戳等,以及通过增量测试来找到最佳配置。最终,作者展示了一个成功的案例,通过精心配置,HelloWorld程序在71次检测中全部通过,达到了免杀的效果。

恶意软件开发

逆向工程

编译器优化规避

安全检测规避

编译配置

字节跳动技术团队 2024-09-18 18:03:43

Jiyou too beautiful 2024-09-18 18:01:57

本文是关于HTB-Caption靶机的渗透测试笔记。作者首先使用nmap扫描靶机,发现开放了5个端口,并识别出域名caption.htb。通过访问80端口,作者发现了一个美观的网站,但没有找到账号密码。随后,作者在8080端口发现了一个可编写的数据库,并利用一篇博客文章中的方法执行了命令,成功获取了用户权限。为了方便操作,作者使用ssh-keygen生成密钥并登录靶机。在靶机上,作者发现了一个9090端口,但由于无法直接访问,便通过创建恶意日志文件和Thrift服务进行提权。最终,作者通过一系列操作成功提权并获取了root权限的密码。

端口扫描

Web渗透测试

SQL注入

远程代码执行

SSH密钥认证

提权

Thrift服务漏洞利用

蚁景网络安全 2024-09-18 17:40:39

这种后门攻击方法,后门攻击成功率较高......

wavecn 2024-09-18 17:30:11

数据泄露的情况实在太多,估计已经没谁是没收过钓鱼邮件了。

安全光圈 2024-09-18 17:18:19

论文摘要是毕业论文中不可缺少的一部分,具有独立性和简短性。它通过简单、明确、易懂的语言对全文内容进行概括,提取主要信息。撰写摘要的步骤通常在论文完成后进行,但也可以提前写作后再根据需要进行修改。摘要的作用在于向读者展示论文的主要内容、研究目的、方法、结果及结论,帮助读者迅速理解论文的核心思想和研究成果。好的摘要能够有效抓住读者的兴趣,并提高论文被接受和引用的概率[[8, 14]]。在写作过程中,确定摘要的类型(如描述性摘要、解释性摘要和说明性摘要)并仔细阅读理解全文是非常重要的。此外,摘要的篇幅一般控制在300字以内,硕士和博士的毕业论文摘要则控制在1000字以内。

越权访问

敏感信息泄露

权限管理不当

接口安全

认证机制缺陷

雷神众测 2024-09-18 17:12:22

摘要是论文中不可缺少的一部分,具有独立性。它建立在对论文进行总结的基础之上,用简单、明确、易懂、精辟的语言对全文内容加以概括,留主干去枝叶,提取论文的主要信息。撰写摘要的技巧包括上网查阅相关资料、向指导教师和同学请教,并根据提供的意见和建议及时修改。摘要的写作时间通常在论文的完成之后,但也可以采用提早写的方式,然后再边写边改。优秀的摘要能有效抓住读者兴趣,从Introduction、Material and Method、Results and discussion部分中选择整个句子或关键短语,并把它们按逻辑顺序排列。摘要的篇幅不需要太长,一般以短小精悍、言简意赅为主,避免与论文选题、研究领域无关的内容。

反序列化漏洞

身份验证绕过漏洞

SQL注入漏洞

缓冲区溢出漏洞

安全随笔 2024-09-18 16:28:29

声明:请勿利用本公众号文章内的相关技术、工具从事非法测试,如因此造成一切不良后果与文章作者及本公众号无关!

犀利猪安全 2024-09-18 15:38:08

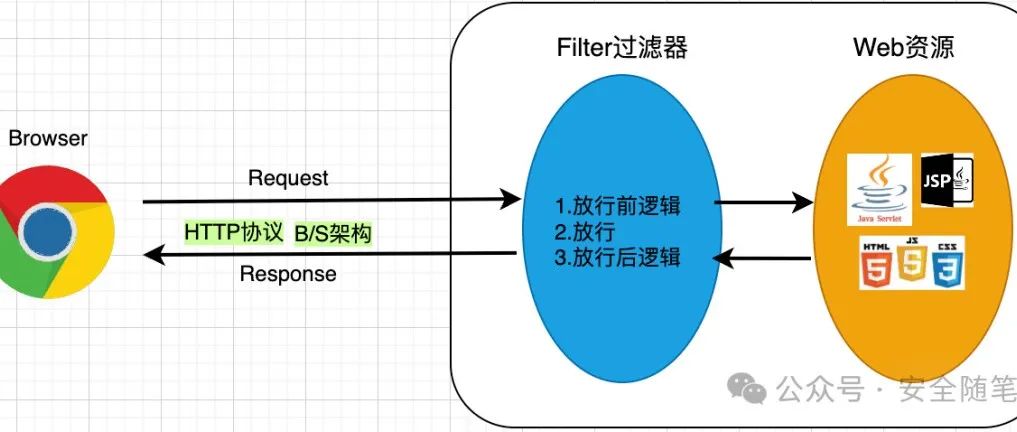

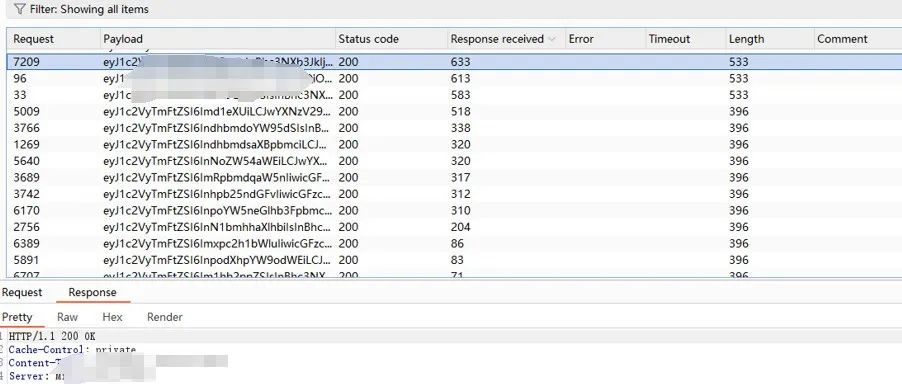

本文介绍了一种针对特定目标的登录爆破方法。当目标的登录包采用JSON格式并进行整段Base64编码时,直接发送会导致服务端无法解析数据。文章首先解释了这种情况下使用Burp进行爆破的背景,然后详细描述了在Burp的Intruder模块中设置自定义迭代器的过程。通过将JSON格式的登录包拆分成多个部分,并导入用户名字典,可以对用户名进行爆破。文章还提到了在爆破过程中对返回包进行拦截和修改的尝试,但由于生成了Cookie,直接修改返回包无法成功登录。最后,文章提醒读者,文章内容仅供授权测试或学习使用,不得用于非法测试或攻击,且作者及发布方不承担因非法行为产生的责任。

Web Application Security

Penetration Testing

Cryptography

Vulnerability Assessment

Legal and Ethical Considerations

here404 2024-09-18 15:07:24

本文记录了解决两个Web CTF题目的过程。第一个题目涉及通过Base32解码得到文件名,并利用样式绕过技术上传了一个带有PHP代码的图片文件,最终通过执行命令找到了flag。具体步骤包括分析返回包找到特殊字符串,解码后访问该字符串对应的地址,在发现的文件上传功能中绕过拦截机制,成功上传shell并通过网络请求执行命令获取flag。第二个题目是一个代码审计挑战,通过对PHP脚本的分析发现了一个恶意文件包含漏洞,并了解到mt_srand和mt_rand函数生成随机数的机制依赖于种子和PHP版本。解决方法是在本地模拟相同的PHP环境来生成相同的随机数序列,然后利用两次urlencode绕过检查,构造正确的数据包来触发文件包含漏洞,从而获得flag。总结了两个关键知识点:一是如何在HTML中嵌入并执行PHP代码;二是PHP中mt_srand和mt_rand函数的特性以及它们对随机数生成的影响。

web安全

代码审计

文件上传漏洞

随机数生成

版本差异

沃克学安全 2024-09-18 14:40:36

Apache OFbiz最近的两个未授权 RCE 漏洞复现

云黑客 2024-09-18 14:03:06

山石网科安全技术研究院 2024-09-18 12:15:23

处理env参数时存在逻辑缺陷,导致堆溢出写,漏洞利用可以导致任意代码执行。

白帽子左一 2024-09-18 12:02:12

文章介绍了Selenium Grid框架中存在的服务器端请求伪造(SSRF)漏洞。Selenium Grid是一个用于自动化Web应用程序UI和性能测试的质量保证框架,它允许跨不同环境和多台机器执行测试。该框架由中心和节点组成,中心作为主服务器,节点负责执行测试。文章指出,Selenium Grid默认不提供身份验证,且具有加载脚本的功能,这使得节点容易受到SSRF攻击。SSRF允许攻击者通过服务器发起请求,访问内部或外部资源,获取敏感信息。攻击者可以利用这一漏洞枚举网络信息、服务器上的用户列表、操作系统信息等。文章通过实验展示了如何利用Selenium Grid的这一漏洞,通过替换URL来强制服务器发送请求,获取数据。最后,文章建议在Selenium中实施过滤或白名单机制,以防止未经授权的内部/外部信息请求。

Python

JSON格式化

数据交换格式

网络安全

弱口令安全实验室 2024-09-18 11:59:31

本文介绍了在MSSQL数据库中绕过杀毒软件上线CobaltStrike的方法。首先,概述了mssql执行命令的常用方式,如xp_cmdshell、SP_OACREATE和CLR。然后,指出这些方法会调用cmd,可能被安全软件拦截。接着,详细介绍了使用Visual Studio配置SQL CLR C#存储过程的方法,通过编写UNSAFE权限级别的代码来执行shellcode,从而绕过安全软件。文章还提供了具体的代码示例和部署步骤,包括在数据库中执行相关SQL命令和生成匹配数据库位数的shellcode。最后,强调了注意事项,如SQL Server 2016及以上版本的安全策略问题和payload位数匹配的重要性,并提供了相关参考链接。

Python

JSON格式化

数据交换

命令行工具

网络安全

微步在线研究响应中心 2024-09-18 11:50:00

Ivanti Cloud Service Appliance (CSA) 是一款旨在简化和增强Ivanti产品与云服务集成的本地部署虚拟设备。近期,Ivanti CSA被披露存在命令注入漏洞(CVE-2024-8190),该漏洞允许攻击者利用管理员权限执行任意命令。美国网络安全和基础设施安全局(CISA)已将其标记为在野利用,且概念验证(PoC)已公开。漏洞原因在于Ivanti CSA控制台代码未能有效验证用户输入,直接将输入传给exec()函数。Ivanti CSA存在内置管理员账户admin,其默认密码也为admin,且可能因网卡配置错误而暴露于互联网。漏洞影响Ivanti CSA 4.6 Patch 518及之前版本,厂商已发布升级补丁。微步威胁感知平台TDP支持检测该漏洞。微步提供漏洞情报订阅服务,帮助企业高效应对漏洞应急与日常运营难题。

命令注入漏洞

在野利用

PoC公开

权限要求

默认密码风险

配置错误风险

官方补丁

流量拦截

威胁感知平台

漏洞情报订阅

漏洞奖励计划

凝聚力安全团队 2024-09-18 11:24:33

本文介绍了赛蓝企业管理系统存在的一种名为System_FocusList/SubmitUploadify的任意文件上传漏洞。该漏洞允许攻击者上传恶意文件,进而可能获取服务器控制权、执行任意命令、访问敏感数据,甚至完全接管服务器,对系统安全构成严重威胁。文章通过Fofa查询语句展示了如何识别受影响的系统,并提供了具体的漏洞复现过程,包括构造HTTP POST请求上传恶意文件的示例。为了修复此漏洞,建议禁止非必要的公网访问,使用防火墙等安全设备限制访问,并及时更新系统至最新版本。