(点击上方【昆仑策研究院】可关注)

一、网络术语简介

DNS,Domain Name System的简称,中文称“域名系统”

。上世纪80年代初美国开发的因特网(Internet)域名和IP地址相互映射的服务器系统,是将域名转换成为网络可以识别的IP地址的系统。

EDNS,“域名系统扩展机制”的英文简称

。由于基本域名系统协议中可用的几个标志位、返回代码和标签类型的字段限制,阻碍了对某些期望功能的支持,1999年,美国因特网工程任务组(IETF)建议扩展域名系统以允许新的标志和响应代码,并保持兼容性。IETF在1999年发布建议标准RFC2671,2013年4月修改后出台正式标准RFC6897。

DNSSES,“域名系统安全扩展”的英文简称

。专指IETF制定的一系列域名系统安全认证的机制(RFC2535),提供了域名系统来源鉴定和域名系统数据完整性的扩展,但是并不能够保障可用性、加密性和证实域名不存在。北京时间2018年10月12日零点,美国因特网域名与数字地址分配机构(ICANN)主导,实施了因特网历史上第一次域名根区密钥(KSK,密钥签名密钥)翻转,更换了用于验证DNSSES响应一致性的单一信任根。

BIND,域名解析的系统软件英文简称(统称)

。美国国防部国防高级研究计划局(DARPA)1980年资助加州大学伯克利分校的4个研究生开发,后由美国因特网系统联盟(ISC)接管。BIND已成为因特网域名系统应用的“事实标准”(de facto Standard),并主导着因特网域名系统应用的软件市场。

二、“执行日”之前先配换钥匙

1999年,美国因特网工程任务组就建议扩展域名系统

,要求定义、区别和监控伪资源记录(Pseudo-RR),应用目的主要是实现域名系统安全扩展EDNS,以及用于向域名解析服务器发送用户终端的地理位置信息等。

2016年3月,由美国商务部隶属的国家通信与信息管理局(NTIA)、因特网域名与数字地址分配机构(ICANN)和全球最大的提供智能信息基础设施服务企业Verisign作为域名根区管理者,牵头完成“域名根区KSK(密钥签名密钥)更换计划”。

2018年10月12日,ICANN主导实施的域名根区密钥(KSK,密钥签名密钥)翻转,是因特网历史上的第一次

。尽管美国宣布以后每年都要进行翻转,许多人仍认为不过是“虚惊一场”,不以为然。

更有人认为,“互联网的关键核心技术是互联网体系结构”,“互联网离开DNS,仍然可以正常工作”,“互联网‘DNS根服务器’不是‘核按钮’”等。

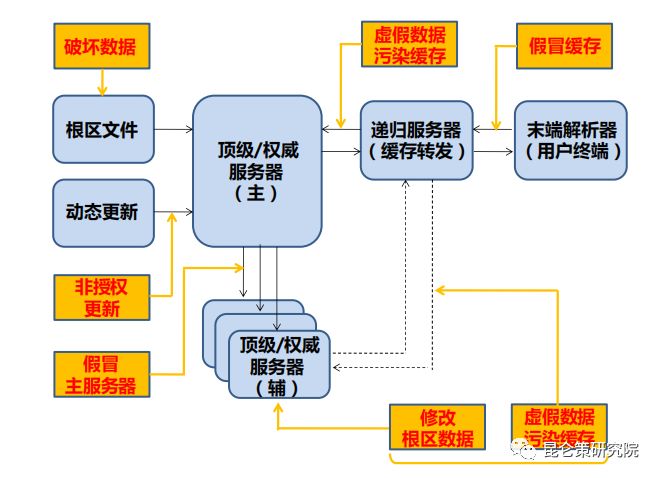

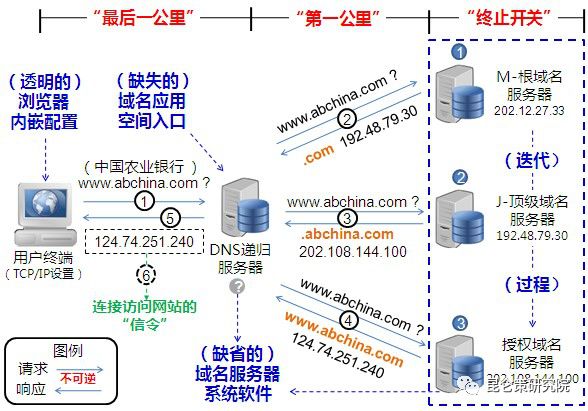

上图显示“域名应用的DNS潜在漏洞”

。域名系统指挥控制网络运行的过程中,面临网络结构无处不在、随时可能发生的潜在漏洞。就好像一栋已经交付使用的摩天大厦,“四面漏缝、八方透风”。

域名系统DNS在网络中发挥着支撑全网运行的核心、枢纽作用

,是控制全网“水、电和通道”的指挥、引导系统,牵一发动全局,堵一处乱全楼。显然,

确保域名系统DNS的安全运行、可靠指挥、严密控制,在网络基础设施的整体结构中至为关键、重要

。

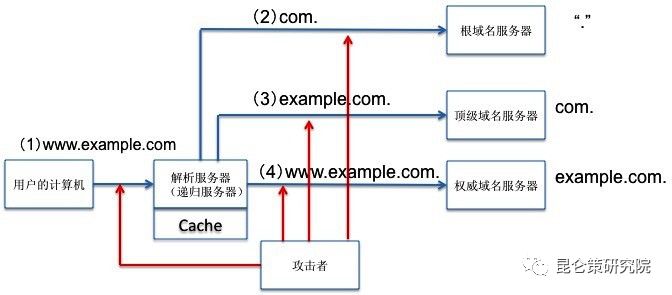

DNS的架构是层次化的;DNS的应用既是网络信令,对用户又是透明的。2008年,DNS缓存受到“投毒”攻击的事件曾引发全球的高度关注。此后,又发生一系列针对DNS(如放大攻击)或利用DNS(如指挥控制)频发的网络安全事件,并逐渐成为网络安全事件的主流趋势。

通过利用在DNS中存在的漏洞与相关技术的结合,攻击者已经大大缩短了劫持DNS过程的任一步骤所需的时间,从而可以快速地取得对DNS会话的控制以实施某种恶意操作

。例如,故意引导或诱使用户进入攻击者自己设立的欺骗性网站,利用不可逆的“筛子漏洞”效应,收集用户的账户和密码等。

“筛子漏洞”示意图

:

攻击DNS能够成功的原因,主要是由于DNS应用无法验证所收到的请求和响应信息的真实性。DNSSEC利用密码技术,提供了一种可以验证应答信息真实性和完整性的机制,即可以验证所收到的应答(包括域名不存在的应答)是否来自于真实的服务器,或者是否在传输过程中被篡改过。也就是说提供了DNSSEC用于验证信息真实性和完整性的一连串专用钥匙,为了防止钥匙被偷换、仿制,还将定期或不定期地更换钥匙。

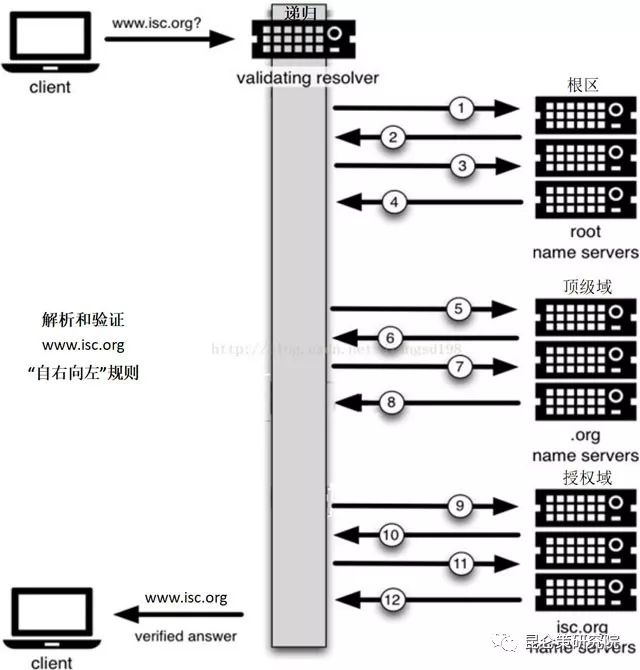

为了达到DNSSEC之目的,必须在从根区域到最终域名(例如,www. isc. Org)的递归和迭代过程中的每一步都部署该项技术。对根区域进行签名(在根区域部署DNSSEC)是整个过程中的必要步骤。需要说明的是,该技术并不对DNS数据进行加密,只是验证所访问的站点地址是否有效。

DNSSEC验证过程(“自右向左”)示意图

:

请注意,当前的DNS和应用程序“向后兼容”,即不会更改因特网寻址系统所基于的现有协议。

这样的层次结构也意味着,跨所有域名完全部署DNSSEC将是一个相当耗时的过程,因为每个域都需要由其各自的运营商进行签名,以便完成特定的信任链。对根区域进行签名仅是一个起点。相应地,通用顶级域名(gTLD) 和国家/地区顶级域名(ccTLD)运营商已经加快了在其区域部署DNSSEC的工作,其他运营商也必须这样做,以保持DNS系统自上而下的一致性、完整性。

DNSSEC将一系列数字签名结合到DNS层次结构中,并使每个层次都拥有自己的签名生成密钥。就是说,在验证过程中,DNSSEC沿着该信任链一直追溯到根区域,并自动使用该路径上的“父”密钥验证“子”密钥。每个密钥都可以由它上面的一个密钥进行验证,验证整个域名系统所必须的唯一密钥,是最顶层的“父”密钥(即根区密钥)。

正因为此,在DNS体系中的任何一个层次的域名解析器都必须更新根域名区翻转的密码,否则就会出现域名解析错误,或网络断服现象

。ICANN强调,“没有理由再继续拖延DNSSEC密钥翻转”,另一方面则表示:“我们无法完全确保每位网络运营商都能正确设置其‘解析器’。假设一切按计划进行,我们预计绝大多数用户将可以访问根区。”

正因为此,美国因特网域名与数字地址分配机构(ICANN)主导实施的域名根区密钥(KSK,密钥签名密钥)翻转,是强化、深化和细化因特网(Internet)所有权、指挥权、控制权的重大关键战略行动

。这一过程中,美国进一步落实、完善、加强了“终止开关”、“核按钮”的设置。

请注意,虽然授权和递归DNS服务器没有部署DNSSEC,暂不受域名根区密钥翻转的影响,

全面部署DNSSEC已是网络通信的主流趋势,10月12日(零点)只是个开端

。

钥匙给你了,你不收着,不保存好,一定没办法开锁。锁在哪里?锁头也更换吗?答案是肯定的!

三、环环相扣,EDNS“执行日”来了!

域名系统扩展机制EDNS“执行”之日,就是更换锁头之时

。

请注意,

更换锁头的不是美国因特网域名与数字地址分配机构ICANN,而是美国因特网工程任务组IETF

。

这很重要

。

2018年3月,美国“域名系统运营分析和研究中心”(DNS-OARC)报告表明,EDNS“执行日”定于2019年2月。

5月16日,欧洲因特网协调中心(RIPE)第76 次年会上公布,EDNS“执行日”为2019年2月1日

。

2018年6月1日,日本网络信息中心(JPNIC)通报EDNS“执行日”(下图)

:

拉美地区网络信息中心(LACNIC)通报EDNS“执行日”(下图)

:

2018 年10 月11 日,亚太地区网络信息中心(APNIC)发布和介绍了EDNS“执行日”(下图)

:

2018年10月17日,欧洲因特网协调中心(RIPE)第77次年会再次要求为2019年2月1日的EDNS“执行日”做好准备(下图)

:

2018年11月4日,因特网工程任务组(IETF)将EDNS“执行日”作为相当于“美国国旗纪念日”的“协议政策”,并披露EDNS“执行日”的主要支持企业包括美国因特网系统联盟ISC、谷歌、思科、IBM服务的Quad9等(下图)

:

捷克网络信息中心(CZNIC)代表欧洲因特网协调中心(RIPE)所作的EDNS“执行日”通报指出

:

1)明确存在的问题,是DNS应用软件“不合规”(Non-compliance)即仍在使用被废弃的DNS软件版本;

2)将造成的后果,是DNS请求处理超时(Timeout)以及DNS数据包丢失(Packet Loss);

3)强调在EDNS“执行日”之后不一定支持变通方法(Workarounds);

4)对EDNS请求不予响应的域名服务器,将被作为“死机(Dead)”;

5)解决方案:下载和使用最新的DNS软件版本,或使用公共的DNS递归服务(如IBM、Cloudflaer等)。

一句话,要么乖乖地吃下IETF开的“药”,要么乖乖地接受IETF指定者的管辖与控制,别无选择,后果自负。

EDNS“执行日”倒计时,兵临城下、环环相扣、咄咄逼人,世界各国如临大敌

。

可是,中国互联网络信息中心(CNNIC)等我国网信领域的主管、监管部门却对此悄然无声

。

究竟是“这里的黎明静悄悄”,还是“黎明前的黑暗”?是“胸有成竹”,还是“心中无数”?是摆开了“诛仙阵”,还是在唱“空城计”。

难道我们只能任凭美国摆布么?

难道那么多追随美国因特网的中国的院士、专家,就没有一个“权威”站出来说说“为什么”、“怎么办”、一旦有事谁能负责解决么?

为了做好EDNS“执行日”的准备,以及了解域名状态的合规性,因特网系统联盟(ISC),即DNS软件BIND的属主,提供了一个在线EDNS的合规性以及EDNS“执行日”对用户域名影响的测试工具:

https://ednscomp.isc.org/ednscomp。

千万注意,最好不要轻易使用这个测试工具,如果因此被植入新的木马,被窃取和修改了数据和数据路径,可能后悔莫及!

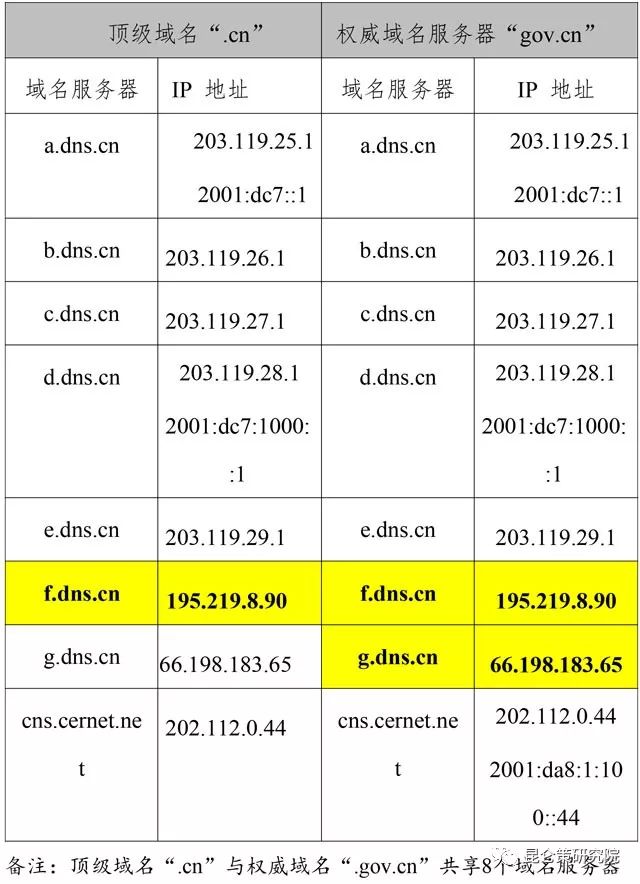

专业人员使用这个工具测试了国家顶级域名“.cn”和权威域名“.gov.cn”,结果堪忧:有问题的服务器,顶级域名“.cn”有 1个,权威域名“.gov.cn”有2个。

测试失败将立即获得警告:如果不解决已标识的存在问题, 则可能无法使用扩展的DNS,尤其是可能导致用户端与DNS服务器之间的断服(中断服务)。

域名系统扩展机制EDNS的“执行日”这一天,是中国的农历腊月二十七,正是千家万户除夕前采购、赶大集的忙碌日子,三天后,开始春节放大假

。

一旦有事(出现局部或大部中断服务),谁来应对处置?

有没有能力及时应对处置?

一两个小时的沉寂或许还能承受,三五天甚至更长时间的“死机”,将会产生什么样的后果?谁来承担责任?

四、BIND是“铰链”

域名解析的系统软件 BIND,是1980年美国国防部国防高级研究计划局DARPA)资助加州大学伯克利分校的4个研究生开发、1984年发布技术报告,后由美国因特网系统联盟(ISC)接管。目前,BIND 已成为因特网域名应用“事实上的标准”(de facto Standard),并主导着因特网域名应用的软件市场,或是“软件定义互联互通”的一个范例。

图示:因特网的“可信根”以及“从右到左”域名解析规则的筛子漏洞

如上图所示,DNS应用驱动递归服务器,由递归域名服务器与域名解析系统交互完成三次不可逆的域名解析迭代。

所

谓“筛子型”漏洞,就是指在上述交互过程中,虽然是“从右到左”的域名解析规则,但是递归域名服务器的每次请求域名信息是完全相同的,因而可能在此过程中的任何一个环节被窃听、窃取、篡改或转移,还可能被分级服务商“合法镜像”后作为相互的“安全信息交换”

。

早已经普遍存在的BIND固化于DNS服务器的现状,说明

美国国防部国防资助BIND开发研究,既是为了利用BIND“绑架”DNS域名系统,“只许州官放火。不许百姓点灯”;也是为了从“软、硬”两方面紧密融合,牢牢掌握、控制住域名系统DNS的所有权、指挥权、控制权和决策权

。BIND作为因特网最重要的核心步骤和战略部署,早在上世纪80年代从美国军用阿帕网(ARPAnet)向因特网(Internet)演进时就着手了。

“亡羊补牢,犹未晚也?”也许真的晚了。至少在屈指可数的“执行日”到来之时,想摆脱“铰链”+锁头+密钥,肯定是来不及了。我们怎能就这样束手就擒、坐以待毙?

事关我国网络空间主权和安全的全局、大局,事关每个中国用户和网民的切身利益,我们必须积极应对,我们不能不尽全力积极应对

。

调整追随战略,从根本上改变被美国“牵着鼻子跑”的被动,彻底澄清糊涂观念,重新从基础研究、基础理论、基础结构开始正确、全面、客观地认识因特网,从关键重要基础设施的关键重要部位果断切入,在现有条件下坚持最大限度和最大力度的自主可控制衡举措,

“以其人之道,还治其人之身”,我国主权网络的建设发展还可以有重大转机

。

(作者系南京华氘网络科技有限公司总裁,中国移动通信联合会国际战略研究中心主任;来源:昆仑策网

【原创】

)

【昆仑策研究院】作为综合性战略研究和咨询服务机构,遵循国家宪法和法律,秉持对国家、对社会、对客户负责,讲真话、讲实话的信条,追崇研究价值的客观性、公正性,旨在聚贤才、集民智、析实情、献明策,为实现中华民族伟大复兴的“中国梦”而奋斗。欢迎您积极参与和投稿。

电子邮箱:gy121302@163.com

更多文章请看《昆仑策网》,网址:

http://www.kunlunce.cn

http://www.kunlunce.com

推荐友情关注:

共享国家意识形态中心

【思想火炬】

微信公众号

共享

【e观沧海】

微信公众号

共享

【思想大视野】

微信公众号

共享

【红色文化网(hswh1226)】

微信公众号

共享

【世界社会主义研究】

微信公众号

共享

【宏国智库】

微信公众号

推荐

【高度一万五千米】

微信公众号

共享

【

程恩富新马派

】

微信公众号