2024-04-29 微信公众号精选安全技术文章总览

洞见网安 2024-04-29

剁椒鱼头没剁椒 2024-04-29 22:49:25

本文主要探讨了Python中的多线程和多进程编程,以及它们在网络安全领域的应用。作者首先介绍了多线程和多进程的概念,指出多线程适用于I/O密集型任务,而多进程适用于CPU密集型任务。文中通过具体的代码案例,展示了如何使用Python的`threading`和`multiprocessing`模块来创建和管理线程与进程,以及如何利用`concurrent.futures`模块简化并发编程。此外,文章还讨论了Python中的全局解释器锁(GIL)对多线程性能的影响,并提供了使用多线程和多进程的优化技巧。作者还分享了在编写POC(Proof of Concept)和EXP(Exploit)时,如何利用多线程提高测试效率的实例。最后,文中还涉及了如何在Python中设置和使用代理,以防止IP被封禁,并通过随机选择User-Agent头来隐藏请求来源。文章提供了丰富的代码示例和参考链接,旨在帮助网络安全学习者更好地理解和应用多线程与多进程编程。

极星信安 2024-04-29 21:45:02

文章介绍了两个网络安全漏洞的案例:Novel-Plus和Likeshop。 Novel-Plus是一个多端阅读的小说CMS系统,存在任意文件上传漏洞。攻击者可以利用该漏洞上传任意文件,进而执行任意代码。文章详细分析了漏洞成因,指出漏洞出现在FileController的upload()方法中,该方法未对上传的文件进行任何过滤,允许上传任意后缀的文件。文章还提到了如何通过分析login controller和shiro定位到密码加密的函数,以及如何搭建环境进行漏洞复现。 另一个案例是Likeshop的任意文件上传漏洞,漏洞编号为cve-2024-0352、cnnvd-202401-765。文章提供了POC(Proof of Concept)的示例,展示了如何利用漏洞上传一个名为test.php的文件。漏洞出现在File类中的formImage()方法,该方法调用了userFormImage()函数,该函数在上传文件时没有进行任何过滤,存在漏洞。文章最后提到了修复漏洞的方法,包括添加文件类型验证和过滤文件内容等。 文章强调了网络安全的重要性,提醒读者不要利用文章中的技术进行非法测试,并建议读者关注公众号获取更多相关资源和信息。

独立观察员博客 2024-04-29 20:36:43

本文主要探讨了WPF(Windows Presentation Foundation)中用户控件(UserControl)和自定义控件(CustomControl)的使用和转换。作者首先通过一个用户控件的示例,展示了如何定义依赖属性以及如何在XAML中使用触发器来设置控件的样式。然后,作者提出了用户控件在设置全局样式时可能遇到的问题,并提供了解决方案。解决方案之一是将触发器和相关样式移到全局可访问的地方,如App.xaml或使用者会引用的资源字典中。最后,作者决定将用户控件转换为自定义控件,以更好地支持全局样式设置和属性绑定。文章还提到了自定义控件类的一些自动生成的默认样式,以及如何将之前的控件模板和触发器拷贝到自定义控件中。此外,文章还简要介绍了如何将用户控件的依赖属性迁移到自定义控件类中,并指出了自定义控件与用户控件在组织形式上的不同。最后,文章提供了一些相关资源和示例代码,供读者进一步学习和参考。

魔方安全 2024-04-29 18:31:33

本周网络安全领域动态包括福昕阅读器、GitLab、OpenMetadata、Primeton EOS Platform和CrushFTP等软件的安全更新和漏洞公告。福昕阅读器发布了安全更新,修复了多个潜在的安全和稳定性问题,影响多个版本。GitLab发布安全公告,修复了多个安全漏洞,包括账户接管、路径遍历、拒绝服务、GraphQL订阅和个人访问令牌范围等漏洞。OpenMetadata存在身份验证绕过漏洞,攻击者可以构造恶意请求绕过身份验证并执行任意代码。Primeton EOS Platform存在远程代码执行漏洞,攻击者可以构造恶意请求执行任意代码。CrushFTP存在服务器端模板注入漏洞,可能导致未经身份验证的威胁者远程执行代码。建议用户及时更新相关软件以修复漏洞,并关注官方发布的安全版本和补丁详情。

Timeline Sec 2024-04-29 18:30:23

本文介绍了中国凯京科技(Keking)公司的一个 Spring-Boot 打造文件文档在线预览项目 Keking kkFileView 的一个远程代码执行漏洞。该漏洞存在于 kkFileView v4.2.0 至 v4.4.0-beta 版本之间的组件 CompressFilePreviewImpl#filePreviewHandle,由于存在 zipslip 漏洞,攻击者可以通过上传精心制作的 zip 压缩包来覆盖任意文件,进而造成远程代码执行(RCE)。影响版本为 v4.2.0<= kkFileView <= v4.4.0-beta。文章还详细描述了漏洞的利用方式、漏洞分析和修复方式,并提供了相关参考链接。

CatalyzeSec 2024-04-29 18:26:59

敏感内容

七芒星实验室 2024-04-29 18:18:56

本文主要介绍了在渗透测试过程中,如何在Windows和Linux环境下使用各种工具和命令实现远程文件下载。文章首先介绍了PowerShell,它是一个跨平台的任务自动化和配置管理框架,可以用来远程下载文件。接着,文章提到了certutil.exe,一个用于证书服务的命令行程序,也可以用于远程下载文件。文章还介绍了BITSAdmin,一个Windows内置的命令行工具,用于创建和管理文件的上传和下载任务。此外,文章还涉及了FTP协议、msiexec、mshta、rundll32和regsvr32等工具的使用方法,以及第三方应用如wget和cURL的下载功能。对于Linux系统,文章提到了ncat、Perl、Ruby、PHP和Python等编程语言的下载脚本编写方法。最后,文章还提到了FTP和TFTP服务的搭建和使用。这些方法为渗透测试人员提供了多种文件下载的途径,但同时也提醒了网络安全人员需要对这些潜在的安全威胁有所防范。

知道创宇404实验室 2024-04-29 15:07:26

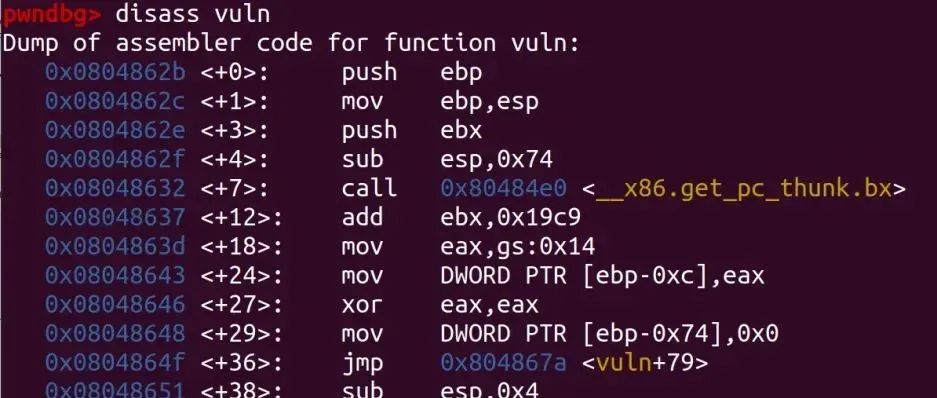

2024年3月29日,微软工程师Andres Freund披露了开源项目xz-utils存在后门漏洞,编号为CVE-2024-3094。该后门通过供应链攻击劫持sshd服务的认证逻辑,实现认证绕过和远程命令执行。影响liblzma.so的5.6.0和5.6.1版本,涉及Debian、Ubuntu、Fedora等多个Linux发行版。攻击者JiaT75在xz-utils项目中潜伏近两年,最终获得维护权限并植入后门。后门利用sshd服务间接依赖liblzma5的关系,劫持RSA_public_decrypt()函数。实施过程包括:1) 修改编译脚本在liblzma5.so中植入后门代码;2) sshd启动时通过IFUNC和rtdl-audit机制劫持替换RSA_public_decrypt();3) 使用私钥签名证书触发后门。分析发现后门代码复杂,攻击者具有高技术水平,还在代码混淆、反调试等方面精心设计。

山石网科安全技术研究院 2024-04-29 14:46:27

敏感内容

影域实验室 2024-04-29 13:35:00

免责声明:本文所涉及的任何技术、信息或工具,仅供学习和参考之用。请勿利用本文提供的信息从事任何违法活动或不当行为。

网安鲲为帝 2024-04-29 13:20:18

本文介绍了一种通过注册表隐藏shellcode的技术,旨在实现静态免杀。文章首先声明了仅供技术讨论与学习,不承担任何直接或间接后果及损失的责任。接着,文章提到了所针对的杀软版本,并展示了写入注册表的源码,该源码用于将shellcode隐藏在注册表中。然后,文章提供了探测成果的源码,用于验证这种免杀技术是否成功。最后,作者指出这种方式加载shellcode对于某些杀软来说免杀周期短,难度较大,建议用于其他杀软的加载。文章欢迎读者进群交流。

芳华绝代安全团队 2024-04-29 12:40:24

本文介绍了SQLmap这款开源的SQL注入工具,它可以检测和利用Web应用程序的SQL注入漏洞。SQLmap支持多种数据库管理系统,如MySQL、Oracle、PostgreSQL等,并可在多种操作系统上运行。文章分为目标、脱库、账号和其他四个部分详细讲解了SQLmap的使用方法。目标部分包括检测单个URL和Cookie的SQL注入漏洞,以及文件URL和POST请求的SQL注入漏洞。脱库部分讲解了如何获取数据库版本、数据库名称、所有数据库、所有表以及表中的所有数据等。账号部分则介绍了如何获取所有数据、显示当前用户、检测是否为数据库管理员、获取所有用户、查看当前用户权限、获取用户密码、获取服务器主机名称以及显示正在运行的SQL语句等。其他部分包含了一些高级功能,如盲注方式获取密码、不再询问确认、指定请求方式、随机UA、自定义UA和Referer、指定代理、指定线程数以及使用Google Dork等功能。文章最后还提供了一些参数说明,包括level参数和risk参数,以及往期文章的链接。

Ting丶的安全笔记 2024-04-29 10:33:30

奇安信XLab 2024-04-29 10:32:31

本文介绍了XLab在2024年4月18日发现的针对Android系统的恶意软件Wpeeper。该木马通过两个域名传播,其中一个已被多家人安全厂商标注为恶意,另一个虽新注册但未引起注意。Wpeeper具有后门功能,能收集设备敏感信息、管理文件和目录、上传下载文件以及执行命令等。其亮点在于网络层面,利用被黑的WORD PRESS站点构建多层级C2架构,通过Session字段隐藏真实C2,使用HTTPS协议加密流量,并对指令进行椭圆曲线签名以防止被接管。Wpeeper源自于UPtodown Store应用的“二次打包”,攻击者植入代码后下载执行恶意ELF文件,由于改动小,APK在VT上检测为0。UPtodown是一个全球知名的第三方应用商店,为攻击者提供了广泛的用户基础。4月22日,Wpeeper活动突然停止,C2服务器和下载器停止服务,这被认为是攻击者有更大图谋的迹象。文章提供了Wpeeper活动的详细时间线,包括首次上传到VT的时间、系统告警时间、开始指令跟踪时间和最后一条指令的接收时间。最后,文章提出了Wpeeper作者可能主动停止网络服务以避免被追踪,并暂时隐藏其真实意图,等待安装量增加后再行露出的推测。

湘安无事 2024-04-29 10:28:17

本文介绍了ZenTao(禅道)项目管理系统的一个身份认证绕过漏洞QVD-2024-15263。该漏洞存在于禅道3.0至18.11各个版本中。漏洞复现步骤包括在浏览器中打开控制台,检查禅道版本信息,以及发送一个特定的GET请求来检测漏洞。如果请求返回包含zentaosid,则表明存在漏洞,可以获取到相当于cookies的信息。文章还提供了一个内部工具的获取方式,用于合法扫描该漏洞。作者强调了工具合法使用的重要性,并提醒读者不要利用文章中的技术从事非法测试。最后,作者提供了相关的公众号和微信群信息,以及参考文章的链接。

混入安全圈的程序猿 2024-04-29 09:48:29

本文分享了一位网络安全学习者在挖掘SRC(Security Response Center,安全响应中心)时的信息收集方法。作者强调,由于通用工具能够发现的漏洞大多已被发现,且有大佬使用自动化脚本和定时扫描,因此除非有独特的POC(Proof of Concept,概念验证)或高效的扫描字典,否则不建议使用工具进行扫描。此外,一些SRC明确禁止使用工具扫描站点,只允许手工测试,违反规定可能导致账号被封。作者推荐在企某查等平台搜索企业信息以获取二级域名,并使用OneForAll和Ehole两个工具进行子域的收集和指纹识别,以筛选可能存在问题的资产。在拿到子域后,作者建议手工一个一个地检查,并利用Chrome插件批量打开资产,优先测试那些功能点多和能登录的站点。最后,作者鼓励读者在评论区交流讨论,并欢迎关注其公众号获取更多原创技术文章。