本文为您汇总了微信公众号上关于网络安全技术的精选文章,涉及应急响应、文件上传攻击、反序列化问题、证书站SQL注入、操作系统安全防护、网络攻防实战等多个主题。

本文汇总了微信公众号上的多篇文章,涉及网络安全技术的不同领域,包括应急响应、攻击面、反序列化、证书站SQL注入、操作系统安全防护等。

部分文章提供了真实的案例分析,如网络攻防实战,让读者更直观地了解网络安全问题的实际情景和处理方法。

文章深入解析了各类安全漏洞和攻击技术,如反序列化漏洞、SMB横向移动技术等,并提供了相应的防御建议。

部分文章介绍了实用的网络安全工具和技术,如frida过app特征检测办法、URL重定向安全等,为读者提供了更多安全研究和防御的思路和方法。

2024-10-24 微信公众号精选安全技术文章总览

洞见网安 2024-10-24

利刃信安 2024-10-24 20:40:47

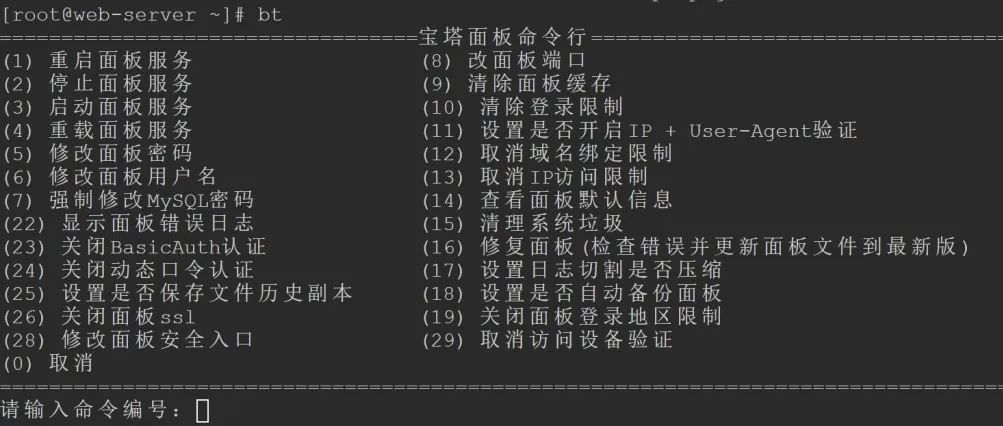

【应急响应】记一次省护值守服务器被黑的应急响应过程

X的碎碎念 2024-10-24 19:00:49

HW专项行动小组 2024-10-24 18:53:49

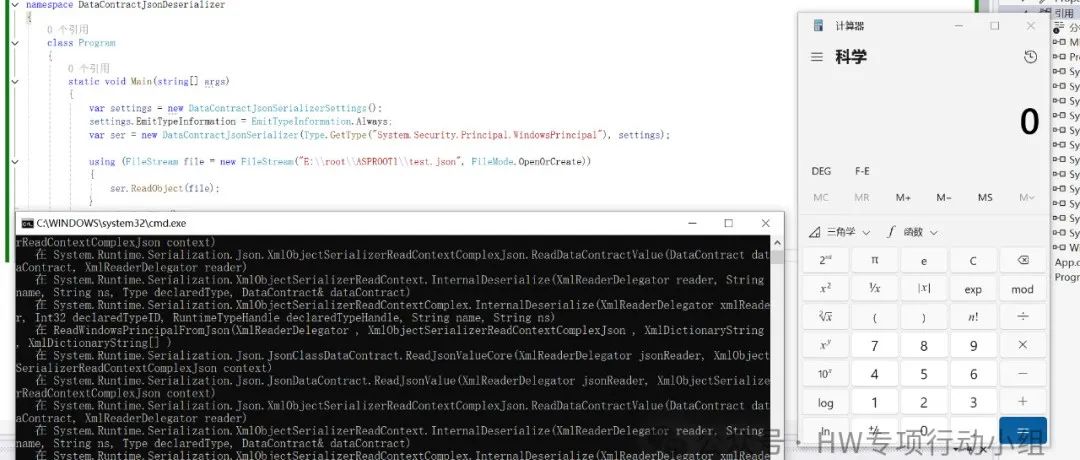

本文详细介绍了DataContractJsonSerializer在.NET框架中的反序列化问题。首先,文章阐述了DataContractJsonSerializer的基本使用方法,包括对类添加DataContract特性和对属性添加DataMember特性,以及序列化和反序列化的流程。接着,文章指出,如果Type和ReadObject()的内容可控,则可能存在反序列化漏洞。文章进一步探讨了DataContractJsonSerializer的一个特殊用法,即通过在JSON数据中加入__type键来指定类名,这一特性可能与Fastjson的@type类似。文章还提供了利用Ysoserial.net生成payload的示例,并讨论了即使Type不可控时也能利用的情况,如使用KnownType特性。最后,文章提到了IDataContractSurrogate机制,它允许没有DataContract或Serializable特性的类参与序列化与反序列化,这可能引入新的安全问题。

轩公子谈技术 2024-10-24 18:03:47

车小胖谈网络 2024-10-24 17:54:36

嗨嗨安全 2024-10-24 17:42:46

黑熊安全 2024-10-24 17:26:53

创宇安全智脑 2024-10-24 17:20:50

创宇安全智脑是基于知道创宇16年来AI+安全大数据在真实攻防场景中的经验积累构建的下一代全场景安全智能算力平台

网安日记本 2024-10-24 17:15:26

漏洞挖掘—组合拳获取敏感数据信息

微步在线 2024-10-24 17:01:54

误报多、解密覆盖不全、影响网络架构?

CNNVD安全动态 2024-10-24 16:56:02

近日,国家信息安全漏洞库(CNNVD)收到关于Fortinet FortiManager访问控制错误漏洞(CNNVD-202410-2613、CVE-2024-47575)情况的报送。

CatalyzeSec 2024-10-24 16:33:21

掌控安全EDU 2024-10-24 12:02:09

中国保密协会科学技术分会 2024-10-24 12:00:15

本文主要从操作系统版本、标准操作环境、操作系统防护配置、应用程序管理和应用程序控制五个方面对操作系统安全防护进行简要介绍,期望可以对想要初步了解操作系统安全防护的读者有所帮助。

极梦C 2024-10-24 11:12:56

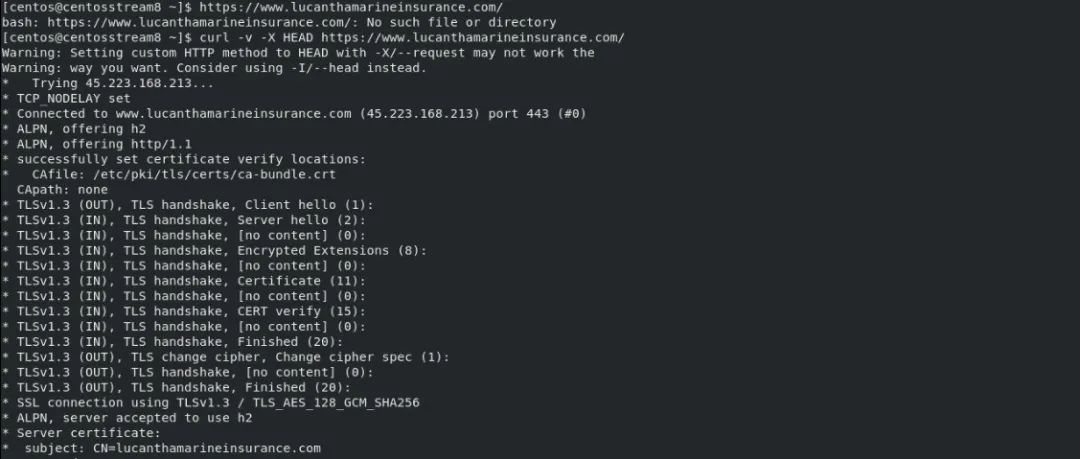

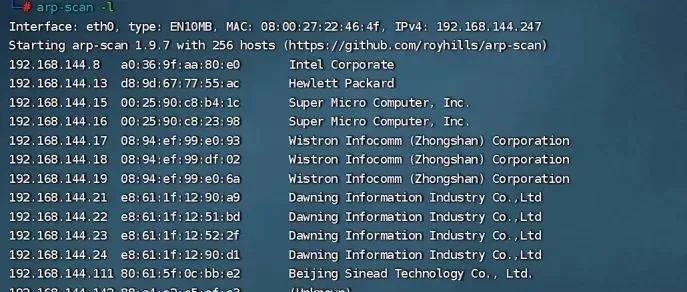

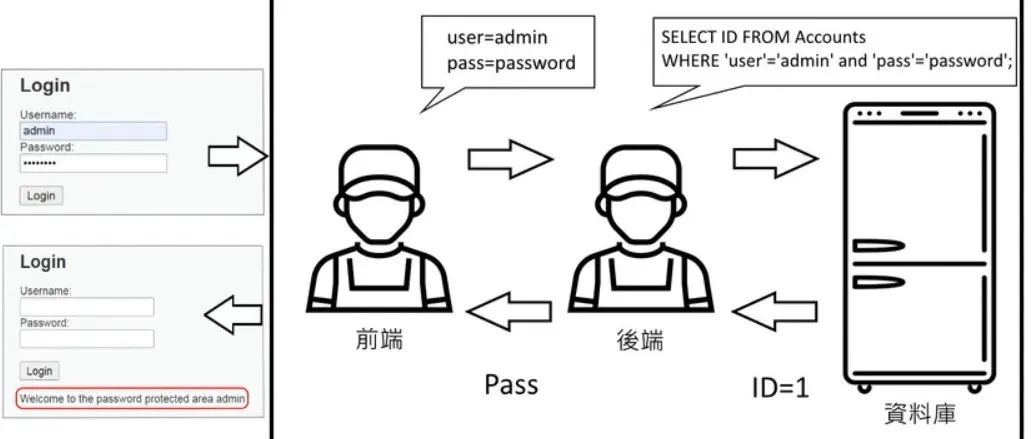

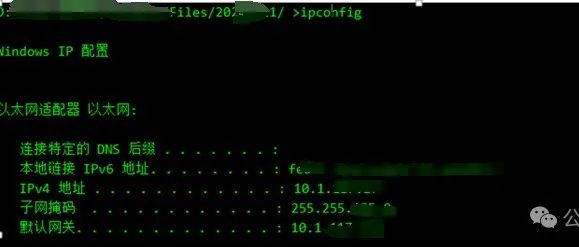

本文详细记录了一次网络安全攻防实战过程。作者首先对目标官网进行信息收集,通过跳转链接发现了一个新的IP地址。随后对IP进行端口扫描,发现了一个IIS默认页面的端口。通过目录扫描,作者找到了一个test页面,并在其下发现了上传接口。在尝试上传不同类型文件时,发现只有可执行文件能成功上传。作者通过上传aspx文件获得了一个下载链接,但需要进一步寻找正确的路径。经过多次fuzz测试,作者最终找到了正确的路径并成功获取shell。在内网渗透阶段,作者遇到了权限限制,通过使用PrinterNotifyPotato进行内存提权,成功添加账号并远程登录,最终实现了对上百台服务器的控制。文章最后介绍了团队背景和提供的服务。

信息收集

端口扫描

目录遍历

文件上传

路径拼接

内网渗透

权限提升

哈希传递

安全测试

黑客联盟l 2024-10-24 11:09:36

谷歌的威胁分析小组(TAG)警告称,三星移动处理器中的一个零日漏洞已被用作任意代码执行漏洞利用链的一部分而遭到滥用。

CNVD漏洞平台 2024-10-24 09:45:19

国家信息安全漏洞共享平台(CNVD)于2024年10月23日发布了关于VMware vCenter Server存在堆溢出漏洞(CNVD-2024-41447,CVE-2024-38812)的安全公告。该漏洞允许具有网络访问权限的攻击者远程执行代码,获取服务器控制权。受影响的产品版本包括VMware vCenter Server 8.0、7.0及VMware Cloud Foundation 4.x和5.x。VMware公司已于10月21日发布修复该漏洞的新版本,CNVD建议用户升级至最新版本以消除安全风险。漏洞的综合评级为“高危”,影响范围广泛,涉及多个产品和版本。官方提供了详细的下载链接和文档地址,以及感谢奇安信网神信息技术公司提供的技术支持。

堆溢出漏洞

远程代码执行

服务器权限获取

高危漏洞

VMware产品安全

安全升级

暴暴的皮卡丘 2024-10-24 08:30:16

安全狗的自我修养 2024-10-24 08:03:15

欢迎回来!今天,我们将讨论使用 SMB 枢轴的 Havoc C2 的一些横向移动技术。SM

进击的HACK 2024-10-24 07:56:58

轻松入门,frida n种过app特征检测办法之一