2024-11-01 微信公众号精选安全技术文章总览

洞见网安 2024-11-01

火绒安全 2024-11-01 21:50:05

近期,火绒安全实验室发现某论坛用户上传了被篡改的火绒剑程序,该程序存在后门风险。经分析,篡改后的uactmon.dll文件在加载时会解密恶意DLL数据并执行,实现后门操作。火绒安全产品已能拦截查杀该病毒样本,建议用户更新病毒库并从官方渠道下载软件。文章详细分析了加载阶段、通信阶段、后门功能和发送系统信息四个环节。加载阶段中,病毒入口函数被重定向,解密加载器代码并执行恶意DLL。通信阶段涉及互斥体检查、文件读取和远程服务器通信。后门功能包括进程管理、文件管理、鼠标键盘模拟、管道后门和插件管理。发送系统信息包括主机名、系统版本、杀毒软件列表等。文章还通过比喻解释了非官方火绒剑的风险,提醒用户注意软件来源的安全性。

恶意软件

后门程序

信息泄露

远程控制

安全防护

软件安全

洞源实验室 2024-11-01 20:01:18

2024年8月13日,微软在“补丁星期二”更新中披露了一个严重漏洞CVE-2024-38063,这是在Windows内核中相当典型的一个漏洞,笔者尝试对其进行原理上的剖析,因时间有限,文章或有遗漏或缺失。

KK安全说 2024-11-01 19:34:50

隐写术是一种将秘密数据隐藏在看似普通的文件中(如图像、视频或音频文件)的技术,以避免被发现。隐藏的数据只能在目的地提取。有多种方法和工具可用于将数据隐藏到文件或从文件中提取数据。本文介绍了多种隐写术工具,包括Steghide、Binwalk、strings、Exiftool、Foremost、StegSeek、Zsteg、WavSteg、Stegsolve、Exiv2、声波可视化工具、拆纸器和Fcrackzip。Steghide支持JPEG、BMP、WAV和AU文件格式,但不支持PNG。Binwalk用于在二进制文件中搜索隐藏文件或文本。strings命令用于从二进制文件中提取可读字符串。Exiftool用于从图像文件中提取元数据。Foremost是一个数据雕刻工具。StegSeek是一个快速的数据提取工具,可以破解steghide元数据。Zsteg用于查找PNG和BMP文件中的隐藏数据。WavSteg用于在WAV文件中隐藏和提取数据。Stegsolve通过分析图像的不同平面来查找隐藏数据。Exiv2用于读取、写入、删除和修改图像元数据。声波可视化工具用于分析音频文件中的隐藏形状。拆纸器是一种隐写术暴力破解实用程序。Fcrackzip用于破解受密码保护的zip文件。这些工具和方法对于解决涉及使用隐写术的CTF挑战非常有用。

隐写术

CTF工具

数据隐藏

信息提取

安全分析

密码破解

小艾搞安全 2024-11-01 18:29:00

珂技知识分享 2024-11-01 18:01:38

参加了最近的网鼎杯,就做出来这一题pwn,网鼎杯题少,难度差距非常大。只适合老油条去打。

老鑫安全 2024-11-01 17:51:00

蚁景网络安全 2024-11-01 17:32:17

再说安全 2024-11-01 17:28:36

“隐”与“藏”的完美结合!

暗影网安实验室 2024-11-01 17:20:39

Apache Solr 存在认证绕过漏洞。攻击者可构造恶意请求利用 PKIAuthenticationPlugin 造成权限绕过,从而可在未认证的情况下调用

黑客联盟l 2024-11-01 16:06:06

“假呼叫” 于 2022 年首次引起公众关注,当时卡巴斯基安全公司的研究人员报告称,这款恶意应用并非普通的银行木马。除了具备窃取账户凭证的常见功能外,“假呼叫” 还能将语音通话转接到攻击者控制的号码。

矢安科技 2024-11-01 15:10:56

本文深入探讨了云安全中的元数据攻防技术。文章首先介绍了云服务中元数据的概念和作用,以及不同云厂商的元数据访问地址。接着,从攻击者视角出发,详细分析了通过WebShell和SSRF漏洞访问元数据的攻击案例,展示了攻击者如何利用元数据扩大攻击范围。最后,从防守者视角提出了基于元数据的基线检查、定期审计角色操作记录和定时评估生产环境安全性的防御策略,以帮助企业和组织降低云环境中的安全风险。

云计算安全

元数据安全

WebShell攻击

SSRF漏洞

权限管理

安全审计

红蓝对抗

扫地僧的茶饭日常 2024-11-01 14:28:27

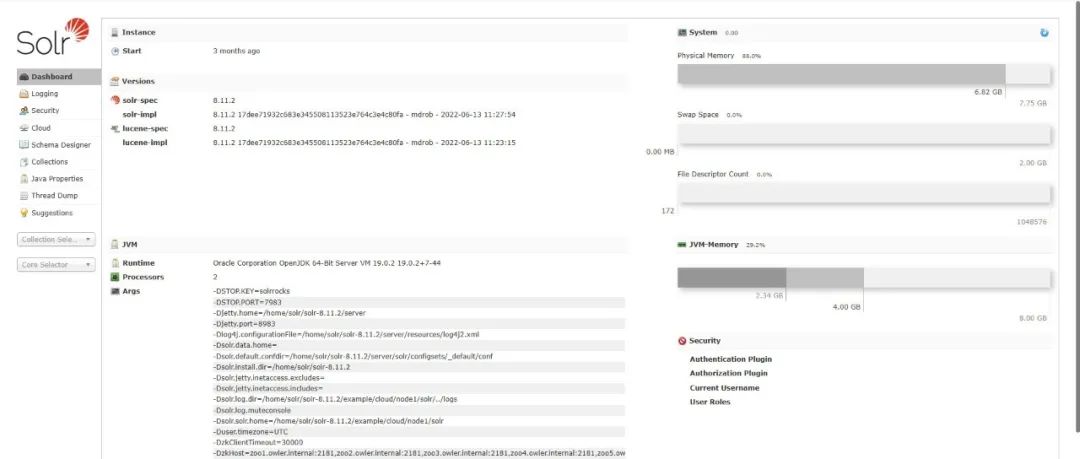

Apache Solr是一个开源搜索服务器,使用Java语言开发,主要基于HTTP和Apache Lucene实现。2024年10月16日,启明星辰集团VSRC监测到Apache Solr发布安全公告,修复了Solr中的一个身份验证绕过漏洞(CVE-2024-45216),官方评级为“严重”。该漏洞存在于Apache Solr实例使用PKIAuthenticationPlugin时,攻击者可以通过构造恶意路径绕过Solr的认证机制,访问敏感数据或执行未授权操作。受影响的版本包括5.3.0至8.11.49和9.7.0。漏洞复现方法是在URL末尾添加":/admin/info/key"来绕过PKIAuthenticationPlugin,使未经授权的用户可以访问受保护的API。作者提到最近文章经常被举报,因此不再公开请求包和脚本,但提供了Base64解码地址。此外,作者还提醒读者,漏洞验证poc或工具仅用于授权测试,任何未经授权的测试均属于非法行为,并强调不得利用本文中的技术手段或工具进行非法攻击和侵犯他人的隐私和财产权利。

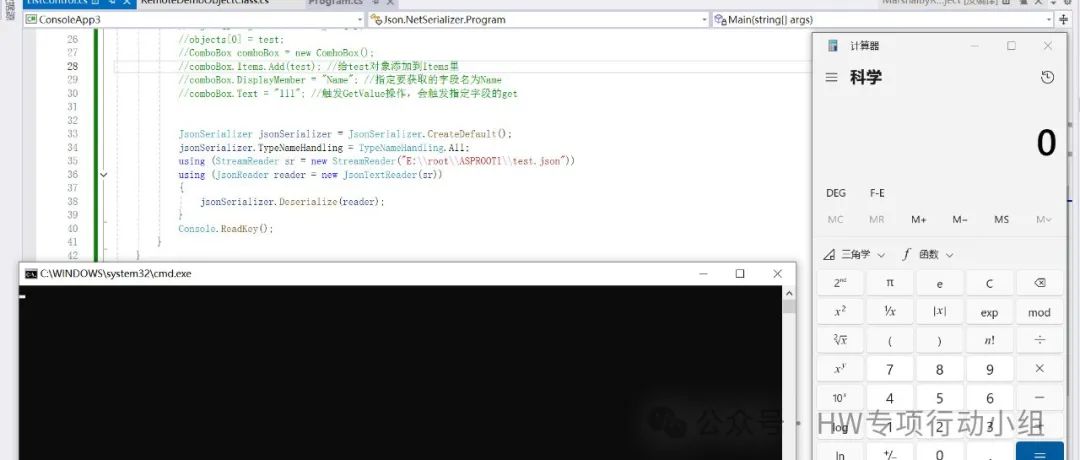

HW专项行动小组 2024-11-01 11:46:39

弱口令安全实验室 2024-11-01 11:17:12

骨哥说事 2024-11-01 11:12:15

本文档介绍了针对gcash.com的信息收集技巧,强调了合法性和安全性的重要性。作者首先建议建立结构化的文件夹体系以便于管理和分类收集到的数据。接着,文档列举了多种子域枚举工具和技术,包括subfinder、assetfinder、alterx、asnmap和ffuf等,每个工具都有特定的应用场景和使用方法。为了提高效率,作者推荐使用anew命令去除重复项,并通过httpx筛选出活跃的子域。进一步地,文档提到了如何利用httpx和wappalyzer收集网站技术栈信息,以及如何运用nuclei进行深度扫描,特别是寻找配置错误导致的信息泄露。此外,文档还探讨了AWS S3存储桶的检测方法,以及如何识别和验证开放的S3桶。最后,文档简述了使用naabu进行被动端口扫描的方法,特别是关注SMTP服务的安全性。

信息收集

子域枚举

端口扫描

安全扫描

漏洞利用

AWS资源检查

道一安全 2024-11-01 10:16:14