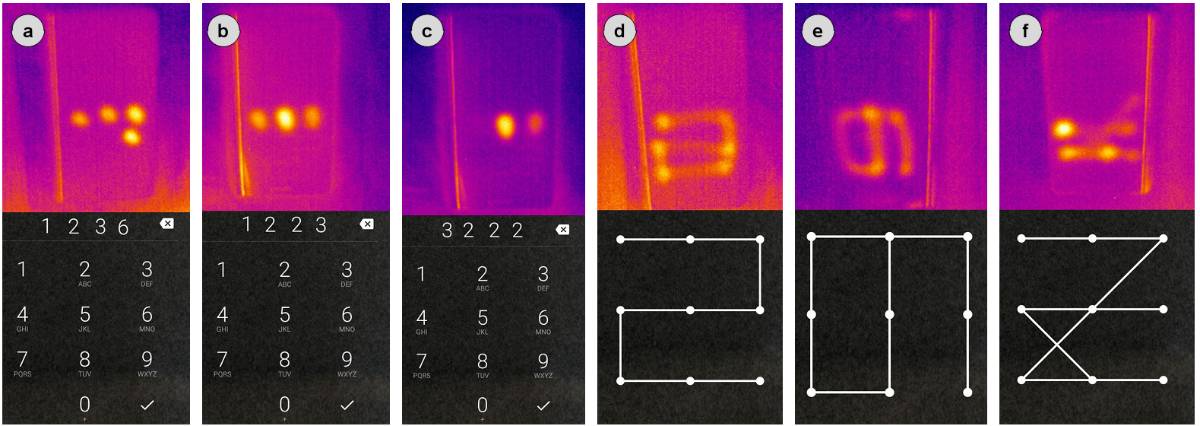

图1:在本文,我们研究针对移动设备上 PIN 码和锁屏密码的热攻击。 在触摸屏上输入 PIN 码(a-c)或图案(d-f)之后,热迹线保留在屏幕上,并可通过热成像可视化。

❀ 摘要

PIN 码和图案仍然是最广泛使用的基于知识的认证方案。由于热摄像机变得无处不在且价格低廉,我们可以预见针对移动设备上用户隐私数据的新形式威胁。热感相机使得执行热攻击成为可能,因为在认证时产生的热迹线可以用于重建密码。在本文,我们详细研究利用热成像推断移动设备上的 PIN 和锁屏密码的可行性。在研究(N=18)中,我们评估了 PIN 和锁屏密码图案的性质如何影响其热攻击抗性。我们发现热攻击在移动设备上确实可行;重叠图案很明显地将热攻击成功率从100%降低到16.67%,而即使具有重复的数字,PINs 仍然脆弱(>72% 热攻击成功率)。为了用户和身份验证方案设计师,我们总结并建议以下抵抗热攻击的方法。

ACM分类关键词:

K.6.5安全和保护:认证

作者关键词:

热成像;移动认证;触摸屏

❀ 引言

个人移动设备上可用的敏感数据(例如个人照片,通话记录,银行帐户和电子邮件)数量的增加强化了防止各种恶意攻击的需要。因此,用户使用不同的身份验证机制保护对移动设备的访问,包括图案和 PIN(注:锁屏密码),以及生物识别方法,如 FaceUnlock 或 TouchID。众所周知,隐私问题影响用户的技术使用决策,这表明许多用户可能放弃生物特征识别方法,因为存在相关的隐私问题,如生物识别信息泄露。然而,PIN 和图案仍然是当今最流行的认证机制。

可用安全社区最近专注于调查不同的以用户为中心的攻击,例如背后窥视和污痕攻击(注:smudge

attack,根据手指在屏幕上留下的污迹划痕判断出锁屏密码)。与此同时,新的威胁出现了,迄今为止,研究界少有关注,它就是对移动设备触摸屏的热攻击。过去几年来,在大众市场上出现了带有便携式热成像仪的个人移动设备,例如 CAT

S60(http://www.catphones.com/phones/s60-smartphone),或作为移动设备的可附加配件(如 FLIR

One [http://www.flir.de/flirone] 或 Seek

thermal[http://www.thermal.com])。硬件价格下降使得这些设备价格实惠。在本文出版之时,能以约 400 刀的价格买到温度敏感度为0.05℃的便携式热像仪。这自然地使得我们需要了解这种能够进行热攻击的设备所带来的威胁。

在热攻击期间,在远红外光谱中工作的热像仪在认证后(注:指在屏幕上输完密码后)捕获移动设备表面上留下的热迹。这些痕迹被恢复并用于重建密码。与污痕攻击不同,热攻击可泄漏有关PIN和图案输入顺序的信息(参见图1)。此外,它们可以在受害者认证之后进行,减轻可能受到手遮挡影响的现场观察攻击(如背后窥视攻击)的需要。

虽然已有前人研究利用热传导来识别交互的接触点,但我们研究的是可靠性,针对在认证后从触摸屏上留下的热迹推导出密码。Abdelrahman 等人描绘了针对表面热迹识别的材料空间(注:意思是属于这个集合空间内的材料表面可热迹识别)。然而,他们的研究工作并没有含盖触摸屏材料。我们调查 Gorilla(大猩猩)玻璃的热攻击(http://www.corning.com/gorillaglass/worldwide/en/products-with-gorilla.html),它是被用于大多数触摸屏的标准覆盖玻璃。

在这项工作中,我们将探讨当前的认证机制如何易受热攻击的影响。我们引入了一种基于自动计算机视觉的方法,在认证过程之后分析热迹,并提取潜在的 PIN 或图案(注:密码)。我们的实现是开源的,因此允许进一步实验热攻击(https://github.com/Yomna-Abdelrahman/ThermalAttack.git)。我们在用户研究中调查了 PIN 和图案的特性如何影响热攻击的成功,并报告我们的发现。特别是,我们关注于身份验证方式的类型、密码的属性以及身份验证后的攻击实施时刻。我们发现,尽管包含重复数字的PIN的热图像不能被肉眼看到 PIN(图1),但是在认证后的头30秒内予以实施,热攻击可以产生 72% 至 100% 的成功率。同时,如果图案包括一个或多个重叠,针对图案的热攻击成功将显着降低(在前 30 秒内从 100% 降到17%)。

❀ 贡献声明

本文的贡献如下:

1. 针对最先进的智能手机触摸屏的热接触传导率评估,以及商业热感相机如何利用它们进行热攻击。

2. 一种从热痕中提取 PIN 和图案来分析热攻抗性的自动计算机视觉方法。

3. 关于常用认证方案的属性如何影响热攻击的成功率的深入研究。

4. 一组帮助用户和认证方案设计人员克服热攻击的建议。

❀ 相关工作

我们的研究工作基于两部分前人研究:(1)热成像和(2)移动设备上对用户认证的不同类型的威胁。

❀ 热成像

热像仪捕捉实景的热图。它们在波长于 7.5 和 13μm 之间的远红外光谱中工作。热成像的特性与可见光的特性有很多差异。

第一个热的特性是热辐射。与可见光相比,热辐射具有不同的反射特性,其取决于表面。以前的工作中利用了热反射,以使身体穿戴和手持设备能够检测空中手势[42]。

第二个独特的特性是热成像独立于光和着色前提,这允许热像仪用于面部和表情识别。热像仪可以提供有关于感知到的身体温度信息,可用于以无接触的方式推断用户的生理和认知状态[41],比如通过评估其应激水平。

第三个独特的特性是热成像能够检测过去已经存在的输入。当用户触摸物体表面上的一个点时,热量从使用者转移到物体表面,这产生慢慢消失的热痕迹。可使用热成像检测这些热迹。热痕迹已被用于(注:数据)输入,以及根据用户的热手印来认证用户。

在本文中,我们研究使用热成像推断在移动设备上输入的密码,这利用了热痕仅会慢慢消失的事实。我们调查最先进的触摸屏的热特性,并研究密码特性对热迹的影响,从而成功地通过热成像提取出密码。

❀ 对移动设备上身份认证的威胁

移动设备(如平板电脑和智能手机)存储并允许访问太多的私人内容。之前有人调查了一些使用户的私人数据面临风险的威胁模型。

❀ 背后窥视攻击

被讨论最广泛的威胁之一是背后窥视攻击,在该攻击中(注:背后)观察者试图窃听用户以发现私人信息,其中包含登录凭据信息。有些方法可减缓背后窥视攻击的冲击:添加随机线索;通过让攻击者观察多个线索来分割攻击者的注意力[14,29];以及伪造用户输入。除专注于登录凭据,研究还调查了为保护用户免于被背后窥视短信和图片的方法。大多数反击背后窥视的方案都是攻击者可以清楚地观察一次密码输入的威胁模型。其他威胁模型涵盖多次观察攻击或视频攻击。

❀ 污痕攻击

另一种前人已描述的攻击类型是污痕攻击,其中攻击者利用交互后触摸屏上留下的油性残留物发现密码[5]。污痕攻击对图案(注:密码)的表现特别好,因为污迹提示了模式的开始位置。但是,他们几乎无法提供有关PIN输入顺序的任何有用的信息。减少污迹攻击的方法包括图形化地转换输入密码的视觉提示;引入随机元素以导致在每次身份验证尝试时出现不同污迹;或者使用多个手指增加图案复杂性。污痕攻击的威胁模型假设攻击者除了清晰可见的污迹以及可清楚看到这些污迹的理想照明条件外,还可访问移动设备。

❀ 热成像攻击

热成像攻击利用热成像的特性。也就是说,在认证期间,热迹线从用户的手转移到触摸屏。这些慢慢消失的痕迹[32]使得,即使用户已经输过了密码,热像仪也可以察觉显示屏的哪些部分被触摸过。类似于背后窥视,热攻击泄漏关于输入PIN和图案顺序的信息。然而,相比背后窥视,热攻击可以在用户离开设备后执行。这给了攻击者一个优势,因为他们不需要在认证时观察用户,这使攻击更加微妙,并消除了手遮挡。虽然热图像可以通过交互来扭曲,但执行有限交互或在认证后离开设备的用户仍然容易受到热攻击。

Mowery 等人研究了对带有塑料键盘 ATM 机进行热攻击的有效性。他们发现即使用户认证过后,热攻击也是可行的。尽管 Mowery 等人调查了对 ATM 机的塑料键盘的热攻击,对移动设备和其他触摸屏设备的热攻击几乎没有任何涉及。在初步研究中,Andriotis 等人[4]能够观察到在输入图案认证 3 秒后所产生的热痕迹。这允许他们提取部分图案(注:密码)。

在我们的工作中,我们深入分析在对于移动设备触摸屏上PIN和图案及相应不同密码特性情况下的热攻击的表现有多好。我们考虑了PIN中的重复数字和图案重叠。为此,我们实现了ThermalAnalyzer(注:热分析器),它可自动从热痕迹中提取密码。ThermalAnalyzer显示,即使在认证发生30秒(即10倍时长于先前研究工作[4]),热攻击也可成功。

❀ 理解热攻击

我们的研究工作依赖于热从一个物体到另一个物体的传递现象。热从用户手上传递到与之接触的物体表面,这留下了可用于分析的痕迹。它取决于物体表面材料的特性,即所谓的热接触电导[12],是指两个接触物体(表面)之间的热传导率。

根据blackbody(注:黑体)模型[27],任何绝对零点以上的物体(例如我们周围环境中的物体)都会发出热辐射。这种辐射被吸收,反射和传播。然而,对于完全不传导的表面,没有传输部分[20]。这约束有效部分为反射和吸收辐射。因此,热辐射可以表现为Thermal

reflectivity + Thermal absorptivity = 1(热反射率+热吸收率=1)。

一旦物体接触表面,热辐射被物体表层传播和吸收,导致温度变化。这导致热痕积聚在表面上。为了计算传输的热量并确定热量是否可以被商用热摄像机检测到,我们测量了接触点处的温度(T_contact)。我们使用Ray[40]的一个成熟的模型来计算两个物体接触点的温度。在我们的场景中,两个物体是:人体皮肤(即用户的手指)和移动设备的触摸屏(即Gorilla玻璃片)。

(1) T_contact = (b_skin*T_skin + b_gorilla_glass*Tgorilla_glass) / (b_skin + b_gorilla_glass)

(2) b = sqrt(K*P*C)

T_contact 取决于接触点的温度(T_skin 和 T_gorilla_glass)以及它们的热穿透系数(b)。它是被表层渗透和吸收的热能的总量。此 b 由等式 2 定义。它由热导率(K),热密度(P)和比热容(C)的乘积构成[38]。人类皮肤和 gorilla 玻璃短接触的b分别是1000

pow(JS,-1/2.0)*pow(m,-2)*pow(K,-1)[38]和1385 pow(JS,-1/2.0)*pow(m,

-2)*pow(K,-1)[44](该值由我们大学的应用光学研究所通过实验室测量确定)。

另外,接触点温度变化的检测取决于相机的灵敏度。温度的变化必须高于相机的温度敏感度才能被相机区分开来。例如,如果触摸屏玻璃的温度T_gorilla_glass为23℃,用户的手温T_skin为30℃,则按等式1计算T_contact为25.9℃,这导致2.9◦C的温差(T_contact

-

T_gorilla_glass)。因此,热敏感度≤2.9℃的热相机将能够通过利用热痕迹衰减来恢复PIN/图案输入的顺序。在我们的研究中,热像仪的热敏感度为0.04℃,它能够感知手温差异。

❀ 威胁模型

在我们的威胁模型中,攻击者(即未经许可访问设备的人)等待受害者完成认证过程并离开移动设备。比如用户快速查看其最新消息后,将设备放在他或她的桌子上,然后去咖啡机取饮料。为了确保攻击者在我们的威胁模型中的最佳条件,用户不与设备进行交互,而只是认证(例如,查看来自通知或窗口小部件的更新),然后让设备闲置。攻击者然后使用热像仪(如,集成于智能手机中的热像仪)来拍摄设备触摸屏的热图像。然后攻击者以类似于我们在下一节中给出的分析的方式分析热图像,以识别PIN/图案。与以前讨论的威胁模型[24,36,29,52]类似,攻击者利用了无人在设备附近的机会来登录和访问用户的私人信息。

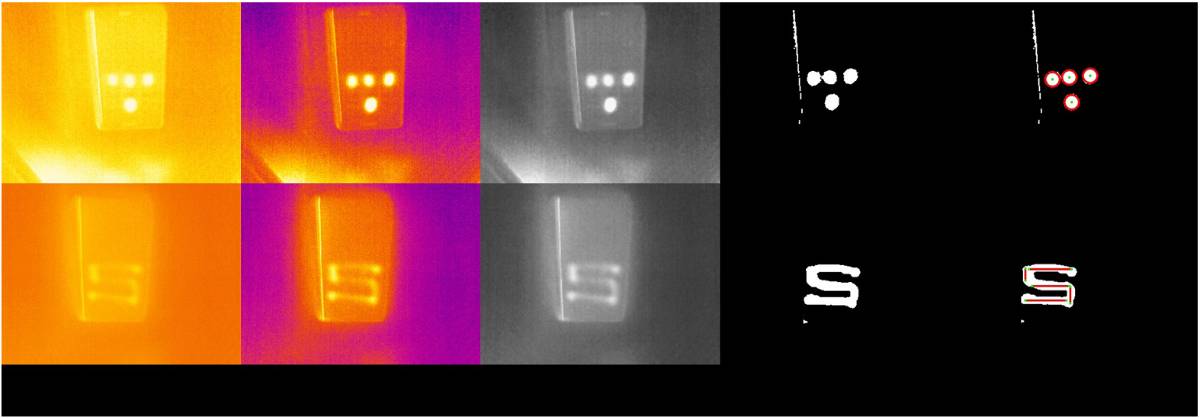

图2:该图说明了PIN(顶部)和图案(底部)的识别流水线

图2:该图说明了PIN(顶部)和图案(底部)的识别流水线

本文由 看雪翻译小组 hanbingxzy 编译,来源 HIC [email protected]

❤ 往期热门内容推荐

更多优秀文章,长按下方二维码,“关注看雪学院公众号”查看!

看雪论坛:http://bbs.pediy.com/

微信公众号 ID:ikanxue

微博:看雪安全

投稿、合作:www.kanxue.com