2024年3月25日,

微步情报局披露了一个新的钓鱼攻击

团伙,详见

文章《

报税月,一大波财务同事被钓鱼!(附高频攻击情报)

》。该团伙先后使用了银狐和雪狼木马作为攻击工具,主要针对金融、高科技、能源、企事业单位等行业,采用爆发式大范围社工钓鱼的方式,在极短时间内攻击了大量的用户。

在本篇文章中,我们将从技术视角,对攻击者画像,以及攻击者在此次攻击事件中涉及的资产、攻击工具和手法等进行深入分析和介绍。详情如下:

-

来自该组织攻击活动最早可以追溯到2023年6月,当时攻击者采用仿冒常用软件和诱骗下载的方式投递木马,木马利用“白加黑”方式启动。

-

攻击对象的选择上,攻击者在近期主要采用税务和医疗保险相关话题,对金融、能源、企事业单位中的财税相关工作人员进行钓鱼,同时,攻击者还专门挑选了“报税月”这样的财务和税务处理高峰期进行攻击,针对性明显更强。

-

攻击手法上,攻击者在近期更新了木马投递方式:通过社交软件和电子邮件传播钓鱼链接或文档,样本使用了包括 VMProtect 壳保护、构造 ROP 链、DLL 内存加载、“白加黑” 和多层内存解密等多种技术来躲避安全软件的查杀。

-

攻击组件的选择上,攻击者使用的C2工具也持续更新:早期使用loader加载AsyncRAT以及Gh0st的木马变种,近期发现其既使用了银狐,又使用了雪狼。

-

攻击组件的存放方式上,攻击者擅长使用多种类型的资产存放恶意载荷,比如通过云服务存放恶意载荷,使用自有资产存放恶意载荷以及使用第三方网站存放恶意载荷,payload的存放位置不固定且loader更新速度快。

-

微步通过对相关样本、IP 和域名的溯源分析,提取多条相关 IOC ,可用于威胁情报检测。微步威胁感知平台 TDP 、威胁情报管理平台 TIP 、威胁情报云 API 、云沙箱 S、沙箱分析平台 OneSandbox、互联网安全接入服务 OneDNS 、安全情报网关 OneSIG 、终端安全管理平台 OneSEC 等均已支持对此次攻击事件的检测与防护。

2.1 团伙画像

|

|

|

特点

|

描述

|

|

平台

|

Windows

|

|

攻击目标

|

财税或行政人员

|

|

攻击地区

|

中国

|

|

攻击目的

|

远控,窃密,发展“肉鸡”

|

|

武器库

|

Asyncrat,Gh0st,银狐木马,雪狼木马

|

2.2 技术特点

该组织攻击者经常更新loader程序,且有意识的规避检测和查杀,从最早期发现的样本到近期“雪狼”样本都出现了多种方式免杀手段。

|

|

|

|

|

wps.rar

|

bfc6a152e1ce55cb3f547f52c3bdf2fc

|

白加黑手法,设置傀儡进程,shellcode动态解密

|

|

|

66e647caceb3d6756ae72641eaafb4a7

|

|

|

|

e00265e8b846ad1073a057b349b8917a

|

|

|

|

e2a3695183a53cf01c5fee5dd13afb45

|

关闭杀软,加载远端Payload到内存中进行执行,注入msiexec进程

|

该组织还经常更换远程管理工具:

|

|

|

|

|

57397ad9889d2009e87456ef4154bf4d

|

|

|

|

17cbbe3538c7893abc430551fdd9a84e

|

|

|

|

417e93be148d5941eee4452dac5988b9

|

|

|

|

e2a3695183a53cf01c5fee5dd13afb45

|

|

|

2.3 资产特点

该组织攻击者使用轻量化loader去下载后续攻击载荷,这些载荷部署在互联网空间上,有使用云服务进行存储恶意文件:

|

|

|

|

|

http(s)://win2024-1322217323.cos.ap-hongkong.myqcloud.com/资料.rar

|

|

56ce4d434cf4be6526e90e9e291d0d3d

|

|

https://cungu.oss-cn-beijing.aliyuncs.com/payload.bin

|

|

085149018050b1025e937df843f8c853

|

|

http://wenjianxiazi.obs.cn-east-3.myhuaweicloud.com/360Saf.exe

|

|

98d7c3e6e2a9fcbd7b578c26031d48b9

|

|

https://laoshunfa168168.oss-cn-hongkong.aliyuncs.com/Wolf2.exe

|

|

bae8d64ddb69f4b7a14871c598f41bac

|

也有使用自有资产存放恶意载荷,这类资产的特征是攻击者可能进行同一IP下不同端口的复用,比如恶意文件下载地址的端口和远控连接的端口是在同一IP下不同端口,甚至将钓鱼页面也存放在该IP资产下:

|

|

|

|

|

f5da7426447685cb5066acdebb22e036

|

http://206.238.220.192/客户端查看.exe

|

206.238.220.192:7771

|

钓鱼页面URL:

http://206.238.220.192/html/index.html

最后,攻击者也利用一些第三方网站存放恶意载荷:

|

URL

|

连接URL的样本哈希

|

来源

|

|

http://statedialect.top:83/uploads/Load.exe

|

f5da7426447685cb5066acdebb22e036

|

nps未授权访问

|

|

http://www.idsix.cn/uploads/images/96657E65DC5A458

59E3B6C6130E949CC.jpg

|

25586ca66c94dc38b4fe3bf53a8601fe

|

网站上传图片

|

|

https://www.idsix.cn/uploads/images/48/86657E65DC5A4

5859E3B6C6130E949DD.jpg

|

468936f85da32d756a59e5675c9dc4d2

|

网站上传图片

|

|

https://www.idsix.cn/uploads/images/hj/k333.jpg

|

386e2dc08b420df07270ad0b5cd61194

|

网站上传图片

|

2.4 其他特点

在进行拓线追踪的时候,我们监控到存在该攻击者投递含有外链的xlsx文件,用于伪装为国家税务机关的稽查通知:

xlsx文件内容如下:

该xlsx文件在A10单元格【税务局企业名单】插入下载超链接:https://sadfjksvkldown.oss-cn-hongkong.aliyuncs.com/mingdan-T21.exe为病毒木马程序,同时在A11单元格【点击查看】插入钓鱼页面超链接:http://www.nuonuo3.vip/

该钓鱼页面符合该团伙钓鱼页面样式,用来诱导受害者进行下载木马程序进行运行,拓线该钓鱼域名发现其他该团伙的钓鱼资产,部分域名如下:

该团伙习惯用拼音+数字组合进行注册域名,并且这些钓鱼网站的标题都围绕税务法律问题进行诱导下载:

根据上述发现的攻击者特点和狩猎的样本,可以得到这次攻击活动的流程图:

分析的样本为攻击者在2024年2月传播的“雪狼”样本,样本由MFC(Microsoft Foundation Class,微软基础类库)编写。

3.1 基本信息

|

Sha256

|

846ece28b8b54d70aca307944fef56e15c105a3ca76d66596613e71838f27160

|

|

SHA1

|

eb4b92acea9ba692823c815717f93d744f48e310

|

|

MD5

|

00f4fb6244f35552f83da1690fc0b866

|

|

文件类型

|

PE32 executable (GUI) Intel 80386, for MS Windows

|

|

文件大小

|

133.34 KB (136536 bytes)

|

|

文件名称

|

CGfxListView.EXE

|

|

功能描述

|

动态获取shellcode,创建傀儡进程

|

3.2 详细分析

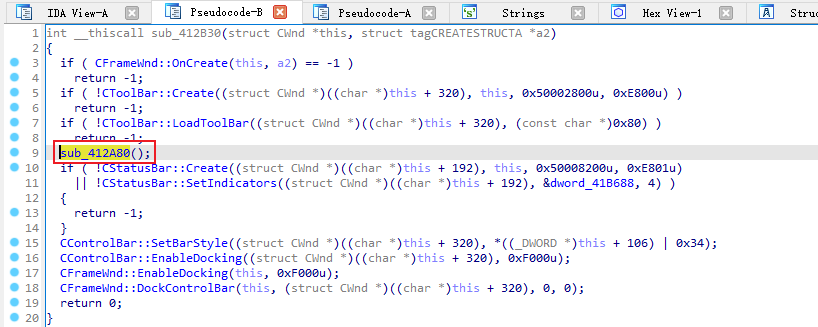

MFC程序从入口是比较难找到分析点的,一般是通过行为定位恶意函数,但是该样本直接将恶意功能直接写于窗口函数中:

sub_412A80函数包含了样本运行后的全部行为,进入函数内部分析:

后续样本创建线程使用TCP连接到154.91.84.175:15175,连接后发送HEX "33 32 00"后,使用recv进行接收一段Shellcode并调用:

在创建的线程中,样本通过查询注册表来获取CPU工作频率,然后申请堆接收从服务器传来的shellcode并执行,有意思的是,样本会在该过程中输出针对某友商的调试字符串,可能有意的针对友商进行免杀行为:

接收的ShellCode中含有一个dll文件,在执行到shellcode后,使用内存加载,该dll在内存中加载起来,最终调用dll的导出函数run。pdb全路径为:

后续将自身复制到 %HOME%\Documents\msedge.exe 路径下,并启动msiexec.exe作为傀儡进程,使用“-Puppet”参数进行运行并挂起进程,并加载shellcode中包含的dll文件,同时还会调用打开常见的杀毒软件进程,并对其程序Token权限进行降低,然后发送WM_QUIT信息,试图关闭杀软:

将复制后的路径设置开机自启动:

被注入的msiexec执行后根据“-Puppet”执行dll的远控加载的分支,在上线后访问“http://whois.pconline.com.cn/ipJson.jsp” 获取本机外网ip发送给服务器,后续会循环等待攻击发送的控制指令和模块: