2024-12-09 微信公众号精选安全技术文章总览

洞见网安 2024-12-09

天启实验室 2024-12-09 20:52:21

小杨学安全 2024-12-09 19:28:19

魔方安全 2024-12-09 18:31:10

成事在微,筑防于先。魔方安全提醒您:注意企业网络空间资产安全!

360威胁情报中心 2024-12-09 17:54:21

360安全大脑监测到多起蔓灵花组织通过投递内部携带有chm恶意文档的压缩包附件的钓鱼邮件,诱导用户打开其中的chm文档,利用计划任务周期性回传受影响用户的机器名及用户名并同时下发后续攻击组件

也总想挖RCE 2024-12-09 17:48:17

本文详细介绍了Linux系统下文件恢复的技术和方法,特别是在网络安全攻防对抗中,防守方如何恢复攻击者删除的扫描工具或结果。文章首先解释了为什么需要进行数据恢复,接着分别讨论了文件被占用和未被占用两种情况下的恢复技巧。对于被占用的文件,可以通过读取/proc/pid/exe或/proc/pid/fd下的内容来恢复。对于未被占用的文件,文章阐述了Linux删除文件的原理,并通过debugfs和dd命令来恢复数据。最后,文章还介绍了使用第三方程序Extundelete进行数据恢复的方法,并提供了内网横向扫描场景下的一个小技巧,即检查nohup.out文件以获取攻击者的扫描结果。

应急响应

数据恢复

Linux安全

攻防对抗

日志分析

内网安全

奇安信威胁情报中心 2024-12-09 17:43:03

近日,我们使用奇安信情报沙箱分析可疑Inno Setup安装文件,该文件带有数字签名,沙箱结果显示样本启动后运行powershell代码,从远程服务器下载JS脚本并执行,JS脚本进一步调用powershell代码从同一个服务器下载其他载荷。

骨哥说事 2024-12-09 16:48:48

simple学安全 2024-12-09 15:48:25

src高危漏洞

犀利猪安全 2024-12-09 15:14:22

犀利猪安全,带你上高速~

验证码逻辑漏洞

响应包篡改

信息泄露

多手机号攻击

接口滥用

授权测试与学习

新蜂网络安全实验室 2024-12-09 14:50:31

攻击技术

内网发现

侦察

Windows操作系统

Linux操作系统

权限提升

横向移动

国际云安全联盟CSA 2024-12-09 14:47:53

云厂商自身具备一定的入侵行为检测能力,但依然存在检测规则被绕过、低危操作不触发告警的可能。那么作为云的使用者,在面对攻击者的入侵行为时,我们能做点什么呢?

安全光圈 2024-12-09 13:44:15

云计算和网络安全技术实践 2024-12-09 10:11:24

安服仔的救赎 2024-12-09 10:10:28

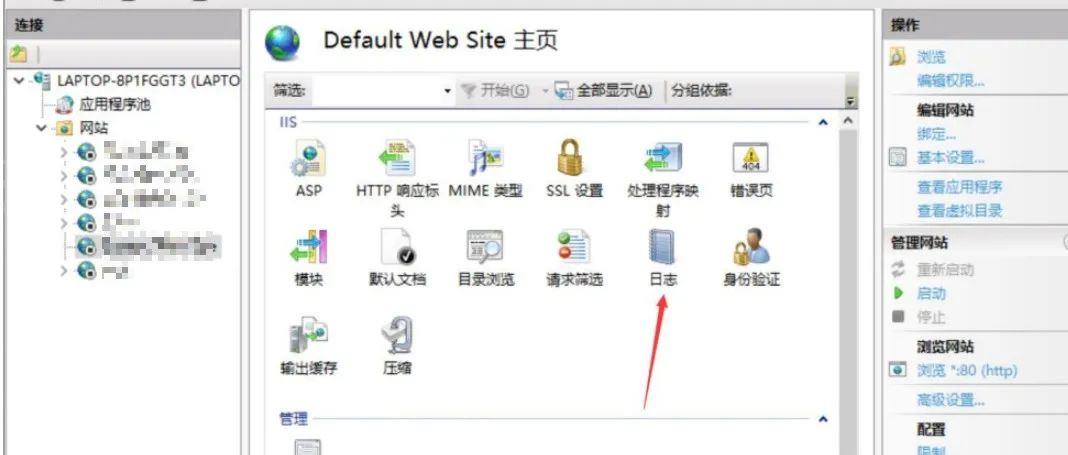

本文详细介绍了多种中间件的日志保存位置,包括IIS、Apache、Tomcat、Nginx以及其他中间件如WebLogic和JBoss。对于每种中间件,文章提供了日志文件的默认存储路径、如何定位日志文件以及如何配置日志记录。例如,IIS日志默认存储在%systemroot%\system32\LogFiles\W3SVC目录,Apache在Windows和Linux下的日志路径不同,Tomcat的访问日志需要配置server.xml文件。文章还强调了日志对于网络安全分析的重要性,并提供了如何开启和定位日志的实用技巧。

日志分析

应急响应

中间件安全

系统安全

配置管理

白帽攻防 2024-12-09 09:34:02

【漏洞复现】Palo Alto Networks PAN-OS身份认证绕过CVE-2024-0012及命令执行漏洞CVE-2024-9474

SecSentry 2024-12-09 08:51:52

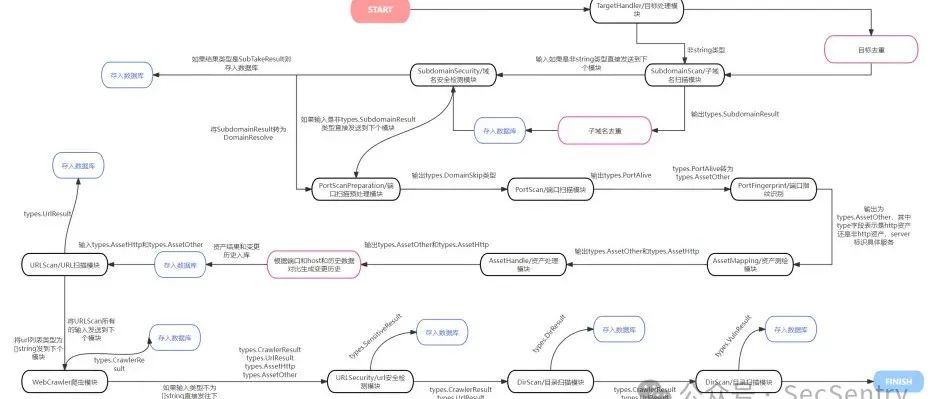

文章介绍了如何使用ScopeSentry的插件系统来实现多引擎的指纹识别功能,以EHole为例,详细讲解了插件开发的过程。文章首先概述了ScopeSentry的插件系统和模块流程,然后逐步指导如何下载插件模板、创建插件文件夹、编写info.json和plugin.go文件。作者详细解释了plugin.go中必要的五个方法,并提供了内置方法的调用示例。最后,文章展示了如何编写EHole插件的核心代码,并提供了插件调试的方法和测试用例。通过这篇文章,读者可以学习到如何为ScopeSentry开发自定义插件,以增强资产识别和信息收集的能力。

Echo Reply 2024-12-09 08:08:11

kali笔记 2024-12-09 08:01:28

SecretTeam安全团队 2024-12-09 08:00:53

泷羽Sec 2024-12-09 07:44:19

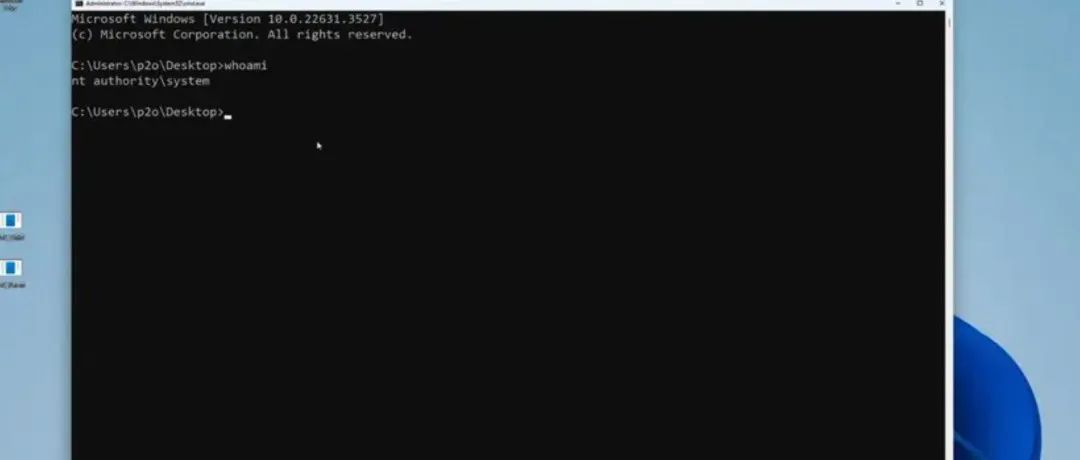

本文是一篇关于Kioptrix提权靶机系列的详细教程,作者通过实际操作演示了如何从主机发现、信息收集、漏洞利用到最终提权的全过程。文章涉及了OSCP考试的准备方法和一些实用的渗透测试技巧。作者详细记录了在各个靶机上的探索步骤,包括使用nmap进行端口扫描、目录枚举、SQL注入、命令执行等攻击手法。文章中还提到了一些关键的工具使用,如msf、nc、python等,以及如何绕过一些安全防护措施。最后,作者分享了成功提权的方法和自己在学习过程中的参考资源,为读者提供了宝贵的实战经验。

七芒星实验室 2024-12-09 07:01:05