2024-04-22 微信公众号精选安全技术文章总览

洞见网安 2024-04-22

魔方安全 2024-04-22 18:30:43

本期漏洞周报涵盖了多个重要安全公告和漏洞信息。泛微Ecology OA发布了安全补丁,修复了高危漏洞,影响版本包括Ecology 9.x和8.x,补丁版本号小于v10.61。SmartBI也发布了新补丁,修复了特定情况下的越权漏洞,影响SmartBI v7及以下系列和v8及以上系列。Oracle发布了安全公告,修复了包括Oracle WebLogic Server、MySQL Server等多个产品中的漏洞,其中WebLogic Server存在两个高危的信息泄露漏洞,CVE编号分别为CVE-2024-21006和CVE-2024-21007。Vmware修复了SD-WAN中的多个漏洞,包括未经身份验证的命令注入漏洞和缺少身份验证保护机制漏洞,影响版本包括VMware SD-WAN (Edge)和(Orchestrator)。Palo Alto Networks PAN-OS GlobalProtect存在命令注入漏洞,CVE编号为CVE-2024-3400,允许未经身份验证的攻击者以root权限执行任意代码。Apache Solr Operator存在信息泄露漏洞,CVE编号为CVE-2024-31391。Apache Kafka的ACL配置错误可能导致访问控制失效。IP-guard WebServer存在权限绕过漏洞,攻击者可利用该漏洞接管数据库。kkFileView存在任意文件上传漏洞,攻击者可上传恶意代码的压缩包实现远程执行。Jenkins CLI客户端中的Terrapin SSH漏洞,CVE编号为CVE-2023-48795,允许中间人攻击者降低SSH连接的安全性。魔方安全提醒用户关注并及时修复这些漏洞,以保护企业网络空间资产安全。

华云安 2024-04-22 18:09:43

本周的华云安漏洞安全周报(第182期)统计显示,CNNVD接报漏洞320个,其中华云安报送4个;CNNVD收录漏洞通报87份,其中华云安报送2份。重点关注漏洞包括Adobe Commerce输入验证错误漏洞、Microsoft Azure Kubernetes机密容器特权提升漏洞、Rust命令注入漏洞、Fortinet FortiClientLinux远程代码执行漏洞、XWiki Platform身份认证绕过漏洞、Apache Zeppelin代码注入漏洞。这些漏洞涉及的产品与服务广泛,建议相关用户加强资产自查与预防工作。具体漏洞描述如下:Adobe Commerce存在输入验证错误漏洞,攻击者可在用户环境中执行任意代码;Microsoft Azure Kubernetes Service存在机密容器特权提升漏洞,攻击者可窃取凭据;Rust存在命令注入漏洞,攻击者可执行命令注入;Fortinet FortiClientLinux存在远程代码执行漏洞,攻击者可通过恶意网站触发执行任意代码;XWiki Platform存在身份认证绕过漏洞,攻击者可远程执行代码;Apache Zeppelin存在代码注入漏洞,攻击者可在其环境中注入恶意代码。华云安是网络安全领域的高新技术企业,致力于漏洞研究、攻防对抗、产品研发、安全服务,服务于国家网络安全监管部门及关键信息基础设施行业。

Gaobai文库 2024-04-22 16:40:47

文章介绍了黑客利用 OpenMetadata 存在的漏洞在 Kubernetes 上进行加密货币挖掘的情况。OpenMetadata 是一个开源平台,用于元数据管理,但存在多个关键漏洞,其中包括远程代码执行漏洞和身份验证绕过漏洞。黑客通过利用这些漏洞获取对 Kubernetes 的未经授权访问,并在受影响的容器上执行代码,从而进行加密货币挖掘活动。攻击的手段包括发送 ping 请求到以 oast 结尾的域,与 Interactsh 相关联,以及建立命令和控制通信,并部署额外有效载荷。最终目标是在位于中国的远程服务器上检索和部署加密挖掘恶意软件的 Windows 或 Linux 变体。修复措施建议用户切换到强身份验证方法,避免使用默认凭据,并将镜像更新到最新版本。

gakki的童养夫 2024-04-22 15:50:00

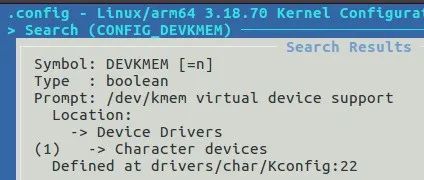

文章介绍了如何通过编写内核驱动来监控Android系统的内核调用,特别是针对读写操作的监控。首先,作者说明了编写内核驱动的目的,即为了分析一些壳的检测,需要在内核层面监控读写操作。为了实现这一目标,作者提供了详细的步骤,包括如何开启内核模块的编译配置,如何编译第一个内核驱动,以及如何编写一个简单的helloworld模块进行测试。接着,文章深入介绍了如何编写监控模块,包括如何获取syscall table的基址,以及如何通过uid来筛选监控的目标。作者还提供了完整的内核驱动代码示例,展示了如何替换系统调用表中的函数地址以实现监控功能。最后,文章总结了内核驱动编写和加载的过程,并指出了这种方法的优势,即相比直接修改源码或使用frida等框架,编写内核驱动更不容易被检测。

Poker安全 2024-04-22 13:40:19

反序列化不会代码审计?pop链不会编写?请看此文

网安鲲为帝 2024-04-22 11:23:37

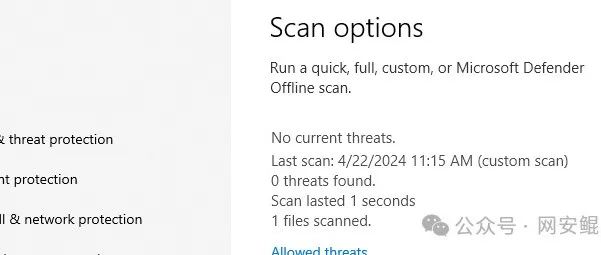

这样隐藏shellcode免杀所有杀软。

AI与网安 2024-04-22 10:29:30

本文介绍了CNVD-2024-02175漏洞,涉及MajorDoMo智能家居自动化平台中的thumb.php接口存在未授权远程代码执行漏洞。攻击者可以通过构造恶意请求获取服务器权限。漏洞复现POC包括发送特定GET请求来执行命令,并获取服务器权限的响应。Nuclei POC也提供了相关信息。修复建议为升级到最新版本以防止漏洞利用。

SecHub网络安全社区 2024-04-22 10:18:23

本文是一篇网络安全学习者使用的工具和脚本的说明文档,主要介绍了如何利用阿里云云函数进行bugku签到的详细步骤和方法。文档首先提醒读者,所发布的工具和脚本仅用于测试和学习研究,严禁用于商业用途,且不保证其合法性、准确性、完整性和有效性。接着,文档提供了准备工作的说明,包括需要准备的账号和工具,如阿里云账号、GitHub账号、抓取GitHub的cookie以及bugku账号。然后,文档详细介绍了签到脚本的使用,包括脚本的基本结构、如何定义请求头、读取配置文件、发送消息、获取签到结果、登录判断和主函数的实现。此外,文档还提供了配置文件'配置.txt'的示例,说明了如何填写必要的参数。最后,文档还介绍了如何部署云函数,包括创建云函数、配置运行环境、安装所需库、部署代码和设置定时任务。文档以感谢语结束,并邀请读者关注SecHub网络安全社区。

腾讯安全威胁情报中心 2024-04-22 10:01:45

近期,腾讯安全科恩实验室发现钓鱼团伙投递大量钓鱼样本,诱饵文件以"避税方案"、"违规处罚"等关键词命名。攻击样本具有文件隐藏、创建计划任务、加密通信等特征,极具隐蔽性。木马连接特定C2地址,使用6666或8888端口通信,加密数据中包含"6666"字符串。被命名为"FaCai"的团伙利用钓鱼文件植入Gh0st远控木马,达到长期控制目的。钓鱼文件通过wcsrev函数、定位标记获取C2地址,然后执行核心功能代码。Shellcode加载并执行附带的PE文件,将母体进程拷贝到系统目录并设置隐藏属性,通过"系统垃圾清理"计划任务持久化。木马提升权限,具备远程命令执行、文件上传下载、键盘记录、屏幕监控等功能。通信数据通过自定义加解密方法加密,流量中有"6666.6"字符串特征。

极星信安 2024-04-22 09:57:51

密码重置漏洞在SRC挖掘中常见,可通过修改响应包状态码、利用token、修改邮箱链接等方式进行攻击。案例中发现存在万能验证码123456,由于未注释该代码块,系统存在风险。挖掘漏洞需综合分析业务功能点,注意逻辑漏洞隐藏在关键点。开发短信验证功能时常使用万能验证码进行测试,因此可能会存在万能验证码代码块。

云计算和网络安全技术实践 2024-04-22 09:38:16

知黑守白 2024-04-22 09:06:17

WIFISKY-7层流控路由器存在一个命令执行漏洞,通过构造特定请求攻击者可远程执行恶意代码,威胁系统安全。漏洞可导致攻击者获取系统权限,执行任意命令,严重威胁系统机密性和完整性。文章建议采取输入验证、参数化查询等措施加强安全。修复建议包括输入验证过滤、参数化查询、权限限制、系统更新维护、安全培训提升等,综合措施可提高系统安全。