近日,国外安全研究员s00py公布了一个Apache Solr 远程代码执行漏洞的利用方式,此漏洞危害程度高,属于高危漏洞,

该漏洞本质是ConfigAPI允许通过HTTP POST请求进行配置。

攻击者可以通过ConfigAPI对VelocityResponseWriter组件进行配置,再向服务器发送精心构造的请求,实现远程代码执行漏洞的利用

。

漏洞名称

:Apache Solr远程代码执行漏洞

威胁等级

:

高危

影响范围

:Apache Solr (包括不限于7.0.1 / 7.1.0 / 7.5.0 / 7.7.1 / 7.7.2 / 8.1.0 / 8.1.1 / 8.2.0版本)

漏洞类型

:代码执行

利用难度

:一般

Apache Solr是一个高度可靠、可伸缩和容错的,提供分布式索引、复制和负载平衡查询、自动故障转移和恢复、集中配置等功能的开源的搜索服务器。Solr为世界上许多最大的互联网站点提供搜索和导航功能。

Solr 使用 Java 语言开发,主要基于 HTTP 和 Apache Lucene 实现。Apache Solr 中存储的资源是以 Document 为对象进行存储的。每个文档由一系列的 Field 构成,每个 Field 表示资源的一个属性。Solr 中的每个 Document 需要有能唯一标识其自身的属性,默认情况下这个属性的名字是 id,在 Schema 配置文件中使用:

id

进行描述。

该漏洞本质是ConfigAPI允许通过HTTP POST请求进行配置。

攻击者可以通过ConfigAPI对VelocityResponseWriter组件进行配置,将params.resource.loader.enabled设置为true。通过Velocity模板注入,实现远程代码执行漏洞的利用。

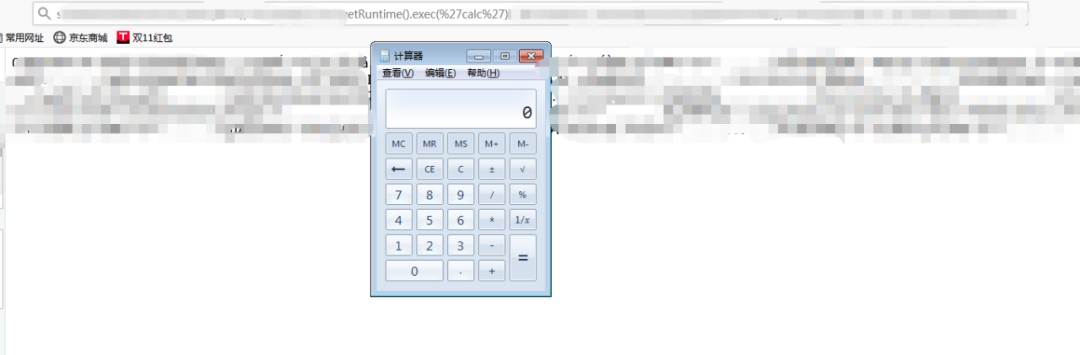

下载Apache Solr 8.1版本作为靶机,向服务器发送恶意请求,效果如下:

目前据统计,在全球范围内对互联网开放Apache Solr的资产数量多达4万台,其中归属中国地区的受影响资产数量为1万以上。

目前受影响的Apache Solr版本:

Apache Solr (包括不限于7.0.1 / 7.1.0 / 7.5.0 / 7.7.1 / 7.7.2 / 8.1.0 / 8.1.1 / 8.2.0版本)

【

深信服安全云眼

】在漏洞爆发之初,已完成检测更新,对所有用户网站探测,保障用户安全。不清楚自身业务是否存在漏洞的用户,可注册信服云眼账号,获取30天免费安全体验。

注册地址:http://saas.sangfor.com.cn

【

深信服云镜

】在漏洞爆发第一时间即完成检测能力的发布,部署云端版云镜的用户只需选择紧急漏洞检测,即可轻松、快速检测此高危风险。部署离线版云镜的用户需要下载离线更新包来获取该漏洞的检测能力。

【

深信服下一代防火墙

】可轻松防御此漏洞, 建议部署深信服下一代防火墙的用户更新至最新的安全防护规则,可轻松抵御此高危风险。

【

深信服云盾

】已第一时间从云端自动更新防护规则,云盾用户无需操作,即可轻松、快速防御此高危风险。

【

深信服安全感知平台

】可检测利用该漏洞的攻击,实时告警,并可联动【

深信服下一代防火墙等产品

】实现对攻击者ip的封堵。

目前Apache官方对于Solr组件还没有发布修复补丁,请使用Solr的用户实时关注Apache Solr网站,及时获取修复补丁,对此漏洞进行防御。

https://lucene.apache.org/solr/